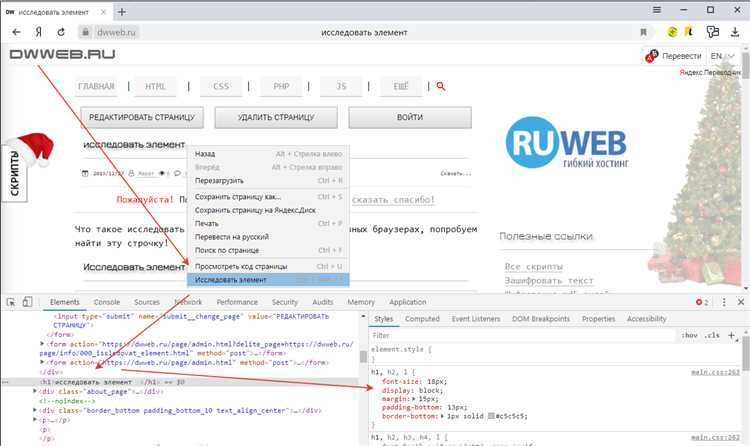

Исследование элементов на веб-странице с помощью инструментов разработчика – распространенная практика среди пользователей и специалистов по веб-разработке. Однако иногда владельцы сайтов могут захотеть ограничить доступ к внутреннему коду страницы для предотвращения копирования данных или манипуляций с контентом. Существует несколько методов, которые позволяют усложнить или частично заблокировать возможность использования инструментов разработчика на сайте.

Один из наиболее простых способов – это отключение правой кнопки мыши, что ограничивает доступ к контекстному меню, в котором можно найти опцию для открытия инструментов разработчика. Однако этот метод не является надежным, так как пользователи могут обходить его с помощью сочетаний клавиш или настроек браузера. Более эффективным решением будет использование JavaScript для перехвата и блокировки действий пользователя.

Еще один способ – это работа с элементами в коде страницы. Например, можно использовать атрибуты pointer-events, чтобы заблокировать возможность клика по определенным областям, что затруднит доступ к элементам DOM. Однако такой метод ограничивает взаимодействие с элементами, что может нарушить функциональность страницы. Поэтому важно тщательно подходить к выбору элементов для блокировки.

Несмотря на наличие нескольких методов защиты, важно понимать, что полностью запретить исследование элементов HTML невозможно. Пользователи, обладающие достаточными техническими навыками, всегда могут найти способ обойти эти ограничения. Рекомендуется использовать эти методы не как единственные, а как часть комплексной стратегии защиты информации на сайте.

Как скрыть HTML-код с помощью JavaScript

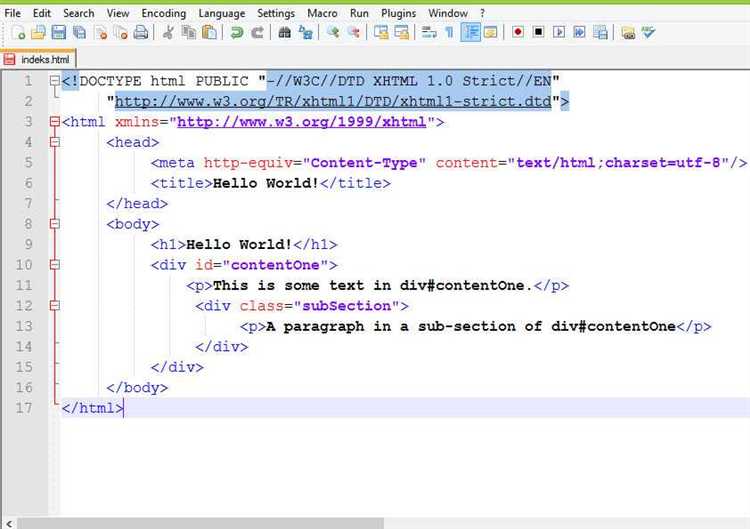

Скрытие HTML-кода с помощью JavaScript возможно через манипуляции с DOM (Document Object Model). Для этого можно использовать несколько методов, в зависимости от цели и структуры сайта.

Один из самых простых способов скрыть элемент – это изменение его стиля. Для этого можно использовать свойство display. Установив его значение в none, элемент исчезнет с страницы:

document.getElementById('element-id').style.display = 'none';Этот метод не удаляет элемент из DOM, а лишь делает его невидимым и не взаимодействующим с пользователем. Элемент все еще доступен в исходном коде страницы, что не препятствует его исследованию через инспектор.

Если задача заключается в полном скрытии элементов от пользователя и его инструмента разработчика, можно использовать метод innerHTML для замены содержимого:

document.getElementById('element-id').innerHTML = '';Этот код очистит содержимое элемента, но сам элемент останется в структуре страницы, только без содержимого. Однако этот метод также не защищает от извлечения кода через инструменты разработчика.

Для более серьезной защиты от просмотра кода можно использовать динамическую загрузку контента. Это означает, что нужный HTML-код будет загружаться с сервера только после выполнения определенного JavaScript-скрипта. Пример:

fetch('/hidden-content').then(response => response.text()).then(data => {

document.getElementById('element-id').innerHTML = data;

});Этот способ позволяет скрыть HTML-код, так как данные загружаются только после выполнения скрипта, и пользователи не смогут сразу увидеть исходный код страницы. Однако, важно помнить, что контент, который загружается через JavaScript, все равно доступен после выполнения скрипта.

Для максимальной защиты от прямого просмотра HTML-кода следует применять серверные методы защиты контента (например, шифрование данных или создание страниц, доступных только по аутентификации). Однако на клиентской стороне JavaScript может лишь усложнить доступ к содержимому, но не гарантирует полной безопасности.

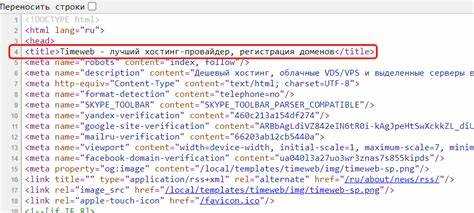

Использование метатегов для предотвращения отображения исходного кода

<meta name="robots" content="noindex, nofollow">Этот метатег информирует поисковые системы о том, чтобы они не индексировали страницу и не следовали за ссылками на ней. Однако стоит отметить, что он не предотвращает доступ к коду другим пользователям или ботам, которые не соблюдают указания роботов.

Для дополнительной защиты от автоматического анализа можно использовать метатег X-Content-Type-Options, который предотвращает интерпретацию контента как другого типа, что также может уменьшить вероятность его анализа:

<meta http-equiv="X-Content-Type-Options" content="nosniff">Этот метатег служит для предотвращения изменений MIME-типа страницы и может быть полезен для защиты от некоторых видов атак и снижения рисков, связанных с анализом исходного кода.

Кроме того, стоит обратить внимание на Content-Security-Policy (CSP), который может ограничить загрузку сторонних скриптов, улучшив безопасность сайта. Пример использования CSP для ограничения загрузки внешних скриптов:

<meta http-equiv="Content-Security-Policy" content="script-src 'self' ">Этот метатег ограничивает возможность загрузки скриптов только с текущего домена, что усложняет попытки исследования кода через внешние источники.

Метатеги не обеспечивают полную защиту от доступа к исходному коду, но являются важным инструментом в комплексе мер по ограничению индексации и защиты от нежелательных анализов.

Ограничение доступа к элементам через Content Security Policy (CSP)

Для ограничения доступа к элементам на странице, CSP может быть настроен с помощью директивы script-src, которая управляет тем, какие источники скриптов разрешены, а также других директив, таких как default-src и connect-src, которые контролируют доступ к ресурсам. Настройка CSP позволяет ограничить доступ к специфическим частям HTML-кода, таким как скрипты, стили или медиафайлы.

Для максимального ограничения доступа к элементам HTML через CSP, рекомендуется следующие шаги:

- Запретить inline-скрипты: Использование inline-скриптов позволяет злоумышленникам внедрять скрипты в страницы. Для предотвращения этого следует использовать директиву

script-srcс указанием'self'и'nonce', что гарантирует выполнение только разрешенных скриптов. - Ограничить доступ к объектам, API и медиа-ресурсам: Используйте директиву

default-src, чтобы разрешить доступ только к проверенным источникам данных. Это также поможет предотвратить утечку данных или нежелательное взаимодействие с внешними ресурсами. - Использование строгих правил для внешних ресурсов: Указывайте конкретные домены, с которых разрешен доступ, в директивах

img-src,style-srcиfont-src, чтобы предотвратить подмену контента и подключение нежелательных ресурсов. - Ограничить доступ к фреймам: Для предотвращения внедрения фреймов на страницу используйте директиву

frame-ancestors, ограничив доступ только разрешенными источниками. - Использование

upgrade-insecure-requests: Это директива заставляет браузеры автоматически заменять все незащищенные ресурсы (HTTP) на защищенные (HTTPS), что снижает риск перехвата данных через уязвимости в протоколах связи.

Пример CSP, ограничивающий доступ к элементам HTML:

Content-Security-Policy: default-src 'self'; script-src 'self' 'nonce-xyz123'; style-src 'self'; img-src 'self' https://trusted-images.com; connect-src 'self'; frame-ancestors 'none';Такой подход значительно повышает безопасность и предотвращает взаимодействие с элементами страницы, которых не следует раскрывать сторонним лицам. Рекомендуется регулярно обновлять CSP-политику и отслеживать новые уязвимости, чтобы обеспечить максимальный уровень защиты.

Как защитить данные от инспектора с помощью обфускации кода

Чтобы обфусцировать код, необходимо воспользоваться специальными инструментами или библиотеки, которые выполняют следующие задачи:

- Преобразование переменных и функций в нечитаемые имена.

- Удаление комментариев и лишних пробелов.

- Слияние или переписывание JavaScript-функций для уменьшения читаемости кода.

- Усложнение структуры HTML-документа для затруднения его анализа.

Примером обфусцированного JavaScript-кода может служить следующее:

var a=10; function b(){return a*2;} console.log(b());

Обфусцированный код может быть преобразован в следующий вид:

var _0x1f2b=["\x61","\x62","\x63"];function _0x1f2b(){return _0x1f2b;}console["\x6C\x6F\x67"](_0x1f2b());

Методы защиты через обфускацию имеют несколько недостатков. Во-первых, они не обеспечивают абсолютную безопасность, поскольку опытные разработчики могут использовать дебаггеры и другие инструменты для анализа кода. Во-вторых, чрезмерная обфускация может ухудшить производительность сайта и затруднить его поддержку в будущем.

Для эффективной защиты данных рекомендуется комбинировать обфускацию с другими методами защиты, такими как:

- Шифрование данных, которые передаются через сеть.

- Использование CSP (Content Security Policy) для ограничения использования JavaScript на сайте.

- Применение серверной валидации данных для предотвращения манипуляций на стороне клиента.

Использование обфускации должно быть частью комплексной стратегии безопасности сайта, которая учитывает все возможные уязвимости. Регулярно обновляйте инструменты для обфускации и учитывайте новые угрозы, чтобы минимизировать риски утечек данных.

Применение механизма защиты от правки через атрибуты DOM

Для защиты от правки элементов на веб-странице можно использовать определённые атрибуты DOM, которые ограничат возможности взаимодействия пользователя с элементами. Эти механизмы особенно полезны для защиты от манипуляций с элементами интерфейса, таких как формы, кнопки и другие интерактивные элементы.

- disable – атрибут, который может быть применён к элементам формы (например,

input,button). Он предотвращает взаимодействие с элементом, блокируя возможность его изменения или отправки данных. - readonly – атрибут, который ограничивает возможность редактирования содержимого элемента формы. Например,

inputс атрибутомreadonlyбудет показывать текст, но не позволять его изменять. - contenteditable=»false» – атрибут, который запрещает редактирование содержимого элемента, даже если он был ранее доступен для редактирования. Этот атрибут может быть полезен для защиты текстовых блоков от правки пользователями.

Применение этих атрибутов эффективно ограничивает возможность изменения данных пользователями, не добавляя значительных сложностей в код страницы.

Важным аспектом является использование атрибутов в комбинации с правильной обработкой событий, например, отменой стандартных действий при взаимодействии с элементами, что дополнительно повышает безопасность страницы.

- Событие

onmousedownможно использовать для отмены кликов по элементам, которые должны быть защищены от взаимодействия. - Для предотвращения изменений данных на серверной стороне можно применить механизмы валидации и фильтрации на уровне бэкенда, учитывая только защищённые элементы.

Задача защиты элементов через атрибуты DOM требует тщательного подхода, чтобы не ограничить функциональность интерфейса, но при этом обеспечить нужный уровень безопасности и защиты данных.

Риски и ограничения методов блокировки исследований HTML

1. Увеличение нагрузки на сервер. Некоторые методы блокировки, такие как использование сложных скриптов или серверных механизмов для предотвращения доступности исходного кода, могут привести к увеличению нагрузки на сервер. Это особенно заметно при обработке запросов от многочисленных пользователей, что может замедлить работу сайта и повысить его уязвимость к атакам через отказ в обслуживании (DDoS).

2. Ожидаемый обход блокировки. Опытные разработчики и исследователи всегда могут найти способы обхода даже самых сложных методов защиты. Например, при блокировке правой кнопки мыши или отключении консоли браузера опытный пользователь может использовать другие инструменты для анализа HTML-кода, такие как специализированные расширения браузеров или прокси-сервера.

3. Нарушение пользовательского опыта. Попытки скрыть исходный код или ограничить доступ к инструментам разработчика могут нарушить нормальную работу пользователей. Например, блокировка возможности просмотра HTML-кода может помешать поисковым системам индексировать страницы должным образом, что негативно влияет на SEO. Это также усложняет работу разработчиков и тестировщиков, которые используют эти инструменты для оптимизации и исправления ошибок на сайте.

4. Уязвимости безопасности. Некоторые методы защиты, такие как маскировка или динамическая генерация HTML-кода, могут создавать дополнительные уязвимости. Применение JavaScript для скрытия контента может привести к уязвимостям в случае, если код не защищен должным образом, что делает сайт подверженным XSS-атакам или другим видам эксплуатации.

5. Ограничения для интеграции с внешними сервисами. Многие внешние сервисы, такие как инструменты аналитики, требуют доступ к исходному коду страниц для сбора данных. Если блокировка исследования HTML кода применяется слишком агрессивно, это может нарушить работу таких сервисов, что приведет к потере аналитической информации и невозможности корректного мониторинга эффективности сайта.

Методы блокировки должны быть осмотрительными и учитывать возможные негативные последствия. Важно искать баланс между защитой контента и доступностью для легитимных пользователей и сервисов. Использование более тонких и избирательных методов защиты, таких как шифрование данных или улучшение безопасности серверных технологий, часто бывает более эффективным, чем попытки полностью скрыть исходный код HTML.

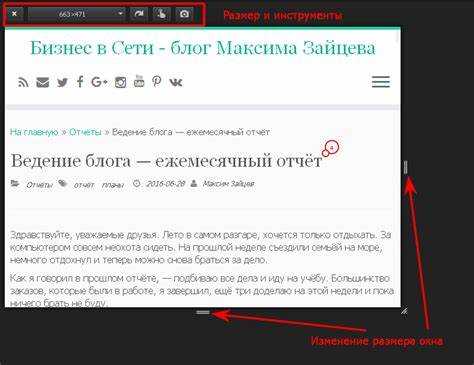

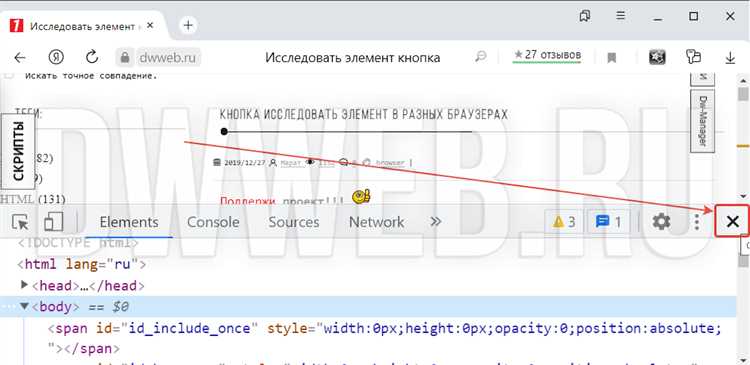

Как предотвратить доступ к элементам через DevTools в браузерах

JavaScript-обфускация усложняет анализ клиентского кода. Преобразование читаемого кода в запутанную форму снижает вероятность понимания логики, особенно при попытке изменить элементы через консоль. Используйте инструменты вроде Obfuscator.io или UglifyJS.

Удаление DOM-элементов после рендеринга – способ скрыть чувствительные данные. Элементы могут быть вставлены кратковременно и сразу удалены после загрузки, сохраняясь только в оперативной памяти JavaScript. Это затрудняет их нахождение через инспектор.

Слежение за вызовами DevTools возможно через тайминги. Например, при открытии инструментов разработчика замедляется выполнение скриптов. Проверка отклонений в производительности может запустить автоматическое действие: перенаправление или очистку DOM.

Использование iframe с sandbox-атрибутами ограничивает взаимодействие с вложенным контентом. Установите sandbox=»allow-scripts» без других разрешений – так элементы внутри iframe будут недоступны напрямую из консоли основного документа.

Проверка размеров окна помогает обнаружить открытие DevTools, особенно в режиме «всплывающее окно». Сравнивайте размеры viewport и экрана: несоответствие может свидетельствовать об активности разработчика.

Зашифрованные данные в DOM можно применять, если необходимо временно отобразить чувствительную информацию. Контент шифруется на сервере, расшифровывается скриптом только при необходимости и удаляется после использования. Это не защищает полностью, но усложняет извлечение данных через инспектор.

Слежение за событиями клавиш и мыши позволяет фиксировать попытки открытия DevTools через F12, Ctrl+Shift+I или контекстное меню. Можно блокировать действия или уведомлять сервер о подозрительной активности.

Использование серверных решений для сокрытия данных от клиента

Сокрытие данных от клиента на уровне сервера требует правильной архитектуры и управления доступом. Суть решения заключается в том, чтобы не передавать чувствительные данные в браузер, где они могут быть легко получены с помощью инструментов разработчика. Для этого можно использовать следующие подходы:

1. Передача данных через API с авторизацией. Все данные, которые не предназначены для публичного доступа, следует передавать через защищенные API, требующие аутентификации. Применение таких технологий, как OAuth или JWT, позволяет контролировать, кто может получить доступ к данным.

2. Использование серверных сессий. Вместо того чтобы передавать данные через клиентскую сторону, все важные данные могут быть хранимы на сервере в сессиях. При этом клиент получает только уникальный идентификатор сессии, который не раскрывает информацию, хранящуюся на сервере.

3. Минимизация данных на клиентской стороне. Отправка только минимально необходимых данных для рендеринга страницы, а не всей информации, уменьшает риски. Это особенно важно при работе с персональными данными пользователей.

4. Шифрование данных. Даже если данные передаются через браузер, можно использовать серверные механизмы для их шифрования. Сервер расшифровывает данные только перед их использованием, таким образом, предотвращая их чтение на стороне клиента.

5. Динамическая генерация контента. Для защиты логики сайта можно использовать серверные рендеринг-фреймворки, такие как Next.js или Nuxt.js. Они позволяют генерировать страницы на сервере и отправлять уже готовый HTML-контент на клиент, минимизируя количество данных, доступных пользователю.

6. Ограничение прав на уровне сервера. Применение ролевых моделей доступа позволяет ограничить видимость данных в зависимости от пользователя. Например, обычный пользователь может не иметь доступа к административным данным, даже если они физически находятся на сервере.

7. Использование Content Security Policy (CSP). CSP может быть настроена таким образом, чтобы ограничить возможность загрузки сторонних скриптов, что затрудняет анализ и изменение содержимого страницы с помощью JavaScript.

Применяя эти меры, можно существенно повысить безопасность данных и минимизировать риски их утечки через клиентскую сторону.

Вопрос-ответ:

Как можно ограничить доступ к просмотру исходного кода сайта с помощью элементов HTML?

Один из способов ограничить возможность просмотра исходного кода HTML на сайте — это использование различных методов защиты, таких как минимизация или обфускация кода. Однако важно помнить, что эти методы не дают полной гарантии безопасности. Они могут затруднить понимание структуры сайта, но не полностью остановят пользователей с достаточными техническими знаниями. Например, можно использовать специальные инструменты для минификации или обфускации кода JavaScript и CSS, что затруднит их чтение и анализ.

Есть ли способы запретить использование инструментов разработчика в браузере?

Запретить использование инструментов разработчика полностью невозможно, так как эти инструменты являются частью браузера. Тем не менее, можно применить некоторые подходы для затруднения их использования. Например, можно установить JavaScript, который отключает контекстное меню или находит попытки открыть консоль и блокирует их. Однако опытный пользователь всегда может обойти эти меры, так как инструменты разработчика встроены в сам браузер, и их отключение полностью невозможно.

Можно ли скрыть структуру HTML на уровне сервера?

На уровне сервера можно ограничить доступ к исходному коду сайта с помощью серверных технологий, таких как скрытие файлов с конфиденциальной информацией или настройка прав доступа. Например, можно настроить сервер так, чтобы не выдавал определённые файлы, связанные с конфиденциальными данными. Однако стоит учитывать, что любые данные, отправляемые на клиентскую сторону (в браузер), всё равно могут быть доступны для пользователя. Важно понимать, что защита на сервере не защищает от того, что отображается в браузере.

Какие существуют инструменты для минимизации исходного кода HTML и CSS?

Для минимизации исходного кода HTML и CSS существуют различные инструменты и библиотеки, которые уменьшают размер файлов, удаляя пробелы, комментарии и ненужные символы. Некоторые популярные инструменты включают HTMLMinifier для HTML и CleanCSS для CSS. Эти инструменты помогают сократить объем данных, что ускоряет загрузку сайта и затрудняет анализ кода, но не защищает его полностью от просмотра.

Какие риски могут возникнуть при попытке скрыть структуру HTML на сайте?

Попытки скрыть структуру HTML могут привести к нескольким рискам. Во-первых, такие действия могут повлиять на производительность сайта, так как дополнительные скрипты и механизмы защиты могут замедлить его работу. Во-вторых, использование обфускации или других техник может нарушить доступность контента для поисковых систем, что негативно скажется на SEO. Наконец, такие методы могут создавать ложное чувство безопасности, так как опытные пользователи всё равно смогут изучить структуру сайта, если они этого захотят.