Пароли пользователей WordPress хранятся в базе данных сайта, в таблице wp_users. Конкретно, за хранение отвечает столбец user_pass, в котором находятся хэши паролей, а не сами пароли в открытом виде. Это критически важное отличие: даже администратор сайта не имеет доступа к исходным паролям пользователей.

WordPress использует хэш-функцию bcrypt через встроенную библиотеку wp_hash_password(), обеспечивающую устойчивость к атакам грубой силы. При каждом изменении пароля система автоматически генерирует новый соль-хэш, что делает невозможным использование радужных таблиц для дешифровки.

Доступ к таблице wp_users возможен через phpMyAdmin или другие SQL-клиенты. Однако любое взаимодействие с этой таблицей требует осторожности. Редактирование или просмотр хэшей допустимы только при наличии соответствующих прав и понимания архитектуры WordPress.

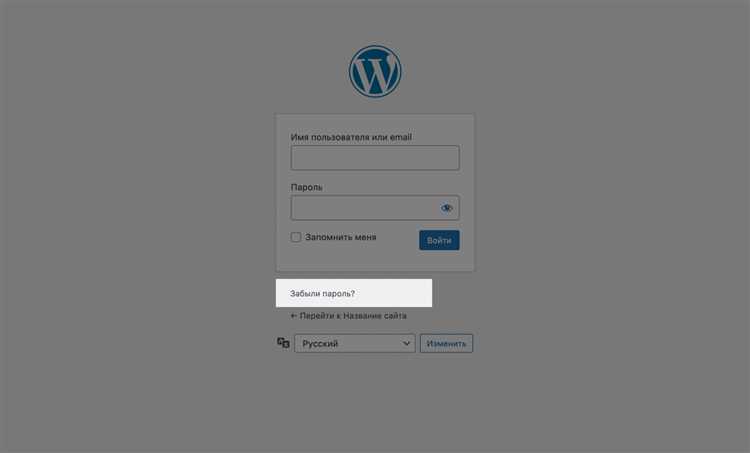

Для восстановления пароля безопаснее использовать встроенный механизм сброса через wp-login.php?action=lostpassword. Ручная подмена хэша допустима только в критических случаях – например, при блокировке всех административных аккаунтов. В таких ситуациях можно сгенерировать хэш нового пароля через PHP-функцию password_hash() и вставить его в поле user_pass.

Хранение паролей в базе в зашифрованном виде – не выбор, а стандарт безопасности. Если ваш сайт позволяет видеть пароли в открытом виде, это явный признак уязвимости, связанной с использованием небезопасных плагинов или кастомной логики. Проверьте все сторонние модули, имеющие доступ к базе данных.

В каком файле и базе данных WordPress хранятся пароли пользователей

Пароли пользователей в WordPress не хранятся в файлах. Они сохраняются исключительно в базе данных MySQL, в таблице wp_users, в поле user_pass. Это поле содержит хеш пароля, а не сам пароль, что исключает его прямое восстановление.

Для хеширования используется функция wp_hash_password(), которая применяет алгоритм bcrypt через встроенную в WordPress библиотеку wp-includes/class-phpass.php. Это означает, что даже при компрометации базы данных пароли остаются защищёнными от мгновенного взлома.

Файл wp-config.php не содержит пароли пользователей – он хранит только данные подключения к базе данных. Никакие другие файлы WordPress не содержат информацию о пользовательских паролях.

Доступ к таблице wp_users должен быть строго ограничен. Рекомендуется использовать надёжные пароли для базы данных, регулярные обновления WordPress и включение двухфакторной аутентификации для усиления защиты.

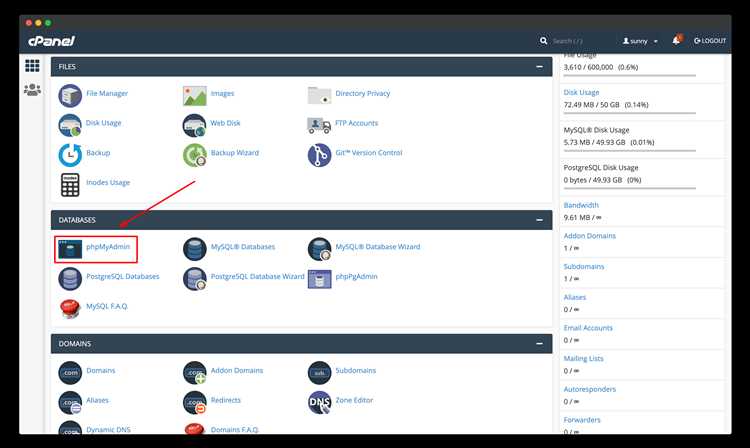

Как найти таблицу с паролями в базе данных через phpMyAdmin

Откройте phpMyAdmin и выберите базу данных, привязанную к вашему сайту WordPress. Название базы указано в файле wp-config.php в параметре DB_NAME.

В списке таблиц найдите таблицу с именем, заканчивающимся на _users. Префикс может отличаться, если он был изменён при установке. Например, wp_users, wpsite_users и т.д.

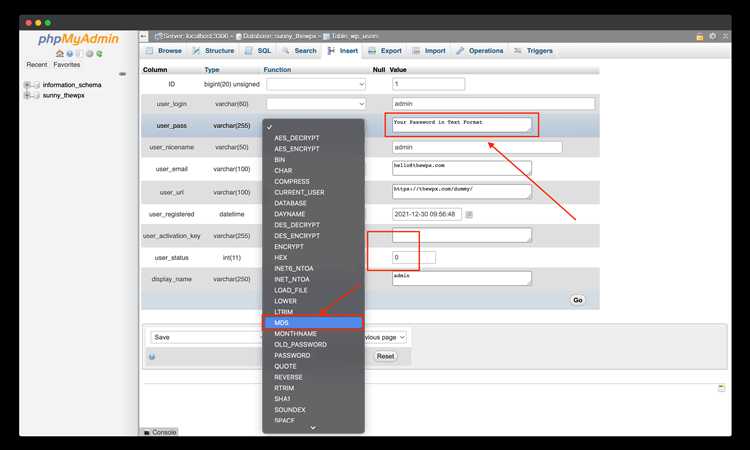

Откройте таблицу _users. В колонке user_pass хранятся пароли пользователей. Они зашифрованы с помощью хэша bcrypt, который WordPress использует с версии 2.5. Расшифровка невозможна, но хеш можно сравнить с введённым паролем при входе.

Для поиска пароля конкретного пользователя используйте фильтр по колонке user_login или user_email. Это ускоряет поиск в больших базах данных.

Не изменяйте значения user_pass вручную без подготовки. Для безопасной смены пароля рекомендуется использовать функцию wp_set_password() в PHP-скрипте или сброс пароля через административную панель WordPress.

Как устроено хэширование паролей в WordPress

WordPress использует функцию wp_hash_password() для хэширования паролей, основанную на библиотеке Portable PHP password hashing framework от PHPass. Алгоритм автоматически выбирает наиболее безопасный доступный метод, обычно это bcrypt, реализуемый через crypt() с префиксом $P$ в хэше.

Хэш включает информацию о методе, числе итераций и соли. Префикс $P$ указывает на использование PHPass, следующий символ определяет логарифм количества итераций, по формуле 2^count_log2, обычно это 8192 итерации. Оставшаяся часть содержит соль и результат хэширования.

Соль длиной 8 символов генерируется случайно для каждого пароля, что предотвращает применение радужных таблиц. Она встроена в итоговый хэш и используется при проверке пароля с помощью wp_check_password().

Начиная с WordPress 5.5, если на сервере доступна функция password_hash(), система использует её по умолчанию, что обеспечивает совместимость с современными алгоритмами, такими как bcrypt и argon2.

Важно: WordPress не хранит пароли в открытом виде, только хэши. Изменение алгоритма хэширования вручную возможно, но требует полного понимания совместимости с системой аутентификации и миграции текущих хэшей.

Как определить, какой алгоритм используется для хэширования паролей

WordPress хранит хэши паролей в таблице wp_users, в столбце user_pass. Чтобы определить, какой алгоритм используется для их хэширования, достаточно проанализировать формат строки в этом поле.

- Если хэш начинается с

$P$– используется алгоритм Portable PHP password hashing framework (вариант MD5 с солью и итерациями). Это устаревший формат, применявшийся до версии 5.5. - Если хэш начинается с

$argon2i$,$argon2id$или$2y$– WordPress использует более современные алгоритмы, такие как Argon2 или bcrypt, в зависимости от настроек сервера и доступных библиотек.

Для точного определения алгоритма:

- Откройте базу данных через phpMyAdmin или CLI и найдите значение

user_passдля любого пользователя. - Проверьте префикс хэша. Он определяет тип алгоритма:

$P$– phpass (MD5-based)$2y$– bcrypt$argon2i$или$argon2id$– Argon2 (если используется плагин или включена поддержка в PHP)

- Если сомневаетесь, проверьте активные плагины, особенно те, которые связаны с безопасностью. Некоторые из них могут заменять стандартный механизм хэширования на более защищённый.

Для получения сведений о текущем механизме хэширования, используемом в вашей установке WordPress:

- Откройте файл

wp-includes/class-phpass.php– если он используется, значит задействован phpass. - Поищите вызовы

wp_hash_password()иwp_check_password()– они используют встроенный механизм WordPress, и можно отследить, какие классы или библиотеки подключаются в процессе. - Если используется библиотека

password_hash()PHP, то алгоритм можно определить через вторым аргументом этой функции.

Можно ли расшифровать пароль пользователя из базы данных WordPress

Пароли пользователей в WordPress хранятся в базе данных в зашифрованном виде с использованием алгоритма хеширования. Это означает, что сами пароли не хранятся в открытом виде, и для их расшифровки необходимы специфические условия, которые в обычных случаях невозможны.

С момента внедрения алгоритма хеширования с солью, применяемого WordPress, расшифровка пароля становится почти невозможной. В WordPress используется алгоритм хеширования PHPass, который работает с солью и алгоритмом bcrypt. Это усложняет задачу восстановления оригинального пароля из базы данных.

Сам процесс расшифровки пароля потребует огромных вычислительных ресурсов и времени. Хеширование с солью предполагает, что каждый пароль будет хешироваться с уникальной солью, что делает невозможным использование заранее вычисленных хешей (например, через таблицы радужных цепочек). Таким образом, даже если хеш пароля известен, восстановить сам пароль можно лишь методом перебора, что в случае современных вычислительных мощностей займет неоправданно много времени.

Применение алгоритма bcrypt гарантирует, что время вычисления хеша увеличивается с каждым новым запуском хеширования, что также затрудняет атаку методом грубой силы.

Вместе с тем, если база данных WordPress была скомпрометирована, и злоумышленник получил доступ к хешам паролей, он может попытаться взломать эти пароли. Однако на практике для этого потребуется большое количество времени и вычислительных мощностей. Злоумышленники часто используют так называемые «словарные атаки» или «атаки с перебором», но даже в этом случае шанс успешного взлома пароля остается малым, если использован сложный и уникальный пароль.

Рекомендуется использовать длинные и сложные пароли, а также включать двухфакторную аутентификацию (2FA) для повышения уровня безопасности. Использование плагинов для усиления защиты паролей и регулярные обновления безопасности WordPress также могут снизить риски взлома.

Как сменить пароль пользователя вручную через базу данных

Для смены пароля пользователя WordPress через базу данных нужно выполнить несколько шагов, используя инструменты управления базой данных, например phpMyAdmin или командную строку MySQL.

1. Откройте phpMyAdmin или подключитесь к серверу через MySQL. Найдите базу данных, которая используется для вашего сайта WordPress. Обычно её имя выглядит как wp_ + имя сайта.

2. Перейдите к таблице wp_users. В этой таблице содержатся все данные о пользователях WordPress, включая их логины и пароли.

3. Найдите пользователя, чьи данные вы хотите изменить. Для этого используйте поиск по логину или имени пользователя. Когда вы найдёте нужную запись, кликните на кнопку «Изменить».

4. В поле user_pass будет храниться зашифрованный пароль. Чтобы сменить его, вам нужно использовать функцию хеширования пароля, которая используется в WordPress. Для этого введите новый пароль и примените хеширование. В поле «Функция» выберите MD5, так как WordPress использует этот алгоритм для шифрования паролей по умолчанию.

5. После внесения изменений нажмите кнопку «Перейти» или «Сохранить». Новый пароль будет сохранён в базе данных в зашифрованном виде.

6. Перейдите на сайт WordPress и попробуйте войти с новым паролем. Если вы правильно выполнили все шаги, доступ будет восстановлен.

Не забудьте, что использование MD5 для хеширования паролей в WordPress не является самым безопасным методом. После входа в админку рекомендуется обновить пароль через стандартный интерфейс WordPress, чтобы он использовал более современные алгоритмы шифрования, такие как bcrypt.

Какие плагины позволяют управлять паролями пользователей напрямую

Для управления паролями пользователей в WordPress существует несколько эффективных плагинов. Эти инструменты позволяют администраторам сайта менять пароли, устанавливать правила безопасности и автоматизировать процессы восстановления доступа. Рассмотрим самые популярные из них.

WP Security Audit Log – плагин, который предоставляет подробную информацию о действиях пользователей. Он позволяет администратору отслеживать изменения, включая смену паролей. Несмотря на то, что плагин не предоставляет прямую возможность менять пароли, он помогает в случае необходимости узнать, кто и когда изменял данные пользователей, а также уведомляет о возможных проблемах с безопасностью.

User Role Editor – плагин для управления ролями пользователей, который включает возможность сброса паролей. Он позволяет назначать права доступа и выполнять другие административные функции, включая восстановление паролей для отдельных пользователей. Это удобный инструмент для управления доступом и безопасности на сайте.

Emergency Password Reset – плагин, предназначенный для массового сброса паролей. Он полезен, если необходимо срочно изменить пароли всех пользователей, например, при утечке данных. Плагин помогает быстро вернуть контроль над сайтом, не затрагивая другие настройки.

Reset Password – плагин для простого сброса паролей. Администраторы могут вручную изменить пароли пользователей и отправить уведомления с новыми данными. Этот плагин особенно полезен для сайтов с большим количеством пользователей, где необходимо оперативно управлять доступом.

Simple Password Reset – еще один плагин для сброса паролей. Он предоставляет возможность редактировать пароли пользователей через панель администратора, что делает процесс управления доступом быстрым и удобным. Плагин также имеет функцию отправки напоминаний для пользователей, которые забыли свои пароли.

Каждое из этих решений имеет свои особенности, и выбор плагина зависит от конкретных задач. Если необходимо лишь сбросить пароли, достаточно простых решений. Для более сложных нужд, таких как контроль за безопасностью и изменение ролей, лучше выбирать более функциональные плагины.

Вопрос-ответ:

Где WordPress хранит пароли пользователей?

В WordPress пароли пользователей хранятся в базе данных, в таблице wp_users. Они не сохраняются в открытом виде, а проходят через процесс хеширования с использованием алгоритма, который защищает их от несанкционированного доступа. В современных версиях WordPress используется алгоритм bcrypt, который обеспечивает высокий уровень безопасности.

Как именно WordPress защищает пароли пользователей от взлома?

WordPress использует хеширование паролей с солью. Это значит, что даже если злоумышленник получит доступ к базе данных, он не сможет сразу увидеть пароли в открытом виде. Хешированный пароль — это зашифрованная строка, которая не поддается дешифровке. Хеширование с солью добавляет случайное значение, что делает невозможным использование предсказуемых методов атаки, таких как атаки с радужными таблицами.

Можно ли как-то узнать пароль пользователя в WordPress, если он хеширован?

Нет, узнать хешированный пароль невозможно. Хеширование представляет собой однонаправленный процесс, который преобразует пароль в уникальный, но необратимый код. Это означает, что даже администраторы сайта не могут напрямую увидеть пароль. В случае необходимости восстановления пароля, пользователи могут запросить сброс через стандартный процесс восстановления пароля на сайте.

Где именно в базе данных WordPress хранится информация о пароле пользователя?

Информация о пароле пользователя хранится в таблице базы данных WordPress с названием wp_users. В этой таблице для каждого пользователя есть поле user_pass, в котором сохраняется хеш пароля. При этом сам пароль никогда не хранится в открытом виде, только его зашифрованная версия.

Что происходит, если база данных WordPress будет взломана? Могут ли хакеры получить доступ к паролям?

Если база данных WordPress будет взломана, хакеры получат доступ к хешированным паролям, но не смогут их расшифровать, так как хеширование невозможно обратить. Однако, если использовался слабый алгоритм хеширования или недостаточно сложные пароли, это может облегчить процесс взлома. Чтобы минимизировать риски, рекомендуется использовать сильные пароли и регулярно обновлять WordPress, так как старые версии могут содержать уязвимости.