Каждый день тысячи сайтов на платформе WordPress подвергаются атакам вредоносных программ и вирусов. Актуальность защиты от этих угроз возрастает, поскольку взломанный сайт может нанести значительный ущерб не только репутации, но и SEO-позициям. Важность регулярной проверки на наличие вредоносного кода невозможно переоценить, особенно когда речь идет о личных данных пользователей и их безопасности.

Для начала важно отметить, что вредоносный код может проникнуть на сайт разными путями: через уязвимости в плагинах, темы, устаревшие версии ядра WordPress или через скомпрометированные учетные записи. Для выявления таких угроз необходимы регулярные сканирования, использование качественных антивирусных решений и соблюдение основ безопасности.

Одним из первых шагов для проверки сайта является использование автоматических сканеров, таких как Wordfence или Sucuri. Эти инструменты не только анализируют код на наличие вирусов, но и проверяют сайт на черные списки поисковых систем и блокируют попытки взлома. Важно также вручную проверять структуру файлов сайта, уделяя внимание изменению файлов ядра WordPress, плагинов и тем, а также подозрительным скриптам в директориях.

Кроме того, необходимо следить за регулярными обновлениями всех компонентов сайта. Устаревшие версии плагинов или тем часто становятся мишенью для атак. Использование двухфакторной аутентификации и сложных паролей также значительно повышает безопасность учетных записей, которые могут быть целью для хакеров.

В завершение, стоит подчеркнуть, что регулярная проверка сайта и соблюдение принципов безопасности значительно снижает риск заражения. Эти меры обеспечивают защиту не только от вирусов, но и от других видов атак, таких как SQL-инъекции и кражи данных.

Как настроить автоматическое сканирование на вирусы в WordPress

Автоматическое сканирование на вирусы в WordPress помогает своевременно выявлять угрозы, не требуя постоянного контроля. Для этого нужно правильно настроить плагины и интегрировать их с процессом регулярного мониторинга.

1. Выбор плагина для сканирования

Наиболее популярные плагины для автоматического сканирования WordPress – это Wordfence, Sucuri Security и iThemes Security. Эти инструменты предлагают функцию автоматического сканирования на вирусы и вредоносный код, а также уведомления о найденных угрозах.

2. Установка и настройка плагина

После выбора плагина его нужно установить и активировать. Например, в случае с Wordfence, после активации в настройках плагина можно выбрать типы сканирования и частоту их выполнения. Для сканирования файлов и баз данных, выберите опцию «Полное сканирование» (Full Scan), которая проверяет весь сайт на наличие вредоносного кода, а также на уязвимости безопасности.

3. Настройка частоты сканирования

Частота сканирования должна зависеть от того, как часто обновляется ваш сайт. Для статичных сайтов можно настроить сканирование раз в неделю, для сайтов с частыми изменениями – раз в день. В Wordfence, например, это можно сделать в разделе «Scan Scheduling». Примечание: на платных тарифах доступны расширенные настройки автоматического сканирования.

4. Настройка уведомлений

Важно настроить уведомления о найденных угрозах. Плагин должен отправлять вам сообщения на почту или в панель управления, если он обнаружит вредоносный код или подозрительные изменения. В Wordfence и iThemes Security эти уведомления можно настроить в разделе «Email Alerts». Выбирайте наиболее важные события для уведомлений, чтобы не перегружать почту.

5. Проверка после обновлений

После каждой установки обновлений или плагинов рекомендуется вручную или автоматически запускать сканирование, чтобы исключить возможность внедрения вредоносного кода через уязвимости. В настройках плагинов можно активировать опцию, которая будет автоматически запускать проверку после обновлений.

6. Настройки безопасности сервера

Помимо настройки плагинов, важно проверять серверные журналы и настройки на предмет возможных угроз. Использование дополнительных инструментов, таких как серверные брандмауэры или настройки защиты через .htaccess, повысит общую безопасность и уменьшит шанс заражения.

Автоматическое сканирование на вирусы – это важный шаг в защите WordPress-сайта. При правильной настройке и регулярном обновлении плагинов вы минимизируете риски заражения и обеспечиваете безопасность сайта для пользователей.

Лучшие плагины для поиска вредоносного кода на сайте

Для обеспечения безопасности WordPress-сайта важно использовать плагины, которые помогут своевременно обнаружить и устранить вредоносный код. Вот несколько лучших решений для поиска и удаления угроз:

- Wordfence Security

Один из самых популярных плагинов для защиты сайта. Он включает в себя мощный сканер, который анализирует файлы на наличие вредоносных программ, бэкдоров и других угроз. Wordfence предоставляет подробные отчеты, которые помогут быстро выявить подозрительные изменения в коде. - Sucuri Security

Это решение позволяет сканировать сайт на наличие вирусов, мониторить изменения в файлах и базе данных. Плагин также предлагает возможность удаления вредоносного кода прямо из админки. Sucuri имеет большую базу данных угроз, что делает его одним из наиболее точных инструментов для защиты от вредоносных программ. - MalCare

MalCare отличается высокой скоростью сканирования и низким потреблением ресурсов. Плагин использует технологию облачного сканирования для выявления скрытых угроз. Он также предоставляет возможность автоматического удаления вредоносного кода и защиты от повторных атак. - iThemes Security

Помимо защиты от взломов, iThemes Security включает функцию поиска вредоносного кода. Плагин регулярно сканирует файлы и базы данных, а также предлагает систему оповещений при обнаружении угроз. iThemes также имеет инструменты для усиленной защиты аккаунтов и предотвращения попыток взлома. - Anti-Malware Security and Brute-Force Firewall

Этот плагин предназначен для глубокой проверки файлов на наличие вирусов и вредоносных скриптов. Он использует регулярные обновления для базы данных угроз, что помогает быстро обнаруживать новые виды атак. Anti-Malware также может предотвратить атаки типа brute-force.

Использование этих плагинов поможет поддерживать безопасность вашего сайта, минимизируя риски заражения и повреждения данных. Регулярное сканирование и обновление плагинов обеспечит надежную защиту от возможных угроз.

Пошаговая инструкция по ручной проверке файлов WordPress

Для защиты вашего сайта WordPress от вирусов и вредоносного кода важно периодически проводить ручную проверку файлов. Это позволяет обнаружить потенциальные угрозы до того, как они смогут повредить сайт. Вот пошаговая инструкция для выполнения этой проверки.

Шаг 1: Скачивание всех файлов сайта

Первым шагом будет скачивание всех файлов сайта с помощью FTP-клиента (например, FileZilla) или через панель управления хостингом. Убедитесь, что у вас есть доступ ко всем каталогам: корневой директории сайта, wp-content, wp-includes, wp-admin, а также любым другим пользовательским папкам.

Шаг 2: Сравнение файлов с оригинальными

Загрузите чистую версию WordPress с официального сайта. Сравните полученные файлы с теми, которые находятся на вашем сервере. Для этого используйте инструмент сравнения файлов (например, WinMerge). Обратите внимание на изменения в исходных файлах ядра WordPress. Если вы нашли файл, который отличается от оригинала, это может быть признаком заражения.

Шаг 3: Проверка файлов на наличие вредоносного кода

Проанализируйте файлы на наличие подозрительных строк кода. Часто вредоносные скрипты скрываются в коде PHP-файлов. Ищите такие фрагменты, как base64_decode, eval, gzinflate, или запросы к внешним серверам. Если эти функции используются без объяснения их необходимости в контексте работы сайта, это может быть опасным.

Шаг 4: Проверка на наличие незнакомых файлов

Проверьте все файлы в папке wp-content и других папках на наличие незнакомых или недавно добавленных файлов, которые не были частью стандартной установки WordPress. Особенно внимательно относитесь к файлам с расширением .php или .js, которые могут быть скрытыми скриптами.

Шаг 5: Проверка разрешений на файлы и папки

Проверьте правильность настроек прав доступа для файлов и папок. Например, файлы PHP должны иметь права 644, а папки – 755. Слишком открытые права (например, 777) могут быть использованы для внедрения вредоносных скриптов. Отслеживайте изменения прав доступа, особенно в папках, которые должны быть защищены.

Шаг 6: Использование инструментов для поиска вредоносных файлов

Используйте локальные сканеры для обнаружения вирусов и вредоносных файлов. Один из популярных инструментов – ClamAV. С помощью него можно проверить все файлы на наличие известных угроз, даже если они не проявляют явных признаков.

Шаг 7: Обновление всех плагинов и тем

После того как вы завершите проверку, обновите все плагины и темы до последних версий. Обновления часто включают исправления безопасности, которые помогут закрыть уязвимости, через которые вирусы могут попасть на сайт.

Шаг 8: Проверка базы данных

Иногда вредоносный код может быть внедрен в базу данных сайта. Проверьте таблицы базы данных WordPress на наличие подозрительных записей. Внимательно изучите таблицы wp_posts, wp_options и wp_users, чтобы убедиться в отсутствии неожиданных изменений или добавлений.

Шаг 9: Просмотр логов сервера

Обратите внимание на логи сервера. Особенно полезными будут логи ошибок и доступа. Они могут помочь выявить подозрительные действия, такие как частые попытки доступа к определенным файлам или необычные запросы к серверу.

Шаг 10: Резервное копирование

После завершения проверки и устранения всех проблем сделайте полную резервную копию сайта. Это обеспечит вас защитой на случай будущих атак и позволит быстро восстановить сайт в случае необходимости.

Регулярное выполнение этих шагов поможет вам поддерживать ваш сайт в безопасности и избегать заражений вредоносным кодом.

Как анализировать логи для выявления подозрительной активности

Анализ логов – важный этап в поиске вредоносных действий на WordPress-сайте. Логи содержат информацию о каждом запросе, который выполняется на сайте, и могут помочь выявить несанкционированный доступ или попытки атаки.

Начните с проверки файлов доступа (access.log). Обратите внимание на частые или необычные запросы к страницам, которых нет на сайте, такие как «/wp-config.php», «/xmlrpc.php» или «/wp-admin». Вредоносные скрипты часто пытаются получить доступ к этим файлам. Запросы с такими путями, особенно повторяющиеся, могут указывать на попытку атак.

Затем проанализируйте ошибки (error.log). Ошибки типа 500 или 403 могут свидетельствовать о попытках эксплуатации уязвимостей. Например, попытки выполнить команду через параметр в URL или обращения к несуществующим скриптам могут быть индикаторами атак типа SQL-инъекций или попыток взлома через уязвимости в плагинах.

Кроме того, особое внимание стоит уделить запросам с необычными user-agent строками. Вредоносные программы могут подменять user-agent для скрытности. Проверяйте запросы с подозрительными значениями, например, длинными строками, содержащими символы, не характерные для обычных браузеров.

Анализируйте количество и характер POST-запросов. Если вы видите большое количество POST-запросов за короткий промежуток времени, особенно к страницам с формами или административным интерфейсам, это может быть признаком попытки брутфорс-атаки.

Обратите внимание на IP-адреса, с которых поступают подозрительные запросы. Используйте инструменты для поиска географического местоположения IP-адресов, чтобы выявить аномалии, например, запросы с регионов, где ваш сайт не обслуживается, или с подозрительных IP-диапазонов.

Проверьте логи на наличие признаков скрытых программ, таких как попытки вызвать сторонние ресурсы через функции PHP, например, cURL или fsockopen. Эти запросы могут быть использованы для связи с внешними серверами для загрузки вредоносных файлов или для передачи украденных данных.

Для более эффективного анализа можно использовать инструменты для автоматического сканирования логов. Многие антивирусные и защитные плагины для WordPress, такие как Wordfence или Sucuri, предлагают возможность мониторинга и анализа логов в реальном времени, что помогает оперативно обнаруживать подозрительные действия.

Что делать, если найден вредоносный код на сайте

При обнаружении вредоносного кода на WordPress сайте необходимо действовать незамедлительно, чтобы минимизировать последствия и защитить пользователей. Вот несколько шагов, которые нужно предпринять:

1. Остановите доступ к сайту. Если возможно, временно отключите сайт, чтобы предотвратить распространение вредоносного кода. Это поможет снизить риски для посетителей и предотвратить дальнейшее заражение. Для этого можно воспользоваться плагинами, которые позволяют поставить сайт в режим обслуживания, либо вручную изменить настройки сервера.

2. Проверьте файлы на наличие изменений. Используйте специальные инструменты для сканирования файлов сайта на наличие изменений. Это могут быть такие плагины, как Wordfence или Sucuri, или же сторонние онлайн-сервисы для анализа безопасности. Ищите необычные или скрытые файлы, подозрительные скрипты или изменения в популярных ядре и плагинах.

3. Очистите зараженные файлы. Удалите все обнаруженные вредоносные файлы или строки кода. Внимательно следите за тем, чтобы не затронуть важные для работы сайта файлы. В некоторых случаях потребуется восстановить файлы из резервной копии, если они были повреждены или изменены до неузнаваемости.

4. Обновите все компоненты. Убедитесь, что ваша версия WordPress, темы и плагины обновлены до последних стабильных версий. Старые версии часто содержат уязвимости, которые могут быть использованы для внедрения вредоносного кода. Если используется устаревшая тема или плагин, подумайте о его удалении или замене на более безопасную альтернативу.

5. Проверьте настройки безопасности сервера. Плохая настройка сервера может позволить злоумышленникам снова проникнуть на сайт. Проверьте права доступа к файлам, настройте правила для .htaccess или web.config для ограничения доступа к чувствительным файлам и папкам.

6. Используйте мониторинг безопасности. После очистки сайта установите мониторинг безопасности. Плагины, такие как Sucuri, могут регулярно сканировать сайт на наличие угроз и предоставлять отчеты. Это поможет в будущем оперативно выявлять угрозы до того, как они причинят значительный ущерб.

7. Проанализируйте источник взлома. Определите, как вирус или вредоносный код попал на сайт. Это может быть уязвимость в одном из плагинов, слабый пароль, недостаточная защита на сервере или утерянные данные для входа. Закрытие источника взлома поможет предотвратить повторные инциденты.

8. Уведомите пользователей. Если данные пользователей могли быть скомпрометированы, уведомите их об инциденте. Прозрачность и честность помогут предотвратить негативные последствия для репутации.

9. Подача жалобы в поисковые системы. Если сайт был помечен как зараженный (например, Google), подайте запрос на повторную проверку после очистки. Это поможет вернуть сайт в индексацию и восстановить доверие со стороны поисковых систем.

10. Создайте регулярные резервные копии. В будущем обязательно настройте автоматические регулярные резервные копии сайта, чтобы в случае повторного заражения можно было быстро восстановить работоспособную версию сайта.

Как защитить WordPress от заражений в будущем

1. Установите и настройте брандмауэр для WordPress. Современные брандмауэры (например, Wordfence) помогут блокировать подозрительный трафик до того, как он попадет на ваш сайт. Такие решения могут защитить от атак типа «brute force», SQL-инъекций и других распространённых угроз.

2. Ограничьте доступ к административной панели. Настройте ограничение на доступ к панели управления WordPress по IP-адресу. Это уменьшит вероятность того, что злоумышленники смогут получить доступ к вашей админке. Также рекомендуется изменить стандартный логин «admin» на уникальное имя, чтобы снизить риски от попыток взлома.

3. Используйте двухфакторную аутентификацию (2FA). Включите двухфакторную аутентификацию для всех пользователей с правами администратора. Это дополнительный слой защиты, который значительно усложняет процесс несанкционированного доступа.

4. Регулярно создавайте резервные копии. Периодические резервные копии помогут восстановить сайт в случае заражения. Храните их на внешнем сервере или в облаке, чтобы даже при атаке на основной сервер ваши данные были в безопасности.

5. Отключите выполнение PHP в непубличных папках. Часто злоумышленники используют возможность выполнения PHP-скриптов в папках с загруженными файлами, таких как wp-content/uploads. Для предотвращения этого можно настроить файл .htaccess, чтобы запретить выполнение PHP в таких директориях.

6. Мониторинг и анализ безопасности. Настройте системы мониторинга, которые будут отслеживать изменения файлов, трафик и другие подозрительные действия на сайте. Регулярная проверка логов поможет оперативно выявлять и устранять потенциальные угрозы.

7. Очищение базы данных. Периодически очищайте вашу базу данных от неиспользуемых плагинов, тем и других данных, которые могут стать уязвимыми местами для атак. Используйте плагины для оптимизации базы данных, такие как WP-Optimize.

8. Используйте проверенные плагины и темы. Установите только те плагины и темы, которые регулярно обновляются и имеют хорошие отзывы. Избегайте использования устаревших или неофициальных решений, так как они могут быть уязвимы к атакам.

9. Защита от DDoS-атак. Чтобы минимизировать последствия распределённых атак (DDoS), можно использовать сервисы защиты, такие как Cloudflare, которые предоставляют дополнительные меры защиты от перегрузки сервера.

Применяя эти методы, можно значительно снизить риск заражения вашего WordPress сайта в будущем и обеспечить его безопасную работу.

Роль обновлений системы и плагинов в безопасности сайта

Часто хакеры используют известные уязвимости в старых версиях плагинов или самой системы. Например, если вы не обновляете плагин, содержащий уязвимость, злоумышленник может получить несанкционированный доступ к базе данных или серверу. Согласно исследованиям, более 50% взломов сайтов происходят именно из-за устаревших плагинов и компонентов.

Рекомендации:

- Регулярно проверяйте наличие обновлений в панели управления WordPress.

- Настройте автоматические обновления для ядра системы и плагинов, если это возможно.

- Удаляйте неактивные или ненужные плагины, так как они могут содержать уязвимости.

- Используйте только проверенные и активно поддерживаемые плагины, чтобы минимизировать риски безопасности.

Невыполнение этих простых шагов увеличивает вероятность успешной атаки, в том числе через уже известные уязвимости. Таким образом, регулярные обновления – это не только улучшение функционала, но и гарантия того, что ваш сайт останется защищенным от новейших угроз.

Проверка безопасности сайта через внешний сервис

Для эффективной проверки безопасности WordPress сайта важно использовать специализированные внешние сервисы, которые могут провести глубокий анализ без необходимости доступа к панели управления. Это позволяет получить объективные данные о текущем состоянии сайта и выявить угрозы, которые могут быть незаметны при обычной проверке.

Внешние сервисы предлагают несколько ключевых возможностей для проверки безопасности:

- Проверка на наличие вредоносного ПО и вирусов. Многие сервисы сканируют сайт на наличие известных вирусов, троянов, бэкдоров и других типов вредоносного кода, которые могут быть использованы для компрометации безопасности.

- Проверка на черные списки. Внешние сервисы проверяют сайт на наличие в черных списках поисковых систем и антивирусных программ, что может повлиять на репутацию и доступность сайта.

- Анализ уязвимостей в плагинах и темах. Некоторые сервисы проводят проверку используемых на сайте плагинов и тем на известные уязвимости, что помогает предотвратить возможные атаки через эти компоненты.

Популярные сервисы для проверки безопасности:

- Sucuri SiteCheck. Один из самых известных сервисов для проверки сайта на вирусы и вредоносные элементы. Он также предоставляет подробные отчеты и рекомендации по устранению обнаруженных угроз.

- Quttera. Проводит глубокое сканирование сайта, выявляя угрозы как на уровне файлов, так и на уровне сети. Сервис проверяет сайт на наличие шпионских программ, фишинговых атак и других видов вредоносных элементов.

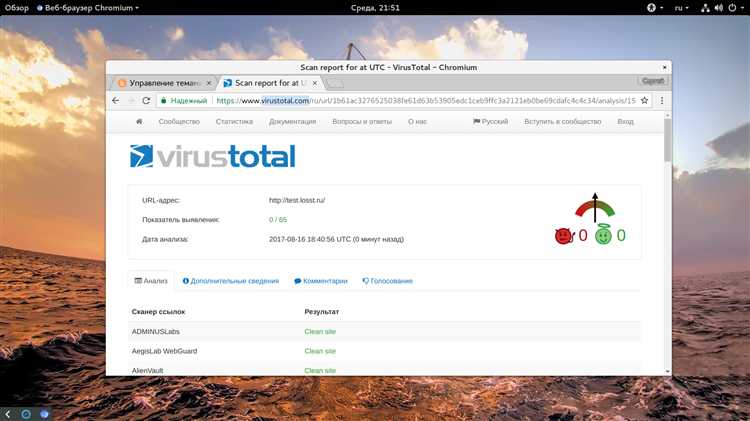

- VirusTotal. Хорошо известен в мире кибербезопасности и предлагает проверку URL на наличие вредоносного кода, включая дополнительные сервисы для анализа файлов и сайтов.

Процесс проверки через внешний сервис обычно включает следующие этапы:

- Ввод URL сайта. Вводите полный адрес сайта в соответствующую форму на сайте сервиса.

- Анализ и сканирование. Сервис начинает процесс проверки, который может занять от нескольких секунд до нескольких минут в зависимости от сложности сайта.

- Просмотр результатов. После завершения сканирования пользователю предоставляется отчет о текущем состоянии сайта, включая выявленные угрозы и рекомендации по исправлению проблем.

После получения результатов важно не только устранить угрозы, но и регулярно проверять сайт, чтобы предотвратить повторные атаки. Для этого можно настроить автоматическое уведомление о новых угрозах, что позволит оперативно реагировать на инциденты.

Вопрос-ответ:

Как понять, что мой сайт на WordPress заражен вирусом?

Есть несколько признаков, которые могут указывать на заражение сайта вирусами. Например, если страницы сайта загружаются медленно, появляются странные или подозрительные изменения на страницах, такие как неожиданные ссылки или скрытые коды, это может быть симптомом наличия вредоносного кода. Также стоит обратить внимание на необычные активности в панели администратора или на увеличение трафика с сомнительных источников. Некоторые вирусы могут скрывать свою активность, но эти признаки могут быть сигналом к проверке.

Какие инструменты можно использовать для проверки сайта на вирусы?

Существует несколько популярных инструментов для проверки сайта на вирусы. Одним из них является Wordfence, плагин для WordPress, который сканирует сайт на наличие вирусов и уязвимостей. Также можно использовать онлайн-сервисы, такие как Sucuri SiteCheck, чтобы быстро проверить сайт на наличие вредоносного кода. Другим вариантом является использование инструментов для проверки целостности файлов, например, с помощью командных утилит или сторонних сервисов, которые проверяют наличие изменений в коде вашего сайта.

Что делать, если на сайте обнаружен вирус?

Если вирус был найден на сайте, необходимо сразу же принять меры. В первую очередь нужно изолировать сайт от внешних пользователей, чтобы избежать распространения инфекции. Затем следует провести полную проверку файлов сайта и удалить все вредоносные файлы. Рекомендуется восстановить сайт из последней безопасной резервной копии. После удаления вируса стоит провести аудит безопасности и обновить все плагины и темы, чтобы предотвратить повторное заражение. Важно также проверить все учетные записи на сайте на наличие несанкционированных изменений.

Как предотвратить заражение WordPress сайта вирусами?

Для предотвращения заражения сайта необходимо следить за актуальностью всех компонентов WordPress: обновлять ядро, темы и плагины до последних версий. Также стоит использовать надежные пароли для администраторских аккаунтов и активировать двухфакторную аутентификацию. Регулярное создание резервных копий и ограничение доступа к админ-панели только для доверенных пользователей помогает минимизировать риски. Не забывайте также об использовании плагинов для защиты, таких как Wordfence или Sucuri, которые могут предотвратить атаки на сайт.

Что делать, если заражение повлияло на SEO сайта?

Если вирус повлиял на SEO вашего сайта, первым шагом будет устранение вредоносного кода и восстановление целостности сайта. После этого нужно провести аудит сайта с помощью Google Search Console, чтобы понять, как вирус повлиял на индексирование страниц и поисковый рейтинг. Возможно, придется отправить запрос на повторную индексацию в поисковых системах. Чтобы минимизировать потерю позиций, стоит внимательно следить за производительностью сайта, исправить все ошибки и следить за его безопасностью в будущем.