Когда в запросах к базе данных в PHP используется оператор IN, это может привести к проблемам с безопасностью и производительностью. Прямое вставление значений в запросы часто вызывает уязвимости, такие как SQL-инъекции, особенно если входные данные не экранированы. Для эффективной и безопасной работы с оператором IN важно правильно параметрировать запросы, избегая использования динамического SQL.

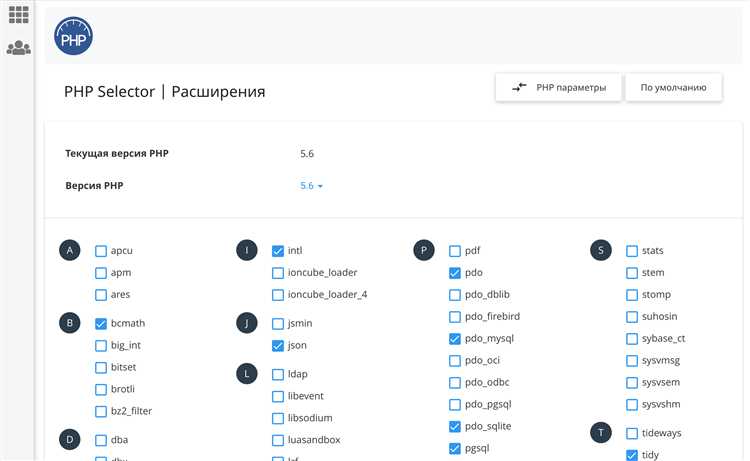

В PHP параметризация запросов с использованием IN возможна через подготовленные выражения. Вместо того, чтобы подставлять значения напрямую в запрос, используются параметры, которые передаются в метод bindParam или bindValue в зависимости от библиотеки для работы с БД (например, PDO или MySQLi). Это исключает возможность выполнения произвольных SQL-команд, что значительно улучшает безопасность кода.

Для корректной работы с оператором IN в PDO следует передавать параметры как массив, при этом для каждого значения в массиве будет создан отдельный параметр. Например, если нужно выбрать записи с несколькими идентификаторами, можно подготовить запрос, заменив список значений на плейсхолдеры, а затем передать в запрос массив значений.

Пример правильного использования с PDO:

$placeholders = implode(',', array_fill(0, count($ids), '?'));

$stmt = $pdo->prepare('SELECT * FROM table WHERE id IN (' . $placeholders . ')');

$stmt->execute($ids);

Этот подход позволяет избежать SQL-инъекций, а также значительно улучшает читаемость и поддержку кода. Применение параметризации при работе с IN также позволяет эффективно обрабатывать запросы с большим количеством значений, минимизируя риск ошибок при вставке данных в запрос.

Использование подготовленных выражений для защиты от SQL-инъекций

Основные шаги для использования подготовленных выражений:

- Создание запроса с плейсхолдерами: Запрос содержит специальные маркеры (плейсхолдеры), которые будут заменены на реальные данные при выполнении запроса. Пример использования MySQLi:

$query = "SELECT * FROM users WHERE email = ?"; $stmt = $mysqli->prepare($query);

- Привязка параметров: После создания запроса с плейсхолдерами необходимо привязать данные к соответствующим параметрам. В MySQLi это делается с помощью метода

bind_param(), который принимает типы данных и значения. Например:

$email = 'user@example.com';

$stmt->bind_param('s', $email);

s– строковый тип данных (для email).

- Выполнение запроса: После привязки данных к запросу можно выполнить запрос с помощью метода

execute().

$stmt->execute();

- Получение результатов: После выполнения запроса можно получить результаты, например, с помощью метода

get_result().

$result = $stmt->get_result();

while ($row = $result->fetch_assoc()) {

echo $row['name'];

}

Использование подготовленных выражений с привязкой параметров предотвращает SQL-инъекции, так как данные не вставляются напрямую в запрос. Вместо этого, они обрабатываются отдельно, и база данных воспринимает их как значения, а не как часть SQL-кода.

Также важно помнить следующие моменты:

- Подготовленные выражения поддерживаются как в MySQLi, так и в PDO. Выбор зависит от предпочтений разработчика.

- В случае использования PDO для привязки параметров можно использовать метод

bindParam()для привязки данных. - Запросы с подготовленными выражениями значительно снижают риск SQL-инъекций и могут улучшить производительность при повторяющихся запросах.

Как передать массив значений в запрос с in

Для передачи массива значений в запрос с оператором IN в PHP, необходимо динамически строить запрос, используя подготовленные выражения или конкатенацию строк. Важно помнить, что напрямую вставлять данные в SQL-запрос небезопасно, это может привести к уязвимостям, таким как SQL-инъекции.

Первым шагом является создание массива значений, который вы хотите передать в запрос. Например:

$values = [1, 2, 3, 4];

Затем необходимо преобразовать этот массив в строку значений, подходящую для использования в SQL-запросе. Сделать это можно с помощью функции implode:

$placeholders = implode(',', array_fill(0, count($values), '?'));

Этот код создаст строку, которая будет содержать столько знаков вопроса, сколько элементов в массиве. Результат для массива [1, 2, 3, 4] будет строкой ?, ?, ?, ?.

Теперь строим сам SQL-запрос, где ? будет заменен на соответствующие значения:

$sql = "SELECT * FROM table WHERE column IN ($placeholders)";

Для безопасной передачи значений в запрос используйте подготовленные выражения. Сначала создайте подготовленный запрос с использованием mysqli или PDO. Рассмотрим пример с использованием PDO:

$stmt = $pdo->prepare($sql); $stmt->execute($values);

Метод execute подставит элементы массива в запрос, заменив знаки вопроса на соответствующие значения. При этом PHP автоматически позаботится о безопасности данных, предотвращая SQL-инъекции.

Если вам нужно передать ассоциативный массив, вы можете использовать подобный подход, но учитывая, что ключи массива будут игнорироваться при подготовке запроса.

Использование подготовленных выражений – лучший способ избежать проблем с безопасностью при работе с SQL-запросами в PHP.

Параметризация запроса с in для динамических условий

Когда необходимо выполнить запрос с использованием оператора IN в SQL, а значения для списка могут быть динамически генерируемыми (например, массивом из пользовательского ввода или данных из другой таблицы), важно правильно параметризовать запрос для предотвращения SQL-инъекций и обеспечения корректной работы с переменными.

Для начала, рассмотрим, как избежать прямого вставления значений в запрос, что может привести к уязвимостям. Вместо этого следует использовать подготовленные выражения (prepared statements). Это не только повышает безопасность, но и ускоряет выполнение запросов, так как сервер баз данных может кэшировать подготовленные запросы.

Предположим, что у нас есть массив значений, который нужно передать в запрос с оператором IN. Пример на PHP с использованием PDO:

$values = [1, 2, 3, 4]; // массив значений для IN

$placeholders = implode(',', array_fill(0, count($values), '?')); // подготовка плейсхолдеров

$query = "SELECT * FROM users WHERE id IN ($placeholders)";

$stmt = $pdo->prepare($query);

$stmt->execute($values);

Здесь мы динамически генерируем список плейсхолдеров, соответствующих количеству элементов в массиве. Функция array_fill создает массив из нужного количества ?, а implode объединяет их в строку, готовую для использования в запросе.

Если данные поступают не в виде массива, а из другой таблицы, можно также использовать подзапрос с параметризацией:

$subquery = "SELECT id FROM some_table WHERE condition = ?";

$query = "SELECT * FROM users WHERE id IN ($subquery)";

$stmt = $pdo->prepare($query);

$stmt->execute([$value]);

В этом примере подзапрос возвращает список идентификаторов, который затем используется в основном запросе. Параметры подзапроса также передаются через подготовленное выражение.

Если необходимо работать с большими объемами данных или множество значений для IN, рекомендуется использовать пакетный ввод данных или делить запросы на несколько частей, чтобы избежать превышения лимита количества параметров в запросе.

При использовании IN важно помнить о производительности: запросы с большим числом элементов могут быть менее эффективными, чем подзапросы или другие методы фильтрации, такие как JOIN.

Обработка больших массивов значений в запросах с in

При использовании оператора IN в SQL-запросах с большим количеством значений можно столкнуться с рядом проблем, таких как производительность и превышение ограничений длины строки запроса. В таких случаях важно правильно организовать обработку массивов данных в PHP.

Для начала, если массив значений слишком велик, стоит разделить его на более мелкие части. Это поможет избежать ошибки превышения лимита строки запроса. В PHP можно динамически разбивать массив на несколько подмассивов и для каждого из них генерировать отдельный запрос.

Пример разделения массива:

$values = [1, 2, 3, 4, 5, 6, 7, 8, 9, 10]; // пример большого массива

$chunks = array_chunk($values, 5); // разделение массива на части по 5 элементов

foreach ($chunks as $chunk) {

$placeholders = implode(',', array_fill(0, count($chunk), '?')); // генерация placeholders для каждого подмассива

$sql = "SELECT * FROM table WHERE column IN ($placeholders)";

// выполнение запроса с подготовленными параметрами

}

Для оптимизации работы с базой данных также важно использовать подготовленные выражения. Это снизит риск SQL-инъекций и улучшит производительность за счет кэширования запросов на сервере.

Пример использования подготовленного запроса:

$stmt = $pdo->prepare("SELECT * FROM table WHERE column IN ($placeholders)");

$stmt->execute($chunk); // выполнение запроса с данными

Кроме того, стоит учитывать, что если запрос с операцией IN содержит слишком много элементов, это может привести к замедлению работы базы данных, особенно если она содержит большое количество записей. В таких случаях стоит подумать о других подходах, например, об использовании временных таблиц, чтобы хранить данные для дальнейших сравнений. Такой подход может быть эффективнее, чем использовать большой массив значений прямо в запросе.

Рекомендации по оптимизации:

- Используйте разбиение массива на подмассивы, если размер данных превышает разумные пределы.

- Применяйте подготовленные выражения для безопасной работы с запросами.

- Избегайте размещения слишком больших массивов в одном запросе – это может снизить производительность.

- Рассмотрите возможность использования временных таблиц для хранения значений.

Оптимизация запросов с in: ограничения на количество параметров

При использовании оператора IN в SQL-запросах важно учитывать, что существует ограничение на количество элементов в списке параметров. Эти ограничения варьируются в зависимости от конкретной базы данных и драйвера. Превышение лимита может привести к ошибкам выполнения или снижению производительности.

Для каждой СУБД лимиты на количество элементов могут быть разными:

- MySQL: По умолчанию MySQL ограничивает количество элементов в запросе до 65 535. Однако это значение может зависеть от конфигурации сервера.

- PostgreSQL: PostgreSQL ограничивает количество параметров в запросе значением 10 000.

- SQLite: В SQLite максимальный размер запроса составляет 999 параметров для оператора

IN.

Чтобы избежать проблем, можно использовать несколько подходов:

- Пакетирование запросов: Разделение списка параметров на несколько меньших запросов. Например, если нужно проверить 1000 значений, можно разделить их на 10 запросов по 100 значений.

- Использование временных таблиц: Если количество параметров слишком велико, можно вставить их во временную таблицу, а затем выполнить запрос с

JOIN. - Использование подзапросов: В некоторых случаях можно обрабатывать параметры через подзапросы, что уменьшает количество значений в главном запросе.

При этом необходимо учитывать, что даже если СУБД поддерживает большое количество параметров, запросы с очень большим числом элементов могут вызвать ухудшение производительности. Это связано с тем, что большое количество значений увеличивает нагрузку на планировщик запросов и может привести к повышенному времени обработки.

Лучше всего ограничивать количество параметров в одном запросе до разумных значений, например, 100-500 элементов, и использовать методы оптимизации, такие как пакетирование или подзапросы, когда требуется больше значений.

Ошибки при параметрировании запросов с in и способы их исправления

Ошибка может возникнуть, если массив значений передается напрямую в запрос как строка, например: WHERE column IN ($values), где $values представляет собой массив. В этом случае SQL-запрос становится уязвимым. Чтобы избежать ошибки, значения в массиве должны быть подготовлены для безопасного использования в запросе. Лучше всего использовать подготовленные выражения с параметрами, чтобы значения были переданы как отдельные параметры запроса, а не встроены в строку запроса.

Пример неправильного подхода:

$values = implode(",", $array);

$query = "SELECT * FROM table WHERE column IN ($values)";

В данном случае $values может быть вставлен напрямую в запрос, что открывает возможность для инъекций. Исправить это можно с помощью подготовленных выражений:

$placeholders = implode(",", array_fill(0, count($array), "?"));

$query = "SELECT * FROM table WHERE column IN ($placeholders)";

$stmt = $pdo->prepare($query);

$stmt->execute($array);

Этот метод предотвращает инъекции, так как значения из массива передаются отдельно и безопасно экранируются драйвером базы данных.

Еще одной распространенной ошибкой является попытка параметризовать запрос с IN, передавая строковые значения без правильных кавычек. Если значения являются строками, они должны быть заключены в кавычки, что важно для правильной обработки запроса. При использовании подготовленных выражений строки передаются корректно, без необходимости вручную добавлять кавычки.

При работе с большими массивами значений для оператора IN важно не перегружать запрос. Некоторые СУБД могут иметь ограничения на количество параметров в запросах. В таких случаях можно разбить запрос на несколько частей и выполнить их поочередно. Например, если количество значений превышает 1000, можно разделить запросы на более мелкие части, каждая из которых будет содержать меньшее количество параметров.

Пример разделения запроса на несколько частей:

$chunkSize = 1000;

$arrayChunks = array_chunk($array, $chunkSize);

foreach ($arrayChunks as $chunk) {

$placeholders = implode(",", array_fill(0, count($chunk), "?"));

$query = "SELECT * FROM table WHERE column IN ($placeholders)";

$stmt = $pdo->prepare($query);

$stmt->execute($chunk);

}

При работе с параметризованными запросами с оператором IN всегда следите за количеством значений, корректным форматированием параметров и использованием безопасных методов, таких как подготовленные выражения.