JavaScript – один из самых популярных языков программирования для создания динамических и интерактивных веб-страниц. Однако его открытость делает код уязвимым для копирования и несанкционированного использования. В отличие от серверных языков, JavaScript выполняется на клиентской стороне, что оставляет программистам мало возможностей для скрытия исходного кода. Тем не менее, существуют несколько эффективных методов защиты, которые позволяют минимизировать риски.

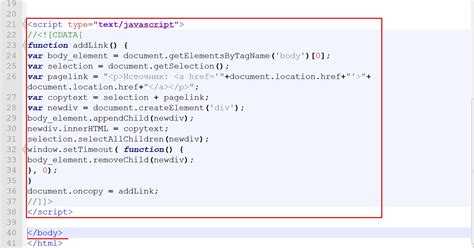

Одним из основных методов защиты является обфускация кода. Этот процесс включает в себя изменение структуры кода так, чтобы он оставался работоспособным, но становился трудным для восприятия человеком. С помощью инструментов обфускации можно заменить имена переменных, функций и классов на случайные символы, сделать код менее читаемым и сложным для понимания. Важно помнить, что обфускация не является абсолютной защитой, но она значительно усложняет задачу для злоумышленников.

Для улучшения безопасности можно использовать минификацию. Этот процесс позволяет удалить все ненужные пробелы, комментарии и сокращает размер кода. Минификация снижает объем передаваемых данных и также затрудняет восприятие логики работы программы. Существуют различные инструменты для минификации, такие как UglifyJS и Terser, которые помогают уменьшить код, сохраняя при этом его работоспособность.

Не стоит забывать и о использовании серверной валидации. Перемещения бизнес-логики на сервер помогает уменьшить риски, связанные с утечкой важной информации. Даже если злоумышленник получит доступ к клиентскому коду, он не сможет изменить работу сервера. Важно отделить критические вычисления и данные, чтобы они не зависели от клиентского кода.

Наконец, защита от копирования JavaScript также включает в себя применение технологий защиты авторских прав, таких как права доступа и лицензирование. Хотя это и не технический метод, он помогает укрепить юридические основы защиты кода. Оформление кода под лицензию, в которой указано, что его копирование и распространение без разрешения запрещены, может стать важным дополнением к техническим мерам.

Использование минимизации и обфускации кода

Минимизация подразумевает удаление избыточных символов, таких как пробелы, комментарии и переносы строк. Это не только сокращает размер файлов, но и делает код менее читаемым. Для этого используются инструменты, такие как UglifyJS или Terser. Процесс минимизации улучшает скорость загрузки страниц за счет уменьшения объема передаваемых данных.

Обфускация идет дальше, превращая код в более сложную и запутанную форму, изменяя имена переменных, функций и других сущностей на бессмысленные и труднопонимаемые. Примером таких инструментов являются JavaScript Obfuscator и Jscrambler. Обфускация не изменяет функциональность кода, но делает его практически невозможным для понимания и модификации без специального инструмента для восстановления исходного вида.

Для эффективного использования этих методов рекомендуется комбинировать их. Сначала необходимо минимизировать код, чтобы уменьшить его объем, а затем применить обфускацию для повышения уровня защиты. При этом важно соблюдать баланс между степенью обфускации и производительностью, так как чрезмерное усложнение может повлиять на скорость выполнения JavaScript-кода.

При выборе инструмента для обфускации следует учитывать поддержку современных стандартов JavaScript, наличие опций для исключения определенных частей кода от обфускации (например, API-ключей или других чувствительных данных), а также возможность настройки различных уровней защиты в зависимости от конкретных нужд проекта.

Защита исходного кода с помощью лицензирования и авторских прав

Авторские права на программное обеспечение предоставляются автоматически с момента создания кода, если он является оригинальным произведением. Однако для повышения юридической силы защиты рекомендуется официально зарегистрировать авторские права в соответствующих органах, таких как Российское авторское общество (РАО) или международные организации, например, Всемирная организация интеллектуальной собственности (WIPO).

Лицензирование позволяет разработчику четко указать, какие действия разрешены с его кодом, а какие – запрещены. Наиболее популярные лицензии для JavaScript-кода включают MIT, GPL и Apache. Каждая из них имеет свои особенности:

- MIT – минимальные ограничения, разрешает использовать, изменять и распространять код, при этом требуется упоминание авторства.

- GPL – требует, чтобы любые производные работы также были открытыми и распространялись под той же лицензией.

- Apache – предоставляет более гибкие условия, включая разрешение на патентную защиту, и позволяет интегрировать код в закрытые проекты.

Важно учитывать, что наличие лицензии не защищает код от копирования в техническом плане, но предоставляет юридическую основу для подачи иска в случае нарушения условий. Разработчик может включить в код явное уведомление о лицензии и авторских правах, а также использовать инструменты, которые отслеживают использование и распространение программного обеспечения, например, GitHub, который позволяет отслеживать репозитории с нарушениями лицензий.

Наличие лицензии и регистрация авторских прав увеличивает доверие к продукту и может служить дополнительной защитой в случае споров. Кроме того, это может помочь в коммерциализации программного обеспечения, поскольку предоставляется юридическая уверенность, что условия использования и распространения строго оговорены.

Применение Content Security Policy (CSP) для предотвращения атак

Content Security Policy (CSP) представляет собой механизм защиты веб-приложений от различных видов атак, таких как XSS (межсайтовый скриптинг) и внедрение вредоносных скриптов. CSP позволяет контролировать источники контента, который может быть загружен и выполнен на веб-странице, минимизируя риск внедрения нежелательных скриптов.

Для защиты JavaScript-кода с помощью CSP необходимо настроить политику таким образом, чтобы только проверенные источники могли загружать и исполнять код. Это включает в себя ограничение доменов для скриптов, стилей, изображений и других ресурсов, что усложняет задачу злоумышленникам, пытающимся внедрить вредоносные скрипты.

Основные рекомендации по применению CSP:

- Использование директивы

script-src: эта директива ограничивает источники, с которых можно загружать и выполнять JavaScript-код. Например, можно указать только домены вашего сайта или доверенных поставщиков. Пример:script-src 'self' https://trusted-cdn.com;. - Запрещение inline-скриптов: использование inline-скриптов может быть опасным, так как они легко подвержены атакам типа XSS. Для их запрета можно использовать директиву

unsafe-inline, которая блокирует выполнение любого скрипта, встроенного непосредственно в HTML-код. - Использование nonce или hash для скриптов: если необходимо использовать inline-скрипты, лучше всего применять nonce (один раз генерируемый уникальный токен) или хэш-сумму скрипта. Это позволит браузеру выполнить только те скрипты, которые были явно разрешены через CSP.

- Оптимизация директивы

default-src: она задает источники для всех типов контента, включая скрипты, стили, изображения и шрифты. Ограничив список разрешенных доменов, можно минимизировать доступ к нежелательным источникам. - Использование директивы

upgrade-insecure-requests: эта директива заставляет браузер автоматически преобразовывать все запросы с HTTP в HTTPS, что помогает предотвратить атаки, использующие небезопасные соединения.

CSP не является панацеей от всех угроз, однако правильно настроенная политика значительно повышает уровень безопасности вашего веб-приложения и затрудняет работу злоумышленников, пытающихся внедрить вредоносный код. Важно регулярно обновлять и тестировать CSP, чтобы быть уверенным в ее эффективности.

Использование серверных технологий для хранения ключевых функций

Для реализации такого подхода можно использовать следующие стратегии:

- Обработка запросов на сервере: Все важные вычисления или операции должны выполняться на сервере, а клиент должен лишь отправлять запросы на его выполнение. Например, при расчетах или проверках данных код не должен передаваться клиенту. Вместо этого, сервер принимает запросы, выполняет соответствующие функции и отправляет результаты обратно.

- API с авторизацией: Разработка защищенных API позволяет клиенту взаимодействовать с сервером через HTTP-запросы. При этом все операции, требующие конфиденциальности или вычислительной мощности, выполняются на сервере. Для защиты API используются механизмы аутентификации и авторизации, такие как OAuth или JWT.

- Использование облачных решений: Облачные сервисы, такие как AWS Lambda, Google Cloud Functions или Azure Functions, предоставляют возможность запускать код без необходимости передавать его на клиентскую сторону. Эти сервисы автоматически масштабируются и обеспечивают высокий уровень безопасности данных.

Одним из примеров такого подхода является обработка платежных транзакций. Вместо того чтобы реализовывать логику вычисления сумм и управления транзакциями на клиентской стороне, эти операции можно перенести на сервер, где они будут защищены от внешнего вмешательства. Для этого на сервере создаются специализированные скрипты, которые принимают данные от клиента, обрабатывают их и возвращают клиенту результат.

Примечание: важно помнить, что даже при использовании серверных технологий клиент все равно может получить доступ к информации, если она передается незащищенным способом. Поэтому для защиты данных стоит использовать HTTPS, шифрование и другие средства безопасности, такие как CSP (Content Security Policy), чтобы предотвратить возможности для перехвата информации.

С помощью такой архитектуры можно обеспечить не только безопасность, но и эффективность работы приложения, минимизируя загрузку на клиентскую сторону и улучшая производительность.

Мониторинг и обнаружение попыток копирования с помощью инструментов анализа

Для эффективного предотвращения кражи кода JavaScript важно не только применять методы защиты, но и активно мониторить его использование. Современные инструменты анализа могут помочь выявить подозрительную активность, связанную с копированием или несанкционированным распространением кода.

Одним из первых шагов является внедрение логирования действий на стороне клиента. С помощью инструментов, таких как Google Analytics или собственного решения, можно отслеживать, какие пользователи взаимодействуют с веб-страницей, какие части кода загружаются чаще всего, а также фиксировать подозрительные запросы. Например, если код JavaScript загружается через сторонние домены или используется в необычное время, это может свидетельствовать о попытке его копирования.

Инструменты для мониторинга активностей, такие как Sentry или Raygun, предоставляют возможность следить за ошибками, возникающими в коде, и обнаруживать нестандартное поведение, которое может быть связано с попытками эксплуатации кода. Такие платформы помогают быстро выявить попытки несанкционированного использования JavaScript, например, через копирование части кода или его использование в обход защиты.

Второй важный аспект – это использование систем обнаружения вторжений (IDS), например, OSSEC или Suricata. Эти системы могут отслеживать аномалии в сетевом трафике, которые могут указывать на попытки извлечения данных из вашего сайта. Они фиксируют попытки сканирования страниц, что может быть индикатором копирования кода. Также IDS может выявить попытки эксплойтов, которые ориентированы на уязвимости JavaScript.

Внедрение уникальных меток в код, таких как невидимые идентификаторы или метки с отслеживанием, позволяет не только улучшить защиту, но и эффективно мониторить его использование. Например, добавление уникальных хэшей в части кода, которые легко отслеживаются через сервер, помогает фиксировать случаи его распространения. Такой подход дает возможность определять, где и когда конкретный участок кода был использован без разрешения.

Наконец, использование инструментов для анализа поведения пользователей, таких как Hotjar или Crazy Egg, помогает получить визуальное представление о том, как пользователи взаимодействуют с сайтом. Такие данные могут помочь выявить аномальные паттерны, например, если пользователь слишком быстро переходит через страницы или выполняет подозрительные действия, что может свидетельствовать о попытке автоматического копирования кода.

Ограничение доступа к исходному коду с помощью механизмов контроля версий

Для ограничения доступа к коду можно использовать систему приватных репозиториев, как в GitHub, GitLab или Bitbucket. Приватные репозитории обеспечивают безопасность, ограничивая доступ к коду только авторизованным пользователям. Кроме того, администраторы репозитория могут настроить роли и права пользователей, предоставляя доступ только к необходимым разделам или действиям (например, разрешение на чтение или редактирование).

Важно также использовать двухфакторную аутентификацию (2FA) для защиты аккаунтов разработчиков. Это предотвратит попытки несанкционированного доступа к репозиториям в случае утечки паролей. Регулярные ревизии прав доступа и логирование всех действий в репозиториях помогут отслеживать подозрительную активность и вовремя реагировать на угрозы.

Для команд, работающих с конфиденциальными проектами, рекомендуется настроить дополнительные механизмы контроля, такие как «ограничения по IP-адресам» для доступа к репозиториям. Это добавит дополнительный уровень безопасности, блокируя попытки доступа из внешних сетей, не связанных с работой команды.

Кроме того, при использовании открытых репозиториев можно воспользоваться техникой субмодулей Git для внешних библиотек и зависимостей, минимизируя доступ к основному коду проекта, разделяя его на модули, которые могут быть независимы от основного хранилища. Это позволяет также отслеживать изменения внешних компонентов без раскрытия полного исходного кода.

Не менее важным аспектом является использование подписей для коммитов. Это позволяет удостовериться, что изменения в коде были внесены авторизованными разработчиками, предотвращая возможность подмены кода или его добавления третьими сторонами.

Интеграция защиты кода в процесс сборки и деплоя

Для минификации и обфускации кода можно использовать такие инструменты, как Terser или UglifyJS, которые интегрируются в сборочные системы, такие как Webpack или Gulp. Важно настроить эти инструменты так, чтобы они выполнялись автоматически при каждом сборочном процессе. Таким образом, даже если кто-то получит доступ к финальной версии кода, его будет сложно восстановить в исходный вид.

В дополнение к обфускации можно использовать технику замены строковых литералов и переменных случайными символами. Это усложнит процесс анализа кода и затруднит обратное проектирование. Также стоит применить контроль версий на уровне кода, чтобы каждый деплой был зафиксирован и можно было отслеживать изменения в коде, если возникнут подозрения о несанкционированных вмешательствах.

Для дополнительной защиты можно настроить процессы, чтобы только авторизованные пользователи имели доступ к ключам и конфигурациям, необходимым для сборки и деплоя. Разграничение прав доступа и шифрование конфиденциальных данных в процессе деплоя помогает предотвратить их утечку или кражу.

Если проект развертывается в облаке, рекомендуется использовать специализированные сервисы для защиты кода, такие как AWS Lambda, которые предлагают встроенные функции безопасности и шифрования. Это не только усложнит доступ к исходному коду, но и позволит интегрировать защиту на уровне инфраструктуры, минимизируя возможность взлома или кражи кода в процессе работы.

Также стоит учитывать, что безопасность кода не заканчивается на этапе деплоя. Постоянный мониторинг и использование систем защиты, таких как Content Security Policy (CSP), помогут предотвратить инъекции и другие атаки, направленные на манипуляцию с кодом после его развертывания.

Вопрос-ответ:

Можно ли защитить код JavaScript от копирования и кражи?

Полностью защитить код JavaScript от копирования невозможно, так как это язык, исполняющийся на стороне клиента, а значит, код всегда будет доступен пользователю через инспектор браузера. Однако можно использовать несколько методов, чтобы усложнить его анализ и повторное использование, такие как минификация, обфускация и внедрение защиты через серверную логику.

Что такое обфускация и как она помогает защитить код JavaScript?

Обфускация — это процесс преобразования исходного кода в форму, которая сохраняет его функциональность, но делает его трудным для понимания человеком. Это может включать в себя замену имен переменных и функций на бессмысленные строки, удаление комментариев и форматирования. Обфускация помогает затруднить чтение и анализ кода, но не является полной защитой от копирования.

Можно ли использовать минификацию для защиты кода?

Минификация помогает уменьшить размер кода за счет удаления лишних пробелов, комментариев и сокращения имен переменных. Это делает код менее удобным для восприятия и анализа, но минификация сама по себе не является надежным способом защиты, так как с помощью простых инструментов можно восстановить исходный код.

Что такое серверная защита и как она может помочь сохранить безопасность JavaScript?

Серверная защита включает в себя реализацию логики на сервере, которая обрабатывает важные операции, такие как валидация данных или обработка запросов, вместо того чтобы доверять клиентскому коду. Это уменьшает риски утечек данных и их копирования, так как критическая информация никогда не передается в виде кода на клиентскую сторону. Использование таких технологий, как API, также помогает минимизировать зависимость от JavaScript в вопросах безопасности.

Какие есть способы скрыть исходный код JavaScript от пользователей?

Есть несколько способов сделать исходный код менее доступным для пользователей. Один из них — обфускация, которая делает код трудным для понимания. Также можно использовать серверное выполнение, минимизировать код и комбинировать его с другими средствами защиты, такими как проверка подписи скрипта. Однако важно понимать, что любая защита может быть обойдена опытными разработчиками, и цель таких методов — лишь затруднить доступ к коду.