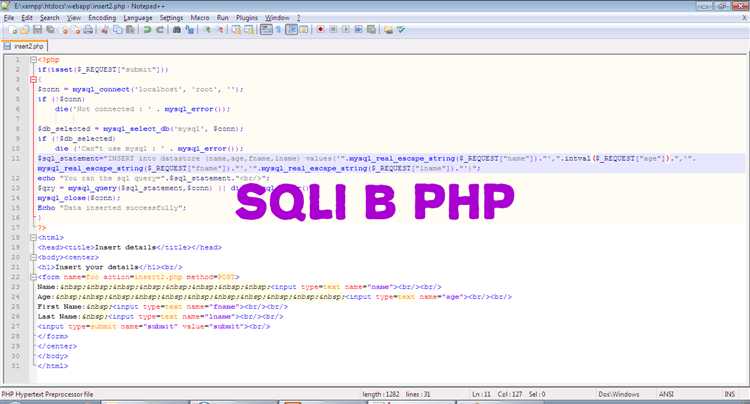

При прямой вставке пользовательских данных в SQL-запросы, PHP-приложения становятся уязвимыми к атакам, позволяющим выполнять произвольные команды в базе данных. Пример: «SELECT * FROM users WHERE login = ‘$login'» – такой код уязвим, если переменная $login не очищается. Атака вида ‘ OR 1=1 — приведёт к выдаче всех записей из таблицы. Подобные уязвимости активно эксплуатируются даже в актуальных версиях PHP, если разработчик игнорирует базовые принципы безопасности.

Надёжная защита требует обязательного использования подготовленных выражений. При работе с PDO это достигается методом prepare() в связке с bindParam() или execute(). Такие запросы гарантируют, что пользовательские данные будут переданы как параметры, а не как часть SQL-кода. Это полностью исключает возможность вмешательства в структуру запроса.

Дополнительно необходимо ограничивать права учетной записи БД: отсутствие прав на удаление и изменение схемы снижает ущерб при успешной атаке. Также стоит использовать строгую проверку типов и длины данных до передачи в SQL. Простое использование intval() или filter_var() с соответствующими фильтрами позволяет отсеять попытки внедрения кода до уровня SQL-сервера.

Использование подготовленных выражений с PDO

Подготовленные выражения в PDO позволяют отделить SQL-код от пользовательских данных, исключая возможность внедрения произвольных инструкций. Они особенно эффективны при работе с переменными, полученными из внешних источников, включая формы и API-запросы.

Создание подготовленного выражения начинается с метода prepare(), который принимает SQL-шаблон с плейсхолдерами. Для подстановки значений применяются bindParam(), bindValue() или массив аргументов в методе execute(). Пример:

$stmt = $pdo->prepare('SELECT * FROM users WHERE email = :email');

$stmt->execute(['email' => $userEmail]);

Именованные плейсхолдеры повышают читаемость и облегчают отладку. Альтернативой являются вопросительные знаки:

$stmt = $pdo->prepare('SELECT * FROM users WHERE id = ?');

$stmt->execute([$userId]);

bindParam() привязывает переменную по ссылке, что полезно при множественных вызовах с разными значениями. bindValue() подставляет значение немедленно, предпочтителен при одноразовом использовании:

$stmt = $pdo->prepare('INSERT INTO logs (message) VALUES (:msg)');

$stmt->bindValue(':msg', $logMessage, PDO::PARAM_STR);

$stmt->execute();

Тип параметра можно указать явно с помощью PDO::PARAM_*, например PDO::PARAM_INT или PDO::PARAM_BOOL. Это исключает риск некорректного приведения типов на уровне базы данных.

Подготовленные выражения полностью предотвращают SQL-инъекции только при корректной структуре запроса. Недопустимо подставлять в шаблон названия таблиц, столбцов или операторов через переменные. Например:

// Плохо: может привести к инъекции

$table = $_GET['table'];

$query = "SELECT * FROM $table"; // Уязвимый код

Имена таблиц и столбцов следует проверять по whitelisting-спискам и собирать SQL-строку вручную только после валидации.

Подключение к базе данных должно быть настроено с атрибутом PDO::ATTR_EMULATE_PREPARES => false, чтобы использовать нативные подготовленные выражения драйвера и избежать обхода защиты:

$pdo = new PDO($dsn, $user, $pass, [

PDO::ATTR_ERRMODE => PDO::ERRMODE_EXCEPTION,

PDO::ATTR_EMULATE_PREPARES => false,

]);

Все запросы, содержащие переменные, должны использовать prepare() вне зависимости от предполагаемой «безопасности» значений. Это исключает ошибки и делает код устойчивым к атакам.

Безопасная передача параметров в mysqli с bind_param

Функция bind_param используется для безопасной передачи переменных в подготовленные выражения mysqli и предотвращает выполнение вредоносных SQL-инструкций. Вместо подстановки переменных в строку запроса, они привязываются к заранее определённым плейсхолдерам.

Поддерживаются следующие типы данных: «i» – целое число, «d» – число с плавающей точкой, «s» – строка, «b» – бинарные данные. Строка типов обязательно должна соответствовать количеству и типам передаваемых аргументов.

Пример:

$stmt = $mysqli->prepare("SELECT * FROM users WHERE email = ? AND status = ?");

$stmt->bind_param("ss", $email, $status);

$stmt->execute();

$result = $stmt->get_result();

Все значения $email и $status экранируются и преобразуются внутри драйвера, исключая SQL-инъекции независимо от их содержимого. Подготовленные выражения автоматически сохраняют структуру запроса и не позволяют изменить его синтаксис через пользовательский ввод.

Важно: привязка должна выполняться до вызова execute(). Также необходимо убедиться, что все переменные передаются по ссылке, как это требует bind_param.

Не используйте конкатенацию переменных в строках SQL – это полностью нивелирует защиту, предоставляемую bind_param.

Проверка и фильтрация пользовательского ввода перед SQL-запросом

Перед тем как данные попадут в SQL-запрос, необходимо исключить любые потенциальные векторы атаки. Обработка ввода должна учитывать контекст использования и предполагаемый формат данных.

- Для числовых значений используйте строгое приведение типов:

(int),filter_var($value, FILTER_VALIDATE_INT). - Для строк ограничивайте длину и допустимые символы через регулярные выражения, например:

preg_match('/^[a-zA-Z0-9_]{3,20}$/', $username). - Для e-mail:

filter_var($email, FILTER_VALIDATE_EMAIL). - Для URL:

filter_var($url, FILTER_VALIDATE_URL). - Не допускайте передачи массивов, если ожидается скалярное значение:

if (is_array($_POST['id'])) exit;

Фильтрация не заменяет подготовленные выражения, но служит дополнительным уровнем защиты. Например, если ожидается один из допустимых статусов:

$allowed = ['active', 'inactive', 'pending'];

if (!in_array($status, $allowed, true)) {

exit('Недопустимое значение статуса');

}

Никогда не доверяйте данным из $_GET, $_POST, $_COOKIE и $_REQUEST. Обрабатывайте каждый параметр явно, исключая универсальные фильтры. Используйте строгую типизацию и whitelisting, а не попытки «очистить» вредоносный ввод.

Ограничение прав базы данных для PHP-приложения

PHP-приложение должно подключаться к базе данных с использованием отдельного пользователя, обладающего только минимально необходимыми правами. Не следует использовать аккаунты с правами администратора или владельца схемы.

Для операций только на чтение используйте пользователя с правами SELECT. Если приложение должно добавлять данные, добавьте INSERT. Изменения требуют UPDATE, а удаление – DELETE. Не предоставляйте права DROP, ALTER, CREATE, GRANT или EXECUTE, если это не критически необходимо.

Настройте отдельные учетные записи для разных модулей или компонентов системы. Разграничение прав позволяет ограничить потенциальный ущерб при успешной атаке через уязвимый участок приложения.

Используйте проверку на уровне самой базы данных. Например, в MySQL можно задать пользователя с ограниченным доступом к конкретным таблицам или даже отдельным столбцам. При помощи конструкции GRANT SELECT(column_name) ON database.table TO 'user'@'host'; можно ограничить выборку только разрешёнными полями.

Регулярно пересматривайте права пользователей базы данных. Удаляйте неиспользуемые учетные записи и минимизируйте права действующих. Любое изменение в архитектуре приложения должно сопровождаться аудитом прав доступа на уровне СУБД.

Применение ORM для исключения ручной сборки SQL-запросов

ORM (Object-Relational Mapping) представляет собой подход, который позволяет взаимодействовать с базой данных, используя объекты и классы, а не писать SQL-запросы вручную. Использование ORM значительно снижает риски SQL-инъекций, так как запросы строятся автоматически с учётом безопасных методов обработки данных.

Основным преимуществом ORM является абстракция работы с базой данных. Вместо того чтобы вручную формировать SQL-запросы, разработчик оперирует объектами, и все взаимодействие с базой происходит через методы этого объекта. ORM автоматически обрабатывает параметры, предотвращая возможность выполнения нежелательных SQL-инъекций.

Одним из ключевых методов защиты от SQL-инъекций в рамках ORM является использование подготовленных выражений. Это означает, что параметры запроса не включаются в строку SQL, а передаются в качестве параметров, которые затем обрабатываются библиотеками ORM безопасным способом. Например, в популярных ORM для PHP, таких как Doctrine и Eloquent, параметры запросов автоматически экранируются и подставляются в подготовленные выражения.

Использование ORM также избавляет от необходимости вручную проверять вводимые данные на наличие вредоносных SQL-команд. Применяя стандартные методы ORM для создания запросов, можно полностью исключить возможность ошибок, связанных с неправильной обработкой данных, что часто становится причиной уязвимостей при использовании чистых SQL-запросов.

Для эффективного использования ORM важно следить за обновлениями и поддерживать библиотеку на актуальной версии, так как именно в новых версиях могут быть устранены потенциальные уязвимости и улучшены методы защиты от SQL-инъекций. Важно также выбирать ORM с хорошей документацией и активным сообществом, чтобы обеспечить правильное и безопасное использование.

Однако стоит отметить, что хотя ORM значительно снижает риски SQL-инъекций, злоумышленники могут использовать другие уязвимости для атак. Поэтому важно комбинировать использование ORM с другими методами защиты, такими как фильтрация и валидация входных данных, настройка прав доступа и аудит безопасности кода.

Логирование и мониторинг подозрительных SQL-активностей

Для эффективной защиты от SQL инъекций важно не только предотвратить атаки, но и своевременно обнаруживать их попытки. Логирование и мониторинг подозрительных SQL-активностей позволяют оперативно выявлять необычные или вредоносные запросы, что помогает быстро реагировать на угрозы.

Одним из эффективных методов является запись всех SQL-запросов в лог-файлы. Это позволяет отслеживать, какие запросы были выполнены на сервере, и выявлять аномальные или несанкционированные действия. Важно настроить логирование таким образом, чтобы фиксировались не только успешные запросы, но и ошибки, возникающие при выполнении запросов. Логирование ошибок позволяет быстро обнаружить попытки выполнения невалидных SQL-запросов, характерных для SQL-инъекций.

Для предотвращения чрезмерного объема логов и упрощения анализа рекомендуется включать в логи информацию о времени запроса, IP-адресе клиента и типе ошибки. Это позволит быстро связать попытки атак с конкретными источниками. Важно, чтобы лог-файлы были защищены от несанкционированного доступа, поскольку они содержат критически важную информацию о работе системы.

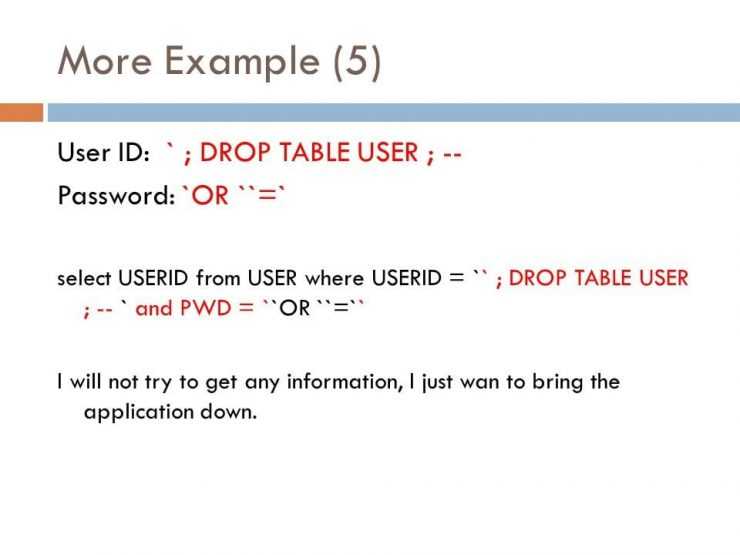

Для мониторинга подозрительных активностей можно использовать инструменты, которые автоматически анализируют логи и выделяют аномальные паттерны. Это могут быть как специализированные системы мониторинга безопасности, так и собственные скрипты, основанные на регулярных выражениях для выявления типичных признаков SQL-инъекций, таких как наличие «OR 1=1», «DROP TABLE», «UNION SELECT» в запросах.

Немаловажным аспектом является настройка уведомлений. При обнаружении подозрительных запросов или серии ошибок системы должны немедленно информировать администратора через email или другие каналы связи. Это позволит оперативно отреагировать на попытки атак, не дожидаясь появления значительных последствий.

Для углубленного анализа можно интегрировать систему мониторинга с решениями для обнаружения аномалий в поведении пользователей. Такие системы могут отслеживать частоту запросов, типичные маршруты навигации и другие поведенческие характеристики, что позволяет более точно определять попытки инъекций и ложные срабатывания.

Регулярный аудит логов и настройка фильтров для исключения ложных срабатываний должны стать частью стратегии безопасности. Не стоит забывать, что мониторинг должен быть непрерывным, чтобы предотвратить атаки, которые могут длиться недели или месяцы, особенно если злоумышленник использует сложные или скрытые методы для обхода защиты.

Вопрос-ответ:

Какие основные методы защиты от SQL инъекций в PHP?

Основными методами защиты от SQL инъекций в PHP являются: использование подготовленных запросов (prepared statements) с привязанными параметрами, экранирование пользовательского ввода с помощью функций, таких как `mysqli_real_escape_string()` или `PDO::quote()`, и использование ORM (Object-Relational Mapping) библиотек, которые автоматически обрабатывают данные для предотвращения инъекций. Эти методы помогают избежать внедрения вредоносного кода в запросы к базе данных.

Что такое подготовленные запросы и почему они важны для защиты от SQL инъекций?

Подготовленные запросы — это SQL-запросы, в которых структура запроса заранее компилируется и затем используется для выполнения с разными параметрами. В PHP можно использовать такие методы как `mysqli_prepare()` или `PDO::prepare()`. Важность подготовленных запросов заключается в том, что они отделяют данные от кода SQL, что предотвращает возможность выполнения вредоносных SQL-команд. Это защищает приложение от инъекций, поскольку данные, вставляемые в запрос, не интерпретируются как код.

Как правильно экранировать данные, чтобы защититься от SQL инъекций?

Для экранирования данных в PHP можно использовать функцию `mysqli_real_escape_string()` при работе с MySQL или `PDO::quote()` при работе с PDO. Эти функции позволяют безопасно добавлять пользовательские данные в SQL-запросы, экранируя символы, которые могут быть интерпретированы как часть SQL-кода (например, одинарные кавычки или точка с запятой). Однако экранирование — это менее безопасный метод по сравнению с подготовленными запросами, поэтому рекомендуется использовать именно их.

Можно ли использовать ORM для защиты от SQL инъекций?

Да, использование ORM (Object-Relational Mapping) библиотек, таких как Doctrine или Eloquent, также помогает защититься от SQL инъекций. ORM автоматически обрабатывает все запросы и экранирует пользовательский ввод, минимизируя риски внедрения вредоносного кода. Однако важно помнить, что для достижения максимальной безопасности необходимо правильно настроить ORM и избегать использования «сырых» SQL-запросов внутри кодовой базы.

Что делать, если необходимо использовать сырые SQL-запросы для работы с базой данных?

Если использование «сырых» SQL-запросов неизбежно, важно соблюдать несколько рекомендаций для защиты от SQL инъекций. Во-первых, следует всегда использовать подготовленные запросы с привязанными параметрами, а не вставлять данные напрямую в запрос. Во-вторых, следует тщательно проверять и фильтровать все входные данные пользователя, например, через регулярные выражения или функции фильтрации. Наконец, стоит ограничить права доступа к базе данных, чтобы минимизировать возможные последствия в случае успешной атаки.

Что такое SQL инъекция и как она может повлиять на безопасность веб-приложений на PHP?

SQL инъекция — это один из самых распространённых методов атаки на веб-приложения, использующий уязвимости в коде, которые позволяют злоумышленнику внедрить произвольный SQL-запрос в базу данных. При такой атаке возможно получение доступа к конфиденциальной информации, изменение данных или даже разрушение всей базы данных. Это происходит, когда параметры, введённые пользователем в формы на сайте, без должной проверки попадают в SQL-запросы. Например, если поле ввода для логина или пароля не фильтруется должным образом, злоумышленник может вставить туда SQL-код, который будет выполнен в базе данных, что приведет к непредсказуемым последствиям.

Какие методы защиты от SQL инъекций можно использовать в PHP?

Одним из самых эффективных способов защиты от SQL инъекций является использование подготовленных выражений (prepared statements) с параметризованными запросами. Это позволяет гарантировать, что данные пользователя не будут выполнены как часть SQL-запроса, а будут обрабатываться только как значения. В PHP для этого можно использовать библиотеки, такие как MySQLi или PDO. Также важно фильтровать и экранировать данные перед их использованием в запросах, используя функции вроде `mysqli_real_escape_string` или `htmlspecialchars`. Кроме того, рекомендуется ограничить права доступа к базе данных, чтобы злоумышленник, даже если получит доступ к системе, не мог выполнять опасные операции.