JavaScript – это мощный инструмент, который делает сайты динамичными и интерактивными. Однако использование этого языка программирования открывает двери для различных угроз безопасности, таких как XSS-атаки (межсайтовое выполнение сценариев), кража данных и другие уязвимости. Отключение JavaScript на сайте может значительно снизить эти риски, особенно если вы хотите минимизировать воздействие сторонних скриптов или обеспечить большую защиту пользователей.

Процесс отключения JavaScript начинается с анализа его необходимости на вашем сайте. Если ваша страница не зависит от интерактивных элементов или сложных пользовательских сценариев, отключение JavaScript станет отличной мерой для повышения безопасности. Один из наиболее эффективных способов – это использование Content Security Policy (CSP), которая позволяет блокировать выполнение скриптов с небезопасных источников. CSP также помогает ограничить возможность выполнения вредоносного кода, что в свою очередь снижает риски атаки через JavaScript.

Основные шаги для отключения JavaScript: Во-первых, необходимо удостовериться, что ваш сайт не зависит от внешних скриптов, которые могут быть изменены злоумышленниками. Во-вторых, настройте CSP, чтобы блокировать любые нежелательные скрипты. В-третьих, тестируйте сайт после изменений, чтобы удостовериться, что все функциональные элементы работают корректно, и убедитесь в отсутствии уязвимостей.

Рекомендация: Если вы не хотите полностью отключать JavaScript, можно ограничить его выполнение только для доверенных источников, что даст значительный прирост в безопасности, но при этом сохранит функциональность сайта.

Как временно отключить javascript в браузере для конкретного сайта

Для повышения безопасности или устранения нежелательных эффектов от JavaScript можно временно отключить его выполнение для конкретного сайта. Рассмотрим, как это сделать в популярных браузерах.

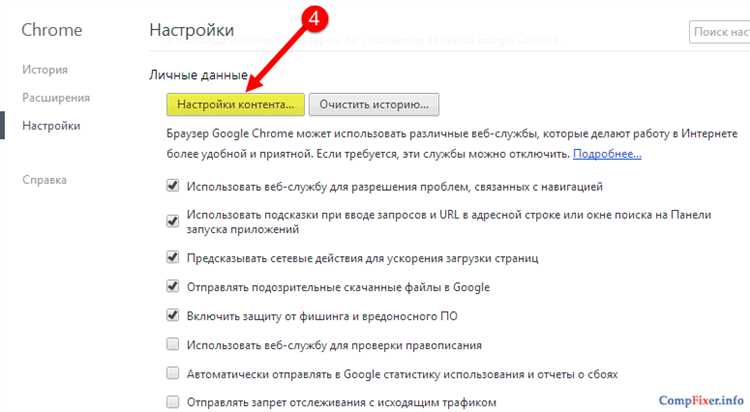

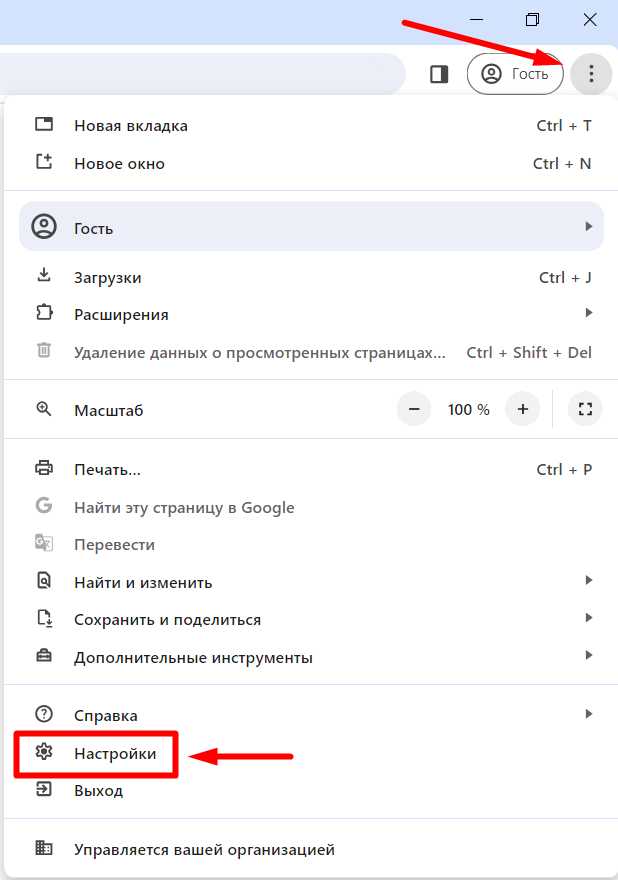

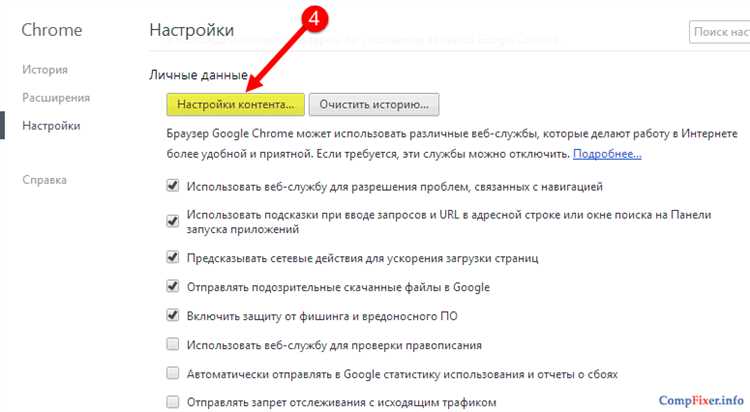

Google Chrome: Для отключения JavaScript на определенном сайте откройте настройки браузера. Перейдите в раздел «Настройки» -> «Конфиденциальность и безопасность» -> «Настройки сайта». В разделе «JavaScript» выберите опцию «Не разрешать сайтам использовать JavaScript». Чтобы отключить только для определенного сайта, добавьте его в список «Не разрешать» вручную.

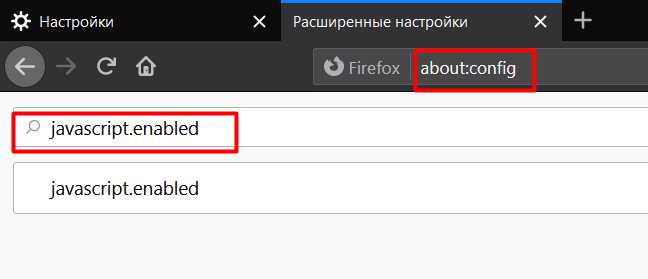

Mozilla Firefox: В Firefox отключение JavaScript для отдельного сайта возможно с помощью расширений, таких как NoScript или QuickJava. Встроенных настроек для блокировки JavaScript на уровне отдельных сайтов нет, поэтому лучше использовать расширения, чтобы избежать глобального отключения.

Microsoft Edge: Алгоритм в Edge аналогичен Chrome. Откройте настройки браузера, перейдите в раздел «Конфиденциальность, поиск и службы», выберите «Настройки сайта» и отключите JavaScript для отдельных сайтов, добавив их в список «Не разрешать».

Safari: В Safari отключить JavaScript для определенного сайта можно через «Настройки» -> «Безопасность», где вы найдете опцию отключения JavaScript. Для настройки для конкретных сайтов используйте настройки безопасности в меню «Дополнительно».

Отключение JavaScript может повлиять на функциональность сайта, так как многие современные веб-ресурсы используют его для динамичного контента. Поэтому этот метод следует применять с осторожностью, когда нужно исключить выполнение скриптов только на определенном сайте.

Использование расширений браузера для блокировки javascript

Для повышения безопасности при серфинге в интернете можно использовать расширения браузера, которые позволяют блокировать выполнение JavaScript на отдельных сайтах или во всем браузере. Это помогает предотвратить выполнение вредоносного кода и ограничивает возможности трекинга.

Наиболее популярные расширения для блокировки JavaScript:

- NoScript – одно из самых мощных расширений для Firefox. Оно позволяет блокировать все скрипты по умолчанию, давая пользователю возможность разрешить их выполнение только для доверенных сайтов. NoScript предоставляет гибкие настройки и фильтрацию, позволяя ограничивать доступ к отдельным элементам на странице, таким как фреймы и плагины.

- uMatrix – расширение для Chrome и Firefox, предоставляющее пользователю полный контроль над тем, какие элементы веб-страницы могут загружаться и выполняться. uMatrix позволяет блокировать JavaScript, а также другие ресурсы, такие как изображения, стили и шрифты, что делает его полезным для повышения конфиденциальности.

- ScriptSafe – расширение для Chrome, позволяющее блокировать или разрешать JavaScript, а также различные другие элементы страниц, такие как cookies, iframes, фреймы и редиректы. Оно поддерживает возможность настройки на уровне доменов и конкретных сайтов.

Кроме того, есть несколько важных аспектов, которые стоит учитывать при использовании таких расширений:

- Гибкость настройки: Некоторые расширения позволяют блокировать JavaScript на определенных сайтах или для всех сайтов. Это полезно, когда вы хотите дать доступ к функциональности доверенным ресурсам, но ограничить выполнение скриптов на менее известных или подозрительных страницах.

- Производительность: Блокировка скриптов может ускорить загрузку страниц, особенно на ресурсоемких сайтах с множеством внешних скриптов и рекламы. Однако иногда без JavaScript страницы могут отображаться неправильно или не работать вообще, что следует учитывать при выборе настроек.

- Риски совместимости: Некоторые сайты могут не функционировать должным образом без JavaScript. Использование расширений для блокировки скриптов требует внимательности и проверки сайта на работоспособность после применения блокировки.

Для более продвинутых пользователей доступна настройка политики блокировки JavaScript с учетом конкретных сценариев, таких как временная блокировка скриптов или использование белых списков. Это помогает снизить вероятность возникновения проблем с функциональностью сайта, не снижая уровень безопасности.

Как настроить безопасность сайта через серверные конфигурации для отключения javascript

Для повышения безопасности сайта через серверные конфигурации необходимо настроить ограничения на выполнение JavaScript-кода, что предотвратит возможные атаки через уязвимости в скриптах. Рассмотрим основные методы настройки серверов для блокировки или ограничения JavaScript.

- HTTP-Заголовок Content-Security-Policy (CSP)

CSP является важнейшим инструментом для защиты сайта от внедрения вредоносных скриптов. Для отключения JavaScript через сервер необходимо настроить заголовок Content-Security-Policy так, чтобы разрешить только конкретные источники скриптов или полностью запретить их выполнение. Например, для отключения всех внешних скриптов можно использовать следующий заголовок:

Content-Security-Policy: script-src 'none';

Этот заголовок полностью блокирует выполнение всех JavaScript-файлов. Если необходимо разрешить скрипты только с определённого домена, можно настроить CSP следующим образом:

Content-Security-Policy: script-src 'self' https://example.com;

Это разрешит выполнение JavaScript только с текущего сайта и с домена example.com.

- HTTP-Заголовок X-Content-Type-Options

Этот заголовок предотвращает интерпретацию файлов как других типов контента. Включение X-Content-Type-Options со значением «nosniff» предотвращает выполнение JavaScript в случае, если файл неправильно идентифицирован браузером. Например, если веб-сервер отправляет файл с неправильным MIME-типом, браузер не будет пытаться его выполнить.

X-Content-Type-Options: nosniff

Этот заголовок помогает предотвратить выполнение вредоносных скриптов, внедрённых через неправильное определение типа контента.

- Ограничение на выполнение JavaScript с определённых путей

На уровне веб-сервера можно настроить разрешения на выполнение скриптов только в безопасных директориях. Например, на сервере Apache или Nginx можно настроить соответствующие правила, которые блокируют выполнение скриптов в нестандартных директориях.

Для Apache можно использовать директиву Options -ExecCGI для отключения выполнения скриптов в определённых директориях:

Options -ExecCGI

Для Nginx можно использовать директиву location для блокировки выполнения JavaScript в определённых путях:

location /nojs/ {

return 403;

}

- Ограничение загрузки сторонних скриптов через настройки сервера

На сервере можно ограничить загрузку внешних скриптов с помощью блокировки нестандартных источников через файрвол или настройки конфигурации. Для этого можно использовать правила для блокировки запросов к определённым доменам или IP-адресам, с которых загружаются скрипты.

Для Apache можно настроить блокировку определённых доменов через mod_rewrite:

RewriteEngine On

RewriteCond %{HTTP_REFERER} ^https?://(www\.)?example\.com [NC]

RewriteRule ^ - [F]

Этот код заблокирует все запросы с домена example.com, что предотвратит загрузку JavaScript с этого источника.

- Минимизация использования сторонних библиотек

На сервере можно отключить или ограничить доступ к сторонним библиотекам JavaScript, такими как jQuery, если они не используются на сайте. Это позволит уменьшить количество потенциальных уязвимостей, связанных с внешними скриптами. Для этого можно настроить сервер так, чтобы он блокировал или ограничивал доступ к популярным CDN для JavaScript-библиотек.

Для блокировки CDN-ресурсов можно использовать соответствующие правила в конфигурации сервера, например, для Nginx:

location ~* \.(js|css)$ {

deny all;

}

Эти правила заблокируют все запросы на загрузку файлов JavaScript и CSS с внешних ресурсов.

Применение этих настроек позволяет значительно повысить безопасность сайта, минимизируя риски, связанные с выполнением JavaScript-кода, и ограничивая доступ к потенциально небезопасным внешним скриптам.

Риски и уязвимости, связанные с включённым javascript на сайте

JavaScript, несмотря на свою популярность и функциональность, может стать источником множества угроз безопасности, если его не контролировать должным образом. Многие уязвимости возникают из-за недостаточного контроля за внешними скриптами и плохо реализованной защите от атак, таких как XSS и CSRF.

Одной из основных угроз является уязвимость к атакам типа Cross-Site Scripting (XSS). Когда злоумышленник может внедрить вредоносный код в страницу, исполнив его на стороне клиента. Это приводит к тому, что конфиденциальные данные, такие как куки и токены аутентификации, могут быть украдены. Для защиты важно использовать методы экранирования данных, а также внедрять Content Security Policy (CSP), ограничивающую выполнение нежелательных скриптов.

Другим риском является использование сторонних библиотек JavaScript, которые могут быть скомпрометированы. Такие библиотеки могут содержать скрытые уязвимости или даже быть заменены на вредоносные версии через атакующие манипуляции с CDN. Чтобы минимизировать риски, рекомендуется загружать библиотеки из проверенных источников и обеспечивать их целостность через проверку контрольных сумм (SRI) или использование актуальных версий.

Cross-Site Request Forgery (CSRF) представляет собой ещё одну угрозу, при которой злоумышленник может заставить пользователя выполнить нежелательное действие, например, отправить запросы с его учётными данными. Для защиты от таких атак важно использовать уникальные токены для каждого запроса, которые не могут быть угаданы или повторно использованы.

Злоупотребление сессиями также связано с JavaScript. Скрипты могут манипулировать сессионными куки, что позволяет атакующему получить доступ к данным пользователя или выполнить действия от его имени. Для предотвращения таких атак следует использовать флаги безопасности для куки, такие как HttpOnly и Secure, а также ограничивать продолжительность сессий.

Ещё один важный аспект – это манипуляции с DOM-объектами. Некоторые уязвимости позволяют злоумышленнику изменять структуру веб-страницы или внедрять фальшивые формы и элементы управления. Атаки с манипуляциями с DOM могут быть использованы для фишинга или захвата пользовательских данных. Одна из рекомендаций – внедрение строгих валидаций и проверок на стороне сервера для всех данных, получаемых с клиента.

Использование JavaScript на сайте увеличивает поверхность для атак, если не применяются соответствующие меры защиты. Наибольшую угрозу представляют атаки, которые могут скрываться в коде, исполняемом на стороне клиента, и привести к компрометации данных и сессий пользователя. Тщательное тестирование кода, регулярные обновления библиотек и внедрение стратегий защиты, таких как CSP и защита от XSS и CSRF, значительно повышают безопасность.

Как тестировать сайт после отключения javascript

Тестирование сайта без активного JavaScript необходимо для проверки его функциональности и безопасности в условиях ограниченного исполнения скриптов. Отключив JavaScript, вы сможете оценить, как изменится поведение сайта и выявить потенциальные уязвимости, связанные с его зависимостью от клиентского кода.

Первым шагом в тестировании является проверка корректности отображения контента. Сайт должен сохранять структуру и информацию, которая предоставляется без скриптов. Это особенно важно для SEO и пользователей с ограниченными возможностями. Проверьте, доступны ли все текстовые блоки и изображения, нет ли пустых или неработающих элементов.

Далее протестируйте навигацию. Если на сайте используются всплывающие окна или динамическая подгрузка контента, отсутствие JavaScript может привести к неработающим ссылкам или скрытым разделам. Убедитесь, что все основные страницы сайта доступны и функциональны при стандартной загрузке.

Для тестирования форм проверьте, работают ли все элементы формы, такие как кнопки отправки и валидация данных. Если форма использует JavaScript для валидации, отключение скриптов может сделать её бесполезной. Обратите внимание на возможные ошибки в отправке данных или отсутствии визуальных подсказок для пользователя.

Также стоит проверить взаимодействие с внешними сервисами и API, которые могут полагаться на JavaScript для отправки запросов. Без скриптов функциональность таких сервисов будет нарушена. Убедитесь, что сайт продолжает корректно работать без зависимости от внешних вызовов JavaScript.

Наконец, важно провести нагрузочные тесты, чтобы убедиться, что отключение JavaScript не повлияло на скорость загрузки и общую производительность сайта. Блокировка скриптов может снизить время отклика, если серверная часть сайта плохо оптимизирована для работы без динамического контента.

Рекомендации по защите от XSS-атак без отключения javascript

Для защиты от XSS-атак важно минимизировать возможности злоумышленников внедрить вредоносный код на веб-страницу, при этом не прибегая к отключению JavaScript. Это достигается с помощью нескольких методов, направленных на безопасную обработку данных и корректное использование технологий.

1. Использование Content Security Policy (CSP): CSP помогает ограничить выполнение небезопасных скриптов. Установите строгие политики для источников контента, разрешая выполнение только доверенных скриптов и стилей. Пример настройки: `Content-Security-Policy: script-src ‘self’; object-src ‘none’;`. Это предотвратит внедрение внешних скриптов и обеляет загрузку только тех, что указаны в политике.

3. Санитизация вводимых данных: Используйте библиотеки и инструменты для санитизации данных, такие как OWASP Java HTML Sanitizer или DOMPurify. Эти инструменты удаляют или безопасно обрабатывают опасные элементы в пользовательских вводах, устраняя потенциальные угрозы.

4. Атрибуты безопасности в элементах HTML: Убедитесь, что элементы `