Работа с формами в PHP является неотъемлемой частью разработки веб-приложений. Получение значения элементов формы, таких как input, происходит через глобальные массивы $_GET, $_POST или $_REQUEST, в зависимости от метода отправки данных. Важно выбрать правильный метод в зависимости от специфики задачи: GET используется для запросов, которые не изменяют состояние, а POST – для отправки данных, которые могут изменить состояние на сервере.

Для получения данных из формы с использованием метода POST, достаточно обратиться к соответствующему ключу массива $_POST. Например, если в форме имеется поле с именем username, то его значение можно получить через $_POST[‘username’]. Важно помнить, что перед обработкой данных рекомендуется использовать функции для очистки входных данных, такие как htmlspecialchars, чтобы избежать уязвимостей, связанных с XSS-атаками.

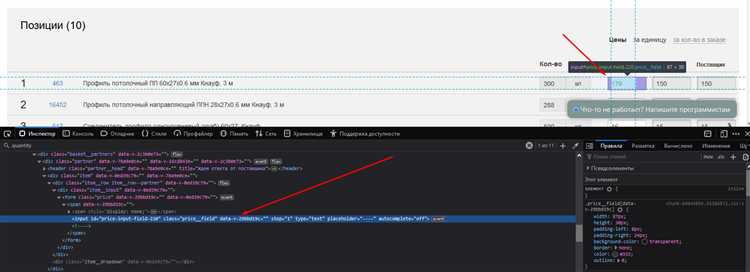

Пример обработки данных формы в PHP:

Кроме того, важно учитывать возможные ошибки при отправке формы. Например, если поле input оставлено пустым, следует предусмотреть соответствующую обработку ошибок и уведомления для пользователя. Не менее важно проверить тип данных, если форма требует ввода чисел или электронной почты.

Независимо от того, используете ли вы GET или POST для получения значений input, всегда обращайте внимание на безопасность данных и их валидность перед использованием на сервере.

Чтение данных с помощью $_GET

Массив $_GET в PHP используется для получения данных, переданных через метод GET в URL. Этот способ особенно полезен для передачи небольших объемов данных, таких как параметры поиска, фильтры или настройки страницы. Параметры, указанные в строке запроса URL, становятся элементами массива $_GET.

Например, если URL выглядит так: example.com/index.php?user=admin&id=123, то для получения значения параметра user и id в PHP можно использовать:

$user = $_GET['user']; $id = $_GET['id'];

Важно помнить, что параметры передаются в открытом виде, поэтому всегда необходимо их валидировать и очищать, чтобы избежать проблем с безопасностью, таких как XSS или SQL-инъекции. Для этого можно использовать встроенные функции, например htmlspecialchars() для предотвращения выполнения HTML-кода и intval() для приведения значений к целому типу.

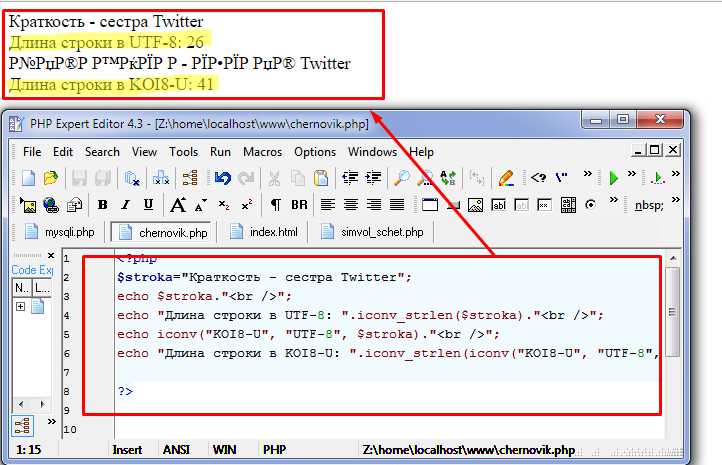

Пример:

$user = htmlspecialchars($_GET['user']); $id = intval($_GET['id']);

Если параметр не был передан, попытка обратиться к нему вызовет предупреждение. Чтобы избежать этого, можно использовать функцию isset() или оператор null coalescing (??), который задает значение по умолчанию, если параметр не передан.

$user = $_GET['user'] ?? 'guest'; // если 'user' не передан, будет использовано значение 'guest'

С помощью $_GET удобно обрабатывать параметры фильтров или настройки на страницах, например, при пагинации или поисковых запросах. Однако следует помнить, что URL имеет ограничения по длине, и использование GET-метода не подходит для передачи больших объемов данных.

Также не стоит забывать о конфиденциальности данных: передача чувствительной информации через GET не рекомендуется, так как все параметры видны в строке URL и могут быть записаны в логи или кэш браузера.

Получение данных из формы методом POST

Метод POST используется для отправки данных формы на сервер с целью их обработки. В отличие от метода GET, который передает данные через URL, POST скрывает данные в теле запроса, что делает его более безопасным для передачи конфиденциальной информации.

Для получения данных, отправленных методом POST, в PHP используется супер глобальный массив $_POST.

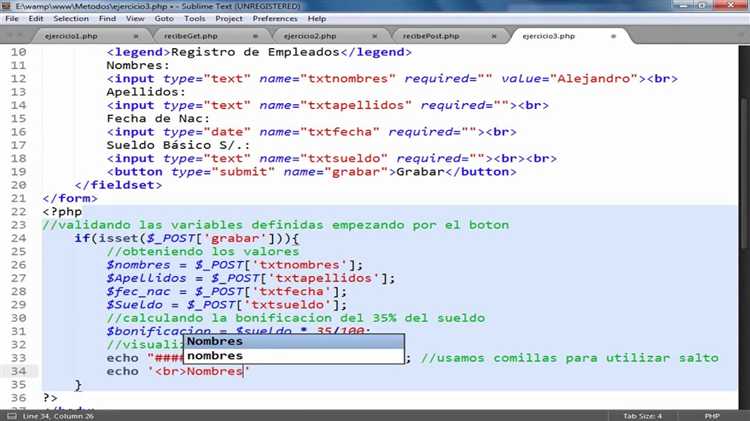

Пример формы с методом POST:

В данном примере данные формы отправляются на страницу process.php методом POST.

Чтобы получить эти данные на сервере, нужно использовать массив $_POST:

"; echo "Email: " . $email; } ?>

Этот код проверяет, был ли запрос отправлен методом POST, и затем извлекает значения, отправленные через форму, используя индексы массива $_POST по именам полей формы.

Рекомендуется проверять, существуют ли ключи в массиве $_POST, чтобы избежать ошибок, если пользователь не заполнил поля. Это можно сделать с помощью функции isset():

";

echo "Email: " . $email;

} else {

echo "Заполните все поля!";

}

}

?>

Также важно обработать данные перед их использованием. Это может включать в себя валидацию и очистку данных, чтобы предотвратить возможные атаки, такие как SQL-инъекции. Для очистки данных можно использовать функцию htmlspecialchars(), которая преобразует специальные символы в HTML-сущности:

"; echo "Email: " . $email; } } ?>

После обработки данных вы можете использовать их, например, для сохранения в базе данных или отправки на email. Важно помнить о безопасности при работе с пользовательскими данными.

Использование $_REQUEST для получения данных

В PHP переменная $_REQUEST представляет собой суперглобальный массив, который собирает данные, отправленные через HTTP-запрос. Он объединяет данные из массивов $_GET, $_POST и $_COOKIE, что позволяет получать информацию с разных источников независимо от типа запроса.

Пример использования $_REQUEST:

Этот код выведет значение параметра username, если он был отправлен через форму методом GET или POST, или даже через куки.

- Особенность: Данные из разных источников могут быть перезаписаны. Если, например, значение переменной передано как в GET, так и в POST-запросе, то предпочтение отдается POST-данным.

- Преимущества: Использование $_REQUEST позволяет не заботиться о типе запроса и объединяет данные всех типов в одном массиве, что упрощает обработку информации.

- Риски: Потенциальные проблемы безопасности. Поскольку $_REQUEST включает данные как из GET, так и из POST, важно тщательно проверять входящие данные, чтобы избежать атак типа XSS или SQL-инъекций.

Пример проверки данных:

В данном примере данные из username очищаются с помощью функции htmlspecialchars, что предотвращает возможные XSS-атаки. Это важно для безопасности, так как незащищенные данные могут быть использованы для внедрения вредоносного кода.

Использование $_REQUEST удобно, но требует аккуратности в обработке данных. Если необходимо точное разделение типов данных, предпочтительнее использовать массивы $_GET или $_POST отдельно, что позволяет более явно контролировать источник данных и повышает безопасность приложения.

Обработка данных формы с методом PUT

Метод PUT в HTTP-запросах используется для обновления данных на сервере. В отличие от метода POST, который предназначен для создания новых ресурсов, PUT обновляет существующие. Для корректной обработки данных с этим методом в PHP требуется несколько особенностей, так как стандартные формы HTML не поддерживают метод PUT напрямую.

Чтобы отправить данные формы с использованием PUT, нужно обойти ограничения HTML. Один из способов – это использование скрытого поля для указания метода запроса. Например, при отправке данных через форму можно добавить скрытое поле с именем «_method» и значением «PUT». После этого сервер будет обрабатывать запрос как PUT, несмотря на то, что браузер будет использовать POST.

Пример HTML формы:

В PHP скрипте, который будет обрабатывать этот запрос, нужно проверить наличие поля _method и изменить метод обработки. Для этого используем глобальный массив $_SERVER:

if ($_SERVER['REQUEST_METHOD'] == 'POST' && isset($_POST['_method']) && $_POST['_method'] == 'PUT') {

// Преобразуем данные в формат PUT

$_SERVER['REQUEST_METHOD'] = 'PUT';

}

Далее для получения данных из запроса можно использовать стандартный способ чтения данных через глобальный массив $_POST, так как форма отправляется методом POST. Однако для реальной обработки данных PUT, может понадобиться использование PHP потока ввода для чтения сырого тела запроса:

$input = file_get_contents("php://input");

parse_str($input, $_PUT);

После того как данные будут обработаны, их можно использовать как обычные параметры массива $_PUT. Стоит отметить, что для обработки PUT-запросов следует настроить сервер, чтобы он поддерживал такой метод, если это необходимо.

Для эффективной работы с PUT-запросами рекомендуется использовать фреймворки или библиотеки, которые автоматически обрабатывают такие запросы, обеспечивая совместимость с методами, не поддерживаемыми напрямую в HTML.

Фильтрация данных с функцией filter_input()

Функция filter_input() в PHP позволяет безопасно извлекать и фильтровать данные, поступающие от пользователя. Она применяется для получения данных из различных источников: глобальных массивов $_GET, $_POST, $_COOKIE и других. Основная цель – минимизация рисков, связанных с небезопасными данными, такими как XSS и SQL-инъекции.

Синтаксис функции следующий:

filter_input(type, variable_name, filter, options, default_value)Параметры функции:

type– источник данных (например,INPUT_GET,INPUT_POST,INPUT_COOKIEи т.д.).variable_name– имя переменной, которую нужно фильтровать.filter– тип фильтра (например,FILTER_SANITIZE_STRING,FILTER_VALIDATE_EMAILи др.).options– дополнительные параметры фильтра (опционально).default_value– значение по умолчанию, если переменная отсутствует или не прошла фильтрацию.

Для получения и фильтрации данных, переданных через GET, с применением фильтрации на допустимый e-mail, можно использовать следующий код:

$email = filter_input(INPUT_GET, 'email', FILTER_VALIDATE_EMAIL);

if (!$email) {

echo 'Некорректный email';

} else {

echo 'Email: ' . $email;

}

Функция filter_input() позволяет не только валидировать данные, но и очищать их от потенциально опасных символов. Например, с помощью фильтра FILTER_SANITIZE_STRING можно очистить строку от HTML-тегов и других нежелательных символов:

$name = filter_input(INPUT_POST, 'name', FILTER_SANITIZE_STRING);

echo 'Имя: ' . $name;

При использовании функции важно понимать, что она возвращает NULL, если данные не найдены или не прошли фильтрацию. Это может быть полезным для обработки ошибок, когда данные не соответствуют ожидаемому формату.

$user_input = filter_input(INPUT_POST, 'user_input', FILTER_SANITIZE_SPECIAL_CHARS);

echo 'Вы ввели: ' . $user_input;

Использование filter_input() – это стандартная практика для обеспечения безопасности и целостности данных, поступающих от пользователя. Фильтрация и валидация данных становятся обязательными шагами в разработке защищённых веб-приложений.

Работа с глобальной переменной $_FILES для загрузки файлов

Глобальная переменная $_FILES используется для обработки загруженных файлов через формы с атрибутом enctype=»multipart/form-data». Она представляет собой ассоциативный массив, в котором хранятся данные о загружаемых файлах, такие как имя файла, тип, размер и временный путь на сервере.

Каждый элемент массива $_FILES соответствует полю формы с типом «file». Ключи массива могут быть следующими: name, type, size, tmp_name и error. Эти данные могут быть использованы для обработки файла, его проверки и сохранения на сервере.

Пример обработки файла:

if ($_SERVER['REQUEST_METHOD'] == 'POST' && isset($_FILES['file_upload'])) {

$file = $_FILES['file_upload'];

phpEdit// Проверка на ошибки загрузки

if ($file['error'] != UPLOAD_ERR_OK) {

echo "Ошибка загрузки файла.";

exit;

}

// Проверка размера файла

if ($file['size'] > 1048576) { // Максимальный размер 1 MB

echo "Файл слишком большой.";

exit;

}

// Перемещение файла на сервер

$upload_dir = 'uploads/';

$target_file = $upload_dir . basename($file['name']);

if (move_uploaded_file($file['tmp_name'], $target_file)) {

echo "Файл загружен успешно.";

} else {

echo "Ошибка при сохранении файла.";

}

}

Параметр error содержит код ошибки, если файл не был загружен корректно. Возможные значения: UPLOAD_ERR_OK (0), UPLOAD_ERR_INI_SIZE (1), UPLOAD_ERR_FORM_SIZE (2), UPLOAD_ERR_PARTIAL (3), UPLOAD_ERR_NO_FILE (4), UPLOAD_ERR_NO_TMP_DIR (6), UPLOAD_ERR_CANT_WRITE (7), UPLOAD_ERR_EXTENSION (8).

Размер загружаемого файла можно ограничить с помощью параметра size. Это значение в байтах, которое позволяет ограничить размер файла, отправляемого через форму. Если файл превышает допустимый размер, загрузка будет отклонена.

Тип файла можно проверить через параметр type, который хранит MIME-тип файла, например, «image/jpeg» для JPEG изображений. Дополнительно можно проверить расширение файла, чтобы гарантировать безопасность перед его обработкой.

Важно убедиться, что папка для загрузки файлов существует и имеет правильные разрешения для записи. Также следует использовать уникальные имена файлов для предотвращения перезаписи существующих файлов на сервере.

Безопасность при получении данных из формы: защита от XSS

При обработке данных, полученных через формы, особое внимание следует уделить защите от атак типа Cross-Site Scripting (XSS). Этот вид атак позволяет злоумышленнику внедрить в веб-страницу вредоносный JavaScript-код, который затем выполняется в браузере пользователя, приводя к утечке данных, захвату сессий и другим угрозам.

Чтобы предотвратить XSS-атаки, важно следовать нескольким ключевым рекомендациям:

1. Экранирование данных

echo htmlspecialchars($user_input, ENT_QUOTES, 'UTF-8');Этот метод преобразует специальные символы в безопасные HTML-сущности, предотвращая выполнение вставленного JavaScript-кода.

2. Применение Content Security Policy (CSP)

CSP – это механизм безопасности, который ограничивает источники контента, разрешая только безопасные домены для загрузки скриптов. Включение CSP в заголовки ответа значительно снижает риски внедрения вредоносных скриптов. Пример заголовка CSP:

header("Content-Security-Policy: script-src 'self';");Этот заголовок ограничивает выполнение скриптов только теми, что загружаются с того же домена.

echo 'var userInput = ' . json_encode($user_input) . ';';Это помогает избежать внедрения вредоносного кода при вставке данных в скрипты.

4. Ограничение ввода

Ограничение типа вводимых данных также играет важную роль в защите от XSS. Регулярные выражения могут быть использованы для проверки данных на соответствие допустимым форматам, например, для email-адресов или телефонных номеров. Пример фильтрации ввода с помощью регулярного выражения:

if (!preg_match("/^[a-zA-Z0-9]+$/", $user_input)) {

die("Неверный ввод");

}Это позволяет исключить любые нежелательные символы и потенциально опасные скрипты.

5. Валидация на серверной стороне

Не стоит полагаться только на клиентскую валидацию. Валидация данных на серверной стороне необходима для дополнительной проверки на безопасность. Все данные, полученные из формы, должны быть проверены и отклонены, если они не соответствуют ожидаемому формату.

Таким образом, чтобы защититься от XSS, необходимо экранировать данные, ограничивать ввод, использовать CSP и проверять все данные на сервере. Это минимизирует риски внедрения вредоносного кода и защищает пользователей от атак.

Как получить значения из массива input с одинаковыми именами

При работе с формами в PHP часто возникает задача получения данных из нескольких полей с одинаковым именем. Например, когда нужно собрать значения, выбранные пользователями в списке чекбоксов или радиокнопок. В таких случаях используется подход с массивами.

Для того чтобы получить значения из input с одинаковыми именами, важно правильно сформировать HTML-разметку и учесть, как PHP обрабатывает такие данные.

HTML-разметка для группы input с одинаковыми именами будет выглядеть так:

В этом примере все чекбоксы имеют одинаковое имя hobby[]. Обратите внимание на квадратные скобки в имени поля. Это сообщает PHP, что данные должны быть собраны в массив.

После отправки формы можно обработать массив значений с помощью PHP:

";

}

} else {

echo "Вы не выбрали хобби.";

}

?>

Если пользователь выбрал несколько вариантов, PHP создаст массив, содержащий все выбранные значения. Важно, что если значения не были выбраны, то ключ hobby в $_POST не будет присутствовать, и стоит заранее проверять его наличие.

При работе с радиокнопками (когда можно выбрать только один вариант) процесс аналогичен:

Для радиокнопок не используются квадратные скобки, так как можно выбрать только один вариант. В PHP это будет передано как одно значение, которое можно получить через $_POST['color'].

Важно помнить, что в случае с множественным выбором в списках или чекбоксах необходимо всегда проверять, был ли выбран хотя бы один элемент. Без этой проверки код может вызвать ошибку при обработке пустого массива.