Минимально рабочая система авторизации в PHP требует проверки введённых пользователем данных и сравнения их с сохранёнными значениями в базе. Надёжность зависит от способа хранения пароля и качества логики проверки. Использование открытого текста исключается – применяются алгоритмы хеширования.

Для хеширования паролей с 2015 года рекомендуется функция password_hash(). Она использует алгоритм Bcrypt по умолчанию, добавляет соль автоматически и поддерживает смену алгоритма без изменения структуры базы. Проверка осуществляется через password_verify(), которая сравнивает введённый пароль с хешем в базе.

Хранение данных рекомендуется реализовать через PDO с подготовленными выражениями. Это исключает SQL-инъекции при передаче имени пользователя. Пример базового запроса:

$stmt = $pdo->prepare("SELECT id, password FROM users WHERE login = ?");

$stmt->execute([$login]);

Если хеш найден, его нужно проверить с помощью password_verify(). В случае успеха – записать идентификатор пользователя в сессию и перенаправить на защищённую область сайта.

Как безопасно хранить пароли с помощью password_hash

Функция password_hash() в PHP предназначена для создания надёжного хеша пароля. Она автоматически применяет алгоритм Bcrypt (по умолчанию) и добавляет соль, не требуя ручной генерации соли от разработчика.

Пример использования:

$hash = password_hash($password, PASSWORD_DEFAULT);Константа PASSWORD_DEFAULT на момент PHP 8.3 соответствует Bcrypt. Она может измениться в будущем на более надёжный алгоритм, что позволяет улучшать безопасность без переписывания кода. Хеш содержит встроенную информацию о параметрах, включая использованный алгоритм и соль, что упрощает последующую проверку.

При аутентификации используется функция password_verify():

if (password_verify($enteredPassword, $hash)) {

// Успешная проверка

}Не следует сохранять пароли в базе данных в открытом виде или использовать устаревшие функции вроде md5 или sha1. Они не подходят для хранения паролей из-за уязвимости к атакам перебора и отсутствия соли.

При желании изменить параметры хеширования (например, повысить cost), используйте password_needs_rehash():

if (password_needs_rehash($hash, PASSWORD_DEFAULT, ['cost' => 12])) {

$hash = password_hash($password, PASSWORD_DEFAULT, ['cost' => 12]);

}Не увеличивайте значение cost без тестов – значение по умолчанию (10) сбалансировано по скорости и надёжности. Проверяйте производительность на целевом сервере.

Хеши следует хранить в поле базы данных длиной не менее 255 символов (тип VARCHAR(255)), чтобы избежать обрезки данных. Никогда не сравнивайте пароли вручную – используйте password_verify(), которая исключает ошибки сравнения и защищает от атак по времени выполнения.

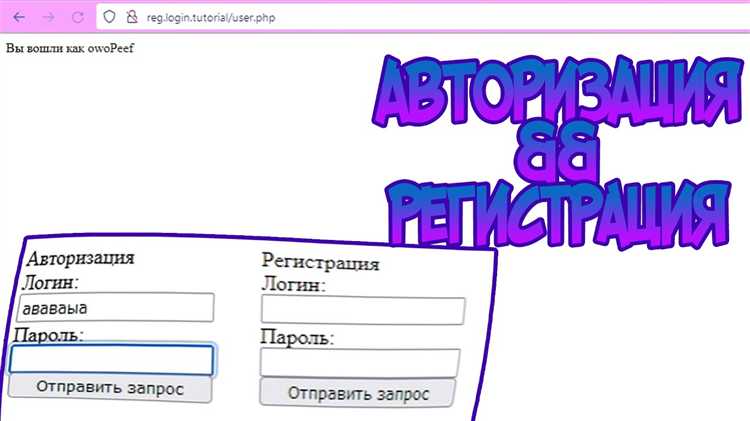

Как создать форму входа с полями логина и пароля

Пример формы:

<form action="login.php" method="POST">

<label for="username">Логин:</label>

<input type="text" id="username" name="username" required autocomplete="username">

<label for="password">Пароль:</label>

<input type="password" id="password" name="password" required autocomplete="current-password">

<button type="submit">Войти</button>

</form>

Указание required предотвращает отправку формы без заполнения полей. Атрибуты autocomplete позволяют браузеру подставлять сохранённые значения, что ускоряет процесс входа. Значение action указывает на обработчик данных, в котором будет реализована проверка логина и пароля.

Имена полей username и password должны совпадать с ключами, по которым данные будут извлекаться на сервере через массив $_POST. Важно не использовать поле типа text для ввода пароля, чтобы не допустить отображения символов на экране.

Как обрабатывать отправленные данные и выполнять валидацию

После отправки формы методом POST доступ к данным осуществляется через массив $_POST. Перед обработкой необходимо проверить, был ли запрос действительно отправлен методом POST:

if ($_SERVER['REQUEST_METHOD'] === 'POST') { /* обработка */ }

Полученные данные нужно очистить от лишних символов. Для этого применяются trim(), htmlspecialchars() и strip_tags():

$username = htmlspecialchars(strip_tags(trim($_POST['username'] ?? '')));

$password = trim($_POST['password'] ?? '');

Далее следует проверить наличие обязательных полей. Пример проверки:

if ($username === '' || $password === '') {

die('Все поля обязательны для заполнения.');

}

Для логина желательно установить допустимую длину и ограничить состав символов:

if (!preg_match('/^[a-zA-Z0-9_]{3,20}$/', $username)) {

die('Недопустимый формат имени пользователя.');

}

Пароль не нужно проверять на соответствие шаблону, но минимальная длина обязательна:

if (mb_strlen($password) < 6) {

die('Пароль должен содержать не менее 6 символов.');

}

Далее пароль хэшируется перед сравнением с сохранённым значением:

$stmt = $pdo->prepare('SELECT id, password_hash FROM users WHERE username = ?');

$stmt->execute([$username]);

$user = $stmt->fetch();

if (!$user || !password_verify($password, $user['password_hash'])) {

die('Неверные имя пользователя или пароль.');

}

После успешной проверки можно устанавливать сессию:

session_start();

$_SESSION['user_id'] = $user['id'];

Как проверить пароль с использованием password_verify

Пример использования:

$inputPassword = $_POST['password'];

$storedHash = getUserPasswordHashFromDatabase($userId); // функция должна вернуть строку с хэшем

if (password_verify($inputPassword, $storedHash)) {

// Успешная авторизация

} else {

// Ошибка: неверный пароль

}

Функция возвращает true, если хэш соответствует паролю, и false в противном случае. Не следует выполнять ручное сравнение хэшей, так как password_verify учитывает нюансы алгоритма и защищает от тайминг-атак.

Нельзя использовать один и тот же хэш для нескольких пользователей. Каждый хэш должен быть уникальным, даже если пароли совпадают. Это обеспечивается внутренне через соль, добавляемую password_hash.

Если после проверки пароля вы планируете выполнять какие-либо действия сессии, убедитесь, что вызов session_start() произошёл до отправки заголовков.

Не используйте устаревшие функции вроде md5 или sha1 – они не подходят для хранения паролей.

Как организовать сессии после успешной авторизации

После успешной проверки логина и пароля необходимо инициализировать сессию и сохранить в ней данные, которые позволят отличить авторизованного пользователя от остальных запросов.

- Сразу после проверки введённых данных сохраняются ключевые параметры:

$_SESSION['user_id']– идентификатор пользователя из базы данных;$_SESSION['username']– имя пользователя, если требуется;$_SESSION['auth_time']– отметка времени входа, используется для контроля времени активности.

- Для повышения безопасности можно сгенерировать новый идентификатор сессии:

session_regenerate_id(true);– предотвращает фиксацию сессии (session fixation).

- Рекомендуется установить время жизни сессии:

- Через

ini_set('session.gc_maxlifetime', 1800);; - Или реализовать автоматический выход вручную с проверкой

$_SESSION['auth_time'].

- Через

- На всех защищённых страницах следует проверять наличие

$_SESSION['user_id']. Если переменная отсутствует, пользователь должен быть перенаправлён на страницу входа.

Также важно отключать сессию при выходе пользователя:

$_SESSION = [];session_destroy();- Удаление cookie с идентификатором:

setcookie(session_name(), '', time() - 3600);

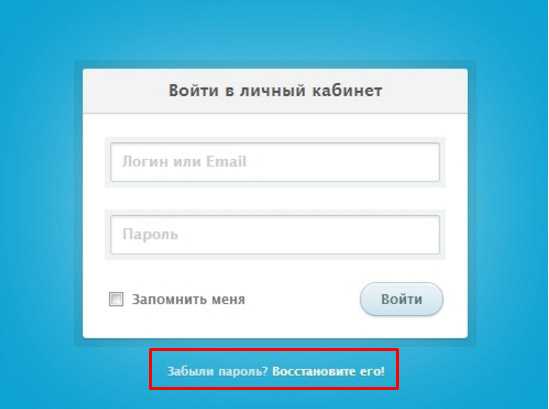

Как реализовать защиту от перебора паролей

Перебор паролей (brute force атаки) представляет собой одну из основных угроз для безопасности веб-приложений. Чтобы минимизировать риски, важно внедрить механизмы защиты, которые делают атаку неэффективной. Рассмотрим несколько проверенных методов защиты.

1. Ограничение количества попыток входа

Необходимо ограничить количество неудачных попыток ввода пароля за определённый период времени. Это помогает предотвратить многократные попытки подбора пароля с использованием автоматических скриптов. Например, можно блокировать учетную запись или IP-адрес на несколько минут после 5 неудачных попыток входа.

Пример реализации на PHP:

$attemptsLimit = 5; // Максимум попыток

$timeFrame = 60 * 15; // Время в секундах для блокировки (15 минут)

$lockTime = 60 * 5; // Время блокировки (5 минут)

$ip = $_SERVER['REMOTE_ADDR'];

$attempts = getLoginAttempts($ip);

if ($attempts >= $attemptsLimit) {

$lastAttemptTime = getLastAttemptTime($ip);

if (time() - $lastAttemptTime < $timeFrame) {

die('Ваш аккаунт заблокирован на некоторое время');

}

}

// Функция обновления количества попыток

updateLoginAttempts($ip);

2. Использование капчи

Добавление капчи после нескольких неудачных попыток входа усложнит автоматизированные атаки. Это особенно полезно при попытке войти в систему с использованием ботов или автоматических скриптов.

Пример интеграции Google reCAPTCHA:

3. Защита с использованием временных токенов

Использование временных токенов (например, CAPTCHA, уникальных кодов на email или двухфакторной аутентификации) значительно усложняет атаку. В случае неверного ввода пароля, система может потребовать от пользователя ввести дополнительный код или пройти дополнительную проверку, что увеличивает количество шагов для успешной атаки.

4. Внедрение задержки между попытками

Необходимо добавить небольшую задержку между попытками входа, чтобы предотвратить использование автоматических инструментов для подбора паролей. Например, можно увеличить время ожидания между попытками на 1-2 секунды после каждой неудачной попытки.

Пример задержки на PHP:

if ($loginFailed) {

sleep(2); // Задержка 2 секунды после каждой неудачной попытки

}

5. Использование многофакторной аутентификации (MFA)

Многофакторная аутентификация добавляет дополнительный уровень безопасности, требуя от пользователя подтверждения через другой канал, например, с помощью мобильного приложения или SMS. Даже если злоумышленник получит пароль, ему будет необходим второй фактор для завершения входа в систему.

6. Регистрация и анализ логов

Важно вести журнал попыток входа, чтобы своевременно обнаружить подозрительные активности. Логи должны включать информацию о времени, IP-адресе и типе неудачной попытки, чтобы можно было выявить необычные паттерны. Также полезно уведомлять администраторов о подозрительных действиях.

Пример кода для регистрации логов на PHP:

$log = fopen("login_attempts.log", "a");

fwrite($log, date('Y-m-d H:i:s') . " - Неудачная попытка с IP: $ip\n");

fclose($log);

Реализация этих методов существенно повысит защиту вашей системы от атак перебора паролей. Важно помнить, что любые механизмы безопасности должны быть проверены и настроены с учётом особенностей вашего веб-приложения.

Как реализовать выход пользователя из системы

Для реализации выхода пользователя из системы на PHP нужно завершить сессию и удалить все данные, связанные с пользователем. Это можно сделать с помощью нескольких простых шагов:

- Завершение сессии: Вначале необходимо убедиться, что сессия была начата. Для этого нужно вызвать функцию

session_start(), если сессия еще не была начата. - Удаление данных сессии: Для очистки данных сессии используйте

session_unset(), которая удалит все переменные сессии. Это предотвратит доступ к данным после выхода. - Уничтожение сессии: В конце нужно вызвать

session_destroy(), чтобы полностью уничтожить сессию и освободить ресурсы.

Пример кода:

Кроме того, полезно удалить куки, если они используются для хранения информации о пользователе:

После выполнения этих шагов пользователь будет полностью выведен из системы. Не забудьте перенаправить его на страницу входа или главную страницу после завершения процесса.

Вопрос-ответ:

Как реализовать авторизацию по паролю на PHP?

Для реализации авторизации по паролю на PHP, необходимо создать форму для ввода логина и пароля, а также обработать данные на сервере. Важно использовать хеширование пароля, чтобы обеспечить безопасность. Обычно для этого применяют функции `password_hash()` для создания хеша пароля и `password_verify()` для его проверки при авторизации.

Как обработать форму авторизации и проверить правильность пароля?

После того, как пользователь отправляет данные через форму, можно обработать их с помощью PHP. Для проверки правильности пароля нужно получить введённый пароль и сравнить его с хешем, который хранится в базе данных. Это можно сделать с помощью функции `password_verify()`, которая вернёт `true`, если пароль совпадает с хешем, или `false`, если нет.

Какие функции PHP использовать для безопасного хранения паролей?

Для безопасного хранения паролей в PHP рекомендуется использовать встроенные функции `password_hash()` и `password_verify()`. Функция `password_hash()` создаёт хеш пароля с применением соли, что делает хеширование более надёжным. Функция `password_verify()` проверяет введённый пользователем пароль путём сравнения его хеша с хранимым в базе данных.