Шифрование паролей в PHP – критически важный элемент любой системы аутентификации. Прямая запись паролей в базу данных, даже с простым хешированием вроде MD5 или SHA1, давно считается небезопасной. Эти алгоритмы уязвимы к атакам по словарю и использованию rainbow-таблиц. Вместо них необходимо применять специальные функции, спроектированные для защиты паролей от современных атак.

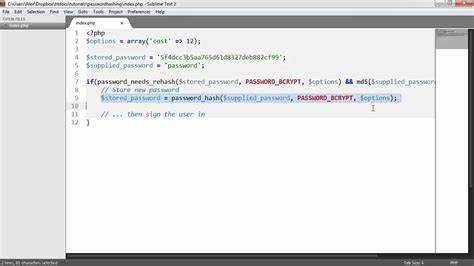

Надежный выбор для PHP – функция password_hash(), встроенная с версии 5.5. Она использует алгоритм bcrypt по умолчанию, который автоматически добавляет соль и регулирует сложность хеширования через параметр cost. Это исключает необходимость ручного управления солью и снижает риск ошибок в реализации.

Безопасность зависит не только от выбора алгоритма, но и от правильного использования. Значение cost должно обеспечивать разумный баланс между производительностью и стойкостью к перебору. Например, cost = 12 считается оптимальным для большинства серверов в 2025 году. Для проверки пароля используется функция password_verify(), которая автоматически учитывает соль и параметры хеша.

Использование современных решений, таких как Argon2, доступного с PHP 7.2, обеспечивает еще более высокую защиту за счёт адаптивности и защиты от атак по времени. Выбор алгоритма задается в password_hash() через константу PASSWORD_ARGON2ID, а параметры настройки включают память, время и параллелизм. Эти значения нужно подбирать под реальные ресурсы системы и возможные угрозы.

Выбор надёжного алгоритма хеширования для паролей

Для безопасного хранения паролей в PHP нельзя использовать универсальные криптографические хеши вроде MD5 или SHA-1 – они слишком быстрые и легко поддаются атаке методом перебора. Вместо этого применяются специализированные алгоритмы, замедляющие процесс хеширования и защищающие от атак по словарю и брутфорса.

На сегодняшний день оптимальным решением является использование функции password_hash() с алгоритмами BCRYPT или ARGON2. Оба варианта встроены в PHP и не требуют внешних библиотек.

BCRYPT основан на Blowfish и создаёт 60-символьные хеши. Он поддерживается с PHP 5.5 и остаётся стабильным выбором. Однако он ограничен длиной пароля до 72 байт и предоставляет лишь один параметр настройки – cost, который определяет количество итераций. Рекомендуемое значение – от 10 до 12. Увеличение параметра экспоненциально повышает нагрузку на CPU.

ARGON2 – победитель конкурса Password Hashing Competition (PHC), добавлен в PHP с версии 7.2. Он доступен в вариантах ARGON2I, ARGON2D и ARGON2ID, последний из которых комбинирует преимущества первых двух. В отличие от BCRYPT, Argon2 позволяет точно настраивать объём потребляемой памяти, количество потоков и итераций.

Для выбора алгоритма используйте следующий подход:

- Если проект работает на PHP 7.2 или выше, используйте

ARGON2IDсpassword_hash(). - Для обратной совместимости или если нет поддержки Argon2, применяйте

BCRYPT. - Никогда не используйте

hash()с SHA1, SHA256, MD5 и подобными – они предназначены не для паролей.

Пример безопасного хеширования:

$hash = password_hash($password, PASSWORD_ARGON2ID, [

'memory_cost' => 1<<17, // 128 MB

'time_cost' => 4,

'threads' => 2

]);Итог: используйте только специализированные алгоритмы хеширования паролей. Обновляйте параметры в зависимости от производительности серверов, проводите регулярный аудит конфигурации и не храните пароли в исходном виде ни при каких условиях.

Применение password_hash() и его параметров

Функция password_hash() используется для безопасного хеширования паролей, применяя адаптивные алгоритмы, такие как PASSWORD_DEFAULT и PASSWORD_BCRYPT. В PHP 7.4+ предпочтителен PASSWORD_DEFAULT, который на данный момент эквивалентен BCRYPT, но может измениться в будущих версиях, сохраняя при этом обратную совместимость.

Параметр algo определяет алгоритм хеширования. Использование PASSWORD_BCRYPT создаёт строку длиной 60 символов и применяет salt автоматически, исключая необходимость вручную управлять солью. Для настройки сложности используется параметр options с ключом cost, который по умолчанию равен 10. Рекомендуется значение 12–14, если сервер способен обрабатывать такую нагрузку. Повышение значения увеличивает время генерации хеша экспоненциально, что замедляет brute-force атаки.

Пример вызова с повышенной сложностью:

$hash = password_hash($password, PASSWORD_DEFAULT, ['cost' => 12]);

Нельзя передавать заранее подготовленный salt – функция генерирует его сама и делает это безопасно. Также важно сохранять результат password_hash() целиком, так как он содержит информацию об алгоритме и параметрах, необходимых для последующей проверки с password_verify().

Использование password_hash() предпочтительнее любых ручных реализаций на основе hash() или md5(), поскольку она автоматически обновляется в зависимости от лучших практик безопасности в новых версиях PHP.

Правильная проверка пароля через password_verify()

Функция password_verify() используется для проверки соответствия введённого пользователем пароля и хэша, сохранённого в базе данных. Это единственный рекомендуемый способ сравнения хэшей паролей, созданных с помощью password_hash().

- Никогда не используйте прямое сравнение строк:

$input === $hashне только небезопасен, но и не работает, так какpassword_hash()генерирует уникальные хэши при каждом вызове. - Перед проверкой убедитесь, что хэш существует и имеет корректный формат: отсутствие хэша или повреждённая строка может привести к ложному результату. Используйте регулярное выражение или проверку длины строки хэша (минимум 60 символов для bcrypt).

- Обрабатывайте результат проверки строго:

password_verify()возвращаетtrueилиfalse. Никогда не полагайтесь на приведение типов – используйте строгое сравнение===. - Избегайте утечек времени выполнения: хотя

password_verify()защищён от атак по времени, любая дополнительная логика после проверки не должна раскрывать, на каком этапе произошёл сбой (например, «пользователь не найден» против «неверный пароль»). - Не выполняйте повторный хэш при каждой проверке: для обновления хэша используйте

password_needs_rehash()только после успешной проверки пароля.

$inputPassword = $_POST['password'];

$storedHash = getUserPasswordHashFromDatabase($userId);

if (is_string($storedHash) && strlen($storedHash) >= 60) {

if (password_verify($inputPassword, $storedHash)) {

if (password_needs_rehash($storedHash, PASSWORD_DEFAULT)) {

$newHash = password_hash($inputPassword, PASSWORD_DEFAULT);

updateUserPasswordHashInDatabase($userId, $newHash);

}

// Успешная авторизация

} else {

// Неверный пароль

}

} else {

// Повреждённый или отсутствующий хэш

}

Обновление хеша при изменении алгоритма с password_needs_rehash()

При использовании функции password_hash() в PHP можно указать алгоритм и параметры, такие как стоимость (cost). Однако со временем требования к безопасности возрастают, и текущий алгоритм может устареть или параметры окажутся недостаточными. Чтобы не требовать от пользователей смены пароля вручную, используется функция password_needs_rehash().

Функция принимает три аргумента: существующий хеш, целевой алгоритм и массив опций. Если хеш не соответствует текущим требованиям, функция возвращает true. Это позволяет безопасно пересоздать хеш при следующей аутентификации пользователя.

Пример использования:

$user = getUserByLogin($login);

if (password_verify($password, $user['password'])) {

if (password_needs_rehash($user['password'], PASSWORD_DEFAULT, ['cost' => 12])) {

$newHash = password_hash($password, PASSWORD_DEFAULT, ['cost' => 12]);

updateUserPassword($user['id'], $newHash);

}

// Успешная аутентификация

}Алгоритм PASSWORD_DEFAULT автоматически обновляется в новых версиях PHP. Например, начиная с PHP 8.0 он может использовать bcrypt, а в будущем – argon2id. Это делает password_needs_rehash() ключевым механизмом миграции на более безопасные алгоритмы без изменения логики аутентификации.

Игнорирование этой функции приводит к тому, что даже при наличии новых, более защищённых алгоритмов система продолжает использовать устаревшие параметры хеширования, повышая риск компрометации паролей.

Работа с солью: автоматическое и ручное добавление

Соль (salt) в контексте шифрования паролей служит для усиления безопасности и предотвращения атак с использованием радужных таблиц. Она представляет собой уникальную строку данных, добавляемую к паролю перед его хэшированием. Соль обеспечивает, что одинаковые пароли будут иметь разные хэш-значения, тем самым усложняя задачу злоумышленникам.

Автоматическое добавление соли реализуется через встроенные функции, такие как password_hash() в PHP. Эта функция не только генерирует соль, но и автоматически включает её в результат хэширования, использовав при этом алгоритм bcrypt (по умолчанию). Пример:

$password = 'user_password';

$hashedPassword = password_hash($password, PASSWORD_BCRYPT);

В этом случае соль автоматически добавляется к паролю, а сам результат хэширования включает её в структуру данных, что позволяет PHP извлекать соль при проверке пароля. Для этого используется функция password_verify(), которая проверяет введённый пароль относительно хэшированного.

Ручное добавление соли позволяет более гибко контролировать процесс, но требует аккуратности. В этом случае соль генерируется вручную и добавляется к паролю перед его хэшированием. Пример:

$salt = bin2hex(random_bytes(16)); // Генерация случайной соли

$password = 'user_password';

$hashedPassword = hash('sha256', $salt . $password);

Здесь соль добавляется непосредственно перед хэшированием пароля. Однако важно хранить соль в базе данных вместе с хэшем, чтобы при проверке пароля можно было её извлечь и использовать для создания нового хэша.

При ручном добавлении соли следует помнить несколько важных моментов. Соль должна быть случайной и уникальной для каждого пользователя. Лучше всего использовать функции, такие как random_bytes(), для её генерации. Также стоит следить за длиной соли: она должна быть достаточно длинной, чтобы гарантировать уникальность и защиту от атак.

Независимо от выбранного подхода, соль играет ключевую роль в защите паролей, увеличивая сложность взлома хэшированных данных.

Обработка ошибок при работе с функциями хеширования

При использовании функций хеширования паролей в PHP важно учитывать, что любые ошибки могут привести к серьезным уязвимостям в безопасности. Ошибки должны быть правильно обработаны, чтобы не раскрывать внутреннюю информацию и не допустить сбоев в работе приложения.

Основные ошибки, с которыми можно столкнуться при хешировании паролей, связаны с ошибками в алгоритмах, неверными параметрами или недостаточной поддержкой хеш-функций. Функции, такие как password_hash() и password_verify(), предоставляют базовую обработку ошибок, но важно правильно настраивать систему для обеспечения максимальной надежности.

Первое, на что стоит обратить внимание, – это проверка результатов выполнения функций хеширования. Например, password_hash() может вернуть false, если выбран не поддерживаемый алгоритм или недоступен необходимый ресурс. Для этого следует использовать конструкцию проверки результата и предоставить механизмы для логирования ошибок.

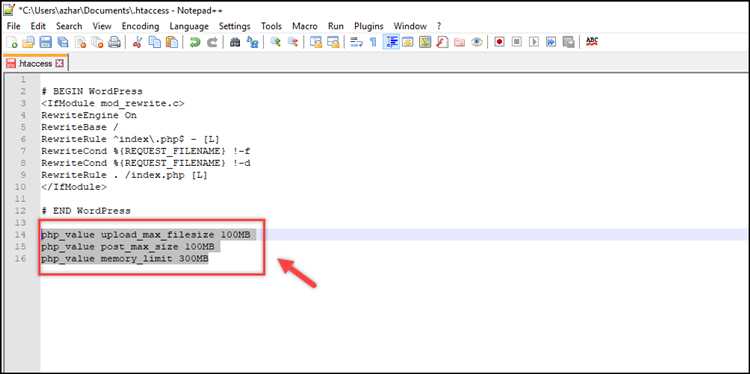

Также важно понимать, что хеширование паролей может зависеть от настроек PHP, например, от версий библиотеки openssl или bcrypt. Поэтому всегда проверяйте, поддерживает ли ваша версия PHP нужные алгоритмы хеширования, и правильно обрабатывайте ошибки, если алгоритм недоступен.

Пример обработки ошибок в PHP при хешировании пароля:

12]; // Параметры для алгоритма bcrypt

$hash = password_hash($password, PASSWORD_BCRYPT, $options);

if ($hash === false) {

error_log('Ошибка хеширования пароля');

// Дальше можно обработать ошибку, например, сообщить пользователю

} else {

echo 'Пароль успешно зашифрован.';

}

?>

Еще один важный момент – это обеспечение устойчивости к атакам с помощью правильной обработки ошибок в процессе верификации паролей. Функция password_verify() должна быть использована только с валидными, предварительно зашифрованными паролями. Обработка невалидных паролей или ошибок верификации должна быть организована так, чтобы злоумышленники не могли узнать, является ли пароль неверным, или произошла ошибка на сервере.

Если ваша система использует кастомные решения для хеширования, обязательно реализуйте собственные механизмы логирования и мониторинга ошибок. Это поможет оперативно выявить и устранить проблемы, связанные с хешированием и обеспечит дополнительную безопасность.

Хранение хешей паролей в базе данных без уязвимостей

Первый шаг – использование солей. Соль – это случайная строка, которая добавляется к паролю перед хешированием. Она предотвращает атаки через предрассчитанные хеши, такие как «атаки с использованием радужных таблиц». Соль должна быть уникальной для каждого пользователя и храниться в базе данных вместе с хешем. Для генерации соли используйте криптографически безопасные функции, такие как random_bytes() или openssl_random_pseudo_bytes().

Для хеширования паролей используйте функции, специально разработанные для этого. В PHP рекомендуется использовать password_hash(), которая использует алгоритм bcrypt. bcrypt автоматически генерирует соль и регулирует количество итераций для защиты от атак с помощью повышения сложности вычислений. Количество итераций можно настроить через параметр cost, где значения от 10 до 15 считаются оптимальными для большинства приложений.

После хеширования и добавления соли хеш пароля нужно хранить в базе данных. Важно, чтобы структура базы данных была защищена от SQL-инъекций. Использование подготовленных выражений PDO или mysqli помогает предотвратить подобные атаки. Пример правильного подхода: $stmt = $pdo->prepare("INSERT INTO users (username, password_hash) VALUES (:username, :password_hash)");

Кроме того, следует учесть, что безопасное хранение паролей включает в себя управление доступом к базе данных. Обеспечьте минимальные привилегии для пользователей базы данных, а также используйте шифрование на уровне соединений с сервером базы данных (например, через SSL/TLS).

Не храните пароли в открытом виде или слабыми хешами. Отказ от использования устаревших алгоритмов (например, MD5 или SHA-1) критичен для защиты от атак с возможностью восстановления пароля. Для любых обновлений хешей используйте механизм перехеширования, чтобы старые хеши автоматически заменялись на новые при каждом входе пользователя или при изменении пароля.

Заключение: хранение хешей паролей должно сочетать в себе использование криптографически безопасных алгоритмов, уникальных солей и должной защиты на уровне базы данных и соединений. Это минимизирует риски и защищает данные пользователей.

Вопрос-ответ:

Как безопасно хранить пароли в PHP?

Чтобы безопасно хранить пароли в PHP, следует использовать функции хеширования, такие как `password_hash()`, которая применяет алгоритм bcrypt для создания хеша пароля. Библиотека PHP также включает функцию `password_verify()`, которая позволяет проверить введённый пароль с хешем в базе данных. Важно всегда использовать соль для предотвращения атак на основе таблиц радужных цепочек. Рекомендуется избегать хранения паролей в открытом виде или использование устаревших алгоритмов, таких как MD5 или SHA1.

Почему стоит использовать алгоритм bcrypt для хеширования паролей?

Алгоритм bcrypt специально разработан для хеширования паролей и обладает рядом особенностей, которые делают его более безопасным, чем другие алгоритмы, такие как MD5 или SHA-1. Один из главных факторов — это возможность настройки сложности хеширования с помощью параметра «cost». Это позволяет замедлить процесс хеширования, что усложняет задачу атакующим, пытающимся подобрать пароль методом подбора. Благодаря встроенной соли, bcrypt также защищает от атак с использованием радужных таблиц.

Можно ли восстановить пароль, если он был зашифрован в PHP?

Нет, хеширование пароля — это необратимый процесс. Когда вы используете функцию, такую как `password_hash()`, для создания хеша пароля, оригинальный пароль не сохраняется, и восстановить его невозможно. Для проверки правильности пароля используется функция `password_verify()`, которая сравнивает введённый пароль с хешом в базе данных, но сам пароль не восстанавливается. Это важный аспект безопасности, так как даже в случае утечки базы данных, хешированные пароли остаются защищёнными.

Какие еще методы можно использовать для повышения безопасности паролей в PHP?

Для повышения безопасности можно использовать дополнительные меры, помимо самого хеширования паролей. Например, рекомендуется включить двухфакторную аутентификацию (2FA), которая требует ввода дополнительного кода, отправленного на мобильное устройство или через приложение. Также стоит использовать HTTPS для защиты данных при передаче между клиентом и сервером. Хранение паролей и личных данных в зашифрованных формах, использование безопасных сессий и регулярное обновление алгоритмов хеширования — всё это помогает улучшить безопасность системы.