Работа с запросами в PHP требует выбора правильных инструментов для обеспечения безопасности, производительности и удобства разработки. Важно понимать, как эффективно использовать различные методы взаимодействия с базами данных, включая подготовленные выражения, транзакции и асинхронные запросы.

PDO (PHP Data Objects) предоставляет гибкий и безопасный способ работы с базами данных. Использование подготовленных запросов с параметризированными переменными минимизирует риски SQL-инъекций и улучшает производительность при многократном выполнении одинаковых запросов. Пример правильного использования подготовленных запросов:

$pdo = new PDO('mysql:host=localhost;dbname=testdb', 'username', 'password');

$stmt = $pdo->prepare('SELECT * FROM users WHERE id = :id');

$stmt->bindParam(':id', $userId, PDO::PARAM_INT);

$stmt->execute();

Работа с MySQLi (MySQL Improved) также является популярным выбором для взаимодействия с MySQL базами данных. В отличие от PDO, MySQLi предоставляет как процедурный, так и объектно-ориентированный стиль работы. Однако важно помнить, что MySQLi ограничен только работой с MySQL, тогда как PDO поддерживает множество различных СУБД.

Транзакции являются важным инструментом при работе с запросами, когда требуется гарантировать целостность данных. При выполнении нескольких взаимосвязанных запросов использование транзакций позволяет откатить изменения в случае ошибки. В PHP транзакции поддерживаются через PDO:

$pdo->beginTransaction();

try {

$pdo->exec("INSERT INTO users (name, email) VALUES ('John', 'john@example.com')");

$pdo->exec("UPDATE account SET balance = balance - 100 WHERE id = 1");

$pdo->commit();

} catch (Exception $e) {

$pdo->rollBack();

echo "Ошибка: " . $e->getMessage();

}

Важно также учитывать оптимизацию запросов для повышения производительности. Использование индексов, правильная структура запросов и минимизация их количества позволяют существенно снизить нагрузку на сервер базы данных. Всегда стоит анализировать выполнение запросов с помощью EXPLAIN, чтобы выявить узкие места и уменьшить время отклика.

Обработка GET-запросов с использованием $_GET

В PHP для обработки данных, переданных через GET-запросы, используется глобальный массив $_GET. Этот массив содержит параметры, передаваемые через URL, и позволяет получать их значения в скрипте.

Пример передачи данных в URL:

example.com/index.php?name=John&age=25

Данные, переданные в URL, можно получить через массив $_GET:

$name = $_GET['name']; // 'John' $age = $_GET['age']; // '25'

Основные принципы работы с $_GET:

- Доступ к данным: Для получения значения параметра используйте синтаксис

$_GET['параметр']. Если параметр не существует, PHP вернётNULL. - Безопасность: Перед использованием данных из GET-запросов важно проводить валидацию и санитацию. Это защитит приложение от атак, таких как XSS или SQL-инъекции.

- Параметры в URL: Данные, передаваемые через GET, видны в адресной строке браузера. Это ограничивает использование GET для конфиденциальных данных (например, паролей).

- Ограничения на длину: GET-запросы ограничены длиной URL (в пределах 2048 символов), поэтому большие объёмы данных лучше передавать через POST.

Пример проверки наличия параметров:

if (isset($_GET['name'])) {

echo "Имя: " . htmlspecialchars($_GET['name']);

}

Использование htmlspecialchars() помогает предотвратить XSS-атаки, защищая от внедрения вредоносного кода в ответ.

При работе с GET-запросами важно учитывать их ограничение на объём данных, видимость в URL и влияние на SEO, так как параметры в адресе могут быть индексированы поисковыми системами. Поэтому рекомендуется использовать GET для получения информации, не требующей конфиденциальности, например, фильтрации или сортировки данных.

Работа с POST-запросами через массив $_POST

Массив $_POST используется для получения данных, отправленных через метод POST в PHP. Этот метод обычно применяется для отправки данных форм, таких как логины, пароли или файлы, поскольку данные не отображаются в адресной строке браузера.

Для работы с $_POST необходимо удостовериться, что форма отправляется с методом POST. В HTML это выглядит так:

<form method="POST">

<input type="text" name="username">

<input type="password" name="password">

<input type="submit">

</form>После отправки формы значения, введённые пользователем, будут доступны в массиве $_POST. Для доступа к данным из массива используется имя поля, переданное в атрибуте name:

$username = $_POST['username'];

$password = $_POST['password'];Основные моменты при работе с массивом $_POST:

- Данные, получаемые через

$_POST, всегда проходят через механизм фильтрации PHP, но необходимо дополнительно проверять их корректность. - Для обеспечения безопасности важно использовать функции для защиты от XSS (например,

htmlspecialchars) и SQL-инъекций (например, подготовленные выражения). - Проверка наличия значений в

$_POSTс использованием функцииissetилиemptyпоможет избежать ошибок при обращении к несуществующим данным.

Пример безопасной обработки POST-запроса:

if (isset($_POST['username'], $_POST['password'])) {

$username = htmlspecialchars($_POST['username']);

$password = htmlspecialchars($_POST['password']);

// Дополнительная обработка данных, например, проверка в базе данных

} else {

echo "Ошибка: не все данные были переданы.";

}Рекомендуется также проверять тип данных, переданных через $_POST. Например, если ожидается число, то стоит использовать filter_var:

$age = filter_var($_POST['age'], FILTER_VALIDATE_INT);

if ($age === false) {

echo "Возраст должен быть целым числом.";

}Для работы с большими объемами данных, таких как загрузка файлов, используется массив $_FILES. Это важно учитывать, так как стандартный массив $_POST не подходит для передачи файлов.

Массив $_POST полезен и в других случаях, например, при взаимодействии с API. Например, при отправке данных на сервер с использованием cURL через метод POST, полученные данные также попадут в этот массив.

Таким образом, правильная работа с $_POST требует проверки на наличие данных, их фильтрацию и обработку. Это не только поможет избежать ошибок, но и повысит безопасность вашего приложения.

Безопасность данных: как предотвратить SQL-инъекции при обработке запросов

SQL-инъекции – одна из самых распространенных уязвимостей веб-приложений, позволяющая злоумышленникам выполнять произвольные SQL-запросы к базе данных. Главная угроза заключается в том, что инъекции могут привести к утечке или уничтожению данных, а также к компрометации серверов.

Для защиты от SQL-инъекций необходимо использовать подготовленные выражения (prepared statements) и параметризованные запросы. В отличие от динамически построенных запросов, подготовленные выражения обрабатывают данные отдельно от SQL-кода, что исключает возможность манипулирования запросом. Для работы с такими запросами в PHP используются расширения, такие как PDO (PHP Data Objects) и MySQLi.

Использование PDO для защиты от SQL-инъекций выглядит следующим образом:

$pdo = new PDO('mysql:host=localhost;dbname=testdb', 'username', 'password');

$stmt = $pdo->prepare('SELECT * FROM users WHERE email = :email');

$stmt->bindParam(':email', $email, PDO::PARAM_STR);

$stmt->execute();

В этом примере переменная $email передается как параметр запроса, и база данных гарантированно будет воспринимать её как значение, а не часть SQL-кода.

Для MySQLi защита от SQL-инъекций осуществляется аналогично. Пример безопасного запроса с использованием MySQLi:

$mysqli = new mysqli('localhost', 'username', 'password', 'testdb');

$stmt = $mysqli->prepare('SELECT * FROM users WHERE email = ?');

$stmt->bind_param('s', $email);

$stmt->execute();

Помимо использования подготовленных выражений, важно избегать использования функций, которые напрямую вставляют данные в запросы, таких как mysql_query() или mysqli_query(), без предварительной обработки значений. Эти методы являются уязвимыми для инъекций.

Также важно экранировать данные при использовании неконтролируемых внешних входных данных. Для этого в PHP используются функции, такие как mysqli_real_escape_string(), которая экранирует специальные символы в строках перед их использованием в запросах. Однако это лишь дополнительная мера и не является полноценной защитой.

Следующий шаг в обеспечении безопасности – ограничение прав доступа к базе данных. Приложение должно использовать минимально необходимые привилегии, например, доступ только к чтению, если запись в базу данных не требуется. Это помогает снизить потенциальные последствия в случае успешной атаки.

Поддержание актуальности версий используемых библиотек и PHP также играет важную роль в предотвращении SQL-инъекций, поскольку новые версии часто включают исправления уязвимостей. Кроме того, важно логировать все необычные или подозрительные запросы, чтобы вовремя выявлять возможные попытки атак.

Использование параметризованных запросов для работы с базой данных

В PHP использование параметризованных запросов можно реализовать с помощью расширения PDO (PHP Data Objects). Оно предоставляет гибкий и безопасный способ взаимодействия с различными СУБД, поддерживая подготовленные запросы.

Пример создания параметризованного запроса с использованием PDO:

$pdo = new PDO('mysql:host=localhost;dbname=test', 'username', 'password');

$query = "SELECT * FROM users WHERE email = :email";

$stmt = $pdo->prepare($query);

$stmt->bindParam(':email', $email, PDO::PARAM_STR);

$email = 'user@example.com';

$stmt->execute();

$results = $stmt->fetchAll(PDO::FETCH_ASSOC);

В данном примере:

- Запрос подготовлен с использованием плейсхолдера «:email».

- Метод

bindParam()связывает параметр:emailс переменной $email. - Это предотвращает прямую вставку значения в SQL-запрос, минимизируя риск SQL-инъекций.

Преимущества параметризованных запросов:

- Безопасность: предотвращение SQL-инъекций, так как значения параметров передаются отдельно от SQL-кода.

- Производительность: подготовленные запросы могут быть скомпилированы сервером базы данных один раз и использованы несколько раз с различными параметрами, что снижает нагрузку.

- Удобство: улучшение читабельности кода за счет разделения логики запроса и значений параметров.

Для работы с другими типами данных также предусмотрены способы привязки значений. Например, при использовании целых чисел:

$stmt->bindParam(':user_id', $user_id, PDO::PARAM_INT);

Важно помнить, что использование параметризованных запросов предпочтительно во всех случаях, когда требуется взаимодействие с внешними данными. Это не только обеспечивает безопасность, но и улучшает масштабируемость приложения, поскольку запросы с параметрами легче кэшируются и оптимизируются на уровне базы данных.

Обработка ошибок при выполнении HTTP-запросов в PHP

При выполнении HTTP-запросов в PHP важно учитывать возможность возникновения ошибок на разных этапах взаимодействия с сервером. Неправильная обработка ошибок может привести к сбоям в приложении или утечке конфиденциальной информации.

Для работы с ошибками часто используют такие расширения, как cURL или HTTP клиента в библиотеке Guzzle. Оба инструмента позволяют обрабатывать ошибки на уровне самого запроса и ответа.

Когда используется cURL, ошибки можно отслеживать с помощью функции curl_error(), которая возвращает текст ошибки в случае неудачного запроса. Если запрос завершился успешно, curl_error() вернет пустую строку. Для более детализированного контроля состояния соединения используется curl_getinfo(), который позволяет узнать статус код HTTP-ответа и другие параметры.

Пример кода для обработки ошибок cURL-запроса:

$ch = curl_init('https://example.com');

curl_setopt($ch, CURLOPT_RETURNTRANSFER, true);

$response = curl_exec($ch);

if(curl_errno($ch)) {

echo 'Ошибка cURL: ' . curl_error($ch);

} else {

$http_code = curl_getinfo($ch, CURLINFO_HTTP_CODE);

if ($http_code != 200) {

echo 'Ошибка HTTP: Неверный код ответа - ' . $http_code;

} else {

echo 'Запрос выполнен успешно';

}

}

curl_close($ch);

В случае использования библиотеки Guzzle, ошибки обрабатываются с помощью исключений. При выполнении запроса, если сервер возвращает ошибку, Guzzle выбрасывает исключение GuzzleHttp\Exception\RequestException. Для проверки успешности запроса используется метод getStatusCode() объекта ответа.

Пример обработки ошибок в Guzzle:

use GuzzleHttp\Client;

use GuzzleHttp\Exception\RequestException;

$client = new Client();

try {

$response = $client->request('GET', 'https://example.com');

if ($response->getStatusCode() !== 200) {

echo 'Ошибка HTTP: Неверный код ответа - ' . $response->getStatusCode();

} else {

echo 'Запрос выполнен успешно';

}

} catch (RequestException $e) {

echo 'Ошибка запроса: ' . $e->getMessage();

}

Важно правильно настроить обработку сетевых ошибок, таких как тайм-ауты и невозможность установить соединение. В таких случаях рекомендуется устанавливать тайм-ауты и обрабатывать исключения с указанием конкретных сообщений, чтобы ускорить диагностику и устранение проблем.

При работе с удаленными ресурсами не забывайте проверять код статуса HTTP-ответа. Стандартные коды статуса, такие как 200 (успех), 400 (неправильный запрос), 500 (внутренняя ошибка сервера), должны обрабатываться в зависимости от контекста запроса.

Рекомендуется всегда логировать информацию о возникших ошибках, чтобы в дальнейшем было проще анализировать причины сбоя и устранить их.

Сохранение и передача данных через сессии и куки в контексте запросов

В PHP для работы с запросами часто используется механизм сессий и куки, позволяющий эффективно сохранять и передавать данные между страницами. Сессии хранят информацию на сервере, а куки – на стороне клиента. Оба метода играют ключевую роль в управлении состоянием приложения, но требуют понимания их отличий и правильного применения в зависимости от задачи.

Для начала работы с сессиями необходимо вызвать функцию session_start() в начале каждого скрипта, где предполагается использование сессий. Она инициирует создание сессии и позволяет доступ к глобальному массиву $_SESSION, где можно хранить любые данные, связанные с текущим пользователем. Например, для сохранения информации о пользователе можно использовать следующий код:

session_start();

$_SESSION['user_id'] = $user_id;

Сессии удобны для хранения данных, которые не должны быть доступны посторонним лицам или хранящимся на клиенте, например, идентификатор пользователя, корзина товаров, временные настройки и т. д. Важно отметить, что сессии по умолчанию используют файловое хранилище на сервере, но можно настроить использование других механизмов хранения, таких как базы данных или кэш.

Куки представляют собой небольшие файлы, которые сохраняются на стороне клиента. Для их использования в PHP применяется глобальный массив $_COOKIE. Данные куки отправляются на сервер при каждом запросе. Установка куки осуществляется с помощью функции setcookie(), пример использования:

setcookie('user_token', $user_token, time() + 3600, '/');

В отличие от сессий, куки можно использовать для хранения данных, которые должны быть доступны на всех страницах сайта или даже при повторных визитах пользователя. Они ограничены по размеру (до 4 КБ на один файл) и сроку действия. Кроме того, важно учитывать безопасность куки: хранение конфиденциальной информации в куках следует избегать, так как данные могут быть подвержены атакам, например, подмене значения с помощью JavaScript (XSS). Для защиты можно установить флаги HttpOnly и Secure, чтобы ограничить доступ к куки через клиентский скрипт и использовать шифрование для передачи данных.

При передаче данных через сессии и куки важно учитывать различия в их области действия и сроках жизни. Сессии имеют ограниченную продолжительность, обычно привязанную к активности пользователя, тогда как куки могут храниться на устройстве клиента дольше, если указать время жизни. Выбор между сессиями и куками зависит от того, какой тип данных необходимо передавать и хранить. Сессии идеально подходят для временной информации, требующей высокой безопасности, тогда как куки могут использоваться для хранения настроек, предпочтений или данных, которые не требуют частого обновления.

Независимо от выбранного метода, важно всегда учитывать безопасность данных, особенно при работе с конфиденциальной информацией, например, паролями или токенами авторизации. Рекомендуется использовать шифрование, а также контролировать правильность и время жизни передаваемых данных, чтобы минимизировать риски безопасности при работе с запросами в PHP.

Вопрос-ответ:

Какие методы работы с запросами в PHP наиболее популярны?

В PHP для работы с запросами наиболее часто используются следующие методы: использование глобальных массивов $_GET, $_POST, $_REQUEST для получения данных из запросов, а также использование библиотеки cURL для работы с удаленными запросами. Массив $_GET используется для получения данных через метод GET, а $_POST — для получения данных через метод POST. cURL позволяет отправлять запросы к другим серверам и получать ответ, что важно для интеграции с внешними сервисами.

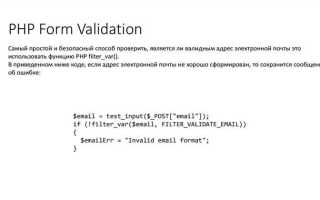

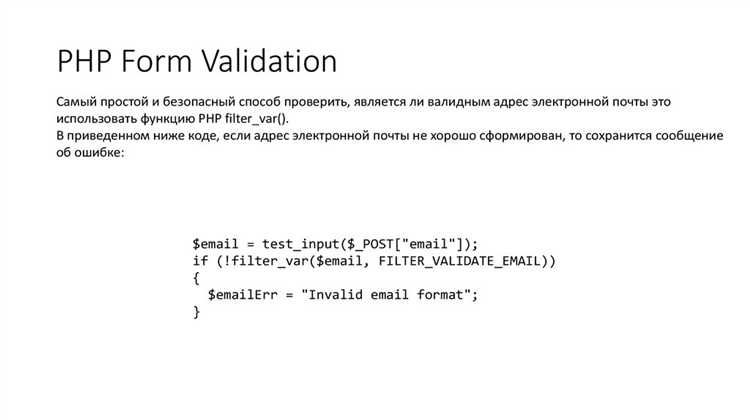

Как правильно обрабатывать данные из запроса в PHP?

Обработка данных из запроса в PHP начинается с их фильтрации и валидации. Для этого часто используют функции фильтрации данных, такие как filter_var() или фильтрацию через регулярные выражения. Для безопасности данных важно использовать функции, такие как htmlspecialchars() для предотвращения XSS-атак и mysqli_real_escape_string() или подготовленные запросы при работе с базой данных, чтобы избежать SQL-инъекций.

Можно ли отправлять запросы на сервер из PHP?

Да, PHP позволяет отправлять запросы на сервер через cURL или с помощью функции file_get_contents(). cURL является более гибким инструментом, так как позволяет настроить заголовки запроса, отправлять данные через POST, работать с аутентификацией и поддерживать различные HTTP-методы. Для простых запросов можно использовать file_get_contents(), но cURL предпочтительнее, когда требуется более сложная настройка.

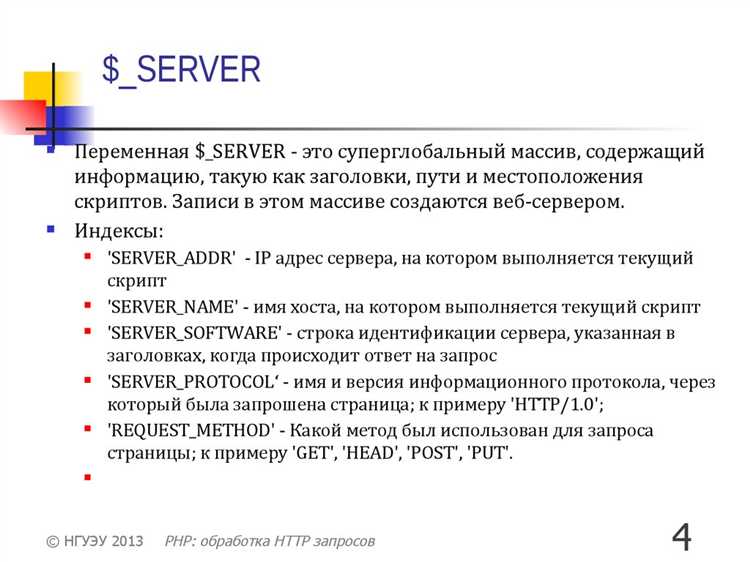

Какие методы HTTP поддерживает PHP при работе с запросами?

PHP поддерживает все основные HTTP-методы, такие как GET, POST, PUT, DELETE, PATCH, OPTIONS и HEAD. Каждый из этих методов имеет свое назначение. Например, GET используется для получения данных, POST — для отправки данных на сервер, PUT — для обновления ресурсов, DELETE — для удаления. PHP позволяет работать с этими методами через суперглобальные массивы (например, $_GET, $_POST) или через библиотеки, такие как cURL для отправки запросов с произвольными методами.

Как защититься от атак при работе с запросами в PHP?

Чтобы защититься от атак, таких как SQL-инъекции или XSS, важно соблюдать несколько практик безопасности. При работе с базой данных следует использовать подготовленные запросы с помощью MySQLi или PDO, чтобы избежать SQL-инъекций. Для защиты от XSS-атак необходимо фильтровать и экранировать пользовательские данные с помощью функций, таких как htmlspecialchars(). Также полезно использовать механизмы проверки CSRF-токенов для защиты от атак через подложные запросы и всегда проверять и валидировать входные данные с помощью регулярных выражений или встроенных фильтров PHP.