Авторизация в Битрикс24 и «1С-Битрикс: Управление сайтом» может быть реализована разными способами, в зависимости от требований безопасности, удобства пользователей и инфраструктуры компании. Поддерживаются как стандартные механизмы (логин и пароль), так и более гибкие решения – OAuth 2.0, SSO, LDAP и внешние провайдеры авторизации.

Логин и пароль – базовый способ входа, встроенный в ядро платформы. Он подходит для небольших проектов и ситуаций, где нет необходимости в интеграции с другими сервисами. При включенной двухфакторной аутентификации (2FA) безопасность значительно повышается за счёт одноразовых кодов, генерируемых мобильным приложением.

OAuth 2.0 используется для интеграции с внешними авторизационными сервисами, включая Google, Facebook, VK и Яндекс. Настройка осуществляется через панель разработчика соответствующего сервиса, с последующей регистрацией ключей в настройках модуля социальной авторизации Битрикс. Этот способ особенно удобен для B2C-проектов, где пользователи предпочитают вход через уже знакомые аккаунты.

SSO через SAML или Kerberos актуален для корпоративных решений. Поддерживается интеграция с Active Directory, Azure AD и другими поставщиками удостоверений. Для этого используется модуль «Проактивная защита», где настраиваются параметры протокола и идентификаторы служб. Такой подход обеспечивает централизованное управление доступом и соответствие политике безопасности предприятия.

LDAP-авторизация применяется в компаниях, где учетные записи пользователей уже заведены в директории. Битрикс позволяет синхронизировать такие учетные записи, автоматически создавать пользователей и задавать им группы в системе. Настройки LDAP-интеграции доступны в административной части через модуль «Интеграция с внешними источниками».

Выбор способа авторизации зависит от специфики проекта, требований безопасности и технических условий. Для каждого сценария в Битрикс предусмотрены готовые механизмы, исключающие необходимость в сложной доработке.

Авторизация через стандартную форму входа Битрикс

Стандартная форма авторизации в Битрикс доступна по умолчанию и расположена по адресу /auth/. Она использует компонент bitrix:system.auth.form, который можно настроить через параметры компонента или шаблон сайта.

Для корректной работы формы необходимо обеспечить подключение модуля авторизации и корректную настройку URL-адресов в параметрах компонента: REGISTER_URL, FORGOT_PASSWORD_URL, PROFILE_URL, SHOW_ERRORS. Все параметры задаются в конфигураторе компонента в режиме редактирования страницы.

Форма отправляет POST-запрос на текущую страницу с параметром Login=yes. Обработка происходит через ядро системы с использованием метода CHTTP::ParseAuthRequest(), который проверяет введённые данные и создаёт сессию пользователя.

Для безопасности авторизации по умолчанию используется защита сессий и контроль IP-адреса. Рекомендуется включить двухфакторную аутентификацию через модуль bitrix:security, а также активировать HTTPS, чтобы избежать передачи пароля в открытом виде.

В шаблоне формы можно подключить капчу, если включена соответствующая опция в настройках модуля «Проактивная защита». Для этого достаточно добавить компонент bitrix:system.showcaptcha внутри шаблона формы.

Пример минимальной настройки стандартной формы авторизации:

| Компонент | bitrix:system.auth.form |

| REGISTER_URL | /auth/?register=yes |

| FORGOT_PASSWORD_URL | /auth/?forgot_password=yes |

| PROFILE_URL | /personal/ |

| SHOW_ERRORS | Y |

При необходимости расширения функциональности стандартную форму можно заменить кастомным шаблоном, подключив JS-валидацию, стилизацию под дизайн проекта и дополнительные поля формы через API CUser::Authorize().

Использование одноразовых паролей для входа

Битрикс поддерживает авторизацию с использованием одноразовых паролей (OTP) в связке с двухфакторной аутентификацией. Для активации необходимо перейти в административной части в раздел «Настройки > Пользователи > Безопасность» и включить опцию «Обязательное использование OTP».

Генерация одноразовых паролей осуществляется через мобильные приложения, поддерживающие алгоритмы TOTP, например, Google Authenticator или Bitrix OTP. После активации пользователю предлагается отсканировать QR-код и ввести код подтверждения. С этого момента вход без OTP невозможен.

Для каждого входа генерируется уникальный 6-значный код, действительный в течение 30 секунд. Сервер синхронизирован по времени, поэтому расхождение на устройстве более чем на 1 минуту приводит к ошибке авторизации.

В случае потери доступа к OTP-приложению предусмотрена функция восстановления через резервные коды. Их можно получить сразу после активации и сохранить в надёжном месте. Один код используется однократно, после чего удаляется из списка.

Для массового внедрения рекомендуется использовать политику обязательного подключения OTP через групповые политики пользователей. Это позволяет централизованно управлять безопасностью без вмешательства в личные настройки.

Проверка корректной работы выполняется через лог входа в административной части: отображаются успешные и неудачные попытки ввода кода OTP с указанием IP-адресов и времени.

Настройка авторизации по SMS-коду

Для активации авторизации по SMS в Битрикс необходимо наличие установленного и настроенного модуля «Проактивная защита» и подключённого SMS-провайдера. Перейдите в Настройки → Проактивная защита → Авторизация и включите опцию «Двухэтапная авторизация».

Далее откройте Настройки → Интеграции → SMS-сервисы и выберите подходящего провайдера (например, SMS.RU или Twilio). Укажите API-ключ, логин и другие параметры, предоставленные сервисом. После сохранения настроек выполните отправку тестового сообщения для проверки соединения.

Перейдите в Настройки пользователей → Параметры безопасности и активируйте «Использовать SMS-код при входе». Установите ограничения: максимальное количество попыток ввода кода, время жизни сессии, длину SMS-кода. Рекомендуем использовать 6-значный код с ограничением действия не более 5 минут.

Для каждого пользователя необходимо указать номер телефона в карточке сотрудника. Без этого код не будет отправлен. При первом входе система запросит подтверждение номера и активирует двухфакторную авторизацию.

Проверяйте корректность работы механизма через журнал «Проактивная защита → Журнал безопасности», где фиксируются все попытки входа с использованием SMS.

Для кастомизации поведения авторизации можно использовать события OnBeforeUserLogin и OnAfterUserAuthorize в файле /bitrix/php_interface/init.php, добавляя дополнительную логику обработки ошибок или уведомлений.

Интеграция авторизации через социальные сети

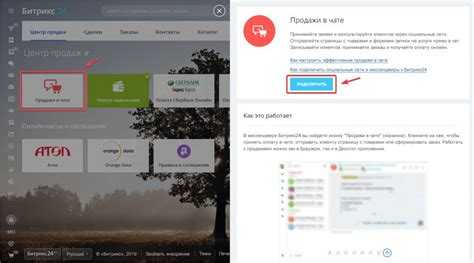

В Битрикс авторизация через соцсети реализуется с использованием модуля «Социальные сервисы». Он обеспечивает подключение к OAuth-провайдерам популярных платформ: ВКонтакте, Facebook, Google, Яндекс, Одноклассники и других.

- Убедитесь, что установлен и активирован модуль «Социальные сервисы» (bitrix.socialservices).

- Перейдите в административной панели в раздел Настройки → Настройки продукта → Социальные сервисы.

- Включите необходимые сервисы и введите ключи доступа. Для каждого провайдера потребуется зарегистрировать приложение и получить Client ID и Client Secret.

Примеры URL-адресов для регистрации приложений:

- ВКонтакте – https://dev.vk.com/apps

- Google – https://console.cloud.google.com/apis/credentials

- Яндекс – https://oauth.yandex.ru/client/new

После добавления ключей сохраните настройки. Система автоматически отобразит кнопки входа через соцсети в стандартных компонентах авторизации.

Чтобы интегрировать авторизацию в пользовательский шаблон:

- Подключите компонент bitrix:socserv.auth.form.

- Укажите параметр SHOW_PROFILES в значение

Yдля отображения иконок соцсетей. - Настройте внешний вид через шаблон компонента.

При первом входе пользователь автоматически регистрируется, и ему присваивается профиль с привязкой к социальной сети. Рекомендуется включить подтверждение email через модуль «Пользователи» для повышения безопасности.

Важно: убедитесь, что ваш сайт работает по HTTPS, иначе большинство OAuth-провайдеров отклонят запросы авторизации.

Подключение двухфакторной аутентификации

Для активации двухфакторной аутентификации (2FA) в системе Битрикс необходимо включить соответствующий модуль. Перейдите в административную панель: Настройки → Настройки продукта → Безопасность, затем откройте вкладку Двухэтапная авторизация.

Убедитесь, что модуль bitrix.twofactor установлен и активен. При необходимости установите его через Marketplace.

Включите опцию Обязательная двухэтапная авторизация для всех пользователей или для выбранных групп. Это можно сделать через раздел Настройки доступа, указав, какие роли обязаны использовать 2FA.

Поддерживаются два метода подтверждения: приложение-генератор кодов (например, Google Authenticator, Bitrix OTP) и SMS. Рекомендуется использовать приложение – оно работает автономно и не зависит от мобильной связи.

Для активации 2FA конкретному пользователю необходимо войти в свой профиль, перейти во вкладку Безопасность и отсканировать QR-код через выбранное приложение. Система предложит ввести одноразовый код – после подтверждения 2FA будет активирована.

Администратор может сбросить 2FA через панель управления: Пользователи → Профиль пользователя → Безопасность. Используйте эту функцию в случае утери доступа к устройству.

Резервные коды доступа генерируются автоматически. Пользователю следует сохранить их в надёжном месте. Эти коды позволяют войти в систему при недоступности основного метода подтверждения.

Включение 2FA значительно снижает риск несанкционированного доступа. Настройка занимает несколько минут, но существенно повышает уровень безопасности корпоративных данных.

Организация авторизации с использованием LDAP

Для интеграции авторизации в Битрикс через LDAP необходимо настроить подключение к LDAP-серверу с указанием параметров: адрес сервера, порт (обычно 389 или 636 для LDAPS), базового DN (Distinguished Name) для поиска пользователей и способ аутентификации. Важно использовать защищённое соединение LDAPS или STARTTLS для шифрования данных.

В конфигурации следует задать соответствие атрибутов LDAP и полей пользователей Битрикс. Обычно в качестве логина используется атрибут sAMAccountName или userPrincipalName, а в качестве идентификатора – DN или GUID.

Рекомендуется реализовать кэширование результатов запросов к LDAP для снижения нагрузки на сервер и ускорения процесса авторизации. При этом время жизни кэша должно быть ограничено с учётом динамики изменений в каталоге.

При ошибках подключения или аутентификации стоит предусмотреть логирование с подробной диагностикой. Это поможет быстро выявлять проблемы с сетью, сертификатами или некорректными учётными данными.

Для синхронизации пользователей из LDAP в Битрикс полезно настроить автоматическую импортировку с обновлением профилей, что позволяет поддерживать актуальность данных без ручного вмешательства.

При использовании LDAP следует учитывать ограничения сервера по количеству одновременных подключений и глубине поиска, оптимизируя запросы по фильтрам и объёму выборки.

Реализация авторизации через внешний OAuth-провайдер

Для интеграции авторизации через внешний OAuth-провайдер в Битрикс используется стандартный протокол OAuth 2.0, обеспечивающий безопасный обмен данными и идентификацию пользователя. Основные этапы настройки включают:

- Регистрация приложения у провайдера OAuth

- Создайте приложение в консоли разработчика (Google, Facebook, Яндекс, ВКонтакте и др.).

- Укажите в настройках URI редиректа – адрес обработчика в Битрикс, принимающего ответ провайдера.

- Сохраните client_id и client_secret – ключи для аутентификации приложения.

- Настройка обработчика в Битрикс

- Создайте PHP-скрипт, который инициирует переход пользователя на страницу авторизации провайдера с параметрами client_id, scope, redirect_uri и response_type=code.

- Обработчик должен принимать callback с кодом авторизации и запрашивать access_token по API провайдера, используя client_secret.

- При получении access_token выполните запрос к API провайдера для получения информации о пользователе (ID, email, имя).

- Интеграция с пользователями Битрикс

- Проверьте, существует ли пользователь с идентификатором OAuth или email в базе Битрикс.

- Если пользователь найден – выполните вход с помощью \Bitrix\Main\UserTable или CUser::LoginById.

- Если пользователя нет – создайте нового с заполнением обязательных полей (логин, email, имя) и отметьте, что вход выполнен через OAuth.

- Безопасность и обработка ошибок

- Используйте защищённые соединения HTTPS для всех обменов данными.

- Обрабатывайте возможные ошибки авторизации и токенов, возвращая понятные сообщения пользователю.

- Храните client_secret вне публичных каталогов и ограничьте доступ к ним.

Применение готовых модулей и библиотек, например, OAuth-клиентов на базе Guzzle или League OAuth2 Client, ускорит разработку и упростит поддержку. Важно тестировать все сценарии входа, включая отмену авторизации и истечение срока действия токена.

Настройка автоматического входа через cookies и сессии

Для реализации автоматического входа в Битрикс через cookies и сессии необходимо обеспечить сохранение уникального идентификатора пользователя при первом входе и корректную проверку его при последующих посещениях.

В первую очередь убедитесь, что в настройках модуля «Главный модуль» включена опция «Автоматический вход при сохранении cookies». Она активирует механизм использования cookie с идентификатором сессии.

Для управления временем жизни сессии и cookies задайте параметр SESSION_COOKIE_LIFETIME в файле /.settings.php или через административный интерфейс. Рекомендуемый период – не менее 14 дней, чтобы обеспечить удобство пользователя без излишнего риска безопасности.

Используйте функцию CUser::Authorize($userId) для программного входа пользователя при обнаружении действительного cookie. При этом следует дополнительно сверять данные cookie с серверной сессией, чтобы исключить подделку.

Обязательное условие – защищённое хранение cookie. Настройте параметр cookie_secure для передачи cookies только по HTTPS и httpOnly для защиты от XSS-атак.

Для поддержки функции «Запомнить меня» дополнительно сохраняйте в базе хэш авторизации, который сравнивается при каждом запросе для проверки подлинности.

Регулярно обновляйте сессионные данные и срок действия cookies при активности пользователя, чтобы не допускать преждевременного выхода из системы.

Вопрос-ответ:

Какие способы авторизации поддерживает система Битрикс?

В Битриксе предусмотрено несколько вариантов входа в систему: стандартная авторизация через логин и пароль, авторизация через социальные сети (например, ВКонтакте, Facebook, Google), использование единой системы идентификации (SSO), а также двухфакторная аутентификация для повышения безопасности. Каждый из методов можно настроить в зависимости от требований проекта.

Как подключить авторизацию через социальные сети в Битрикс?

Для подключения авторизации через социальные сети необходимо в административной панели Битрикса перейти в раздел настроек модуля «Социальные сервисы». Там нужно активировать нужные соцсети и зарегистрировать приложение в соответствующем сервисе, получив идентификатор и секретный ключ. Эти данные вводятся в настройки Битрикса, после чего пользователи смогут входить через выбранные социальные аккаунты.

Можно ли в Битриксе настроить двухфакторную авторизацию и как это сделать?

Да, двухфакторная авторизация доступна в системе и повышает безопасность аккаунтов. Для её включения нужно в административной панели активировать соответствующий модуль безопасности, затем настроить методы второго шага — это может быть смс-код, приложение-генератор кодов (например, Google Authenticator) или аппаратный ключ. После настройки пользователи при входе будут вводить дополнительно код, что значительно усложнит доступ злоумышленникам.

Что делать, если забыли пароль и не получается войти в систему Битрикс?

Если пароль забыт, можно воспользоваться стандартной процедурой восстановления, которая обычно включает отправку письма с ссылкой для сброса пароля на зарегистрированный email. Важно, чтобы в системе был корректно настроен почтовый сервер. Администратор также может вручную сбросить пароль пользователя через административный интерфейс.

Как работает единая система входа (SSO) в Битриксе и какие преимущества она даёт?

Единая система входа позволяет пользователям авторизоваться в нескольких приложениях и сервисах, связанных с компанией, используя одну учётную запись. В Битриксе SSO интегрируется через протоколы, такие как SAML или OAuth. Это облегчает управление доступом и снижает количество вводимых паролей, повышая удобство для пользователей и безопасность за счёт централизованного контроля.

Какие способы входа доступны в системе Битрикс для пользователей с разными ролями?

В Битрикс предусмотрено несколько вариантов авторизации, которые можно применять в зависимости от требований безопасности и удобства. Пользователи могут войти с помощью стандартной формы, используя логин и пароль. Для сотрудников компании часто настраивают единый вход через корпоративный портал с применением LDAP или Active Directory. Также можно настроить авторизацию через социальные сети, что удобно для внешних пользователей или клиентов. Такой подход позволяет адаптировать систему под разные сценарии и уровни доступа.

Как реализовать двухфакторную аутентификацию в Битрикс и насколько это сложно?

Двухфакторная аутентификация (2FA) в Битрикс добавляет дополнительный уровень защиты, требуя помимо пароля подтверждение через мобильное приложение или SMS. Для настройки достаточно активировать соответствующий модуль в административной панели и указать, для каких пользователей или групп требуется 2FA. Пользователь при входе будет запрашивать дополнительный код, что снижает риск несанкционированного доступа. Процесс внедрения не требует глубоких технических знаний и занимает немного времени.