Система принудительно применяет политику сложных паролей и ограничивает количество попыток ввода, предотвращая атаки методом перебора. Кроме того, данные о паролях не кэшируются и не записываются в лог-файлы, что исключает вероятность их утечки при стандартном мониторинге сервера.

При использовании облачной версии Битрикс24 все пароли хранятся на серверах, сертифицированных по ISO/IEC 27001. Это обеспечивает соответствие требованиям к защите персональных данных и соблюдение регламентов GDPR и ФЗ-152. В случае локальной установки администрирование безопасности полностью ложится на пользователя, и важно обеспечить шифрование файловой системы и регулярное обновление пакетов безопасности.

Рекомендуется включить двухфакторную аутентификацию (2FA), чтобы снизить риски доступа при компрометации учетных данных. Битрикс24 поддерживает OTP через приложения Google Authenticator и Bitrix OTP, а также интеграцию с корпоративными средствами идентификации.

Где физически хранятся пароли пользователей в Битрикс24

Пароли пользователей в Битрикс24 не хранятся в открытом виде ни на одном из серверов. Все пароли подвергаются хешированию с использованием криптографического алгоритма bcrypt. Это означает, что даже при физическом доступе к базе данных невозможно получить исходный пароль без затрат значительных вычислительных ресурсов.

Физически данные пользователей, включая хеши паролей, размещаются в дата-центрах, соответствующих стандарту Tier III и выше. Для облачной версии Битрикс24 используется инфраструктура Amazon Web Services (AWS), Microsoft Azure или собственные серверные мощности в зависимости от региона клиента. Например, для пользователей из России данные размещаются в дата-центре Selectel или Ростелеком.

Каждый инстанс Битрикс24 изолирован на уровне виртуальных контейнеров. Это исключает возможность несанкционированного доступа к данным между различными клиентами. Шифрование данных на диске и на уровне транспортного канала (TLS 1.2 и выше) предотвращает перехват информации даже в случае компрометации сети.

Для повышения безопасности рекомендуется включить двухфакторную аутентификацию и использовать внешние средства контроля доступа (например, корпоративные провайдеры идентификации через OAuth или SAML), что позволяет дополнительно ограничить точки хранения и передачи пароля.

Какие алгоритмы хэширования используются для хранения паролей

В Битрикс24 для хэширования паролей применяется алгоритм bcrypt. Это решение основано на библиотеке crypt, встроенной в PHP, и обеспечивает адаптивную защиту за счёт настройки стоимости вычислений (cost). Значение cost по умолчанию – 10, что соответствует примерно 1024 итерациям.

До перехода на bcrypt использовался алгоритм md5 с солью, но он признан уязвимым из-за высокой скорости подбора. После обновлений безопасности система автоматически переводит пароли пользователей на bcrypt при следующем входе, заменяя устаревшие хэши.

Для дополнительной защиты используется индивидуальная соль (salt), генерируемая для каждого пользователя. Это исключает возможность использования радужных таблиц и повторного использования одного и того же хэша для разных пользователей.

Рекомендуется следить за актуальностью версии PHP и ядра Битрикс, поскольку от этого напрямую зависит уровень криптографической защиты. Также целесообразно регулярно проверять настройки параметра cost в конфигурации, чтобы он соответствовал текущим вычислительным возможностям серверной инфраструктуры.

Применяется ли соль при хэшировании паролей и как она генерируется

В Битрикс24 при хэшировании паролей действительно используется соль, что подтверждается анализом исходного кода ядра платформы. Соление применяется для предотвращения атак с использованием радужных таблиц и усиления защиты хэшей при совпадении паролей разных пользователей.

Генерация соли происходит на этапе регистрации пользователя. В большинстве сборок используется функция bx_random_string, которая создаёт случайную строку заданной длины из набора символов. По умолчанию длина соли составляет 8 символов, и она включает буквы латинского алфавита в нижнем и верхнем регистре, а также цифры.

Соль хранится вместе с хэшем пароля в базе данных. Обычно она добавляется к паролю перед хэшированием. Формат хранения зависит от конфигурации системы, но в типовой установке используется схема: md5(salt + md5(password)). Это означает двойное хэширование с предварительным добавлением соли.

При входе пользователя система извлекает соль, применяет ту же схему хэширования и сравнивает результат с сохранённым значением. Такой подход обеспечивает защиту даже в случае частичного компрометирования базы данных.

Рекомендуется не модифицировать механизм генерации соли вручную, чтобы не нарушить совместимость с обновлениями и механизмами авторизации Битрикс24. Для дополнительной безопасности можно включить двухфакторную аутентификацию и использовать SSL для защиты передаваемых данных.

Как обеспечивается защита паролей при передаче данных через сеть

Передача паролей в Битрикс24 осуществляется исключительно по защищённому протоколу HTTPS, основанному на TLS 1.2 и выше. Это исключает возможность перехвата данных при их отправке между клиентом и сервером.

Сертификаты SSL, используемые на серверах Битрикс24, выпускаются авторитетными центрами сертификации и регулярно обновляются. Для проверки целостности канала используется механизм HSTS (HTTP Strict Transport Security), принудительно направляющий все запросы только через HTTPS.

Браузер клиента выполняет проверку сертификата сервера. В случае несоответствия или подделки соединение прерывается до начала передачи любых данных, включая пароль. Также реализована поддержка Perfect Forward Secrecy, предотвращающая дешифровку ранее перехваченных сессий даже при компрометации ключей сервера.

Дополнительно используется механизм защиты от атак типа «man-in-the-middle». Все запросы содержат уникальные токены (CSRF), а передача осуществляется с проверкой валидности сессии. Клиентская часть дополнительно шифрует данные на уровне JavaScript с использованием встроенных криптографических функций браузера.

Сеть передачи данных между клиентом и сервером сегментирована. Публичный интерфейс отделён от внутренней инфраструктуры, что минимизирует риск доступа к передаваемой информации на этапе маршрутизации.

Для корпоративных пользователей поддерживается принудительное включение VPN-туннелей и прокси-серверов с TLS-терминацией на стороне клиента. Это позволяет дополнительно зашифровать трафик ещё до выхода в публичную сеть.

Какие механизмы защиты от перебора паролей реализованы в Битрикс24

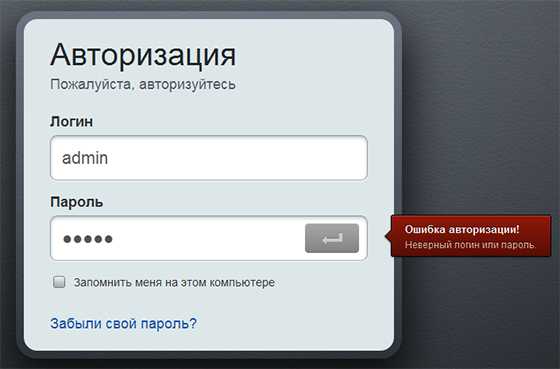

Ограничение количества попыток авторизации – после нескольких неудачных попыток входа система временно блокирует доступ к аккаунту. По умолчанию применяется экспоненциальное увеличение времени ожидания между попытками, что резко снижает эффективность автоматического перебора паролей.

Фиксация IP-адресов и поведенческого анализа позволяет выявлять подозрительную активность: множественные попытки входа с разных устройств, географически разбросанные логины, резкие изменения поведения пользователя. При обнаружении аномалий включаются дополнительные меры проверки – от капчи до временной блокировки авторизации.

Капча при неудачных попытках активируется автоматически. Она предотвращает использование брутфорс-скриптов, затрудняя автоматизированный подбор учетных данных.

Двухфакторная аутентификация (2FA) может быть активирована пользователем или администратором. Даже при компрометации пароля злоумышленник не сможет получить доступ без одноразового кода из приложения или SMS.

Оповещения о входе отправляются пользователю при авторизации с нового устройства. Это позволяет оперативно обнаружить попытку несанкционированного входа и принять меры.

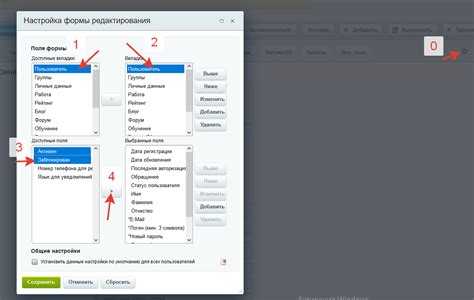

Политики безопасности в корпоративной версии Битрикс24 позволяют администраторам задавать жесткие требования к паролям, частоте их смены и блокировать доступ по спискам IP-адресов. Это дополнительно снижает вероятность успешного подбора пароля извне.

Рекомендация: активировать двухфакторную аутентификацию и задать индивидуальные политики безопасности для каждого пользователя или группы, особенно для администраторов и сотрудников с доступом к конфиденциальной информации.

Как происходит восстановление доступа без раскрытия пароля

В Битрикс24 процесс восстановления доступа построен так, чтобы исключить передачу или раскрытие текущего пароля. Это обеспечивается за счет следующих механизмов:

- Идентификация пользователя через зарегистрированные каналы связи

- Отправка одноразового кода на привязанный к аккаунту email или номер телефона.

- Подтверждение личности с помощью дополнительных методов – например, через мобильное приложение с двухфакторной аутентификацией.

- Временное создание токена для смены пароля

- После подтверждения личности система генерирует уникальный, ограниченный по времени токен.

- Токен используется исключительно для перехода на страницу смены пароля, он не содержит и не раскрывает текущий пароль.

- Обновление пароля без передачи старого

- Пользователь вводит новый пароль напрямую в защищённой форме.

- Система проверяет сложность пароля и сразу же хэширует новый пароль с помощью алгоритма, используемого в Битрикс24 (например, bcrypt с солью), перед сохранением в базе данных.

- Логирование и уведомления

- Все действия по восстановлению доступа фиксируются в системных логах для аудита.

- Пользователь получает уведомление о смене пароля на email и/или телефон, что позволяет быстро обнаружить несанкционированный доступ.

Данный подход исключает хранение или передачу текущих паролей в открытом виде, минимизирует риски утечки и обеспечивает контроль пользователя над процессом восстановления доступа.

Какие риски при использовании одинакового пароля в разных сервисах с Битрикс24

Повторное использование пароля в Битрикс24 и других сервисах существенно увеличивает вероятность компрометации аккаунта. Если злоумышленники получат доступ к учетным данным одного из менее защищенных ресурсов, они смогут автоматически попробовать те же данные в Битрикс24, где зачастую хранятся важные бизнес-данные и персональная информация.

Атаки типа «Credential stuffing» используют базы данных с утекшими паролями для массового взлома аккаунтов. При одинаковом пароле в нескольких сервисах вероятность успешного взлома возрастает многократно. В Битрикс24 это может привести к потере контроля над корпоративными проектами, доступу к конфиденциальным файлам и финансовой информации.

Рекомендуется использовать уникальные пароли для каждого сервиса и включать двухфакторную аутентификацию (2FA), которую Битрикс24 поддерживает. Это снижает риск компрометации, даже если основной пароль был скомпрометирован на стороннем ресурсе.

Для управления множеством паролей эффективнее применять специализированные менеджеры паролей, которые генерируют и хранят сложные уникальные пароли, что снижает человеческий фактор и ошибки. Регулярное обновление паролей в Битрикс24 и мониторинг уведомлений о взломах аккаунтов в интернете помогут оперативно реагировать на угрозы.

Вопрос-ответ:

Каким образом в Битрикс24 обеспечивается безопасность хранения паролей пользователей?

В Битрикс24 пароли не сохраняются в открытом виде. Для защиты данных применяется криптографическое преобразование — пароли проходят процесс хеширования с использованием специализированных алгоритмов. Это значит, что исходный пароль превращается в уникальную строку фиксированной длины, которую невозможно вернуть к изначальному виду. Кроме того, к хешу добавляется «соль» — случайные данные, усложняющие задачу взлома через таблицы предвычисленных значений. Такой подход позволяет минимизировать риск компрометации учетных данных даже в случае утечки базы.

Использует ли Битрикс24 дополнительные меры защиты паролей, например, соль или алгоритмы с адаптивной сложностью?

Да, в системе применяется метод добавления соли — уникальной случайной строки, которая комбинируется с паролем перед хешированием. Это предотвращает успешное использование заранее подготовленных списков хешей (rainbow tables). Для преобразования применяется алгоритм с регулируемой сложностью, который можно настраивать, чтобы балансировать между безопасностью и производительностью. Такой механизм помогает замедлить попытки подбора пароля с помощью перебора и сделать взлом значительно труднее.

Почему в Битрикс24 нельзя увидеть или получить исходный пароль пользователя после его создания?

При регистрации или изменении пароля система сразу преобразует его в зашифрованный формат, а оригинальный пароль не сохраняется ни в базе данных, ни в каком-либо другом месте. Это сделано для предотвращения рисков, связанных с утечкой данных. Даже администратор не имеет доступа к исходным паролям пользователей, что гарантирует конфиденциальность. Для восстановления доступа предусмотрена функция сброса пароля, а не его просмотра.

Какие технологии или стандарты безопасности применяются в Битрикс24 для хранения и обработки паролей?

Битрикс24 использует проверенные и широко признанные стандарты криптографии для защиты паролей. В частности, применяется алгоритм хеширования с добавлением соли и многократным повторением вычислений (например, bcrypt или подобные), что делает вычисление оригинального пароля из хеша крайне затруднительным. Кроме того, в системе регулярно обновляются настройки алгоритмов, чтобы соответствовать современным требованиям безопасности. Все это снижает вероятность успешного взлома и защищает учетные записи пользователей.