В MS SQL Server процесс идентификации пользователей базируется на различных механизмах, каждый из которых обеспечивает безопасность в зависимости от требований к инфраструктуре. Основные методы включают использование Windows аутентификации, SQL Server аутентификации и комбинированного подхода. Важно понимать различия между этими методами, чтобы выбрать наиболее подходящий в зависимости от сценария эксплуатации.

Windows аутентификация является предпочтительным методом в большинстве корпоративных сред, так как она позволяет интегрировать SQL Server с доменной инфраструктурой Windows. Пользовательские учетные записи и пароли управляются через Active Directory, что значительно упрощает администрирование и повышает уровень безопасности. В данном случае SQL Server доверяет операционной системе, которая отвечает за проверку подлинности пользователя. Такой подход минимизирует количество мест для хранения паролей и снижает риски компрометации учетных данных.

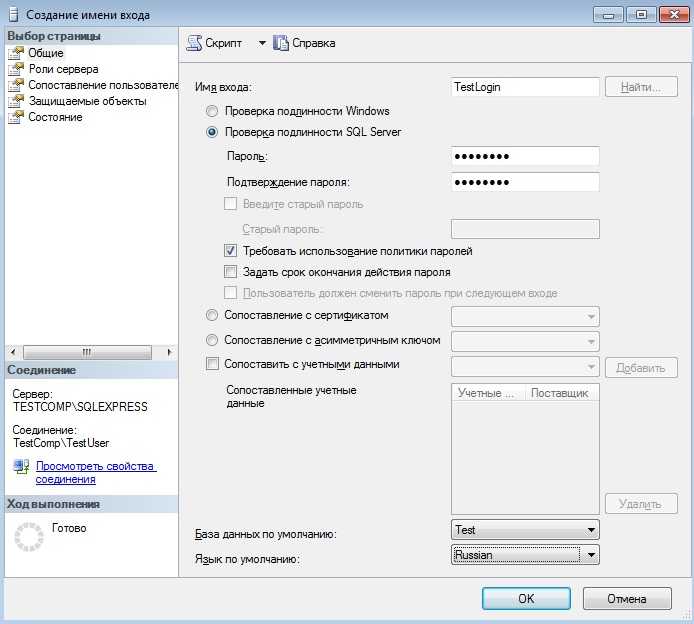

SQL Server аутентификация, с другой стороны, предполагает использование учетных записей и паролей, хранимых непосредственно в самой базе данных. Этот метод часто используется в сценариях, когда сервер не интегрирован с Active Directory или в случаях, когда необходимо предоставить доступ пользователям вне корпоративной сети. Однако, несмотря на свою гибкость, SQL Server аутентификация требует дополнительных мер безопасности, таких как использование сложных паролей и настройка политики их регулярного обновления.

Кроме того, важно учитывать возможность использования комбинированного метода, который сочетает Windows аутентификацию и SQL Server аутентификацию. Этот подход позволяет повысить гибкость в управлении доступом, обеспечивая доступ пользователей как через доменные учетные записи, так и через учетные записи SQL Server, что особенно актуально для гибридных сред и сценариев миграции.

Использование аутентификации Windows в MS SQL Server

Для использования аутентификации Windows необходимо настроить соответствующие параметры в SQL Server. В частности, важно выбрать режим аутентификации при установке или настройке сервера. В MS SQL Server существует два режима аутентификации: «Windows Authentication» и «Mixed Mode Authentication» (смешанный режим). При использовании первого режима сервер принимает только учетные данные Windows пользователей, а во втором режиме доступны как учетные записи Windows, так и SQL Server.

Одним из преимуществ аутентификации Windows является интеграция с Active Directory. Это позволяет использовать централизованное управление учетными записями и группами безопасности. В случае интеграции с Active Directory, доступ к серверу может быть предоставлен на основе групп безопасности, что упрощает управление правами доступа. Например, можно настроить разрешения для группы «Domain Users», чтобы все пользователи домена имели определенные права на базе данных.

Для реализации аутентификации Windows необходимо выполнить несколько шагов:

- Убедиться, что SQL Server настроен для использования аутентификации Windows (или Mixed Mode, если необходимо сочетание).

- Создать соответствующие учетные записи в Active Directory или использовать существующие.

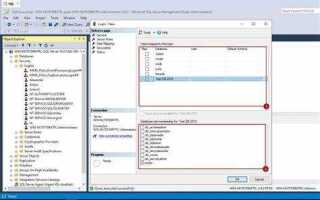

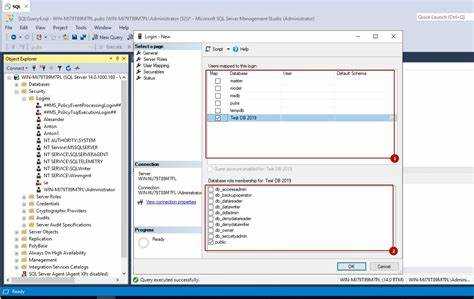

- Назначить пользователям роли и права доступа через SSMS (SQL Server Management Studio), привязав их к существующим учетным записям Windows.

- Настроить права доступа на уровне базы данных и объектов, используя Windows-группы.

Для подключения к серверу в режиме аутентификации Windows необходимо использовать Windows-учетные данные при установке соединения. Это может быть как локальный пользователь, так и учетная запись домена. Важно отметить, что SQL Server поддерживает прозрачную аутентификацию, что избавляет пользователя от необходимости вводить пароль при каждом подключении, если он уже вошел в систему с использованием Windows-учетной записи.

При настройке прав доступа важно учитывать принцип наименьших привилегий. Рекомендуется создавать отдельные группы безопасности в Active Directory для разных ролей в базе данных (например, для разработчиков, администраторов и пользователей), чтобы четко разграничить доступ к данным. Также следует использовать групповые политики для управления доступом к SQL Server, чтобы централизованно контролировать разрешения на уровне всей сети.

Таким образом, аутентификация Windows в MS SQL Server предоставляет ряд преимуществ, таких как улучшенная безопасность, упрощение процесса управления пользователями и возможность использования существующих политик безопасности Windows. Однако необходимо правильно настроить права доступа и интеграцию с Active Directory, чтобы обеспечить эффективное и безопасное управление пользователями базы данных.

Роль SQL Server Authentication в управлении доступом

Этот метод особенно важен в сценариях, где сервер не интегрирован в Active Directory или когда доступ должен быть предоставлен пользователям из разных систем. SQL Server Authentication полезен также в ситуациях, когда требуется создать базы данных для пользователей, которые не имеют учетных записей Windows, например, в случае с внешними партнерами или удаленными приложениями.

Одним из основных преимуществ SQL Server Authentication является его независимость от Windows-контроллеров домена. Это делает его идеальным выбором для использования в автономных средах или при ограниченном доступе к Windows-серверам. Однако, при этом администраторы обязаны следить за безопасностью логинов и паролей, поскольку SQL Server не наследует защитные механизмы Windows, такие как групповые политики и аутентификация на основе Kerberos.

Для повышения безопасности при использовании SQL Server Authentication рекомендуется применять сложные пароли, включающие символы, цифры и буквы в разных регистрах. Также стоит ограничить доступ с определенных IP-адресов и периодически изменять пароли для уменьшения рисков несанкционированного доступа.

Управление доступом через SQL Server Authentication требует четкого контроля над созданием и удалением логинов. Важно использовать принцип минимальных прав: каждый пользователь должен иметь доступ только к тем ресурсам, которые ему необходимы для выполнения своих задач. Рекомендуется также регулярно проверять активные логины и их права доступа.

SQL Server Authentication может быть использован в комбинации с Windows Authentication в гибридной модели аутентификации. Такая конфигурация позволяет повысить гибкость системы и удовлетворить требования различных групп пользователей. Важно помнить, что использование только SQL Server Authentication может быть менее безопасным, чем Windows Authentication, из-за ограничений в механизмах защиты паролей и управления доступом.

Процесс создания и назначения логинов в базе данных

Для эффективного управления доступом в MS SQL Server необходимо правильно создавать и назначать логины. Логины представляют собой учетные записи, которые используются для аутентификации пользователей на уровне сервера. Существует несколько способов создания логинов в базе данных, включая использование SQL-запросов и графического интерфейса.

Шаг 1: Создание логина

Для создания логина в SQL Server используется команда CREATE LOGIN. Например, чтобы создать логин с использованием аутентификации SQL Server, можно выполнить следующий запрос:

CREATE LOGIN username WITH PASSWORD = 'password';Здесь username – это имя логина, а password – пароль. Этот запрос создаст логин с паролем и возможностью доступа к серверу.

Шаг 2: Настройка прав доступа

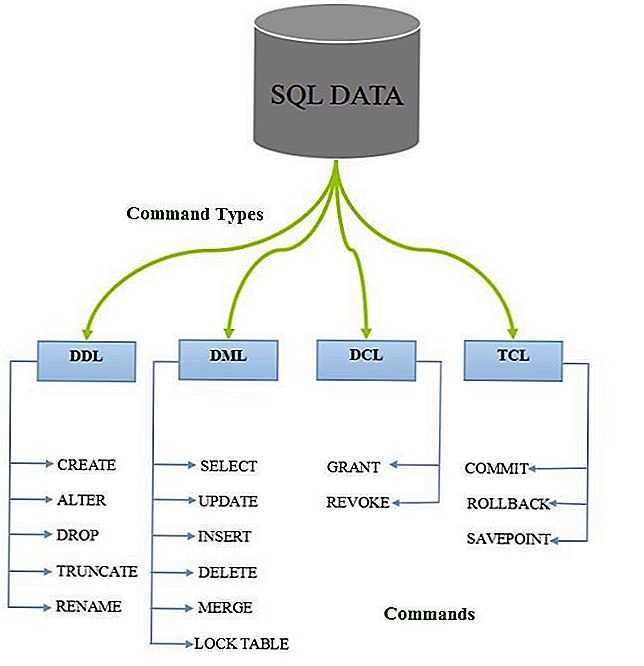

После создания логина необходимо назначить соответствующие права. Для этого используется команда GRANT, которая позволяет назначить разрешения на уровне сервера или базы данных. Пример запроса для назначения прав на чтение и запись:

GRANT SELECT, INSERT, UPDATE ON database_name TO username;Эта команда предоставляет пользователю username доступ на выполнение операций SELECT, INSERT и UPDATE в базе данных database_name.

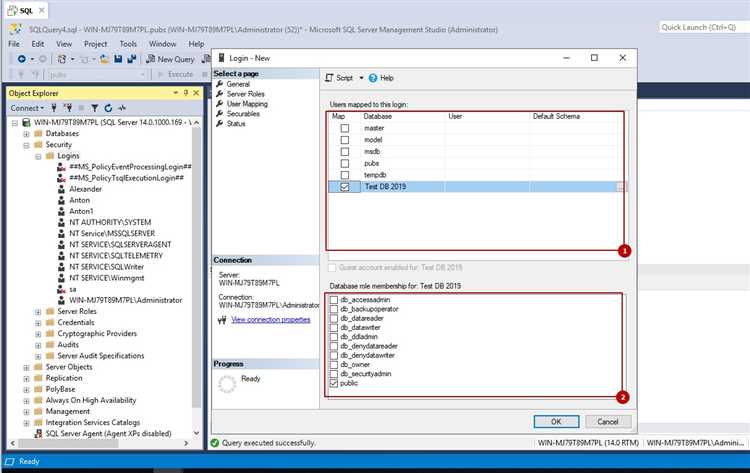

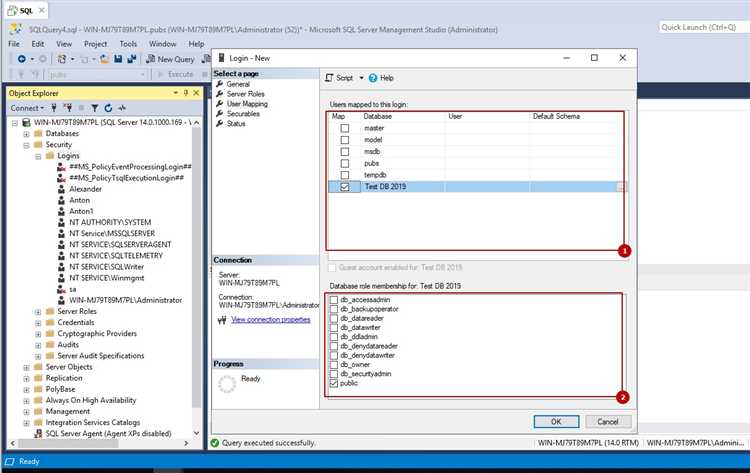

Шаг 3: Привязка логина к базе данных

После создания логина его необходимо привязать к конкретной базе данных. Для этого создается пользователь базы данных, связанный с логином. Используется команда CREATE USER:

CREATE USER username FOR LOGIN username;Данный запрос создает пользователя базы данных, который связан с логином username.

Шаг 4: Роли и схемы

Для упрощения управления правами можно назначать пользователям роли. Роли в SQL Server позволяют групировать разрешения для нескольких пользователей. Например, для назначения роли db_datareader, которая предоставляет права на чтение данных в базе, используется следующий запрос:

EXEC sp_addrolemember 'db_datareader', 'username';Аналогично, можно назначить другие роли, такие как db_datawriter или db_owner, в зависимости от требуемых прав.

Шаг 5: Проверка и изменение логина

Чтобы проверить наличие логина, можно использовать запрос:

SELECT name FROM sys.server_principals WHERE type = 'S';Для изменения пароля существующего логина используется команда:

ALTER LOGIN username WITH PASSWORD = 'new_password';Заключение

Процесс создания и назначения логинов в MS SQL Server требует внимательного подхода, чтобы обеспечить безопасность и правильное управление доступом. Правильная настройка логинов и пользователей баз данных позволяет эффективно управлять правами доступа и минимизировать риски.

Идентификация с помощью сертификатов и ключей

Сертификаты в SQL Server представляют собой цифровые документы, которые подтверждают подлинность пользователя или сервера. Сертификат содержит публичный ключ и информацию о владельце. Важно, чтобы этот сертификат был выдан доверенным центром сертификации (CA), который гарантирует его подлинность. При подключении к серверу SQL Server клиент может предоставить свой сертификат для идентификации, что исключает необходимость передачи паролей.

Для работы с сертификатами в SQL Server используется механизм SQL Server Certificate. Он позволяет создавать и управлять сертификатами, а также связывать их с конкретными учетными записями пользователей. Создание сертификатов можно выполнить через команды Transact-SQL, например, с использованием CREATE CERTIFICATE. После создания сертификата его можно ассоциировать с логином через команду CREATE LOGIN с параметром FROM CERTIFICATE.

Ключи играют важную роль в аутентификации и обеспечении безопасности соединения. В SQL Server используется пара ключей: публичный и приватный. Публичный ключ может быть открыт и использован для шифрования данных, в то время как приватный ключ хранится в секрете и используется для расшифровки. Приватный ключ всегда должен оставаться защищенным и не передаваться по сети.

Для улучшения безопасности можно использовать двухфакторную аутентификацию, комбинируя сертификаты с другими методами идентификации, такими как PIN-коды или биометрия. Это значительно усложняет задачу злоумышленникам, даже если они смогли бы получить доступ к одной из составляющих (например, публичному ключу).

Настройка аутентификации через сертификаты и ключи в SQL Server также требует внимательного управления доступом к приватным ключам. Они должны быть защищены на уровне операционной системы, например, с помощью Windows Data Protection API (DPAPI) или хранилища ключей, такого как Windows Certificate Store. Хранение приватных ключей в защищенной среде минимизирует риски их утечки.

Важно, чтобы ключи и сертификаты регулярно обновлялись для поддержания уровня безопасности. Использование устаревших или скомпрометированных сертификатов может привести к уязвимостям в системе. Также стоит учитывать, что сертификаты с истекшим сроком действия или с ненадежными цепочками доверия должны быть немедленно заменены.

Настройка многофакторной аутентификации в MS SQL Server

Многофакторная аутентификация (MFA) в MS SQL Server позволяет повысить уровень безопасности доступа к серверу, требуя дополнительных подтверждений пользователя помимо стандартного ввода пароля. Для её настройки используется интеграция с механизмом Windows Authentication и Azure Active Directory (AAD).

В SQL Server по умолчанию поддерживается двухфакторная аутентификация через использование учетных записей с паролями и токенами, выданными для пользователей через Azure AD или сторонние системы.

Шаги настройки многофакторной аутентификации

- Подготовка среды: Для использования MFA в SQL Server необходимо наличие Azure Active Directory (AAD) и соответствующих учетных записей. Убедитесь, что ваш сервер SQL настроен для интеграции с AAD. Это можно проверить через SQL Server Management Studio (SSMS) в разделе свойств сервера.

- Настройка Azure AD: Войдите в Azure Portal и создайте или настройте экземпляр Azure AD. Перейдите в раздел «Интеграция с приложениями», выберите «Добавить приложение» и настройте SQL Server для использования с AAD. Убедитесь, что ваша учетная запись привязана к домену Azure AD.

- Активирование политики MFA: В Azure Portal откройте раздел «Безопасность» и выберите «Многофакторная аутентификация». Включите требование MFA для всех пользователей, которым требуется доступ к серверу SQL. Можно настроить политики MFA для отдельных групп пользователей.

- Конфигурация SQL Server: На сервере SQL настройте подключение с использованием Windows Authentication. Включите аутентификацию с использованием Azure AD. Для этого используйте команду:

- После активации аутентификации, SQL Server будет проверять, что учетные записи пользователей проходят дополнительную проверку через AAD.

- Проверка настройки: После завершения настройки выполните тестирование доступа к серверу SQL. Введите свои учетные данные и убедитесь, что система запросит дополнительный фактор (например, код, отправленный на мобильное устройство или сгенерированный приложением).

- Рекомендации по безопасности:

- Регулярно обновляйте настройки безопасности в Azure AD.

- Используйте сильные пароли и защиту от фишинга для аккаунтов, которые требуют доступа к SQL Server.

- Рекомендуется включить политику блокировки после нескольких неудачных попыток ввода пароля.

- Мониторьте логи аутентификации на сервере SQL для обнаружения подозрительных попыток входа.

ALTER LOGIN [your_login] WITH PASSWORD = 'your_password' ;

Настройка многофакторной аутентификации в MS SQL Server является важным шагом в усилении безопасности при работе с базами данных. MFA предоставляет дополнительный уровень защиты, который значительно уменьшает риски, связанные с несанкционированным доступом.

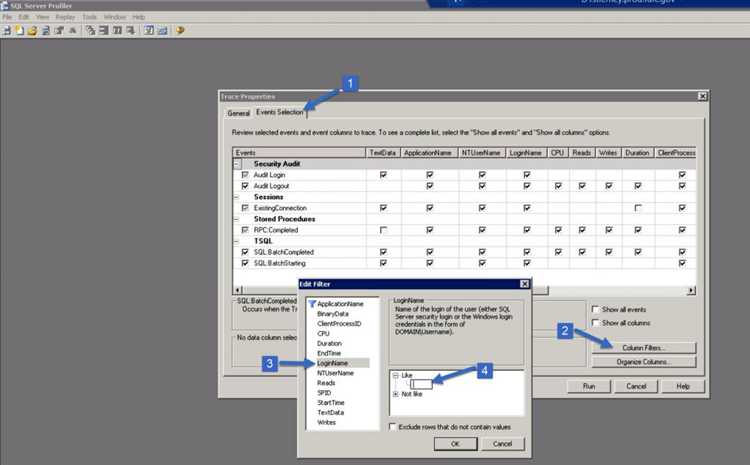

Мониторинг и аудит входа пользователей в систему

Мониторинг и аудит входа пользователей в MS SQL Server – ключевой элемент обеспечения безопасности базы данных. Для эффективного отслеживания действий пользователей необходимо настроить соответствующие механизмы в самой системе и в операционной системе, чтобы можно было детально отслеживать, кто и когда подключается к базе данных, а также какие действия выполняются в процессе сессии.

Для начала, важно включить аудит входов в MS SQL Server с помощью встроенной функции SQL Server Audit. Она позволяет отслеживать события входа и выхода пользователей, а также действия, связанные с доступом к данным. Настройка аудита производится через создание SQL Server Audit, после чего можно настроить аудит по событиям логина, неудачных попыток авторизации и других критически важных действий. Пример настройки аудита входа можно выполнить через SQL-запрос:

CREATE SERVER AUDIT LoginAudit TO FILE (FILEPATH = 'C:\AuditLogs\'); ALTER SERVER AUDIT LoginAudit WITH (STATE = ON); CREATE SERVER AUDIT SPECIFICATION LoginAuditSpecification FOR SERVER AUDIT LoginAudit ADD (FAILED_LOGIN_GROUP), ADD (SUCCESSFUL_LOGIN_GROUP); ALTER SERVER AUDIT SPECIFICATION LoginAuditSpecification WITH (STATE = ON);

Также необходимо учитывать важность мониторинга попыток несанкционированного доступа. Для этого полезно отслеживать события, когда пользователь пытается войти с неверным логином или паролем. В SQL Server есть специальный механизм, называемый «Failed Login Attempts», который регистрирует такие события. Включив его, можно настроить уведомления для администраторов базы данных, что повысит уровень безопасности и оперативности реагирования на потенциальные угрозы.

Для эффективного анализа входных данных рекомендуется использовать систему событий в Windows – Windows Event Logs. SQL Server генерирует события в журнал Windows, которые также могут быть проанализированы с помощью PowerShell или других инструментов мониторинга. Кроме того, можно интегрировать SQL Server с внешними решениями для SIEM (Security Information and Event Management), чтобы данные о входах пользователей в систему централизованно анализировались и хранились.

Важно настроить регулярный аудит для выявления не только несанкционированных попыток входа, но и подозрительных действий, таких как изменение уровня доступа пользователя или попытки манипуляции с объектами базы данных. Это позволяет оперативно реагировать на угрозы и минимизировать возможные риски.

Вдобавок, следует настроить использование многофакторной аутентификации (MFA) для пользователей, имеющих доступ к базе данных. Включение MFA значительно снижает вероятность успешной атаки через кражу пароля, так как требует дополнительных факторов для подтверждения личности пользователя.

Настроив аудит входа пользователей в MS SQL Server, важно регулярно анализировать полученные данные, выявляя закономерности и потенциальные угрозы. Совмещение встроенных инструментов SQL Server и внешних решений для мониторинга помогает создавать более надежную систему защиты базы данных.

Вопрос-ответ:

Какие методы идентификации пользователей доступны в MS SQL Server?

В MS SQL Server можно использовать несколько методов идентификации пользователей. Основные из них включают аутентификацию Windows, аутентификацию SQL Server, а также комбинированный режим, который позволяет использовать как аутентификацию Windows, так и SQL Server. Важно учитывать, что выбор метода зависит от требований безопасности и конфигурации системы.

Как работает аутентификация через Windows в MS SQL Server?

Аутентификация через Windows в MS SQL Server подразумевает использование учетных данных операционной системы для доступа к базе данных. Это означает, что пользователи могут подключаться к серверу с теми же учетными данными, которые они используют для входа в Windows. Это решение подходит для организаций, где важно централизованно управлять правами доступа через Active Directory.

Какие преимущества и недостатки имеет использование аутентификации SQL Server?

Аутентификация SQL Server требует использования отдельного набора логина и пароля, которые хранятся в базе данных SQL Server. Это удобный метод для пользователей, которые не принадлежат к корпоративной сети или не используют Windows-аккаунты. Однако такой метод может быть менее безопасным, если не применяются дополнительные меры, такие как сложные пароли и регулярная смена паролей.

Что такое комбинированный режим аутентификации в MS SQL Server?

Комбинированный режим аутентификации в MS SQL Server (Mixed Mode Authentication) позволяет использовать одновременно два метода аутентификации: Windows и SQL Server. Это дает гибкость, так как пользователи, работающие в корпоративной сети, могут использовать аутентификацию через Windows, а пользователи вне сети — через SQL Server. Однако комбинированный режим может повысить риски безопасности, если не обеспечены должные меры защиты.

Как повысить безопасность при использовании аутентификации SQL Server?

Для повышения безопасности при использовании аутентификации SQL Server важно применять несколько методов. Во-первых, стоит использовать сложные пароли для всех учетных записей. Во-вторых, рекомендуется включить политику обязательной смены паролей через определенные промежутки времени. Также полезно ограничивать доступ к серверу с определенных IP-адресов и использовать шифрование для защиты данных в транзите и на диске.

Какие методы идентификации пользователей можно использовать в MS SQL Server?

В MS SQL Server существуют различные методы для идентификации пользователей. Один из самых распространенных — это использование аутентификации через SQL Server. В этом случае пользователи вводят имя и пароль для доступа к серверу. Также существует интегрированная аутентификация через Windows, когда права доступа назначаются на уровне операционной системы, и SQL Server использует их для проверки. Важно отметить, что для каждого метода можно настроить определенные права, чтобы контролировать, какие действия может выполнять пользователь в базе данных. Кроме того, можно использовать сертификаты или ключи для более сложной аутентификации, а также настроить многофакторную аутентификацию для повышения уровня безопасности.

Какие преимущества дает интегрированная аутентификация через Windows в MS SQL Server?

Интегрированная аутентификация через Windows в MS SQL Server позволяет упростить управление доступом, так как она использует уже существующую инфраструктуру безопасности операционной системы. Пользователи могут входить в систему, используя свои учетные записи Windows, что исключает необходимость запоминать дополнительные пароли для SQL Server. Этот метод также помогает централизованно управлять правами доступа и использовать механизмы безопасности Windows, такие как группы пользователей и политики безопасности. Также такой подход упрощает интеграцию с другими корпоративными системами, где уже используется Windows-аутентификация. Одним из преимуществ является возможность централизованного управления учетными записями и правами пользователей через Active Directory, что повышает уровень безопасности и снижает риски.