SQL инъекции остаются одной из самых распространённых уязвимостей в веб-приложениях. Эта атака позволяет злоумышленникам манипулировать SQL-запросами, получая доступ к данным, их изменяя или даже удаляя. Незащищённые сайты становятся мишенью для таких атак, что может привести к утечке конфиденциальной информации или компрометации всей системы. Понимание того, как защититься от SQL инъекций, требует знания особенностей их работы и применения эффективных методик защиты.

Первый шаг в защите от SQL инъекций – использование подготовленных выражений (prepared statements). Этот метод позволяет безопасно передавать параметры в запросы, избегая риска выполнения произвольного SQL-кода. В отличие от обычных строковых запросов, подготовленные выражения не позволяют вставлять данные непосредственно в запрос, что исключает возможность инъекций. Важно убедиться, что используемый фреймворк или библиотека поддерживает эту практику, а параметры правильно передаются в запросы.

Второй важный аспект защиты – валидация и экранирование пользовательских данных. Всегда проверяйте вводимые данные на соответствие ожидаемому формату. Например, если поле принимает только числа, не позволяйте вводить символы или строки. Экранирование специальных символов, таких как одинарная кавычка или точка с запятой, также помогает предотвратить неожиданные изменения в SQL-запросах. Однако этот метод не заменяет подготовленные выражения, а служит дополнительной мерой безопасности.

Не менее важным является ограничение прав доступа к базе данных. Применяйте принцип наименьших привилегий, предоставляя пользователю базы данных только те права, которые ему действительно необходимы. Если приложение работает с данными только для чтения, не предоставляйте права на изменение или удаление данных. Это значительно снизит возможный ущерб в случае успешной атаки.

Использование подготовленных запросов для предотвращения инъекций

В большинстве современных языков программирования и СУБД поддерживаются механизмы подготовленных запросов. Например, в PHP с использованием библиотеки PDO или в Python с библиотекой sqlite3, psycopg2 для PostgreSQL, подготовленные запросы реализуются через привязку параметров, которые автоматически экранируются и обрабатываются корректно.

Пример подготовленного запроса в PHP:

$pdo = new PDO('mysql:host=localhost;dbname=test', 'username', 'password');

$query = $pdo->prepare("SELECT * FROM users WHERE email = :email");

$query->bindParam(':email', $email, PDO::PARAM_STR);

$query->execute();

В этом примере вместо того, чтобы напрямую вставлять значение переменной $email в запрос, используется плейсхолдер :email, который затем связывается с переменной. Это гарантирует, что любое значение, введённое пользователем, будет экранировано и не вызовет выполнение вредоносного кода.

Использование подготовленных запросов автоматически защищает от большинства типов SQL инъекций, включая инъекции, которые пытаются манипулировать запросом через параметры, такие как OR 1=1 или ‘ UNION SELECT ….

Еще одним важным аспектом является то, что подготовленные запросы позволяют использовать различные типы данных (строки, числа, даты), правильно их обрабатывая и избегая ошибок, связанных с типизацией данных. Это также улучшает производительность, так как подготовленный запрос компилируется только один раз, а затем может быть выполнен многократно с различными параметрами.

При использовании подготовленных запросов важно помнить, что необходимо всегда проверять типы и формат данных перед привязкой их к запросам, чтобы предотвратить потенциальные ошибки или нежелательные эффекты.

Валидация и экранирование входных данных пользователя

Валидация – это процесс проверки данных на соответствие определённым правилам. Важно тщательно проверять все входные данные, особенно те, которые используются в SQL-запросах. Для этого применяют следующие методы:

- Тип данных: Проверка того, что значение имеет корректный тип, например, строка, число или дата.

- Длина: Ограничение максимальной длины строки или другого типа данных.

- Формат: Проверка, что строка соответствует ожидаемому формату (например, email, телефон).

- Разрешённые символы: Удостовериться, что входные данные содержат только допустимые символы, например, в поле ввода имени не должно быть специальных символов.

Пример валидации с использованием регулярных выражений:

const emailPattern = /^[a-zA-Z0-9._-]+@[a-zA-Z0-9.-]+\.[a-zA-Z]{2,6}$/;

if (!emailPattern.test(userInput)) {

// Обработка ошибки

}

Экранирование – это процесс замены потенциально опасных символов в данных на безопасные аналоги. Экранирование позволяет избежать интерпретации пользовательских данных как части SQL-запроса. Один из наиболее надёжных способов экранирования – использование подготовленных выражений и параметризированных запросов.

Пример экранирования с использованием подготовленных выражений:

const query = 'SELECT * FROM users WHERE username = ?'; const result = db.query(query, [userInput]);

Комбинирование валидации и экранирования данных – это важная часть стратегии защиты сайта от SQL инъекций и других видов атак. Правильная настройка этих механизмов повышает безопасность приложения, минимизируя риски компрометации данных пользователей.

Ограничение прав доступа к базе данных

Ограничение прав доступа к базе данных – ключевая мера защиты от SQL-инъекций. Без должного контроля над правами пользователей и приложений злоумышленники могут получить доступ к критическим данным или выполнить вредоносные запросы. Рассмотрим основные принципы, которые помогут минимизировать риски.

Первый шаг – принцип наименьших привилегий. Каждый пользователь, программа или сервис должны иметь только те права, которые необходимы для выполнения своих функций. Не следует давать пользователям административные права без явной необходимости.

- Использование отдельных учётных записей: Для каждого компонента системы (например, веб-сервера и базы данных) создавайте отдельные учётные записи с ограниченными правами. Веб-приложение должно иметь доступ только на чтение/запись для необходимых таблиц, а не на управление всей базой данных.

- Минимизация прав: Каждой учётной записи должны быть предоставлены только те права, которые требуются для её работы. Например, для приложения, которое только отображает данные, достаточно предоставить права на чтение.

- Ограничение привилегий на уровне строк или столбцов: Если возможно, настройте доступ не только на уровне таблиц, но и на уровне отдельных строк или столбцов, например, через механизмы в SQL или приложение. Это ограничит доступ к данным, которые не должны быть доступны определённым пользователям.

Второй важный момент – аудит и мониторинг. Регулярный аудит прав доступа и журналирование действий пользователей помогут своевременно выявить необычные или подозрительные запросы. Настройте систему так, чтобы любые изменения в правах доступа или необычные запросы автоматически записывались в журнал.

- Регулярный пересмотр прав: Права доступа должны периодически пересматриваться, чтобы исключить случаи их излишней передачи или утраты актуальности. Например, когда пользователи увольняются или их роль изменяется, доступы должны быть немедленно пересмотрены и откорректированы.

- Использование журналов: Ведение журналов всех операций, связанных с доступом к базе данных, позволяет оперативно реагировать на подозрительные действия. Это помогает также при проведении расследования инцидентов безопасности.

Третий аспект – использование принципа разделения обязанностей. Никто не должен иметь одновременно права на создание, изменение и удаление данных. Например, разработчик может иметь права на изменение схемы базы данных, но не должен иметь прав на изменение данных в таблицах.

Кроме того, важно использовать двухфакторную аутентификацию для доступа к административным интерфейсам базы данных. Это добавляет дополнительный уровень защиты, который затрудняет доступ к базе данных, даже если учётные данные были скомпрометированы.

Внедрение этих мер поможет существенно снизить вероятность успешной SQL-инъекции, гарантируя, что злоумышленник не сможет использовать привилегии для выполнения вредоносных действий.

Использование ORM для защиты от SQL инъекций

ORM (Object-Relational Mapping) предоставляет эффективный способ работы с базами данных, абстрагируя операции над SQL-запросами. Этот подход позволяет существенно уменьшить риски, связанные с SQL инъекциями, благодаря встроенным механизмам защиты. В отличие от прямого написания SQL-запросов, ORM обеспечивает правильную обработку данных, предотвращая возможные уязвимости.

Основные преимущества ORM в контексте защиты от SQL инъекций:

- Автоматическое экранирование данных: ORM автоматически экранирует входные данные, превращая потенциально опасные символы (например, апострофы) в безопасные значения. Это предотвращает возможность вставки вредоносных SQL-команд в запросы.

- Использование параметризированных запросов: ORM обычно строит запросы с использованием параметров, что исключает возможность манипулирования SQL-командами через параметры. Параметризированные запросы позволяют базе данных обрабатывать входные данные как значения, а не как часть SQL-кода.

- Абстракция от прямого SQL: Используя ORM, разработчик не имеет необходимости писать SQL-запросы вручную, что снижает вероятность ошибок и злоупотреблений. ORM автоматически генерирует запросы, что снижает риск внедрения уязвимостей в код.

- Поддержка транзакций: ORM-фреймворки обычно поддерживают транзакции, что позволяет контролировать целостность данных. При любой ошибке или попытке инъекции изменения не будут сохранены, что предотвращает несанкционированный доступ к базе данных.

Примеры популярных ORM, которые помогают защититься от SQL инъекций:

- Django ORM: Встроенная система ORM в Django обеспечивает защиту от SQL инъекций с помощью параметризированных запросов. Каждый запрос автоматически экранирует данные, и если разработчик пытается использовать необработанные данные в запросах, Django выдаст ошибку.

- SQLAlchemy: В Python SQLAlchemy использует механизм построения запросов, который не допускает возможность прямого ввода данных в SQL-строки. ORM в SQLAlchemy всегда использует параметры, предотвращая инъекции.

- ActiveRecord (Ruby on Rails): ActiveRecord в Ruby on Rails автоматически защищает от SQL инъекций, строя запросы с использованием безопасных параметров. Взаимодействие с базой данных происходит через методы, которые автоматически экранируют данные.

Несмотря на высокую степень защиты, важно помнить, что использование ORM не исключает необходимости тщательной проверки и валидации данных. Разработчик должен следить за тем, чтобы в коде не оставались уязвимости, например, при использовании нестандартных SQL-запросов или сторонних библиотек. Также важно регулярно обновлять версии ORM, чтобы получать последние патчи безопасности.

Обновление и патчинг серверного ПО и библиотек

Важно следить за выходом обновлений для всех компонентов серверной инфраструктуры, включая операционные системы, серверы баз данных, фреймворки и другие зависимости. Многие уязвимости раскрываются именно в популярных компонентах, таких как MySQL, PostgreSQL, Apache, Nginx, PHP и различные библиотеки, используемые для работы с данными.

Для минимизации риска SQL инъекций необходимо настроить автоматическое обновление для наиболее критичных компонентов или регулярно проверять доступность патчей. Патчи для серверного ПО часто включают исправления для известных уязвимостей, таких как возможность исполнения произвольных SQL-запросов через недоработанные механизмы обработки данных.

При обновлении ПО важно не только установить последние версии, но и внимательно следить за изменениями в документации и рекомендациями по настройке безопасности. Некоторые обновления могут вносить изменения в конфигурацию безопасности, которые необходимо учесть при настройке сервера.

Кроме того, стоит помнить о библиотечных зависимостях, используемых в приложениях. Если ваш сайт зависит от сторонних библиотек или фреймворков для работы с базой данных, то необходимо регулярно проверять их версии и поддерживаемые обновления. Многие библиотеки имеют собственные уязвимости, которые могут быть использованы для SQL инъекций, если их не обновлять.

Для упрощения процесса обновления рекомендуется использовать системы управления пакетами, такие как Composer для PHP, npm для JavaScript или pip для Python, которые позволяют отслеживать устаревшие библиотеки и их уязвимости.

Мониторинг и логирование попыток SQL инъекций

Основной задачей мониторинга является выявление аномальных или подозрительных запросов, которые могут свидетельствовать о попытке SQL инъекции. Важно настроить систему так, чтобы она фиксировала все входящие запросы с параметрами, которые могут быть использованы для инъекций, включая символы, такие как ‘, —, OR, AND, UNION и другие типичные для инъекций паттерны.

Логирование должно включать как минимум следующие данные:

- IP-адрес источника запроса;

- Дата и время попытки;

- Запрос SQL с параметрами (без раскрытия конфиденциальной информации);

- Результат выполнения запроса (успешно/неуспешно);

- Информация о браузере и операционной системе клиента (User-Agent).

Запросы, содержащие подозрительные элементы, должны немедленно фиксироваться и анализироваться. Важно, чтобы логирование не было чрезмерно подробным, что может привести к избыточным данным, но в то же время содержало достаточно информации для последующего анализа. Логи должны быть защищены от изменений, чтобы злоумышленники не могли их подделать после успешной атаки.

Для мониторинга стоит использовать системы, такие как WAF (Web Application Firewall), которые могут блокировать подозрительные запросы в реальном времени, а также интегрировать их с сервисами анализа логов, например, с ELK Stack или Splunk, для комплексной аналитики.

Регулярный аудит логов – это ключевая практика для своевременного выявления уязвимостей в веб-приложениях. Настройка автоматических оповещений при обнаружении аномальных запросов позволяет оперативно реагировать на инциденты и минимизировать возможный ущерб.

Тестирование на уязвимости с помощью автоматических инструментов

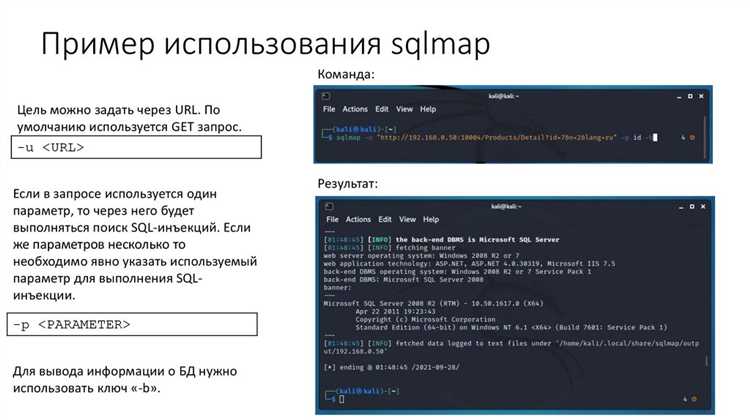

SQLmap – это один из самых известных инструментов для автоматического тестирования на SQL-инъекции. Он предоставляет возможность сканировать базы данных на наличие инъекций через URL, параметры запросов или POST-данные. Важной особенностью является возможность настройки типов инъекций, что позволяет точнее адаптировать инструмент под специфическую конфигурацию сайта. Также SQLmap поддерживает обнаружение и эксплуатацию уязвимостей, что помогает исследовать не только наличие уязвимостей, но и их потенциальную опасность.

OWASP ZAP и Burp Suite чаще всего применяются для проведения комплексных тестов безопасности. Эти инструменты включают в себя как сканеры уязвимостей, так и функционал для перехвата трафика, что позволяет тестировать динамические веб-приложения. Для поиска SQL-инъекций они применяют методики автоматического анализа запросов и их параметров, а также обход стандартных защитных механизмов, таких как WAF (Web Application Firewall).

Для успешного применения таких инструментов важно настроить их на специфические особенности тестируемого сайта. Например, настройка ручных параметров для Burp Suite позволит более точно симулировать атаки на основе реальных сценариев использования сайта. Однако, стоит помнить, что автоматическое тестирование не заменяет полное ручное тестирование, особенно когда речь идет о сложных и нестандартных уязвимостях.

При использовании автоматических инструментов следует внимательно анализировать результаты, так как некоторые инъекции могут быть ложными срабатываниями или не обнаруживаться из-за нестандартных методов защиты. Для повышения точности тестирования рекомендуется комбинировать результаты автоматических инструментов с ручными проверками и анализом кода.

Важным шагом после автоматического тестирования является исправление уязвимостей. Этот процесс включает в себя исправление SQL-инъекций через использование подготовленных выражений и параметризованных запросов, а также укрепление других частей сайта с помощью более сложных фильтров и алгоритмов защиты от инъекций.

Вопрос-ответ:

Что такое SQL инъекция и как она может повлиять на безопасность сайта?

SQL инъекция — это тип атаки, при котором злоумышленник вставляет вредоносные SQL-запросы в форму или параметр URL. Эти запросы могут изменять, удалять или извлекать данные из базы данных, что ставит под угрозу конфиденциальность информации. В худшем случае хакер может получить доступ к личным данным пользователей, изменить их или даже удалить важные записи.

Какие методы защиты от SQL инъекций наиболее эффективны?

Один из самых надежных методов защиты — это использование подготовленных запросов (prepared statements). Они гарантируют, что параметры запроса обрабатываются отдельно от кода SQL, что исключает возможность внедрения вредоносных команд. Также стоит использовать функции экранирования вводимых данных, чтобы спецсимволы не воспринимались как часть SQL-кода. Регулярное обновление программного обеспечения и базы данных помогает избежать использования известных уязвимостей.

Как проверить сайт на уязвимости, связанные с SQL инъекциями?

Для проверки сайта на SQL инъекции можно использовать специальные инструменты, такие как SQLmap, который автоматизирует процесс тестирования. Также важно проводить ручной аудит кода, чтобы обнаружить потенциальные точки, где данные взаимодействуют с базой данных. Особенно следует обращать внимание на формы ввода данных, параметры URL и запросы, которые включают переменные, передаваемые пользователем.

Можно ли полностью защититься от SQL инъекций, и как этого добиться?

Полная защита невозможна, но можно минимизировать риски с помощью нескольких слоев безопасности. Помимо использования подготовленных запросов, важно контролировать доступ к базе данных, ограничивая права пользователей и используя шифрование для хранения чувствительных данных. Регулярное тестирование системы на уязвимости и постоянное обновление программного обеспечения также играют ключевую роль в защите от SQL инъекций.