SQL-инъекция – это метод атаки, при котором злоумышленник внедряет вредоносный SQL-код в запрос к базе данных. Уязвимость возникает при некорректной обработке пользовательского ввода на серверной стороне. Цель – получить доступ к данным или изменить поведение приложения. Проверка на наличие таких уязвимостей требует внимания к структуре запросов и особенностям ввода данных на сайте.

Начните с определения точек взаимодействия пользователя с сервером. Это формы авторизации, поля поиска, фильтры, контактные формы. Введите одиночную кавычку ‘ в поле ввода и проследите за реакцией сервера. Если появляется ошибка вроде SQL syntax или unclosed quotation mark, сайт, вероятно, не фильтрует ввод корректно.

Далее проверьте, выполняется ли инъекция. Пример запроса для поля входа:

‘ OR ‘1’=’1

Если после ввода вы получили доступ без пароля – сайт уязвим. Тестирование можно продолжить, вставляя логические выражения ‘ OR 1=1 — или используя комментарии —, чтобы обрезать остаток запроса.

Для подтверждения инъекции используйте оператор UNION SELECT. Например:

‘ UNION SELECT null, null —

Если система не сообщает об ошибке, значит количество столбцов совпадает. Изменяя количество null, можно установить структуру запроса и попробовать извлечь реальные данные, например user(), database().

Всегда используйте прокси-инструменты типа Burp Suite или OWASP ZAP для перехвата и анализа HTTP-запросов. Это позволит отправлять вручную изменённые параметры и сохранять сессии. Также стоит обратить внимание на нестандартные методы передачи данных – JSON, заголовки, cookies.

И наконец, избегайте тестирования на реальных сайтах без разрешения. Это может повлечь юридическую ответственность. Используйте специально предназначенные среды: DVWA, bWAPP, WebGoat.

Понимание основ SQL-инъекций и их признаков

Наиболее распространённый способ – добавление символов `’`, `—`, `/*` или `;` в пользовательские поля. Например, строка `admin’ —` в поле логина может обойти проверку пароля, если запрос строится так: `SELECT * FROM users WHERE username = ‘$user’ AND password = ‘$pass’`.

Признаки возможной уязвимости:

1. Ошибки базы данных в ответ на ввод некорректного синтаксиса, например `’ или 1=1—`. Если возвращается сообщение с упоминанием SQL-операторов или структуры таблиц, это сигнал к тому, что данные напрямую подставляются в запрос.

2. Изменение логики приложения при вводе нестандартных символов. Пример: ввод `1′ OR ‘1’=’1` в поле поиска может возвращать все записи.

3. Некорректная фильтрация ввода. Если поле принимает любые символы без экранирования или валидации, это создаёт риск инъекции.

4. Наличие URL-параметров, содержащих идентификаторы: `id=5`. Подстановка в URL выражений вроде `id=5 OR 1=1` и получение расширенного ответа может указывать на отсутствие подготовки запросов.

Чтобы убедиться в уязвимости, можно использовать специальные payload’ы, например: `’ OR 1=1—`, `admin’ #`, `1′ AND sleep(5)—`. Их реакция в виде изменения скорости ответа, структуры ответа или появления ошибок покажет, есть ли доступ к логике SQL-запросов.

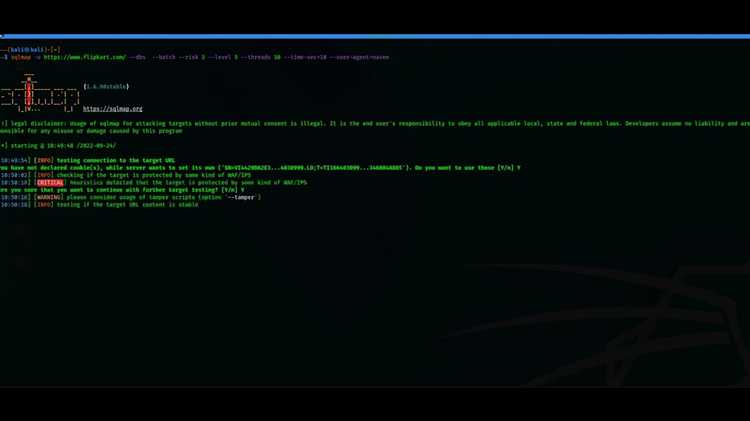

Использование инструментов для автоматического тестирования уязвимостей

Для выявления SQL-инъекций применяются специализированные сканеры, способные проводить анализ HTTP-запросов и реакций сервера. Один из распространённых инструментов – sqlmap. Он поддерживает автоматическое определение параметров, подверженных уязвимостям, и способен извлекать базу данных, таблицы и содержимое ячеек без ручного вмешательства.

Перед запуском sqlmap рекомендуется перехватить трафик с помощью Burp Suite или аналогичного прокси. Это позволяет точно определить нужный запрос и экспортировать его в текстовом формате для анализа. Команда запуска может выглядеть так:

sqlmap -r request.txt --batch --level=3 --risk=2 --dbs

Ключ -r указывает на файл с сохранённым запросом. Параметры --level и --risk позволяют настроить глубину и агрессивность проверки. Флаг --dbs инициирует сбор списка доступных баз данных.

Для работы с REST API предпочтительнее использовать Postman в связке с sqlmap, экспортируя запрос в формат cURL и передавая его утилите с помощью параметра -r. Это позволяет охватить нестандартные точки входа, например JSON-тела POST-запросов.

Важно ограничивать сканирование только тестовыми средами. Запуск на продуктивных ресурсах без разрешения противоречит законодательству и может привести к уголовной ответственности.

Поиск и анализ форм ввода данных на сайте

Сначала необходимо просканировать структуру сайта вручную или с помощью инструментов типа Burp Suite, OWASP ZAP или даже через браузер с включённой панелью разработчика. Ищутся формы авторизации, регистрации, поиска, отправки комментариев, обратной связи и любые поля, предполагающие ввод пользователем текста.

Каждое поле должно быть протестировано на предмет того, как сервер обрабатывает введённые данные. Отправка обычного апострофа (‘) позволяет быстро выявить потенциальную точку уязвимости: при недостаточной фильтрации сервер может вернуть ошибку SQL-синтаксиса.

Формы нужно анализировать не только в браузере, но и перехватывая запросы. Это позволяет проверить, как данные кодируются и отправляются. Особое внимание стоит уделить параметрам типа GET и POST, а также заголовкам, которые могут использоваться в логике запроса (например, Referer, User-Agent).

Важно проверять, реализована ли защита от повторной отправки и как реагирует сервер на последовательные одинаковые запросы. Это позволяет понять, есть ли защита на уровне сессий и CSRF.

После ручного анализа полезно использовать автоматизированные инструменты (например, sqlmap) с указанием конкретного URL и параметров формы. Но перед этим необходимо точно знать, какая форма вызывает подозрение и какие поля подвержены инъекциям.

Проверка URL на наличие уязвимостей в параметрах

Добавьте одинарную кавычку к значению параметра: ?id=1'. Если сервер возвращает сообщение об ошибке SQL или поведение страницы меняется, это признак потенциальной уязвимости.

Используйте простые полезные нагрузки: ?id=1 OR 1=1, ?id=-1 UNION SELECT NULL--. При успешной инъекции может отобразиться дополнительная информация или измениться результат запроса.

Автоматизировать проверку можно через утилиты: sqlmap, Burp Suite, OWASP ZAP. Перед запуском убедитесь, что цель разрешает тестирование – это предотвращает нарушение закона.

Следите за реакцией сервера: коды ответа, структура HTML, задержка отклика. Например, если при инъекции ' OR SLEEP(5)-- страница загружается с задержкой – вероятен blind SQL-инъекционный канал.

Избегайте ложных срабатываний, проверяя подозрительное поведение несколько раз с разными значениями. Ошибки типа Warning: mysql_fetch_array() указывают на отсутствие фильтрации ввода.

Использование ручного тестирования для выявления уязвимостей

Ручное тестирование SQL-инъекций позволяет проверить поведение веб-приложения при нестандартных вводах в поля ввода данных. Это особенно актуально, когда автоматические сканеры не фиксируют уязвимость из-за нестандартной логики обработки запросов.

- Откройте страницу с формой поиска, авторизации или фильтрации. Эти элементы часто отправляют данные на сервер.

- Вставьте одинарную кавычку (

') в текстовое поле и отправьте форму. При появлении ошибки типаSQL syntax errorможно заподозрить SQL-инъекцию. - Попробуйте изменить структуру запроса с помощью фрагментов

' OR '1'='1,' UNION SELECT NULL--, чтобы оценить реакцию приложения на изменение логики SQL-запроса. - Следите за изменениями в ответе сервера. Разница в сообщениях об ошибке, структуре HTML или содержимом может указывать на уровень доступа к базе данных.

- Проверяйте параметры URL вручную. Пример:

example.com/page.php?id=1. Измените значениеidна1',1'--или1' AND 1=2--. - Используйте специальные символы по одному, чтобы выявить фильтрацию:

',",--,#,;,/* */.

Ручной подход позволяет лучше понять, как именно приложение взаимодействует с базой данных, и выявить нестандартные конфигурации, которые не замечает автоматизация.

Методы защиты от SQL инъекций для анализа уязвимостей

При тестировании сайта на уязвимость к SQL инъекциям важно учитывать методы, которые могут мешать успешной атаке. Ниже приведены основные способы защиты, которые следует учитывать при анализе.

- Параметризация запросов – вместо конкатенации строк используются подготовленные выражения (prepared statements). Пример для MySQLi (PHP):

$stmt = $mysqli->prepare("SELECT * FROM users WHERE id = ?"); - ORM-системы (например, SQLAlchemy, Hibernate) автоматически экранируют ввод, снижая риск инъекций. Однако стоит проверять, не используется ли в них ручное составление SQL-запросов.

- Фильтрация и валидация данных – проверка формата ввода по белому списку. Для чисел – исключение любых символов, кроме цифр. Для строк – ограничение длины и запрет специальных символов, если они не требуются.

- Ограничение прав доступа к БД – аккаунт, под которым работает веб-приложение, не должен иметь прав на DROP, DELETE или ALTER, если они не требуются.

- Web Application Firewall (WAF) – может блокировать типичные шаблоны инъекций, но не защищает от нестандартных техник обхода. Эффективность WAF зависит от настроек и актуальности сигнатур.

- Ошибка обработки – скрытие технических ошибок от пользователя. В продакшене сообщения об ошибках должны быть отключены, чтобы не раскрывать структуру запросов.

- Логирование подозрительных запросов – сбор информации о попытках инъекций помогает выявить точки входа. В логах фиксируют IP, user-agent, URL и параметры запроса.

Анализируя сайт, стоит учитывать все перечисленные методы. Их наличие не исключает уязвимости, но требует изменения тактики тестирования – например, переход к Time-Based Blind SQLi или Error-Based с обходом фильтров.

Как использовать готовые базы данных с уязвимыми примерами

Для отработки поиска SQL уязвимостей применяют специальные учебные проекты. Один из самых популярных – DVWA (Damn Vulnerable Web Application). Он разворачивается локально через XAMPP или Docker. После установки требуется вручную включить поддержку уязвимостей в конфигурации приложения, установив уровень безопасности на «Low» в настройках.

Другой распространённый проект – bWAPP (Buggy Web Application). Его можно запустить через OWASP BWA или вручную на Apache/MySQL. bWAPP содержит десятки сценариев, включая SQL Injection с GET и POST методами. Для работы потребуется база данных MySQL и включённый режим отображения ошибок PHP.

SQLol – ещё один инструмент, ориентированный именно на SQL-инъекции. Он предоставляет гибкую настройку параметров фильтрации, что позволяет проверять, как веб-приложение реагирует на различные типы атак. Его установка требует предварительной настройки веб-сервера и базы данных вручную.

Для запуска таких приложений удобно использовать виртуальные машины от VulnHub или контейнеры с Docker Hub. Например, DVWA можно развернуть одной командой:

docker run --rm -it -p 80:80 vulnerables/web-dvwa

После запуска доступ к приложению осуществляется через http://localhost, а логины по умолчанию: admin / password.

Перед началом тестирования отключи защиту на уровне сервера: отключи WAF, убедись, что в PHP включена опция display_errors. Также нужно разрешить использование устаревших функций, таких как mysql_query(), если они используются в примерах.

Проверка производится с помощью ручного ввода SQL-инъекций в поля форм и URL-параметры. Используй такие примеры:

' OR '1'='11' UNION SELECT null, database()-- -

После тестирования не оставляй эти приложения на хост-машине без изоляции. Всегда используй изолированные окружения: виртуалки, контейнеры или отдельные физические машины без выхода в интернет.

Оценка рисков после нахождения SQL уязвимости

После обнаружения SQL-инъекции необходимо оценить уровень доступа, который потенциальный злоумышленник может получить. Если уязвимость позволяет выполнять только простые SELECT-запросы без ошибок в ответе, риск ниже. Однако наличие возможности использовать UNION, получать дампы таблиц или выполнять подзапросы с функциями типа SLEEP() указывает на гораздо более серьезную проблему.

Следует проверить, можно ли через уязвимость обойти авторизацию, получить учетные данные, извлечь хэшированные пароли или данные клиентов. Наличие доступа к системным таблицам, таким как information_schema в MySQL или pg_catalog в PostgreSQL, позволяет злоумышленнику просмотреть структуру базы и оценить масштаб атаки.

Особое внимание стоит уделить типу СУБД, правам пользователя, под которым выполняется SQL-запрос, и возможности выполнения внебазовых команд, например, через xp_cmdshell в MS SQL Server. Чем шире права у пользователя базы, тем выше потенциальный ущерб.

После технической оценки нужно учитывать юридические и финансовые последствия. Утечка персональных данных может повлечь штрафы по законам о защите информации. Потеря доступа к данным может парализовать работу системы. Нарушение целостности базы потребует трудоемкого восстановления и аудита логов.

Риск должен быть выражен в конкретных последствиях: количество записей, доступных для извлечения, время простоя системы, объем возможных утечек. Это позволит определить приоритет устранения уязвимости и необходимость уведомления контролирующих органов.

Вопрос-ответ:

Можно ли найти SQL уязвимость вручную без использования сканеров?

Да, это возможно. Один из способов — отправлять в формы ввода или параметры URL различные тестовые строки, которые могут повлиять на структуру SQL-запроса. Например, стоит попробовать добавить одинарную кавычку (`’`) и посмотреть, вызовет ли это ошибку. Такая реакция может свидетельствовать о том, что данные напрямую подставляются в SQL-запрос без фильтрации. Но ручной поиск требует внимательности и понимания того, как устроен обмен данными между клиентом и сервером.

Какие признаки на сайте могут указывать на SQL-инъекцию?

Первое, что может насторожить — это сообщения об ошибках базы данных, содержащие SQL-код. Например, если при вводе необычных символов на сайте появляется фраза вроде «syntax error near ‘…'», это может означать, что данные вставляются в SQL-запрос без должной обработки. Ещё один признак — странное поведение сайта при нестандартных значениях параметров: вывод не той информации, ошибки авторизации, пустые страницы там, где раньше был контент.

Какие инструменты используют для поиска SQL-инъекций?

Наиболее популярными являются SQLMap, Havij и sqlninja. SQLMap — это утилита с открытым кодом, которая может не только выявлять уязвимости, но и извлекать данные из базы, если она поддаётся атаке. Havij больше подходит для новичков из-за визуального интерфейса. Также существует множество встроенных функций в профессиональных сканерах безопасности вроде Burp Suite. Эти инструменты автоматизируют процесс тестирования и экономят время.

Чем отличается тестирование на SQL-инъекции GET и POST запросов?

GET-запросы передают параметры в адресной строке, поэтому их проще анализировать в браузере. Тестировать их можно напрямую, изменяя значения в URL. POST-запросы передают данные в теле запроса, они используются при отправке форм, регистрации, входе. Для их анализа приходится использовать прокси (например, Burp Suite), чтобы перехватывать и изменять содержимое запроса. Иногда уязвимости проявляются только в одном из этих типов запросов, поэтому нужно проверять оба.

Может ли сайт без ошибок на странице быть уязвимым для SQL-инъекций?

Да, отсутствие ошибок на экране не гарантирует безопасность. Многие современные сайты скрывают системные сообщения и перенаправляют пользователей на стандартные страницы с общими уведомлениями. SQL-инъекции могут существовать, но не выдавать себя визуально. В таких случаях помогает анализ ответов сервера: изменение размера страницы, длительность отклика или изменение поведения при различных вводах может указывать на уязвимость. Также важно учитывать, что слепая (blind) SQL-инъекция вообще не приводит к видимым ошибкам, но может использоваться для получения данных, если использовать правильные техники.

Как можно обнаружить SQL-уязвимость на сайте?

Для поиска SQL-уязвимостей нужно обратить внимание на формы ввода данных, такие как поля поиска, логины или регистрации. Если данные не проверяются должным образом на сервере, это может привести к возможности внедрения SQL-запросов, что называется SQL-инъекцией. Чтобы проверить сайт, можно попробовать ввести в эти поля данные, содержащие SQL-код, например, ‘ OR ‘1’=’1. Если сайт вернет ошибку базы данных или невалидный результат, это может свидетельствовать о наличии уязвимости. Важно помнить, что тестировать такие методы следует только на сайтах, где вы имеете разрешение на проверку безопасности.

Как можно предотвратить SQL-инъекции на сайте?

Предотвращение SQL-инъекций начинается с правильной обработки входных данных. Один из самых простых и эффективных способов — это использование подготовленных выражений (prepared statements), которые гарантируют, что вводимые данные не будут интерпретироваться как часть SQL-запроса. Также следует использовать функции экранирования входных данных и тщательно проверять их на сервере. Плюс ко всему, важно минимизировать права доступа к базе данных, чтобы даже в случае атаки она не могла нанести значительный ущерб. Регулярное обновление программного обеспечения и использование надежных систем защиты также помогут уменьшить риски.