Подключение к SQL серверу и настройка доступа – важные этапы в процессе работы с базами данных. Независимо от того, используете ли вы Microsoft SQL Server, MySQL или PostgreSQL, правильная настройка подключения и обеспечение безопасности доступа имеют решающее значение для стабильной и безопасной работы системы. Важно не только правильно настроить сервер, но и удостовериться, что только авторизованные пользователи имеют доступ к базе данных.

Для подключения к серверу потребуется знание нескольких ключевых аспектов, таких как IP-адрес сервера, порт для подключения, имя пользователя и пароль. В случае с Microsoft SQL Server стандартный порт – 1433, в то время как MySQL и PostgreSQL используют порты 3306 и 5432 соответственно. Настройка подключения может включать использование параметров аутентификации, которые определяют способ подтверждения личности пользователя. В SQL Server, например, можно настроить режим «Windows Authentication» или «SQL Server Authentication», что влияет на способ проверки доступа.

Чтобы обеспечить безопасный доступ к серверу, важно настроить файрвол и убедиться, что сервер доступен только через защищенные каналы. Для этого следует ограничить список IP-адресов, с которых разрешено подключение, и использовать шифрование соединения. Настройка шифрования в SQL Server осуществляется через SSL, а в MySQL через параметры конфигурации для включения TLS-соединений. Кроме того, регулярное обновление программного обеспечения и использование сильных паролей являются обязательными мерами безопасности.

Установка и настройка SQL сервера

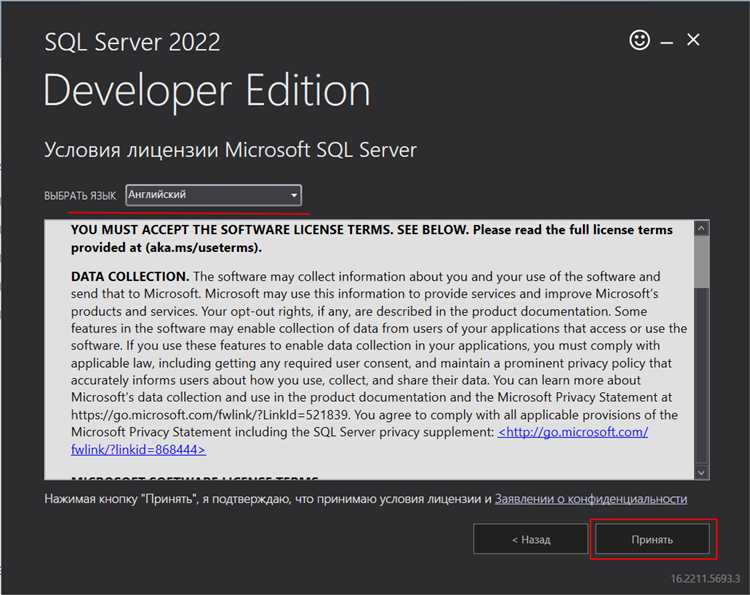

Для начала необходимо загрузить дистрибутив нужной версии SQL Server с официального сайта Microsoft. Предпочтительнее использовать последнюю стабильную версию, совместимую с вашей операционной системой.

- Запустите установочный файл от имени администратора.

- Выберите тип установки: «New SQL Server stand-alone installation».

- На этапе «Feature Selection» отметьте:

- Database Engine Services – обязательный компонент;

- SQL Server Replication – при необходимости репликации;

- Client Tools Connectivity – для работы с удалёнными клиентами.

- Укажите имя экземпляра. Рекомендуется использовать явное имя, например

SQLPROD01, чтобы избежать конфликтов при наличии нескольких инсталляций. - На этапе конфигурации службы установите:

- SQL Server Database Engine – автоматический запуск от имени отдельной службы;

- SQL Server Browser – включить только при необходимости подключения по имени экземпляра.

На шаге настройки сервера выберите режим аутентификации:

- Mixed Mode – обеспечивает поддержку входа как под учётными записями Windows, так и SQL Server;

- Установите надёжный пароль для пользователя

saи сразу добавьте как минимум одну учётную запись администратора Windows в список серверных администраторов.

После завершения установки:

- Откройте SQL Server Configuration Manager.

- Проверьте, что служба SQL Server запущена.

- Включите протокол TCP/IP и перезапустите службу.

- Убедитесь, что порт 1433 открыт в брандмауэре, или укажите другой порт вручную.

После всех шагов сервер готов к приёму подключений и настройке прав доступа.

Создание базы данных для подключения

Для создания базы данных на SQL-сервере используется команда CREATE DATABASE. Название базы должно быть уникальным в пределах экземпляра сервера. Избегайте пробелов и спецсимволов в имени – используйте нижнее подчеркивание или camelCase.

Пример команды:

CREATE DATABASE app_data;

GO

После создания базы данных важно назначить владельца. Это делается через ALTER AUTHORIZATION, особенно в средах с ограниченным доступом.

ALTER AUTHORIZATION ON DATABASE::app_data TO [имя_пользователя];

Проверьте, что база успешно создана:

SELECT name, state_desc FROM sys.databases WHERE name = 'app_data';

Рекомендуется сразу задать параметры автосохранения и лимиты на рост файла:

ALTER DATABASE app_data

MODIFY FILE (NAME = app_data, MAXSIZE = 500MB, FILEGROWTH = 10MB);

Назначьте права доступа для учетной записи, которая будет использоваться для подключения. Пример для SQL Server:

USE app_data;

CREATE USER app_user FOR LOGIN app_login;

EXEC sp_addrolemember 'db_datareader', 'app_user';

EXEC sp_addrolemember 'db_datawriter', 'app_user';

После выполнения этих шагов база данных готова к подключению с правами на чтение и запись. Не забудьте зафиксировать параметры подключения: имя сервера, название базы, логин и способ аутентификации.

Настройка прав доступа для пользователей

Для ограничения доступа к данным на SQL сервере создаются учетные записи с минимально необходимыми правами. В SQL Server это реализуется через роли и разрешения на уровне базы данных и объектов.

Создание пользователя начинается с привязки к существующему логину:

CREATE USER [user_name] FOR LOGIN [login_name];

Чтобы назначить роль, используй команду:

EXEC sp_addrolemember 'db_datareader', 'user_name';

Роль db_datareader позволяет только чтение. Для изменения данных используется db_datawriter. Чтобы ограничить доступ к отдельным таблицам, назначаются точечные разрешения:

GRANT SELECT ON dbo.TableName TO user_name;

Удалить разрешение можно через:

REVOKE SELECT ON dbo.TableName FROM user_name;

Для полного запрета используется:

DENY SELECT ON dbo.TableName TO user_name;

Назначение прав на уровне схемы ускоряет администрирование:

GRANT EXECUTE ON SCHEMA::[schema_name] TO user_name;

После настройки прав доступ целесообразно проверить через представление fn_my_permissions:

SELECT * FROM fn_my_permissions('dbo.TableName', 'OBJECT');

Права следует регулярно пересматривать и ограничивать до необходимого минимума, особенно для пользователей с доступом к хранимым процедурам и просмотру журналов.

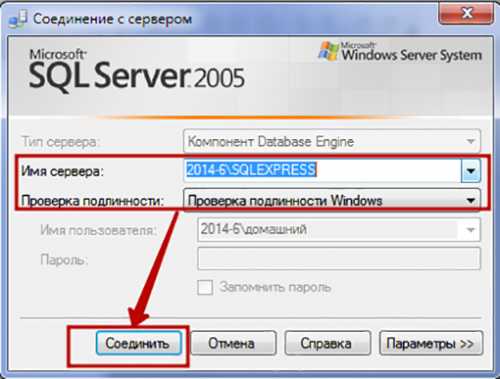

Подключение к SQL серверу через SQL Server Management Studio

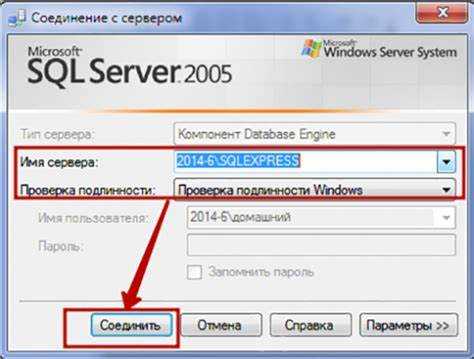

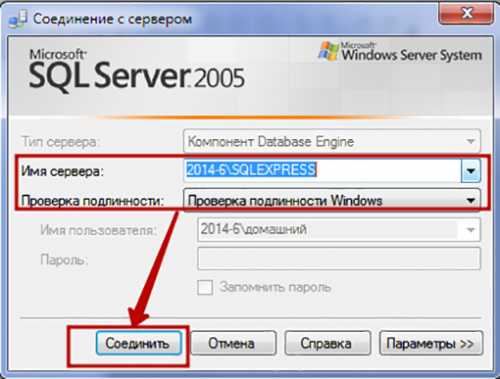

Откройте SQL Server Management Studio (SSMS). В окне подключения укажите следующие параметры:

- Server name: IP-адрес или имя хоста SQL сервера. Если используется экземпляр, укажите его через запятую, например,

192.168.1.10\SQLEXPRESS. - Authentication: Выберите тип – Windows Authentication или SQL Server Authentication. Для доступа под учетной записью SQL сервера требуется логин и пароль, созданные заранее администратором.

- Login и Password: Указываются только при SQL Server Authentication. Следите за чувствительностью к регистру.

Нажмите Connect. При успешном подключении откроется Object Explorer.

Если соединение не устанавливается, проверьте:

- Разрешено ли подключение к удаленному серверу в настройках SQL Server Configuration Manager (TCP/IP должен быть включен).

- Запущена ли служба SQL Server (проверяется через

services.mscили SQL Server Configuration Manager). - Открыт ли порт на фаерволе. По умолчанию используется порт 1433 для TCP-подключений.

- Правильно ли указан экземпляр сервера. Для Named Instances требуется SQL Server Browser.

После подключения рекомендуется:

- Создать новое подключение с сохранением параметров в Registered Servers для быстрого доступа в будущем.

- Проверить уровень доступа: выполните команду

SELECT SYSTEM_USER;, чтобы убедиться, что вы вошли под нужной учетной записью.

Подключение к SQL серверу с помощью строки подключения

Для подключения к Microsoft SQL Server с использованием SQL Server Authentication пример строки будет следующим:

Server=192.168.1.100;Database=ProductionDB;User Id=readonly_user;Password=s3cr3t;

Если используется Windows Authentication:

Server=192.168.1.100;Database=ProductionDB;Trusted_Connection=True;

В строке подключения важно точно указать IP-адрес или DNS-имя сервера. Если SQL Server слушает не на стандартном порту 1433, его следует указать явно: Server=192.168.1.100,1533.

При работе с экземплярами SQL Server необходимо указывать имя экземпляра: Server=192.168.1.100\SQLEXPRESS. В этом случае порт можно не указывать, если используется служба SQL Browser.

Рекомендуется избегать использования учетных записей с повышенными правами. Создавайте отдельных пользователей с ограниченными доступами для каждого приложения.

При передаче строки подключения через параметры среды или конфигурационные файлы избегайте хранения паролей в открытом виде. Используйте шифрование или защищённое хранилище секретов.

Если сервер использует SSL, добавьте параметр Encrypt=True. Чтобы отключить проверки сертификата, можно временно использовать TrustServerCertificate=True, но это допустимо только в тестовой среде.

Каждый клиент SQL (например, ADO.NET, ODBC, JDBC) использует свой синтаксис строки подключения. Перед использованием уточняйте формат в документации используемой библиотеки.

Решение проблем с подключением к SQL серверу

Проверка доступности сервера – первый шаг. Выполните команду ping [IP-адрес или имя сервера]. Отсутствие ответа указывает на сетевую недоступность. Используйте telnet [сервер] [порт], чтобы удостовериться в открытости порта (обычно 1433 для MSSQL).

Убедитесь, что служба SQL Server запущена. В Windows откройте «Службы» (services.msc) и найдите SQL Server (MSSQLSERVER) или аналогичную. Если статус – «Остановлена», запустите вручную. Ошибки при запуске фиксируются в ERRORLOG, который можно найти в папке LOG каталога установки сервера.

Проверьте настройки аутентификации. SQL Server может работать в режиме только Windows-аутентификации. Для входа с использованием SQL-логина (например, sa) должен быть активен смешанный режим. Изменить режим можно через SQL Server Management Studio (SSMS): свойства сервера → вкладка «Безопасность».

Если используется SQL Server Express, убедитесь, что включены протоколы TCP/IP. Откройте SQL Server Configuration Manager → SQL Server Network Configuration → Protocols for [имя экземпляра] → включите TCP/IP. Перезапустите SQL Server.

При подключении по имени экземпляра (например, SERVERNAME\SQLEXPRESS) убедитесь, что SQL Browser запущен. Он отвечает за перенаправление на нужный порт. В том же Configuration Manager проверьте, активен ли SQL Server Browser.

Ошибка «Login failed for user» указывает либо на неверные учетные данные, либо на заблокированного пользователя. Убедитесь, что логин существует, не отключён и имеет доступ к базе. Проверить можно запросом SELECT name, is_disabled FROM sys.sql_logins.

Если ошибка возникает с SSMS, попробуйте использовать строку подключения напрямую в приложении или через sqlcmd. Это исключит влияние интерфейса и выявит проблемы на уровне сетевого взаимодействия или аутентификации.

Для шифрованного соединения (например, при использовании Azure SQL) проверьте корректность сертификатов. При необходимости добавьте параметр TrustServerCertificate=True в строку подключения, если используемый сертификат не доверенный.

Безопасность при подключении к SQL серверу

Используйте только защищённые каналы передачи данных. Для MSSQL обязательна активация шифрования соединения через TLS – задаётся в свойствах подключения или через параметр `Encrypt=True` в строке подключения. Убедитесь, что сертификат сервера подписан доверенным центром сертификации.

Отключите анонимный доступ и запретите использование встроенной учётной записи `sa`. Создавайте уникальные учётные записи с минимально необходимыми правами. Каждая роль должна соответствовать конкретной задаче – чтение, запись, администрирование не должны пересекаться в рамках одного пользователя.

Ограничьте доступ к серверу по IP-адресам. На уровне фаервола разрешите подключения только с конкретных хостов или подсетей. В случае доступа через VPN используйте двухфакторную аутентификацию и фиксируйте попытки подключения.

Включите аудит входов и запросов. Для MSSQL активируйте журнал SQL Server Audit или расширенный аудит, чтобы отслеживать успешные и неуспешные подключения, изменения схемы, выполнение административных команд. Храните логи на внешнем, недоступном изнутри ресурсе.

Обновляйте сервер и клиентские библиотеки строго по расписанию. Поддержка TLS 1.0 и 1.1 должна быть отключена. Используйте последнюю стабильную версию драйверов, совместимую с вашей СУБД.

Отключите все неиспользуемые службы и порты. На сервере не должно быть запущено ничего, кроме компонентов, необходимых для работы SQL. При использовании SQL Server – остановите SQL Browser, если не требуется его функциональность, и исключите порт 1434 из конфигурации.

Не допускайте хранение паролей в открытом виде. Для приложений используйте хранилища секретов или переменные окружения. В случае использования файла конфигурации – зашифруйте его с использованием стандартов OS-уровня, например, DPAPI в Windows.