Запуск командной строки из SQL-скрипта – это полезная техника для автоматизации процессов, которые выходят за рамки стандартных операций базы данных. Например, вы можете использовать командную строку для выполнения внешних утилит, копирования файлов или запуска системных команд прямо из SQL-запросов. В этой статье рассмотрим, как интегрировать вызовы командной строки в SQL-скрипты, а также ограничения и возможные проблемы при таком подходе.

Прямой запуск командной строки в SQL не является стандартной функциональностью большинства СУБД. Однако, существует несколько методов, которые позволяют взаимодействовать с операционной системой через SQL-запросы. Одним из таких способов является использование функции xp_cmdshell в Microsoft SQL Server. Она позволяет запускать системные команды, но по умолчанию эта возможность отключена по соображениям безопасности.

Для того чтобы использовать xp_cmdshell, необходимо сначала включить её через команду sp_configure. Это открывает доступ к выполнению команд операционной системы, однако важно помнить, что использование этого метода может представлять угрозу безопасности. Поэтому рекомендуется тщательно контролировать права доступа и внимательно следить за выполнением команд.

Если ваша СУБД не поддерживает прямой вызов командной строки, можно использовать альтернативные методы через скрипты на сторонних языках программирования, таких как PowerShell, Python или даже Bash. В таких случаях SQL-сервер может быть лишь частью автоматизации, а основной скрипт будет выполнять нужные команды через внешние вызовы.

Подготовка среды для выполнения команд из SQL

Для того чтобы выполнить команды из SQL в командной строке, необходимо правильно настроить сервер и окружение. Это может включать настройку прав доступа, установку нужных программных компонентов и настройку переменных окружения.

1. Установка и настройка SQL-сервера. Перед выполнением команд из SQL важно убедиться, что установлен сервер баз данных, поддерживающий нужные функции. Для большинства современных SQL-серверов, таких как MySQL, PostgreSQL или Microsoft SQL Server, необходимо настроить соответствующие службы, убедившись, что они запущены и доступны для подключения. Важно также проверить настройки конфигурации сервера, такие как порты и сетевые настройки.

2. Проверка прав доступа. Необходимо удостовериться, что у пользователя, от имени которого будет выполняться SQL-скрипт, есть соответствующие права для выполнения команд. Это касается как прав на доступ к базе данных, так и прав на выполнение системных команд через SQL. В некоторых случаях может потребоваться создание специализированных ролей с расширенными правами.

3. Установка внешних утилит. Если команды SQL предполагают взаимодействие с операционной системой, например, через вызовы оболочки, нужно установить соответствующие утилиты. В случае с PostgreSQL, например, для выполнения команд через SQL-скрипт может понадобиться использование расширений типа pg_execute или настройка внешних программных интерфейсов, таких как plsh для работы с оболочкой Linux.

4. Настройка переменных окружения. Для корректной работы команд необходимо настроить переменные окружения, такие как путь к исполнимым файлам SQL-сервера, а также переменные для работы с внешними инструментами. Убедитесь, что все необходимые директории и исполнимые файлы добавлены в системный путь, что позволит вызывать их из командной строки.

5. Использование системных расширений. В зависимости от используемой СУБД, могут быть доступны системные расширения или плагины для выполнения внешних команд. Например, в PostgreSQL это может быть pgAgent или pgAdmin, которые позволяют запускать shell-скрипты напрямую из SQL-запросов. Важно правильно настроить такие расширения и удостовериться, что они активно поддерживаются сервером.

6. Безопасность. Настройка безопасности при запуске команд из SQL особенно важна. Выполнение системных команд через SQL может открыть уязвимости, поэтому важно ограничить доступ к таким функциям только для доверенных пользователей. Используйте механизмы аутентификации и шифрования соединений, чтобы предотвратить несанкционированный доступ.

Использование SQL Server для вызова командной строки

Для запуска командной строки из SQL Server можно использовать встроенную функцию xp_cmdshell. Эта функция позволяет выполнять команды операционной системы прямо из SQL Server, что может быть полезно для автоматизации задач, таких как запуск скриптов или управление файлами.

Чтобы использовать xp_cmdshell, необходимо, чтобы она была активирована в настройках SQL Server. По умолчанию эта функция отключена из соображений безопасности. Для активации выполните следующие шаги:

1. Включение xp_cmdshell:

Для активации xp_cmdshell необходимо изменить настройки конфигурации SQL Server. Это можно сделать с помощью команды sp_configure. Включите разрешения на использование xp_cmdshell следующим образом:

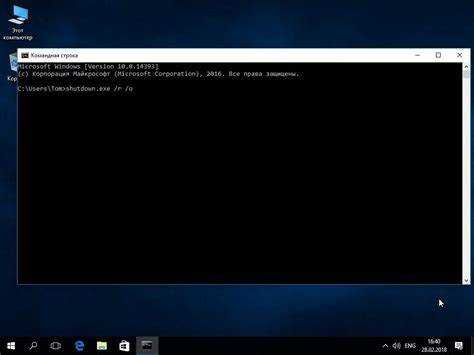

EXEC sp_configure 'show advanced options', 1; RECONFIGURE; EXEC sp_configure 'xp_cmdshell', 1; RECONFIGURE;

Эти команды разрешат запуск xp_cmdshell и активируют доступ к командной строке. Важно помнить, что включение этой функции может создать потенциальные риски безопасности, поэтому следует соблюдать осторожность при её использовании.

2. Пример использования xp_cmdshell:

После активации функции можно выполнять команду операционной системы, передав её в xp_cmdshell. Пример простого использования:

EXEC xp_cmdshell 'dir C:\';

Этот запрос вернёт список файлов и папок на диске C:\. Команда может быть любой командой, доступной в командной строке Windows, включая запуск скриптов, создание файлов или удаление данных.

3. Ограничения и рекомендации:

Использование xp_cmdshell может быть опасным, если доступ к серверу имеют ненадежные пользователи. Чтобы минимизировать риски, следует:

- Ограничить доступ к функции xp_cmdshell только доверенным пользователям;

- Использовать SQL Server Agent для выполнения задач, вместо прямого вызова командной строки;

- После завершения работы с xp_cmdshell отключать её, чтобы снизить уязвимость системы.

Для повышения безопасности можно ограничить запуск xp_cmdshell через конфигурации SQL Server или настройки безопасности на уровне операционной системы.

4. Закрытие xp_cmdshell:

После завершения использования xp_cmdshell рекомендуется деактивировать её:

EXEC sp_configure 'xp_cmdshell', 0; RECONFIGURE;

Эти шаги помогают снизить риски безопасности, гарантируя, что команда не будет случайно или злоумышленно использована для выполнения нежелательных операций.

Метод запуска команд через xp_cmdshell в SQL Server

В SQL Server встроена система, позволяющая выполнять операционные команды на сервере через хранимую процедуру xp_cmdshell. Этот метод полезен, когда необходимо запустить внешние процессы, такие как выполнение скриптов, запуск приложений или обработка файлов на сервере непосредственно из SQL-запроса.

Чтобы использовать xp_cmdshell, необходимо сначала включить эту функцию, так как по умолчанию она отключена по соображениям безопасности. Для активации выполните следующие шаги:

1. Включите расширенные процедуры с помощью следующей команды:

sp_configure 'show advanced options', 1; RECONFIGURE;

2. Включите xp_cmdshell:

sp_configure 'xp_cmdshell', 1; RECONFIGURE;

После активации xp_cmdshell, можно использовать команду EXEC для выполнения операционных команд. Например, чтобы выполнить команду на копирование файла, можно использовать такой запрос:

EXEC xp_cmdshell 'copy C:\source\file.txt D:\destination\file.txt';

Важно помнить, что xp_cmdshell выполняется от имени учетной записи SQL Server, которая должна иметь соответствующие права для выполнения операционных команд. Это может быть учётная запись SQL Server Agent или другая учетная запись, имеющая нужные права на файловую систему.

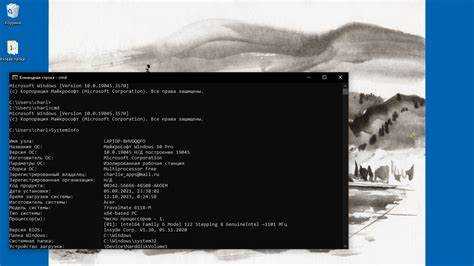

DECLARE @output TABLE (OutputLine VARCHAR(255)); INSERT INTO @output EXEC xp_cmdshell 'dir C:\'; SELECT * FROM @output;

Для обеспечения безопасности рекомендуется тщательно контролировать доступ к xp_cmdshell, поскольку она может быть использована для выполнения произвольных команд на сервере. В случае необходимости использования данной функции, необходимо ограничить права пользователей, а также обеспечить аудит использования данной процедуры.

После завершения работы с xp_cmdshell рекомендуется отключить его для повышения безопасности, выполнив команду:

sp_configure 'xp_cmdshell', 0; RECONFIGURE;

Метод xp_cmdshell предоставляет мощные возможности для взаимодействия SQL Server с операционной системой, но требует осторожности и внимательного подхода к управлению правами доступа.

Настройка прав доступа для использования xp_cmdshell

Для использования расширенной хранимой процедуры xp_cmdshell в SQL Server необходимо правильно настроить права доступа. Это связано с тем, что данная процедура позволяет выполнять команды операционной системы, что может представлять угрозу безопасности при неправильной настройке.

По умолчанию, xp_cmdshell отключена для предотвращения несанкционированного доступа. Чтобы использовать её, необходимо выполнить несколько шагов.

1. Разрешение использования xp_cmdshell

Для включения xp_cmdshell требуется изменить конфигурацию сервера. Это можно сделать с помощью команды sp_configure. Включите параметр ‘show advanced options’, а затем разрешите xp_cmdshell:

EXEC sp_configure 'show advanced options', 1; RECONFIGURE; EXEC sp_configure 'xp_cmdshell', 1; RECONFIGURE;

После этого можно будет использовать процедуру. Однако этот шаг сам по себе не решает проблему прав доступа.

2. Учетная запись, от имени которой выполняются команды

Процедура xp_cmdshell выполняет команды от имени SQL Server службы, которая по умолчанию работает под системной учетной записью NT AUTHORITY\SYSTEM. Для повышения уровня безопасности рекомендуется настроить SQL Server для работы с отдельной служебной учетной записью, которая имеет ограниченные привилегии.

Для этого следует создать отдельного пользователя в операционной системе с минимальными правами, необходимыми для выполнения задач через командную строку, и назначить его как службу SQL Server.

3. Разграничение прав доступа

Для ограничения доступа к xp_cmdshell можно настроить разрешения на уровне SQL Server с помощью ролей безопасности. Только пользователи с ролью sysadmin или с явно назначенными правами для выполнения xp_cmdshell могут её использовать. Для этого нужно выполнить следующую команду:

GRANT EXECUTE ON xp_cmdshell TO [UserName];

Это ограничит доступ к процедуре только тем пользователям, которым явно предоставлены такие права. Рекомендуется избегать предоставления таких прав широкому кругу пользователей.

4. Безопасность выполнения команд

Для предотвращения выполнения опасных команд можно использовать фильтрацию команд на уровне приложения или через специальные триггеры безопасности. Это позволит обеспечить выполнение только тех команд, которые считаются безопасными и необходимыми для работы.

Таким образом, настройка прав доступа к xp_cmdshell должна включать в себя не только её включение, но и установку строгих ограничений на доступ пользователей, а также использование правильных учетных записей для выполнения команд в операционной системе.

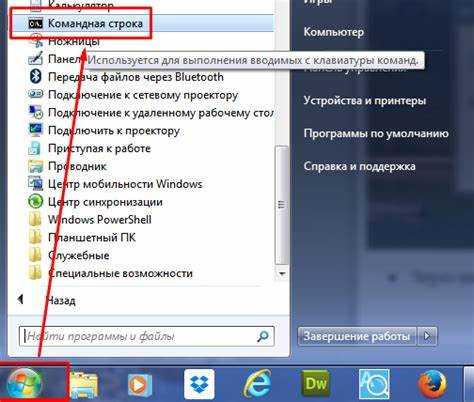

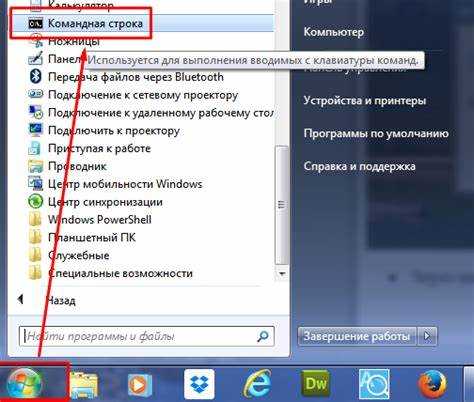

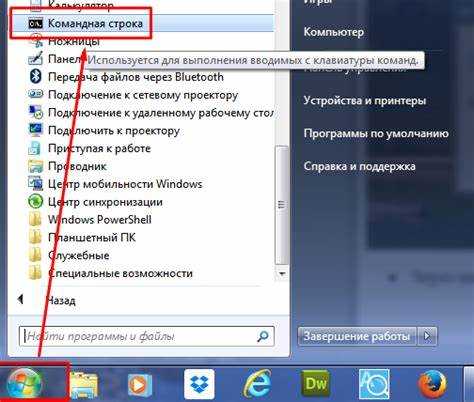

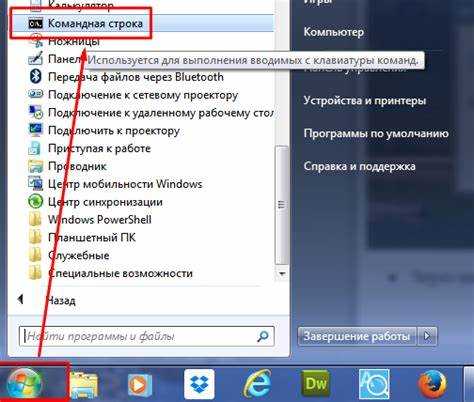

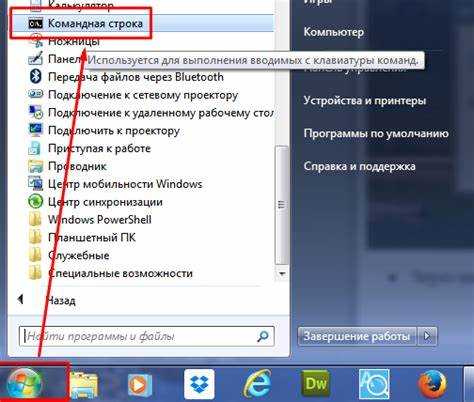

Пример выполнения команд через SQL-скрипт на Windows

В Windows можно выполнять командную строку через SQL-скрипт с помощью расширений SQL Server, таких как xp_cmdshell. Это позволяет запускать внешние команды или сценарии прямо из среды SQL Server.

Для выполнения команды через SQL-скрипт нужно выполнить несколько шагов:

- Включение xp_cmdshell: По умолчанию функция xp_cmdshell отключена для повышения безопасности. Чтобы ее включить, выполните следующие команды в SQL Server Management Studio (SSMS):

sp_configure 'show advanced options', 1; RECONFIGURE; sp_configure 'xp_cmdshell', 1; RECONFIGURE;

EXEC xp_cmdshell 'dir C:\';

Это выполнит команду dir C:\ в командной строке и вернет результат в виде таблицы в SSMS.

- Безопасность: Использование xp_cmdshell открывает доступ к операционной системе и может стать уязвимостью. Чтобы обезопасить сервер, следует ограничить доступ к этой функции только для доверенных пользователей и тщательно контролировать её использование.

Для отключения xp_cmdshell выполните команду:

sp_configure 'xp_cmdshell', 0; RECONFIGURE;

- Примеры команд: Вы можете запускать различные команды через xp_cmdshell. Например:

- Для запуска программы:

EXEC xp_cmdshell 'start notepad.exe'; - Для копирования файла:

EXEC xp_cmdshell 'copy C:\source.txt D:\destination.txt'; - Для перезапуска службы:

EXEC xp_cmdshell 'net stop MyService && net start MyService';

- Параметры возврата: xp_cmdshell возвращает статус выполнения команды. Если команда выполнена успешно, в результате будет пустая строка. Если ошибка, возвращается текст ошибки.

Пример с обработкой ошибок:

DECLARE @result VARCHAR(100); EXEC @result = xp_cmdshell 'dir C:\'; IF @result IS NULL BEGIN PRINT 'Команда выполнена успешно'; END ELSE BEGIN PRINT 'Произошла ошибка при выполнении команды'; END

- Альтернативы: В случаях, когда использование xp_cmdshell невозможно или нежелательно, можно использовать SQL Server Agent для создания задания, которое будет выполнять команду, или PowerShell, вызывая его из SQL с помощью

sqlps.

Важным моментом является правильная настройка и контроль над правами пользователей, имеющих доступ к выполнению команд через xp_cmdshell. Это требует внимательности, чтобы избежать использования уязвимостей в системе.

Риски безопасности при запуске команд из SQL и их минимизация

Запуск внешних команд из SQL скриптов представляет собой опасность для безопасности базы данных и сервера. Особенно это актуально при использовании расширений или инструментов, таких как xp_cmdshell в SQL Server, которые позволяют выполнять системные команды непосредственно из SQL-запросов.

Основные риски, связанные с запуском команд из SQL:

- Использование привилегий суперпользователя: Запуск команд может быть выполнен с правами, аналогичными правам владельца базы данных, что дает возможность злоумышленнику выполнять действия, выходящие за рамки нормального использования.

- Утечка конфиденциальных данных: Если SQL-скрипт выполняет команды, которые взаимодействуют с файловой системой или сетью, может произойти несанкционированный доступ к конфиденциальной информации, например, через копирование данных или их передачу на внешний сервер.

- Выполнение вредоносных команд: Злоумышленник может внедрить вредоносные команды в SQL-скрипт, что может привести к удалению данных, инсталляции шпионских программ или созданию скрытых backdoor-каналов для дальнейших атак.

- Повреждение системы: Неправильно написанная команда может привести к сбоям или повреждениям системы, что может повлиять на доступность базы данных или даже на работоспособность сервера в целом.

Методы минимизации рисков:

- Ограничение прав доступа: Запуск команд из SQL должен быть доступен только пользователям с необходимыми правами. Важно ограничить доступ к функциям, как xp_cmdshell, или аналогичным инструментам, только для администраторов базы данных, если это абсолютно необходимо.

- Использование безопасных расширений: Вместо прямого выполнения системных команд можно использовать встроенные функции и расширения для работы с файлами и процессами в пределах SQL-сервера, такие как процедуры и функции для работы с файловой системой, с четким контролем доступа.

- Мониторинг и логирование: Ведение журналов всех команд, выполняемых через SQL, помогает отслеживать возможные попытки использования уязвимостей. Программные средства могут помочь вовремя заметить аномалии или нежелательные команды, исходящие от неизвестных пользователей.

- Минимизация использования сторонних программ: Когда это возможно, следует избегать запуска сторонних приложений и команд через SQL. Лучше использовать встроенные возможности СУБД для выполнения необходимых операций.

- Изоляция среды выполнения: В случае необходимости запуска внешних команд из SQL следует изолировать такие процессы с помощью контейнеризации или виртуализации. Это ограничивает воздействие на основную систему и минимизирует возможные повреждения.

- Проверка и фильтрация входных данных: Все входные данные, которые могут быть использованы в командах или запросах, должны быть проверены и фильтроваться на этапе ввода. Это предотвращает внедрение вредоносных скриптов или команд в запросы.

Принятие этих мер существенно снижает риски, связанные с выполнением системных команд из SQL, и помогает создать более безопасную среду для работы с данными.

Альтернативные способы выполнения системных команд в SQL

В SQL существуют несколько методов выполнения системных команд, помимо стандартного вызова командной строки через расширения. Разберем несколько подходов для разных СУБД, которые могут быть полезны при интеграции с операционной системой.

1. Использование SQL Server: xp_cmdshell

В SQL Server можно использовать системную процедуру xp_cmdshell для выполнения команд ОС. Эта процедура позволяет запускать команды командной строки, такие как копирование файлов или перезапуск служб. Однако, по умолчанию, она отключена из соображений безопасности. Для активации необходимо использовать команду:

EXEC sp_configure 'xp_cmdshell', 1; RECONFIGURE;

После этого можно выполнять команды ОС, например:

EXEC xp_cmdshell 'dir C:\';

Для повышения безопасности рекомендуется включать xp_cmdshell только по необходимости, а также ограничивать доступ к этой функции.

2. Использование PostgreSQL: \! (Shell Escape)

В PostgreSQL можно выполнить системные команды с помощью встроенной функции \! в командной строке psql. Этот метод позволяет запускать команды напрямую из сессии psql, например:

\! ls -l

Важно заметить, что данный способ доступен только в интерфейсе psql, а не в SQL-запросах через клиентские приложения. Это ограничение следует учитывать при разработке приложений.

3. Использование MySQL: UDF (User Defined Functions)

В MySQL для выполнения системных команд можно использовать пользовательские функции (UDF). С помощью UDF можно писать функции на C или C++, которые выполняют внешние команды и возвращают результат в SQL-запрос. Например, можно создать функцию, которая будет запускать команду на сервере и возвращать результат:

CREATE FUNCTION exec_command RETURNS STRING SONAME 'udf_command.so';

После компиляции и установки необходимого UDF файла, можно использовать такую функцию для выполнения команд:

SELECT exec_command('ls /home/user');

Такой метод также требует осторожности, так как он может привести к уязвимостям в системе, если неправильно настроен доступ к файлам и функциям.

4. Использование Oracle: DBMS_SCHEDULER

В Oracle существует пакет DBMS_SCHEDULER, который позволяет запускать операционные системные задачи, такие как скрипты и команды, через планировщик заданий. Это безопасный способ выполнения команд без необходимости включать небезопасные расширения, как в SQL Server. Пример создания задания:

BEGIN DBMS_SCHEDULER.create_job( job_name => 'MY_JOB', job_type => 'EXECUTABLE', job_action => '/bin/ls', start_date => SYSTIMESTAMP, repeat_interval => NULL, enabled => TRUE); END; /

Этот метод удобен для регулярного выполнения системных задач, таких как резервное копирование или очистка логов, но требует прав администратора.

5. Использование SQLite: внешние скрипты

SQLite не имеет встроенных возможностей для выполнения команд операционной системы непосредственно через SQL-запросы. Однако можно использовать внешние скрипты на Python или других языках для запуска SQL-запросов, которые могут включать команды ОС. Пример использования Python с SQLite для выполнения команды:

import sqlite3

import os

conn = sqlite3.connect('mydb.db')

cursor = conn.cursor()

# Выполнение команды системы

os.system('ls -l')

conn.close()

Этот метод является альтернативой для пользователей, которые работают с SQLite и нуждаются в возможности выполнять системные команды в рамках скриптов.

Каждый из этих методов имеет свои особенности и ограничения, и важно тщательно выбирать подходящий вариант в зависимости от требований безопасности и производительности системы.

Вопрос-ответ:

Можно ли запустить командную строку из SQL скрипта?

Да, это возможно, но зависит от СУБД и настроек безопасности. В некоторых системах, например, в SQL Server, можно использовать команду `xp_cmdshell` для выполнения команд в командной строке. Однако по умолчанию эта опция может быть отключена из соображений безопасности. В других СУБД, таких как MySQL, для выполнения команд через внешние скрипты можно использовать дополнительные утилиты или написание специальных функций.

Какие риски связаны с использованием команды xp_cmdshell в SQL Server?

Использование команды `xp_cmdshell` в SQL Server представляет собой риск для безопасности, так как она позволяет запускать любые команды операционной системы. Это может привести к возможному выполнению вредоносных действий или передаче данных, если система скомпрометирована. По этой причине многие организации отключают `xp_cmdshell` и используют более безопасные подходы для взаимодействия с операционной системой, например, с помощью ограниченных привилегий или внешних приложений.

Можно ли запускать командную строку из SQL скрипта в MySQL?

В MySQL нет прямой функции для запуска команд командной строки через SQL, как это реализовано в SQL Server с помощью `xp_cmdshell`. Однако, можно использовать внешние программы или скрипты. Например, можно создать хранимую процедуру или триггер, который будет взаимодействовать с внешним процессом, используя утилиту `shell` через внешние скрипты на языке Python или Bash. Это позволит автоматизировать выполнение команд через MySQL, но требует дополнительных настроек и инструментов.