SQL инъекции остаются одной из самых распространённых и опасных уязвимостей веб-приложений. Атака позволяет злоумышленнику вмешиваться в запросы к базе данных, обходить авторизацию, читать, изменять или удалять данные. По данным OWASP, уязвимости типа SQL Injection стабильно входят в список самых критичных угроз безопасности веб-приложений.

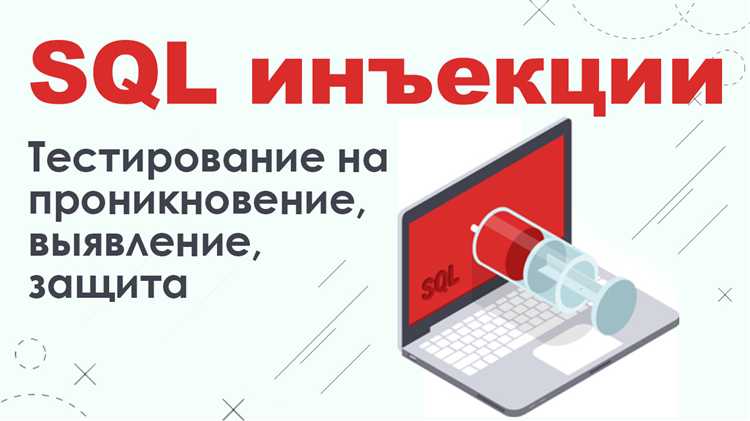

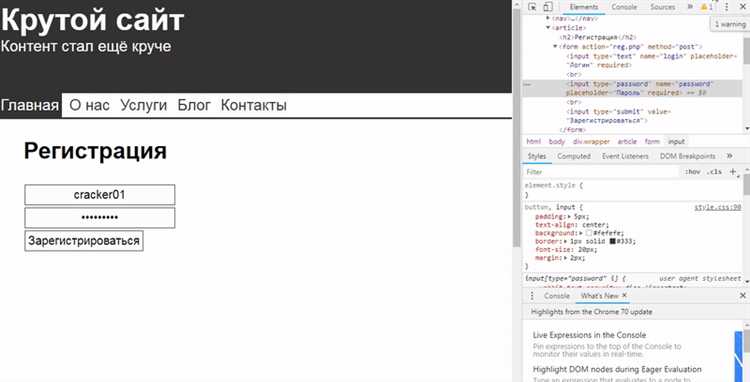

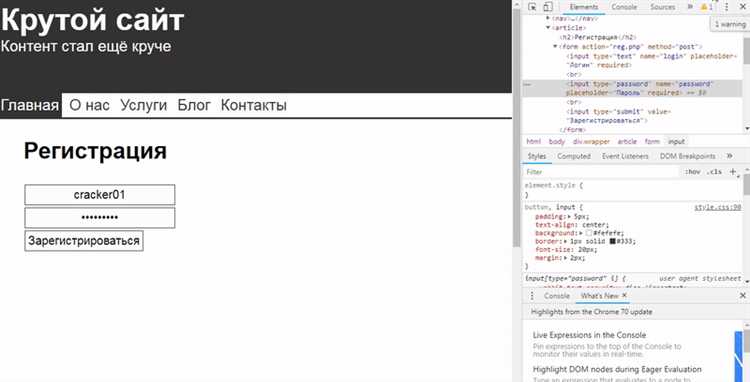

Основная причина уязвимости – некорректная обработка пользовательского ввода. В большинстве случаев проблема возникает при динамической генерации SQL-запросов, когда данные напрямую вставляются в строку запроса без фильтрации и экранирования. Например, выражение «SELECT * FROM users WHERE login = ‘» + login + «‘» становится потенциальной точкой входа для инъекции.

Базовая мера защиты – использование подготовленных выражений (prepared statements) с параметризацией. Этот подход исключает возможность внедрения произвольного SQL-кода, так как данные передаются отдельно от структуры запроса. В PHP с PDO: $stmt = $pdo->prepare(«SELECT * FROM users WHERE login = :login»); – безопасная альтернатива ручной сборке строки запроса.

Любые данные, поступающие от пользователя, должны рассматриваться как потенциально опасные. Прежде всего, следует ограничить допустимые значения. Для числовых полей использовать приведение типов: функция (int) в PHP, intval(), либо строгая типизация в TypeScript или C#.

Для строк – регулярные выражения. Пример: /^[a-zA-Z0-9_]{3,20}$/ для логинов. Все, что не соответствует шаблону, отклоняется без попытки коррекции.

Нельзя использовать строку напрямую в SQL-запросах. Применять только подготовленные выражения (prepared statements). Примеры: mysqli_prepare и bind_param в PHP, cursor.execute() с параметрами в Python, $stmt->execute([$value]) в PDO.

Валидация на стороне клиента допустима только как дополнительная мера. Сервер не должен полагаться на неё. Проверка должна выполняться до любого взаимодействия с базой данных.

При работе с JSON или XML – использовать строгие схемы. JSON Schema позволяет точно задать допустимую структуру и типы значений. Отказ при несоответствии – обязательное условие.

Хранить список запрещённых символов – неэффективный подход. Лучше описывать допустимое. Всё, что вне описания, – отклоняется.

Фреймворки вроде Laravel, Django и Spring уже включают встроенные механизмы фильтрации и защиты, но полагаться исключительно на них – ошибка. Всегда необходимо понимать, как они работают, и какие параметры остаются без обработки.

Использование подготовленных выражений в MySQL и PostgreSQL

Подготовленные выражения устраняют возможность внедрения произвольного SQL-кода через пользовательский ввод, так как параметры передаются отдельно от самого запроса.

MySQL (на PHP с использованием mysqli):

Используйте метод prepare() и привязку параметров через bind_param(). Например:

$stmt = $mysqli->prepare("SELECT * FROM users WHERE email = ?");

$stmt->bind_param("s", $email);

$stmt->execute();

$result = $stmt->get_result();Типы данных: s – строка, i – целое, d – число с плавающей запятой, b – бинарные данные.

Подготовленные выражения можно повторно использовать с разными значениями без пересоздания запроса, что снижает нагрузку на сервер.

PostgreSQL (на PHP с использованием PDO):

Используйте именованные или позиционные параметры. Пример с именованными:

$stmt = $pdo->prepare("SELECT * FROM users WHERE email = :email");

$stmt->execute(['email' => $email]);PDO автоматически экранирует значения. Никакой ручной обработки экранирования не требуется. Это исключает возможность внедрения команд, даже если пользователь передаёт сложные конструкции вроде ‘ OR ‘1’=’1.

Для PostgreSQL также доступны серверные подготовленные выражения через PREPARE, но при работе с веб-приложениями чаще используют клиентские механизмы, как в примере выше.

Не используйте конкатенацию строк для построения SQL-запросов. Даже если значения предварительно фильтруются, остаётся риск обхода фильтров через специальные символы или кодировки.

Все запросы, содержащие переменные, должны выполняться исключительно через подготовленные выражения или ORM, которые их используют под капотом (например, Doctrine, Eloquent).

Как настроить ORM для предотвращения SQL инъекций

Первое, что требуется – отключить возможность выполнения «сырых» SQL-запросов без крайней необходимости. Во всех современных ORM, таких как SQLAlchemy, Django ORM, Hibernate или Entity Framework, есть механизмы безопасной генерации SQL через методы и классы, которые автоматически экранируют входные данные.

Во втором шаге – включение параметризации. Используйте только механизмы привязки параметров, предоставляемые ORM. В SQLAlchemy это bindparam или просто аргументы в query.filter(…). В Django – передача значений через аргументы в методы фильтрации: .filter(name=value). Прямое подставление строк, например .raw(f"SELECT * FROM users WHERE name = '{name}'"), исключается.

Запрещайте использование функции eval или exec для обработки пользовательского ввода в связке с ORM. Это открывает доступ к конструкции произвольных запросов. В Python можно использовать ast.literal_eval вместо eval при необходимости безопасного парсинга.

Убедитесь, что логика формирования запросов не зависит от пользовательских данных напрямую. Например, если пользователь выбирает поле сортировки, необходимо проверять его значение на соответствие допустимому списку: if sort_by in ['name', 'email']: query = query.order_by(sort_by). Это исключает внедрение SQL-операторов через параметры URL или формы.

Периодически проверяйте используемую версию ORM на наличие уязвимостей. Устаревшие версии могут содержать баги, позволяющие обойти встроенные механизмы защиты. Используйте инструменты наподобие npm audit, pip-audit или анализаторы зависимостей в CI/CD.

Не полагайтесь исключительно на ORM. Настройте логирование запросов и включите систему обнаружения аномалий в поведении запросов к базе. Интеграция с инструментами мониторинга (например, SQLmap tamper logs, WAF-алерты) позволит быстрее выявить попытки атаки.

Ограничение прав доступа к базе данных на уровне пользователя

Каждому приложению следует назначать отдельного пользователя базы данных с минимальными правами. Администратор не должен использоваться для выполнения запросов, инициированных с веб-интерфейса. Это снижает риск, при котором уязвимость SQL-инъекции позволяет атакующему изменить структуру базы или получить доступ к конфиденциальным данным.

Для чтения данных достаточно разрешений SELECT. Если функциональность требует записи – добавляется INSERT, для обновления – UPDATE. Удаление записей требует DELETE, но этот доступ должен предоставляться только при строгой необходимости.

Создание и удаление таблиц, изменение схемы, выполнение административных команд (GRANT, DROP, ALTER, CREATE) должны быть полностью исключены для пользователя, через которого работает веб-приложение. Эти операции выполняются вручную администратором при необходимости.

Использование представлений (VIEW) позволяет дополнительно изолировать доступ: приложению предоставляется доступ только к необходимым полям, а не ко всей таблице. Это особенно важно при наличии чувствительных данных в таблицах.

Рекомендуется вести аудит действий учетной записи приложения: фиксировать время, тип и содержание выполняемых SQL-запросов. Это позволяет оперативно выявлять подозрительную активность и приостанавливать доступ.

Все учетные данные для подключения к базе данных должны храниться в зашифрованном виде вне корневого каталога веб-сервера. Желательно использовать переменные окружения и секрет-хранилища (например, HashiCorp Vault).

Роль веб-фреймворков в фильтрации SQL-запросов

Современные веб-фреймворки минимизируют риск SQL-инъекций благодаря встроенным механизмам работы с базами данных. Один из ключевых подходов – использование параметризированных запросов и ORM (Object-Relational Mapping), исключающих прямую подстановку пользовательских данных в SQL-выражения.

В Django, при работе с ORM, все запросы автоматически экранируются. Например, при использовании метода filter() данные пользователя не вставляются напрямую в SQL, а передаются как параметры. Это исключает инъекции на уровне SQL-интерпретатора.

Фреймворк Laravel использует механизм привязки параметров при работе с базой через Query Builder или Eloquent ORM. Все значения автоматически экранируются, и вручную формировать SQL с подстановкой переменных не требуется.

Во Flask, при использовании библиотеки SQLAlchemy, параметры подставляются через двоеточие, а не строковой конкатенацией: session.query(User).filter(User.name == name). Значение name передаётся как параметр, не как часть SQL-строки.

Во всех случаях фреймворки избавляют разработчика от необходимости ручного экранирования данных, тем самым снижая вероятность ошибок. Однако, при прямом использовании «сырых» SQL-запросов (например, raw() в Django или DB::select() в Laravel), фильтрация ложится на разработчика, и фреймворк уже не защищает автоматически.

Для повышения безопасности следует использовать стандартные методы работы с базой, предусмотренные фреймворком, избегая вставки переменных в SQL вручную. При необходимости выполнения «сырых» запросов – использовать привязку параметров, предусмотренную API конкретного фреймворка.

Логирование и отслеживание подозрительной активности в запросах

Логирование запросов и отслеживание подозрительной активности – важный элемент защиты от SQL инъекций. Своевременное обнаружение аномалий в запросах помогает предотвратить атаки на ранней стадии.

- Запись всех запросов: Все входящие SQL-запросы должны фиксироваться в логах. Это позволяет в случае инцидента проанализировать их и определить, были ли использованы попытки инъекций.

- Фильтрация и выделение подозрительных запросов: Важно настроить систему так, чтобы она выделяла запросы с характерными признаками инъекций, например, наличие ключевых слов («OR», «AND», «DROP», «SELECT», «UNION») или нестандартных символов (‘—‘, ‘;’, ‘/*’).

- Регистрация ошибок: Все ошибки, возникающие в результате попытки выполнения вредоносного запроса, должны быть зафиксированы. Это поможет быстрее выявить проблему и понять, что привело к сбою.

Рекомендуется настроить систему логирования так, чтобы она включала:

- IP-адрес отправителя запроса.

- Дата и время запроса.

- Тип запроса (например, SELECT, INSERT, UPDATE).

- Содержимое запроса (с исключением чувствительных данных).

- Ошибки, возникшие при обработке запроса.

Кроме того, стоит обратить внимание на регулярное обновление и ревизию логов. Автоматический анализ логов помогает оперативно обнаружить аномальные паттерны активности и настроить защитные механизмы, такие как блокировка IP-адресов или IP-диапазонов.

- Использование инструментов для анализа логов: Инструменты, такие как Fail2Ban или OSSEC, могут автоматически анализировать логи на наличие признаков атак и предпринимать необходимые действия, например, блокировать доступ злоумышленников.

- Многослойный подход: Логирование должно быть частью комплексной защиты. Важно использовать как фильтрацию на уровне приложения, так и на уровне базы данных для обнаружения возможных угроз.

- Оповещения и уведомления: В случае подозрительных запросов система должна отправлять уведомления администраторам. Это позволяет оперативно реагировать на инциденты и минимизировать ущерб.

Все эти меры помогут не только зафиксировать попытки SQL инъекций, но и в реальном времени отслеживать активность, что значительно повысит безопасность сайта.

Вопрос-ответ:

Что такое SQL инъекция и как она может повлиять на безопасность сайта?

SQL инъекция — это метод атаки, при котором злоумышленник вставляет вредоносный SQL-код в запросы, выполняемые на сервере базы данных. Это может привести к утечке данных, удалению информации, изменению базы данных или даже получению полного контроля над сервером. Важно обеспечить защиту от таких атак, чтобы предотвратить доступ к конфиденциальной информации.

Какие методы защиты от SQL инъекций можно применить на сайте?

Для защиты от SQL инъекций можно использовать несколько методов. Один из самых популярных — это использование подготовленных выражений или параметризированных запросов. Это позволяет избежать внедрения вредоносных данных в SQL-запросы. Также стоит использовать ORM (Object-Relational Mapping), которые автоматически защищают от инъекций, и фильтровать или экранировать входные данные, чтобы минимизировать риск. Другой важный аспект — это настройка прав доступа на уровне базы данных, чтобы ограничить возможности выполнения вредоносных операций.

Что такое подготовленные выражения и как они защищают от SQL инъекций?

Подготовленные выражения — это метод, при котором SQL-запросы разделяются на две части: сами запросы и параметры, которые передаются отдельно. Это предотвращает возможность инъекции, так как данные, передаваемые через параметры, не интерпретируются как часть SQL-кода, а обрабатываются как простые значения. Например, если запрос включает в себя пользовательский ввод, подготовленное выражение обеспечит его безопасное использование в запросе, не позволяя атакующему изменить его структуру.

Почему важно фильтровать и экранировать пользовательские данные для защиты от SQL инъекций?

Фильтрация и экранирование данных помогают предотвратить внедрение вредоносного кода в SQL-запросы. Фильтрация удаляет все неприемлемые символы и данные, которые могут быть использованы для создания инъекций, в то время как экранирование позволяет правильно обрабатывать специальные символы (например, апострофы или кавычки), которые могут быть использованы для изменения логики запроса. Это добавляет дополнительный уровень безопасности, минимизируя риск атак.

Какие еще меры безопасности помогут защитить сайт от SQL инъекций помимо программных решений?

Помимо применения программных решений, стоит учитывать несколько дополнительных мер. Например, можно ограничить доступ к базе данных, используя принцип минимальных прав — дать пользователю только те права, которые ему необходимы. Также важно обновлять системы безопасности и базы данных, чтобы закрывать возможные уязвимости. Регулярные аудиты безопасности и мониторинг логов помогут быстро обнаружить подозрительные активности и предотвратить атаки до того, как они приведут к серьезным последствиям.

Что такое SQL инъекция и почему она опасна для сайтов?

SQL инъекция — это метод атаки, при котором злоумышленник вставляет вредоносные SQL-запросы в поля ввода на сайте, например, в формы поиска или авторизации. Эти запросы могут изменять логику работы сайта, выводить или удалять данные из базы, а также получить доступ к конфиденциальной информации. Такой способ атаки может привести к утечке данных, повреждению базы данных или даже полномасштабной компрометации системы безопасности сайта.