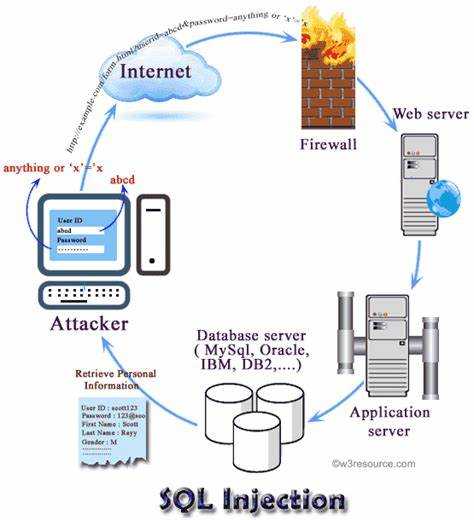

SQL инъекции остаются одной из самых распространённых и опасных уязвимостей в веб-приложениях. Они происходят, когда злоумышленник вставляет вредоносный SQL код в запросы, которые выполняются сервером базы данных. Это позволяет атакующему манипулировать данными, получать несанкционированный доступ или даже уничтожать важную информацию.

Для эффективной защиты от SQL инъекций необходимо внедрить несколько ключевых практик. Одним из самых важных методов является использование подготовленных выражений (prepared statements). Этот подход позволяет отделить данные от SQL-запросов, что исключает возможность выполнения нежелательных команд. Практически все современные базы данных и языки программирования поддерживают подготовленные выражения, и их использование является обязательным.

Ещё одной эффективной мерой защиты является валидация всех входных данных. Необходимо проверять и фильтровать любые данные, поступающие от пользователя. Для этого можно использовать белые списки (whitelists), которые ограничивают допустимые символы и форматы данных. Важно также избегать динамической генерации SQL-запросов, когда данные пользователей напрямую вставляются в запросы, поскольку это открывает широкие возможности для атак.

Кроме того, следует тщательно настроить права доступа к базе данных. Например, аккаунт веб-приложения должен иметь минимальные привилегии – только те, которые необходимы для выполнения текущих операций. Это значительно уменьшает ущерб от потенциальных атак.

Наконец, регулярное обновление программного обеспечения и патчей помогает устранить известные уязвимости. Базы данных, серверы и фреймворки, используемые на сайте, должны быть обновлены до последних версий, поскольку обновления часто включают исправления безопасности, которые минимизируют риски атак.

Использование подготовленных выражений для безопасных запросов

Подготовленные выражения (или подготовленные запросы) представляют собой один из наиболее эффективных способов защиты от SQL инъекций. Это метод, при котором SQL-запросы разделяются на две части: сам запрос и данные, которые в него вставляются. Такие запросы обрабатываются базой данных безопасно, потому что данные не интерпретируются как часть SQL-кода, а передаются как параметры.

Когда используется подготовленное выражение, запрос с параметрами заранее компилируется, а затем параметры передаются отдельно. Это предотвращает вмешательство вредоносных данных в структуру SQL-запроса. Например, в запросах на выборку данных, таких как «SELECT * FROM users WHERE username = ?», параметр «username» передается отдельно, исключая возможность его интерпретации как части SQL-кода.

В языках программирования, таких как PHP, Python или Java, для работы с подготовленными выражениями используются соответствующие библиотеки или расширения. В PHP это PDO (PHP Data Objects), в Python – библиотека psycopg2 для PostgreSQL или pymysql для MySQL. Эти инструменты обеспечивают безопасную обработку параметров и предотвращают риски инъекций.

Важное преимущество подготовленных выражений заключается в том, что они автоматически обрабатывают типы данных. Например, если передается строка, она будет экранирована, а если число – преобразовано в нужный формат, что делает запросы безопасными независимо от типа данных, передаваемых пользователем.

Пример использования подготовленного выражения в PHP с PDO:

$pdo = new PDO('mysql:host=localhost;dbname=test', 'user', 'password');

$stmt = $pdo->prepare('SELECT * FROM users WHERE username = :username');

$stmt->bindParam(':username', $username);

$stmt->execute();

Здесь мы видим, что запрос готовится с параметром :username, и только после этого происходит привязка реального значения через bindParam. Это предотвращает любые попытки внедрения SQL-кода через параметр запроса.

Применение подготовленных выражений позволяет также повысить производительность при многократных запросах с одинаковой структурой. База данных заранее компилирует запрос и использует его повторно, что снижает нагрузку на систему.

Однако важно помнить, что подготовленные выражения решают проблему инъекций только на уровне структуры запроса. Необходимо также контролировать и проверять входные данные на уровне приложения (например, на наличие несанкционированных символов или некорректных форматов). В сочетании с другими мерами безопасности, такими как валидация и фильтрация входных данных, подготовленные выражения дают надежную защиту от SQL инъекций.

Проверка и фильтрация пользовательских данных

Проверка и фильтрация данных, поступающих от пользователей, – один из основных методов защиты от SQL инъекций. Важно, чтобы все данные, передаваемые через формы или URL-параметры, не использовались в запросах без предварительной обработки.

Первым шагом является строгая проверка формата данных. Например, если ожидается число, необходимо убедиться, что введенная строка состоит только из цифр. Для этого можно использовать регулярные выражения или встроенные функции, такие как is_numeric() в PHP или isdigit() в Python.

Если данные предполагают использование только определенного набора символов, например, для имени пользователя или пароля, необходимо ограничить разрешенные символы. Это можно сделать с помощью регулярных выражений, которые исключат специальные символы, такие как кавычки или точки с запятой, которые могут быть использованы для инъекций.

Для данных, которые содержат текст (например, комментарии или описания), важно избегать использования символов, которые могут повлиять на выполнение SQL-запросов. Использование функций экранирования, таких как mysqli_real_escape_string() в PHP или pg_escape_string() в PostgreSQL, поможет предотвратить внедрение вредоносных SQL-команд.

Кроме того, важно ограничить длину вводимых данных. Это снижает риск обработки слишком длинных строк, которые могут быть использованы для выполнения атак типа «buffer overflow» или других типов манипуляций с памятью. Ограничьте максимальное количество символов для каждого поля формы, чтобы не позволить злоумышленнику отправить чрезмерно длинные строки.

Не стоит полагаться только на клиентскую проверку, так как она может быть легко обойдена. Серверная валидация должна быть обязательной. Все данные, поступающие от клиента, должны проверяться и фильтроваться на сервере перед использованием в запросах к базе данных.

При фильтрации данных важно помнить, что каждый тип данных требует своего подхода. Например, для обработки email-адресов лучше использовать встроенные функции валидации, такие как filter_var($email, FILTER_VALIDATE_EMAIL) в PHP, для дат – использовать форматированные строки с конкретными масками и т.д.

Наконец, не стоит забывать о применении параметризированных запросов (prepared statements) и ORM (Object-Relational Mapping) систем, которые значительно уменьшают риск SQL инъекций, автоматически экранируя входные данные и гарантируя безопасное выполнение SQL-запросов.

Минимизация прав доступа к базе данных для приложений

Минимизация прав доступа к базе данных – важнейший шаг в обеспечении безопасности веб-приложений. Каждое приложение должно иметь доступ только к тем данным и операциям, которые необходимы для его функционирования. Это снижает риск эксплуатации уязвимостей и ограничивает последствия в случае компрометации учетных данных.

1. Разделение прав доступа. Пользователи и приложения должны иметь различные уровни доступа в зависимости от их роли. Например, приложение для отображения данных не должно иметь прав на их изменение. Важно создать отдельные учетные записи для каждого типа взаимодействия с базой данных (чтение, запись, администрирование) и назначить минимально необходимые права для каждой роли.

2. Использование принципа наименьших привилегий. Каждому пользователю и приложению должны быть предоставлены только те права, которые необходимы для выполнения их задач. Это включает в себя отказ от предоставления прав администратора или суперпользователя для обычных приложений. Даже если приложение должно выполнять операции записи, оно не должно иметь прав на удаление данных или изменение структуры базы данных.

3. Использование ролей и групп. Разделение прав с использованием ролей позволяет централизованно управлять доступом. Создайте роли, соответствующие функциям приложения (например, роль для чтения данных и роль для записи). Каждой роли присваиваются только необходимые права, что упрощает управление доступом и минимизирует риски.

4. Ограничение доступа по IP-адресам. Настройте базу данных так, чтобы она принимала соединения только от известных и доверенных серверов. Это предотвратит попытки доступа к базе данных с неавторизованных источников. Такой подход минимизирует риск атак через открытые порты или уязвимости в сторонних сервисах.

5. Использование временных и ограниченных прав доступа. Если приложение требует повышения привилегий для выполнения определенных операций, такие права должны быть ограничены по времени и автоматически отменяться после выполнения задачи. Такой подход снижает вероятность того, что права будут злоупотреблены.

6. Шифрование данных. Важно не только ограничивать доступ к данным, но и защищать их с помощью шифрования, особенно если база данных доступна извне. Даже если атакующий получит доступ к базе данных, шифрование данных на уровне хранения или передачи делает их бесполезными без ключа дешифрования.

7. Логирование и мониторинг. Для каждого обращения к базе данных важно вести логи с указанием идентификаторов пользователей и типа операции. Это поможет в случае инцидента быстро выявить источник атаки или попытки несанкционированного доступа. Использование инструментов мониторинга поможет своевременно обнаружить подозрительную активность.

Применение этих практик позволяет эффективно минимизировать риски, связанные с несанкционированным доступом к базе данных и повышает общую безопасность веб-приложения.

Настройка безопасных заголовков HTTP для защиты от инъекций

Вот несколько ключевых заголовков, которые следует настроить для повышения безопасности:

- Content-Security-Policy (CSP) – этот заголовок позволяет указать, какие ресурсы могут быть загружены и выполнены на веб-странице. CSP помогает блокировать загрузку сторонних скриптов и снижает риск выполнения вредоносного кода, включая инъекции.

- X-Content-Type-Options – этот заголовок предотвращает интерпретацию файлов с неверным MIME-типом как других типов контента. Это важно для предотвращения атак через инъекции, когда файл, например, JavaScript, может быть интерпретирован как HTML.

- Strict-Transport-Security (HSTS) – принудительное использование HTTPS для защиты от атак типа Man-in-the-Middle. Хотя этот заголовок напрямую не защищает от SQL-инъекций, он минимизирует возможности перехвата и манипуляции запросами.

- X-XSS-Protection – активирует защиту от межсайтовых скриптовых атак (XSS) в браузерах. Это помогает предотвратить внедрение вредоносных скриптов в контент страницы, что может быть использовано в инъекциях.

- Referrer-Policy – управление информацией, отправляемой в заголовке Referer. Это снижает вероятность утечки данных через скрытые инъекции или с помощью вредоносных редиректов.

Каждый из этих заголовков играет свою роль в улучшении безопасности веб-приложений и защиты от различных типов инъекций. Настройка этих заголовков требует тщательной проверки конфигурации веб-сервера и корректного внедрения в процессе разработки.

Необходимо тщательно тестировать изменения в настройках, чтобы избежать блокировки легитимных запросов, что может негативно повлиять на работоспособность сайта.

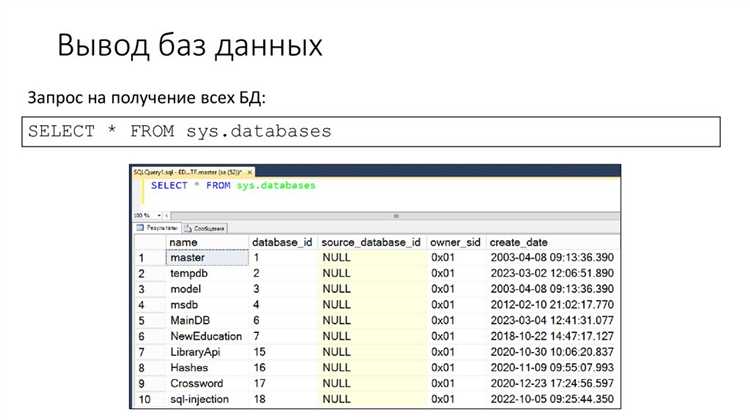

Аудит и тестирование на уязвимости SQL инъекций

Первый шаг – это анализ исходного кода. Он позволяет обнаружить места, где происходит взаимодействие с базой данных. Нужно тщательно проверять запросы, которые строятся на основе пользовательских данных, чтобы исключить возможность внедрения вредоносных SQL-команд. Особое внимание следует уделить участкам кода, использующим динамическое построение SQL-запросов без должной фильтрации данных.

Для автоматизированного тестирования используются специализированные инструменты, такие как SQLmap, которое позволяет обнаружить уязвимости SQL инъекций на сайте путем отправки различных видов тестовых данных. Такой инструмент может автоматически идентифицировать уязвимости, но для точной диагностики важно настроить его корректно, чтобы он мог обнаружить самые скрытые уязвимости.

Следующий этап – это мануальное тестирование. Оно включает в себя проверку различных точек ввода на наличие инъекционных уязвимостей. Это могут быть поля поиска, формы регистрации, фильтры и другие интерфейсы, принимающие пользовательский ввод. Тестировщик вводит специально подготовленные данные, такие как одиночные кавычки, двойные кавычки или SQL-команды (например, ‘ OR ‘1’=’1), чтобы проверить, правильно ли система обрабатывает эти данные и защищена ли от инъекций.

Важно не только тестировать запросы, но и анализировать поведение системы при несанкционированных попытках внедрения данных. Например, система должна не только отфильтровывать или экранировать ввод, но и блокировать или логировать подозрительную активность. Логирование попыток SQL инъекций позволяет в реальном времени отслеживать атаки и принимать меры для их предотвращения.

Кроме того, для предотвращения инъекций рекомендуется использовать параметрические запросы или подготовленные выражения, которые исключают возможность вмешательства вредоносных данных в SQL-запросы. Это можно проверить, заменив все динамически создаваемые запросы на безопасные, и проверив их работу на практике.

После проведения аудита и тестирования важно не только исправить обнаруженные уязвимости, но и регулярно проводить повторные тестирования, чтобы убедиться в надежности системы безопасности. Использование инструментов, таких как Burp Suite или OWASP ZAP, может быть полезным для выполнения комплексных тестов и поиска новых векторов атаки.

Реализация политики безопасного хранения данных в базе

Первым шагом является использование шифрования для защиты конфиденциальных данных. Все чувствительные данные, такие как пароли, номера кредитных карт или персональная информация, должны храниться в зашифрованном виде. Для шифрования паролей рекомендуется использовать алгоритмы с солением, например, bcrypt или Argon2. Соление гарантирует, что одинаковые пароли будут зашифрованы в уникальной форме, что затруднит их дешифровку при утечке данных.

Не следует хранить пароли в базе данных в открытом виде или использовать устаревшие методы хеширования, такие как MD5 или SHA1. Эти алгоритмы уязвимы для атак, таких как подбор по словарю или атаки через радужные таблицы.

Для хранения прочих данных следует использовать технику шифрования на уровне базы данных (например, Transparent Data Encryption в MS SQL или TDE в Oracle), чтобы данные были защищены даже в случае физического доступа к серверу. Важно обеспечить, чтобы ключи шифрования хранились в безопасном месте, например, в специализированных устройствах для управления ключами (HSM – Hardware Security Modules).

Реализация контроля доступа к базе данных также критична. Каждый пользователь и приложение должны иметь только те привилегии, которые им необходимы для работы. Разделение ролей и использование многоуровневой аутентификации помогают минимизировать риски. Например, административные права должны быть ограничены исключительно для системных администраторов.

Стоит использовать аудит доступа и журналирование всех операций с данными. Логирование изменений в базе данных позволяет отслеживать подозрительные действия и выявлять попытки несанкционированного доступа или манипуляций с данными. Эти логи должны храниться в защищенном месте, чтобы предотвратить их изменение или удаление злоумышленниками.

Еще одной важной практикой является регулярное тестирование безопасности базы данных. Проведение регулярных проверок на уязвимости позволяет своевременно обнаруживать и устранять потенциальные угрозы. Важно использовать инструменты для тестирования на уязвимости и проведения аудитов безопасности, такие как SQLmap или другие решения для сканирования на наличие уязвимостей.

Также стоит обратить внимание на защите от SQL инъекций, так как многие атаки начинаются с манипуляций с запросами. Использование подготовленных выражений (prepared statements) или ORM-систем (например, Django ORM, Hibernate) помогает избежать внедрения вредоносных SQL-команд в запросы.

Сохранение резервных копий данных должно осуществляться в зашифрованном виде и на изолированных носителях. Резервные копии должны быть защищены от изменений и утрат, а процесс их восстановления должен быть регулярным и тестируемым.

Применение всех этих методов в комплексе значительно повышает уровень безопасности данных и минимизирует риски их компрометации в случае атаки на систему.

Вопрос-ответ:

Что такое SQL инъекция и как она может повлиять на безопасность сайта?

SQL инъекция — это тип уязвимости в веб-приложениях, при котором злоумышленник может вставить вредоносный SQL-запрос в форму на сайте, чтобы выполнить его на сервере базы данных. Это может привести к несанкционированному доступу к данным, их изменению или даже удалению. В случае успешной атаки злоумышленник может получить доступ к конфиденциальной информации, такой как логины, пароли и другая личная информация пользователей, что может привести к серьезным последствиям для безопасности сайта и репутации компании.

Какие методы защиты от SQL инъекций существуют?

Основными методами защиты от SQL инъекций являются использование подготовленных запросов (prepared statements) и параметризированных запросов. Это предотвращает возможность вставки вредоносного кода в SQL-запрос, так как все данные, передаваемые в запрос, обрабатываются как обычные значения, а не как часть SQL-выражения. Также рекомендуется использовать ORM (Object-Relational Mapping), которая автоматически защищает от инъекций, проверку и фильтрацию данных, а также минимизацию прав доступа к базе данных. Регулярное обновление программного обеспечения и использование фаерволов также являются важными мерами безопасности.

Как правильно фильтровать и проверять входные данные, чтобы избежать SQL инъекций?

Для предотвращения SQL инъекций важно тщательно фильтровать и проверять все входные данные. Во-первых, нужно использовать белые списки (whitelists) для разрешения только тех значений, которые необходимы. Например, для числовых полей разрешать только цифры. Во-вторых, рекомендуется использовать функции для экранирования спецсимволов, чтобы данные, содержащие потенциально опасные символы (например, кавычки или точку с запятой), не могли быть интерпретированы как часть SQL-запроса. Также следует избегать использования динамически формируемых SQL-запросов с включением данных напрямую, так как это делает сайт уязвимым к инъекциям.

Что такое подготовленные запросы и как они защищают от SQL инъекций?

Подготовленные запросы (или параметризированные запросы) — это механизм, который позволяет разработчику создавать SQL-запросы с заранее определенной структурой, а затем передавать данные в качестве параметров. Вместо того чтобы вставлять данные напрямую в запрос, параметры передаются отдельно от SQL-выражения. Это позволяет серверу базы данных правильно интерпретировать параметры и исключить возможность того, что данные будут выполнены как часть SQL-кода. Таким образом, подготовленные запросы значительно снижают риск SQL инъекций, так как злоумышленник не может изменить структуру запроса, вставив в него вредоносный код.

Какие еще меры можно принять для повышения безопасности сайта от атак, помимо защиты от SQL инъекций?

Кроме защиты от SQL инъекций, следует принять другие меры для повышения общей безопасности сайта. Например, важно использовать HTTPS для защиты данных, передаваемых между сервером и клиентом, что предотвратит их перехват. Также стоит регулярно обновлять серверное программное обеспечение, CMS, плагины и библиотеки, чтобы закрывать уязвимости. Многоуровневая аутентификация и защита от brute-force атак с помощью капчи и ограничений по количеству попыток входа также помогут защитить сайт. Не следует забывать об ограничении прав пользователей и минимизации доступа к критическим данным на сервере.