Wireshark – мощный сетевой анализатор, который позволяет отследить трафик между вашим компьютером и серверами или клиентами Discord. Для определения IP адреса конкретного пользователя необходимо настроить фильтры захвата пакетов, сфокусировавшись на UDP и TCP соединениях, используемых Discord. Ключевой аспект – правильно выделить пакеты, относящиеся к голосовым или текстовым сессиям, чтобы избежать лишнего шума в захвате.

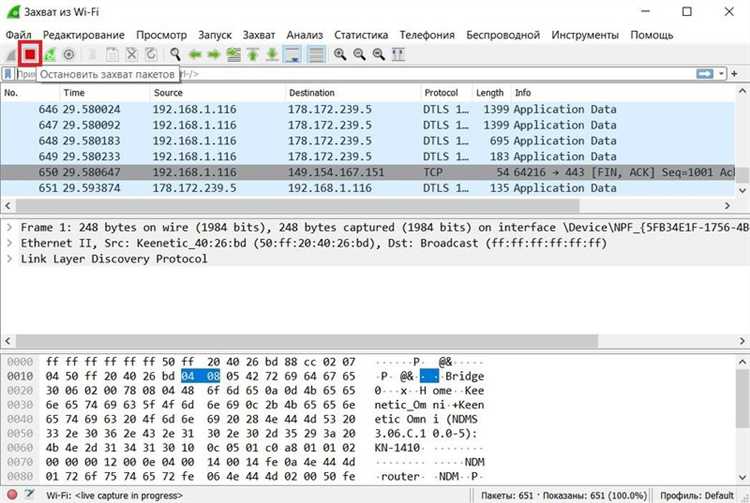

Важно запустить Wireshark с правами администратора для доступа к сетевому интерфейсу. Затем следует выбрать интерфейс, через который происходит подключение к интернету, и применить фильтр по протоколам Discord, например, по портам 50000-60000 UDP, часто используемым для голосовой связи. Захват пакетов необходимо вести в момент активного общения с интересующим пользователем, чтобы получить точные данные.

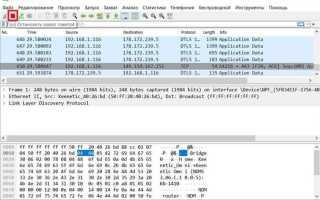

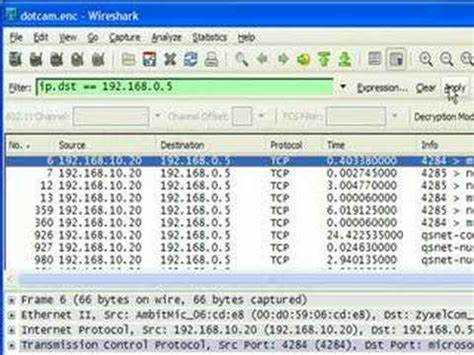

При анализе пакетов обращайте внимание на поле Source и Destination, чтобы идентифицировать IP адреса участников сессии. Использование фильтра по IP или по определённым протоколам помогает ускорить поиск нужной информации. Для точного определения IP адреса полезно дополнительно проверить временные метки и количество переданных данных, что помогает исключить фоновые соединения.

Настройка фильтров Wireshark для захвата трафика Discord

Для точного перехвата трафика Discord в Wireshark необходимо использовать фильтры, которые ограничат захват только нужными пакетами. Discord преимущественно работает через протоколы UDP и TCP на динамических портах, а также использует WebSocket через HTTPS.

Первичный фильтр захвата рекомендуется установить так:

udp or tcp port 443

Этот фильтр позволит отследить как UDP-пакеты, которые используются для голосового трафика, так и TCP-пакеты с зашифрованным HTTPS, по которому идут данные Discord.

Для фильтрации по IP-адресам серверов Discord можно использовать диапазоны, которые периодически обновляются. Актуальные IP-диапазоны можно получить из официальной документации Discord или анализом DNS-запросов к доменам discordapp.com и discord.com.

Например, для захвата трафика, связанного с конкретным IP-сервером Discord, используйте захват с фильтром:

host 162.159.0.0/16

Эта подсеть принадлежит Cloudflare, через которую часто проходит трафик Discord. Для более точного анализа применяйте фильтр отображения после захвата:

(ip.src == IP_сервера) or (ip.dst == IP_сервера)

где IP_сервера замените на конкретный адрес из списка. Для голосовых пакетов, передающихся по UDP, полезно добавить фильтр по портам в диапазоне 50000-65535:

udp portrange 50000-65535

Для ограничения захвата в Wireshark откройте окно «Capture Options» и в поле «Capture Filter» введите нужный фильтр. Это уменьшит объем данных и повысит эффективность анализа.

Выделение пакетов с голосовыми и текстовыми данными Discord

Для точного выделения пакетов Discord в Wireshark необходимо учитывать специфику протоколов и портов, используемых сервисом. Голосовой трафик Discord преимущественно передаётся по протоколу UDP с использованием динамических портов в диапазоне 49152–65535. Текстовые сообщения проходят через TCP-соединения, чаще всего на стандартных портах 443 и 80, так как Discord работает поверх HTTPS.

Выделение голосового трафика осуществляется фильтром, ориентированным на UDP-пакеты с IP-адресами серверов Discord и портами, которые активны в момент голосового чата. Для определения нужных портов можно начать с фильтра udp && ip.addr == [IP-сервера], затем уточнить порты по полю udp.srcport или udp.dstport. Голосовые данные обычно передаются с минимальной задержкой и имеют регулярный интервал между пакетами – это позволяет дополнительно отфильтровать шум.

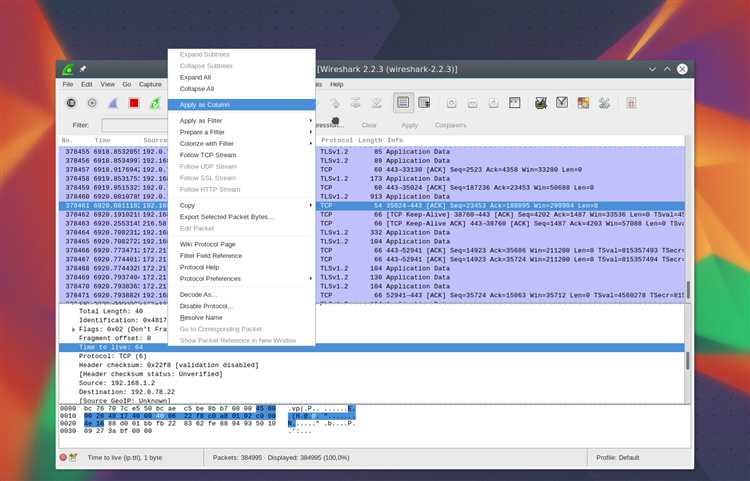

Текстовые данные Discord передаются внутри TLS-сессий поверх TCP, поэтому выделение производится через фильтр tcp.port == 443 с уточнением по IP-адресам серверов Discord. Для идентификации пакетов с текстом полезно смотреть на TCP-поток с помощью функции «Follow TCP Stream» в Wireshark, где можно увидеть содержимое зашифрованных запросов и ответов.

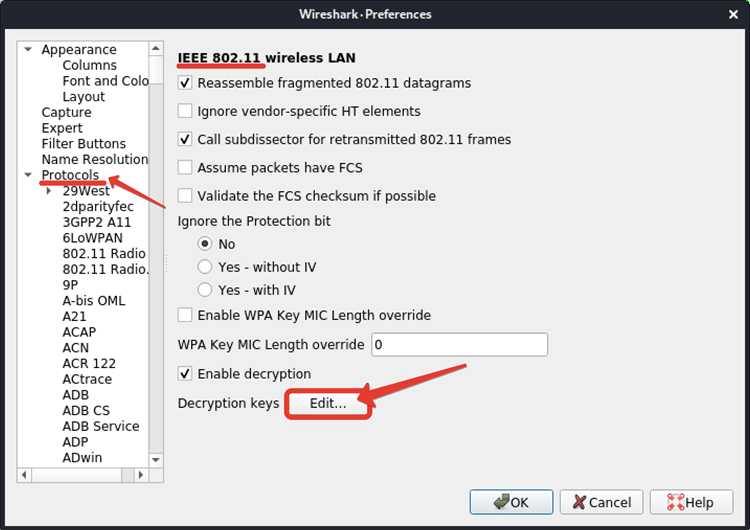

Дополнительно для упрощения выделения рекомендуется использовать актуальные списки IP-адресов и диапазонов Discord, обновляемые официально. Это уменьшит вероятность захвата лишнего трафика. При анализе голосового трафика стоит учитывать, что Discord применяет шифрование RTP-пакетов, поэтому для детального анализа понадобится ключ шифрования или доступ к клиенту.

Определение IP адреса сервера Discord из сетевого трафика

Для выявления IP адреса сервера Discord через Wireshark необходимо захватить трафик в момент активного соединения с приложением. Запустите захват на интерфейсе, через который происходит выход в интернет, и откройте Discord для установления связи с сервером.

В фильтре отображения Wireshark используйте выражение tcp.port == 443 или udp.port == 443, так как Discord преимущественно использует защищённые HTTPS-соединения и UDP для голосового трафика. Среди отображаемых пакетов найдите уникальные IP адреса, с которыми установлено соединение.

Далее выявите IP адреса с высокой частотой обмена пакетами и стабильными временными интервалами. Это, как правило, адреса серверов Discord. Чтобы подтвердить принадлежность IP, можно выполнить обратное DNS-имя через команду nslookup или dig -x. Адреса, относящиеся к Discord, часто принадлежат подсетям, например, 162.159.x.x, 104.16.x.x или 185.60.x.x.

Особое внимание уделите UDP-пакетам, связанным с голосовыми каналами – именно там чаще всего обнаруживается основной IP сервера голосового чата. Используйте фильтр udp && ip.addr == [ваш IP] для отслеживания обратного трафика. IP-адрес, с которым идет обмен голосовыми пакетами, и будет IP сервера Discord.

Для исключения ложных совпадений проверяйте данные пакетов на наличие характерных заголовков протокола Discord, таких как специфичные TLS SNI или метаданные, связанные с Discord API. Это поможет отделить трафик Discord от других приложений.

Анализ прямых соединений между пользователями Discord

Discord использует технологию WebRTC для организации прямых peer-to-peer (P2P) соединений, позволяя передавать голос и видео напрямую между клиентами без участия серверов в медиа-трафике. Для выявления IP-адресов таких соединений через Wireshark необходимо фильтровать пакеты по протоколам STUN и UDP, так как WebRTC использует STUN-серверы для определения публичных IP и установления соединения.

В Wireshark рекомендуется применять фильтр stun || udp и отслеживать обмен STUN Binding Request/Response. В этих пакетах содержатся IP-адреса и порты конечных пользователей. Обратите внимание, что Discord может шифровать часть трафика, но IP-адреса в заголовках пакетов видны и доступны для анализа.

Для точного выделения прямых соединений следует искать пары IP-адресов, которые обмениваются STUN-запросами, и сверять их с известными серверами Discord, чтобы отделить P2P-трафик от серверного. При наличии активного звонка или видеочата в Discord обмен STUN-пакетами происходит регулярно, что позволяет отследить текущие IP участников.

Рекомендуется фиксировать время и последовательность STUN-сообщений, чтобы построить карту соединений и определить, какие именно IP являются конечными точками прямого обмена данными. Также важно учитывать, что при использовании VPN или NAT IP-адреса могут быть маскированы, что усложняет идентификацию реального источника.

Использование временных меток для отслеживания активности пользователя

Временные метки в Wireshark отражают точное время захвата каждого пакета. Для анализа активности пользователя Discord необходимо фильтровать трафик по IP-адресам и протоколам, связанным с приложением (обычно UDP и TCP на портах Discord). Временные метки позволяют определить моменты пиковых нагрузок, которые соответствуют отправке сообщений, голосовым вызовам или изменениям статуса.

Чтобы выявить активность, следует отсортировать захваченные пакеты по времени и обратить внимание на интервалы с интенсивной передачей данных. Кратковременное увеличение количества пакетов с одного IP указывает на взаимодействие пользователя с сервером Discord. Кроме того, анализ интервалов между пакетами помогает выделить периоды бездействия и сравнить их с предполагаемыми действиями.

При длительном захвате рекомендуется использовать функцию экспорта временных меток в CSV для последующего анализа в специализированных инструментах, что позволяет строить графики активности по времени. Это упрощает идентификацию шаблонов поведения и моменты смены состояния соединения.

Важно учитывать временную синхронизацию устройства с сетевым потоком: небольшие сдвиги во времени могут исказить интерпретацию активности. Поэтому перед анализом временные метки корректируют относительно системных часов.

Проверка и интерпретация полученных IP адресов в Wireshark

После захвата трафика Discord в Wireshark необходимо отфильтровать данные по протоколу IP для выделения адресов.

- Используйте фильтр

ip.addr == X.X.X.Xдля поиска пакетов с конкретным IP. - Фильтр

discordпоможет сузить трафик, но лучше комбинировать с IP-фильтрами для точности.

Определите роль каждого IP-адреса:

- IP источника (

Source) – отправитель пакета, потенциально Discord-сервер или пользователь. - IP назначения (

Destination) – получатель данных.

Для идентификации клиента Discord среди IP учитывайте:

- Локальные IP (начинающиеся с 192.168., 10., 172.16.-172.31.) относятся к вашей сети и не являются внешними адресами пользователей.

- Внешние IP обычно связаны с сервером Discord или удалённым участником.

Проверьте тип пакетов:

- UDP-пакеты с голосовыми данными чаще всего идут напрямую между пользователями.

- TCP-сессии могут указывать на обмен сообщениями через серверы Discord.

Для точной идентификации IP собеседника в голосовом канале Discord:

- Отфильтруйте UDP-трафик по портам, используемым Discord (обычно диапазон 50000–60000).

- Сравните время отправки пакетов с вашей активностью в голосовом канале.

- Исключите IP адреса ваших локальных и сетевых устройств.

При анализе обращайте внимание на аномалии:

- Если IP часто меняется, возможно используется VPN или прокси.

- Пакеты с малым объёмом данных могут указывать на служебный трафик, а не на голосовую коммуникацию.

Для проверки IP используйте внешние сервисы геолокации и базы данных, чтобы понять принадлежность адреса.

Вопрос-ответ:

Можно ли с помощью Wireshark найти IP-адрес пользователя Discord, с которым я общаюсь?

Wireshark позволяет анализировать сетевой трафик, но Discord использует защищённые серверы и шифрование. Прямое определение IP другого пользователя через Wireshark практически невозможно, так как весь трафик идёт через серверы Discord, а не напрямую между пользователями.

Как настроить Wireshark для захвата пакетов Discord на моём компьютере?

Для начала нужно выбрать сетевой интерфейс, через который идёт интернет-соединение. Затем запустить захват пакетов в Wireshark и открыть Discord. После этого фильтруйте трафик по портам или протоколам, связанным с Discord, например, используя фильтр «tcp.port == 443» для HTTPS-трафика. Однако расшифровать содержимое зашифрованных пакетов без ключей нельзя.

Что показывает IP-адрес в захваченных пакетах при использовании Discord и можно ли его связать с конкретным пользователем?

В захваченных пакетах чаще всего виден IP серверов Discord, через которые проходит трафик. IP адреса других пользователей напрямую не отображаются, так как соединения устанавливаются через серверы, а не между клиентами. Таким образом, по IP из пакетов невозможно однозначно определить другого пользователя в Discord.

Есть ли способы обойти шифрование Discord, чтобы увидеть IP собеседника через Wireshark?

Шифрование, применяемое Discord, сделано для защиты данных и предотвращения такой возможности. Обходить это шифрование без доступа к ключам невозможно и противоречит правилам использования сервиса и законам. Попытки получить IP собеседника таким способом нарушают конфиденциальность и считаются неправомерными.