WhatsApp использует сквозное шифрование, что исключает перехват сообщений на этапе передачи. Однако уязвимости возникают на уровне пользовательских устройств. Наиболее распространённый метод – получение физического доступа к смартфону жертвы. Достаточно нескольких минут, чтобы установить шпионское приложение или создать резервную копию переписки через Google Диск или iCloud.

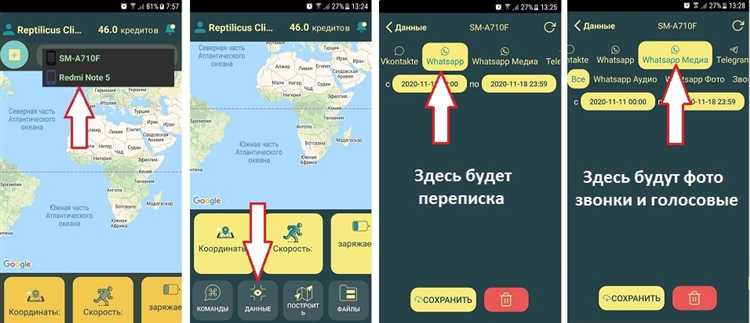

Популярные шпионские приложения: mSpy, FlexiSPY, Hoverwatch. Они требуют установки на целевом устройстве и позволяют просматривать переписку в реальном времени. Большинство таких решений работают только на Android и требуют снятия ограничений безопасности (root-доступ).

На iPhone возможен доступ через резервные копии в iCloud. При наличии логина и пароля от Apple ID достаточно авторизоваться с другого устройства и использовать специализированные программы: iBackup Viewer или Elcomsoft Phone Breaker. Двухфакторная аутентификация усложняет задачу, но не делает её невозможной при утере контрольного устройства.

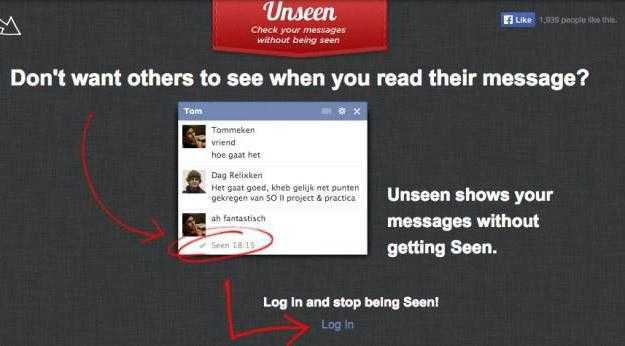

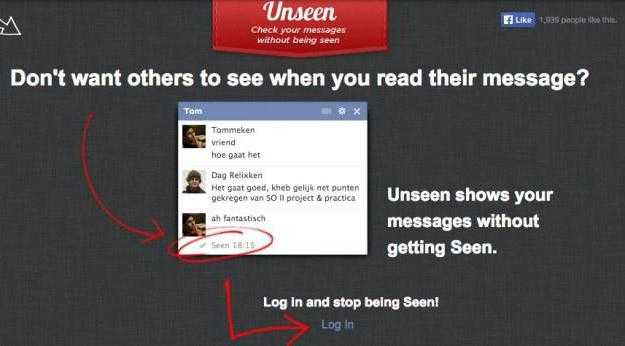

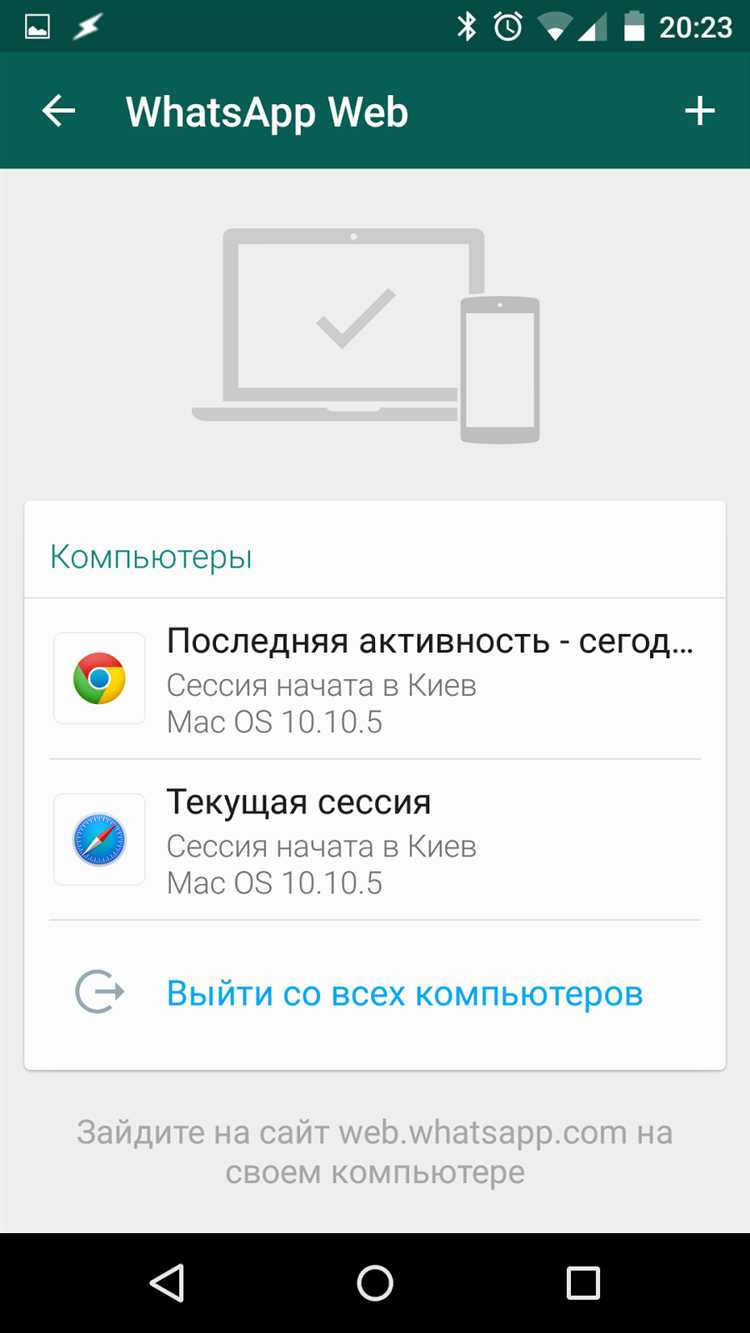

Также существует метод клонирования WhatsApp через WhatsApp Web. Если кратковременно получить доступ к смартфону, можно отсканировать QR-код и оставить сессию активной. Это позволяет в течение длительного времени получать копии сообщений, пока пользователь не обнаружит подозрительную сессию в настройках.

Доступ через перехват SMS для подтверждения при переустановке WhatsApp возможен только при уязвимости оператора или наличии доступа к SIM-карте. Такие сценарии редко реализуемы без внутреннего участия или социальной инженерии.

Как работает WhatsApp Web и можно ли с его помощью читать чужие переписки

Все сообщения передаются в зашифрованном виде, однако браузер получает их в уже расшифрованном состоянии, как зеркало содержимого телефона. Это значит, что физический доступ к телефону хотя бы на несколько секунд позволяет авторизовать WhatsApp Web на чужом устройстве. После этого читать переписку можно удалённо, пока владелец не выйдет из сессии вручную или не переустановит приложение.

Уязвимость кроется в механизме постоянной авторизации. Если в настройках браузера включено сохранение сессий, то WhatsApp Web остаётся активным без повторной проверки. Владелец аккаунта может и не заметить, что его переписка доступна извне.

Проверить наличие сторонних сессий можно в мобильном приложении WhatsApp: меню → «Устройства» → список активных сессий. Неизвестные подключения стоит немедленно завершить. Для защиты рекомендуется установить блокировку по биометрии или PIN-коду, отключить автоматическое подключение к Wi-Fi и регулярно проверять список подключённых устройств.

Использование резервных копий Google Диска и iCloud для получения сообщений

Доступ к резервной копии Google Диска возможен только при наличии аккаунта Google, к которому привязана копия. WhatsApp создает автоматические бэкапы, если включена синхронизация в настройках приложения. Копия содержит текстовые сообщения, голосовые заметки, изображения и другую мультимедийную информацию, но не защищена сквозным шифрованием по умолчанию.

Для восстановления копии требуется выполнить вход на устройстве с тем же номером и аккаунтом Google. После установки WhatsApp приложение предложит восстановить данные с Google Диска. Альтернативный способ – доступ через Google Takeout, где можно запросить выгрузку всех данных, включая резервные копии, если они не были зашифрованы. Однако содержимое в зашифрованной копии невозможно прочитать без ключа, который хранится локально на устройстве владельца.

Копии в iCloud сохраняются автоматически, если включена соответствующая опция в WhatsApp на iOS. Для доступа необходим Apple ID владельца и подтверждение входа. iCloud не предоставляет возможности просмотра содержимого резервной копии через веб-интерфейс. Единственный рабочий метод – восстановление копии на iPhone, авторизованном под тем же Apple ID, с использованием номера телефона, к которому привязана копия.

Важно: обе платформы позволяют включить сквозное шифрование резервных копий. В таком случае потребуется отдельный ключ, заданный пользователем, без которого восстановление невозможно даже при наличии доступа к аккаунту.

Получение сообщений через резервные копии требует либо знания учетных данных и доступа к устройству, либо использования ранее настроенных методов восстановления. Перехват данных на стадии загрузки невозможен из-за защищенного канала связи между сервером и приложением.

Физический доступ к устройству: что можно извлечь вручную

При непосредственном доступе к смартфону открываются технические возможности для извлечения данных из WhatsApp без использования удалённых методов. Важно учитывать уровень защиты устройства и наличие паролей, биометрической аутентификации или шифрования.

1. Прямое чтение чатов: если смартфон разблокирован или доступ к экрану получен, можно просматривать переписку в самом приложении WhatsApp. Важно проверить как основное окно чатов, так и архивированные беседы, а также статус «Избранные сообщения».

2. Доступ к резервным копиям: в настройках WhatsApp можно посмотреть, создаются ли резервные копии чатов и куда они сохраняются – Google Диск (Android) или iCloud (iPhone). При наличии доступа к облачному аккаунту возможна загрузка резервной копии на другое устройство с установкой того же номера.

3. Папка WhatsApp в памяти устройства: на Android смартфонах без рут-доступа можно открыть папку /WhatsApp/Media, где хранятся фото, видео, аудиосообщения и документы. Данные отсортированы по типам и доступны без запуска приложения. На iPhone такой подход невозможен без джейлбрейка.

4. Просмотр уведомлений: при включённом уведомлении на экране блокировки возможно чтение части сообщений без разблокировки. Также можно открыть журнал уведомлений (на Android) при наличии соответствующих разрешений.

5. Использование функции WhatsApp Web: при физическом доступе к разблокированному смартфону можно за несколько секунд отсканировать QR-код с чужого устройства и подключиться к WhatsApp Web. При этом не отображается уведомление, если пользователь не заходит в раздел «Связанные устройства».

6. Проверка резервов в файловой системе: в устройствах Android, где WhatsApp не зашифровал локальную копию, в папке /WhatsApp/Databases могут сохраняться файлы с расширением .crypt14. Их можно попытаться расшифровать при наличии ключа, хранящегося в системной области устройства.

Все действия требуют минимального времени при физическом доступе. Главный ограничивающий фактор – степень защиты смартфона и наличие активного PIN-кода, Face ID или Touch ID.

Перехват одноразовых кодов подтверждения и уязвимости SMS

Одноразовые коды подтверждения (OTP), отправляемые по SMS, часто используются для верификации при входе в WhatsApp. Однако SMS остаются слабо защищённым каналом связи, что делает их уязвимыми для перехвата.

- SIM-своп (SIM swapping): Злоумышленник получает дубликат SIM-карты жертвы через оператора связи. После активации он получает все входящие SMS, включая OTP. Для атаки достаточно доступа к базовым персональным данным жертвы: ФИО, дата рождения, номер паспорта, последние номера вызовов.

- SS7-уязвимости: Протокол SS7, используемый операторами для маршрутизации сообщений, позволяет перехватывать SMS при наличии доступа к телекоммуникационной инфраструктуре. Такие атаки возможны при участии скомпрометированных операторов или с использованием услуг нелегальных сервисов перехвата.

- Малварь на Android: Вредоносные приложения с разрешением на чтение SMS автоматически перенаправляют OTP злоумышленникам. Распространение ведётся через фишинговые сайты, поддельные приложения или ссылки в соцсетях.

- Переадресация SMS: Некоторые пользователи по ошибке активируют переадресацию сообщений, что позволяет третьим лицам получать копии входящих SMS, включая коды.

Рекомендации по защите:

- Запретить удалённую замену SIM-карты у оператора, установить PIN на SIM.

- Не разглашать персональные данные, особенно в соцсетях и публичных базах.

- Использовать приложения с двухфакторной аутентификацией через отдельные генераторы (Google Authenticator, Authy).

- Проверять разрешения устанавливаемых приложений, избегать установки из неизвестных источников.

- Отключить переадресацию SMS, проверить настройки у оператора и в устройстве.

Программы родительского контроля: что реально отслеживается

Большинство программ родительского контроля не обеспечивают прямого доступа к содержимому чатов в WhatsApp из-за шифрования сквозного типа. Однако часть информации всё же поддаётся сбору, особенно при наличии физического доступа к устройству и разрешений администратора.

Фактически доступные данные:

1. Журналы вызовов и продолжительность звонков. Некоторые приложения, например Qustodio или mSpy, могут отображать, когда и с кем происходили голосовые или видеозвонки через WhatsApp.

2. Уведомления на экране. При соответствующих разрешениях приложения фиксируют текст входящих сообщений, если они появляются в области уведомлений. Это возможно до тех пор, пока пользователь не отключит отображение содержимого уведомлений.

3. Скриншоты экрана. Некоторые утилиты позволяют делать скриншоты при активности WhatsApp, что косвенно даёт доступ к переписке. Такая функция работает на устройствах с root-доступом (Android) или jailbreak (iOS).

4. Временные метки активности. Показывается, когда пользователь был в сети, как часто открывает приложение, сколько времени проводит внутри. Пример – KidsGuard или Norton Family.

Что не отслеживается без взлома:

Полный текст сообщений, медиафайлы и история переписки напрямую недоступны без установки шпионского ПО с расширенными правами. Программы родительского контроля не расшифровывают сообщения и не имеют доступа к зашифрованным резервным копиям в облаке.

Рекомендации:

Для максимального охвата требуется физический доступ к телефону, включение необходимых разрешений и отключение PIN-кодов на установку стороннего ПО. Устройства без root-доступа или jailbreak значительно ограничивают функциональность мониторинга.

Социальная инженерия: как убеждают жертву выдать доступ

Социальная инженерия в WhatsApp основывается на манипуляциях, которые заставляют пользователя добровольно раскрыть данные для входа или код подтверждения. Злоумышленники используют конкретные приемы, направленные на снижение бдительности и создание доверия.

- Имитация официальных сообщений:

Хакер отправляет сообщение с виду от службы поддержки WhatsApp, где просит переслать код подтверждения, мотивируя это «проверкой безопасности» или «восстановлением аккаунта».

- Экстренные ситуации:

Злоумышленник выдает себя за близкого человека и утверждает, что срочно нужна помощь, чтобы получить доступ к аккаунту, например, для отправки денег.

- Создание доверия через контекст:

Преступник собирает информацию из открытых источников (социальные сети, публичные данные) и использует её в разговоре, чтобы выглядеть знакомым или компетентным человеком.

- Обман с помощью фишинговых ссылок:

Жертве предлагают перейти по ссылке, имитирующей страницу WhatsApp, где вводится код подтверждения, который затем перехватывается злоумышленником.

Рекомендации по защите от подобных методов:

- Никогда не пересылайте код подтверждения WhatsApp третьим лицам.

- Проверяйте номер отправителя – официальные службы не запрашивают коды через мессенджер.

- Активируйте двухфакторную аутентификацию в настройках WhatsApp.

- Не переходите по подозрительным ссылкам и не вводите данные на непроверенных сайтах.

- При звонках с просьбой предоставить код – завершайте разговор и перезванивайте знакомому самостоятельно.

Какие риски и последствия предусмотрены законом за такие действия

Несанкционированный доступ к чужим сообщениям в WhatsApp квалифицируется как нарушение тайны переписки и компьютерные преступления. В России такие действия регулируются статьями 137 и 272 Уголовного кодекса.

Статья 137 УК РФ предусматривает ответственность за незаконное вмешательство в частную жизнь, включая незаконный доступ к переписке. Санкции могут включать штраф до 200 тысяч рублей, обязательные работы или лишение свободы до двух лет.

Статья 272 УК РФ охватывает несанкционированный доступ к компьютерной информации. Наказание варьируется от штрафа до лишения свободы на срок до шести лет, особенно если доступ повлек значительный ущерб.

В случае использования вредоносного ПО для взлома или кражи данных возможна квалификация по статьям о создании и распространении вредоносных программ (ст. 273 УК РФ), что может повлечь лишение свободы до четырёх лет.

Помимо уголовной ответственности, жертва может обратиться в суд с гражданским иском о возмещении морального и материального ущерба.

Рекомендация – не прибегать к таким методам, поскольку доказательства нарушения легко фиксируются правоохранительными органами через экспертизу цифровых следов.

Вопрос-ответ:

Какие методы чаще всего используют для получения доступа к чужим сообщениям в WhatsApp?

Среди распространённых способов — установка шпионских программ на телефон жертвы, перехват сообщений через Wi-Fi-сети, использование функции WhatsApp Web без ведома владельца, а также попытки взлома аккаунта через подделку кода подтверждения. Каждый из этих методов требует определённых навыков и ресурсов, но чаще всего злоумышленники пользуются уязвимостью пользователей, например, доверчивостью при сканировании QR-кодов или установке непроверенных приложений.

Можно ли получить доступ к сообщениям WhatsApp, если телефон находится в режиме офлайн?

Если телефон не подключён к интернету, перехватить текущие сообщения напрямую практически невозможно, так как они проходят через серверы только при наличии сети. Однако злоумышленник может попытаться получить доступ к уже сохранённым данным на устройстве через физический доступ к телефону или установку вредоносного ПО заранее. Также существуют способы синхронизации через WhatsApp Web, если сессия уже открыта на другом устройстве.

Насколько безопасна функция WhatsApp Web с точки зрения защиты переписки?

WhatsApp Web привязывается к аккаунту через сканирование QR-кода, что требует физического доступа к телефону на момент настройки. Если кто-то получил возможность сканировать код и не вышел из сессии, он сможет читать сообщения в браузере без ведома владельца. Поэтому важно периодически проверять активные сессии в настройках приложения и завершать те, которые вызывают подозрения.

Может ли злоумышленник взломать аккаунт WhatsApp, используя только номер телефона?

Сам по себе номер телефона — это лишь часть данных, необходимая для регистрации в WhatsApp. Для взлома требуется получить код подтверждения, который приходит по SMS или через звонок. Если злоумышленник перехватит этот код или обманом заставит пользователя передать его, он сможет активировать аккаунт на другом устройстве. Поэтому не стоит делиться кодами с кем бы то ни было, даже если это кажется официальным запросом.

Какие меры помогут защитить свои сообщения в WhatsApp от несанкционированного доступа?

Чтобы снизить риск, следует использовать двухфакторную аутентификацию, не передавать код подтверждения посторонним, внимательно относиться к запросам на установку приложений и не сканировать QR-коды от неизвестных источников. Также полезно регулярно проверять активные сессии WhatsApp Web и сразу закрывать те, которые вызывают сомнения. Обновление приложения до последних версий помогает закрыть возможные уязвимости.

Какие способы чаще всего используют для получения доступа к чужим сообщениям в WhatsApp?

Среди распространённых методов — использование функции WhatsApp Web на чужом телефоне без уведомления владельца, установка шпионских приложений, которые копируют переписку, а также попытки взлома аккаунта через кражу кода подтверждения по SMS. Иногда применяют подмену SIM-карты для перехвата сообщений. Каждый из этих способов требует разной технической подготовки и несёт серьёзные юридические последствия.