Несмотря на сквозное шифрование, WhatsApp не является непробиваемым бастионом конфиденциальности. Спецслужбы используют юридические, технические и социальные методы для получения доступа к переписке пользователей. Эти методы отличаются по уровню сложности, правовому регулированию и вероятности обнаружения пользователем.

Наиболее формализованный способ – запрос данных через юридические процедуры. WhatsApp, принадлежащий Meta, регулярно получает официальные запросы от правительств. Согласно отчету о прозрачности Meta, только за первое полугодие 2023 года компания получила более 80 000 таких запросов, из которых около 80% были частично или полностью удовлетворены. Хотя содержание переписки не хранится на серверах, доступ к метаданным – времени сообщений, контактам, IP-адресам и местоположению – позволяет спецслужбам выстраивать поведенческие профили пользователей.

Вторая категория – техническое внедрение. Наиболее известный пример – израильский шпионский софт Pegasus, разработанный компанией NSO Group. Он способен незаметно заражать устройство, используя уязвимости нулевого дня, и предоставлять полный доступ ко всем функциям смартфона, включая WhatsApp. В 2021 году расследование Forbidden Stories и Amnesty International выявило случаи слежки за журналистами, активистами и политиками в более чем 45 странах с помощью Pegasus.

Дополнительный вектор – социальная инженерия. Спецслужбы могут использовать подставные аккаунты, фишинговые ссылки или социальное давление, чтобы получить доступ к аккаунту через SIM-карту, QR-код входа в WhatsApp Web или перехват одноразового кода подтверждения. Этот метод чаще применяется в авторитарных государствах и требует минимальных технических затрат.

Рекомендация: отключите резервные копии в облаке, активируйте двухфакторную аутентификацию и избегайте установки приложений из неофициальных источников. Это не гарантирует абсолютную защиту, но значительно усложнит работу потенциальному наблюдателю.

Какие уязвимости WhatsApp могут использовать спецслужбы

Несмотря на сквозное шифрование, WhatsApp не гарантирует абсолютную защиту переписки. Слабые места чаще всего связаны не с самим шифрованием, а с уязвимостями на уровне клиента и инфраструктуры.

Одна из ключевых уязвимостей – резервные копии чатов. Если пользователь активирует облачное резервное копирование в Google Drive или iCloud, переписка теряет сквозное шифрование. Доступ к облачным данным возможен через юридические запросы или уязвимости самих облачных хранилищ.

В 2022 году был обнаружен баг в реализации XMPP-протокола, который использует WhatsApp. Он позволял удалённому исполнению кода через специально сформированные сообщения. Хотя уязвимость была быстро закрыта, аналогичные проблемы потенциально могут использоваться в дальнейшем.

Spyware-атаки, такие как Pegasus, эксплуатируют уязвимости нулевого дня в WhatsApp. В 2019 году Pegasus использовал ошибку в функции звонков, позволяя установить шпионское ПО без взаимодействия пользователя. В подобных случаях данные считываются до шифрования или после расшифровки, обходя защиту мессенджера.

Метаданные – ещё один канал утечки. WhatsApp хранит информацию о времени общения, номерах, IP-адресах и устройстве. Эти данные не шифруются и могут быть предоставлены по официальному запросу.

Спецслужбы также используют атаки через подмену SIM-карт (SIM-swap), чтобы получить доступ к аккаунту через восстановление по SMS. Дополнительным риском является использование уязвимых версий Android, где возможно считывание содержимого приложения через эксплойты.

Рекомендации: отключить облачные резервные копии, активировать двухфакторную аутентификацию, регулярно обновлять приложение и операционную систему, использовать устройства с последними патчами безопасности и избегать установки APK-файлов из сторонних источников.

Как работает механизм запроса данных через судебные ордера

Доступ спецслужб к данным WhatsApp возможен только при наличии судебного ордера, выданного в рамках конкретного расследования. Сам мессенджер находится под юрисдикцией США, поскольку принадлежит Meta Platforms Inc., что означает соблюдение требований американского законодательства, включая Закон о хранении данных (Stored Communications Act, SCA).

- Запрос инициируется органами следствия в виде официального обращения, оформленного в соответствии с нормами уголовно-процессуального законодательства.

- Далее запрос передается в суд. При наличии обоснованных подозрений суд выдает ордер, позволяющий получить доступ к определённой информации.

- Получив ордер, компетентные органы обращаются в международные структуры (например, по линии MLAT – соглашения о взаимной правовой помощи) для взаимодействия с Meta.

- Meta рассматривает запрос и предоставляет ограниченные метаданные: номер телефона, IP-адреса, дату регистрации, сведения о времени входов и выхода, информацию о связанных устройствах. Содержимое сообщений остаётся недоступным из-за сквозного шифрования.

- В экстренных случаях (например, при угрозе жизни) спецслужбы могут использовать так называемый Emergency Disclosure Request, минуя ордер. Однако подобные случаи строго регламентированы и подлежат последующей юридической проверке.

Для ускорения процедуры рекомендуется:

- Формировать запрос на английском языке с точным указанием запрашиваемых данных и обоснованием правовой необходимости.

- Указывать конкретные временные рамки, номера телефонов, идентификаторы устройств и другую техническую информацию.

- Использовать готовые форматы заявок, рекомендованные Министерством юстиции США для трансграничных обращений.

Важно учитывать, что Meta оставляет за собой право отказать в передаче информации при недостаточной юридической обоснованности запроса, даже при наличии ордера.

Применение программ-шпионов типа Pegasus для доступа к сообщениям

Программа Pegasus, разработанная израильской компанией NSO Group, используется спецслужбами для скрытного доступа к смартфонам. В отличие от перехвата трафика, Pegasus эксплуатирует уязвимости в операционных системах iOS и Android, включая так называемые «нулевые» уязвимости (zero-day), не требующие взаимодействия пользователя.

Pegasus проникает в устройство через вредоносные ссылки, сообщения или даже без каких-либо действий со стороны владельца (zero-click атаки). После заражения шпион получает полный контроль над устройством, включая доступ к зашифрованным перепискам WhatsApp до их шифрования или после расшифровки на устройстве.

WhatsApp, несмотря на сквозное шифрование, уязвим на уровне устройства, если оно уже скомпрометировано. Pegasus способен перехватывать сообщения прямо в момент их чтения или отправки, извлекать резервные копии, аудиофайлы и метаданные.

Для защиты от Pegasus рекомендуется своевременно обновлять ОС, отключать автоматическое открытие ссылок и использовать устройства с высокой степенью безопасности, такие как смартфоны с аппаратной изоляцией данных (например, Google Pixel с прошивкой GrapheneOS). Необходимо избегать установки приложений из сторонних источников и ограничивать доступ к конфиденциальной информации в мессенджерах.

Могут ли спецслужбы перехватывать сообщения в режиме реального времени

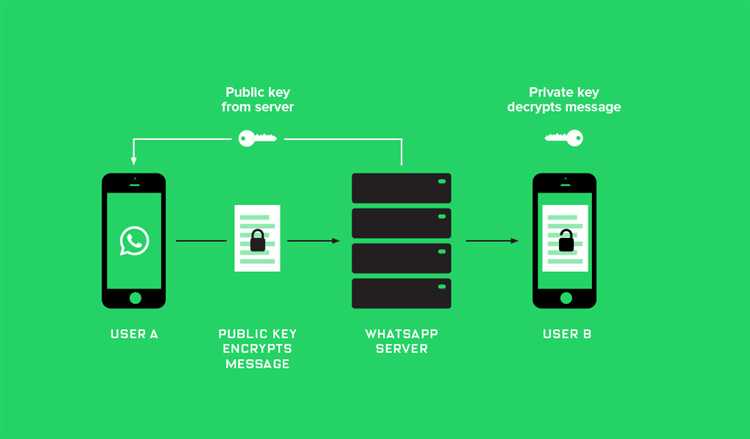

Перехват сообщений WhatsApp в реальном времени крайне затруднён из-за сквозного шифрования (end-to-end encryption), внедрённого в протокол Signal, на котором основан мессенджер. Только устройства отправителя и получателя обладают ключами для расшифровки содержимого. Даже серверы WhatsApp не имеют доступа к тексту переписки.

Тем не менее, спецслужбы могут получить доступ к переписке в режиме реального времени, если физически скомпрометировано одно из устройств. Это реализуется через установку шпионского ПО (например, Pegasus), которое перехватывает вводимые данные до шифрования или после расшифровки – прямо в памяти устройства. В этом случае мессенджер уже не играет роли: данные «снимаются» до того, как начнёт работать шифрование.

Существуют подтверждённые случаи использования такого ПО против журналистов и оппозиционных политиков в разных странах. В большинстве случаев заражение устройства происходит через уязвимости в операционной системе или через фишинговые ссылки, отправленные по SMS или электронной почте.

Защититься можно следующими мерами: избегать установки сторонних APK-файлов, регулярно обновлять операционную систему, использовать устройства с последними патчами безопасности, отключать автозапуск ссылок, применять двухфакторную аутентификацию и контролировать разрешения приложений. Также рекомендуется использовать защищённые операционные системы (например, GrapheneOS) и аппаратные решения, исключающие фоновые соединения без ведома пользователя.

Прямой перехват сообщений «по воздуху» невозможен из-за отсутствия доступа к ключам шифрования. Любые попытки такого вмешательства упираются в необходимость скомпрометировать конечное устройство, а не сам канал связи.

Роль резервных копий в облаке и доступ к ним через провайдеров

WhatsApp не шифрует сквозным образом резервные копии, размещённые в облачных хранилищах. Это означает, что переписка пользователя, загруженная в Google Drive или iCloud, становится потенциальной точкой доступа для третьих лиц, включая спецслужбы.

- На Android резервные копии сохраняются в Google Drive. Доступ к ним возможен по запросу через правоохранительные органы, если они предоставят ордер или соответствующее требование в рамках международных соглашений (например, MLAT).

- На iOS используется iCloud. Apple обязана предоставлять доступ к содержимому аккаунта по запросу, если пользователь не включил шифрование резервных копий (iCloud Backup Encryption).

- Резервные копии включают переписку, голосовые сообщения, изображения и документы, но не всегда содержат ключи шифрования, что позволяет расшифровать данные даже без доступа к самому устройству.

- Спецслужбы США и стран-партнёров по «Пяти глазам» могут получить доступ к данным в облаке без ведома владельца, если соблюдены формальные юридические процедуры.

- В странах с менее жёстким контролем за запросами данные могут быть получены и через неформальные каналы взаимодействия с провайдерами или посредниками.

Для исключения уязвимости через резервные копии рекомендуется:

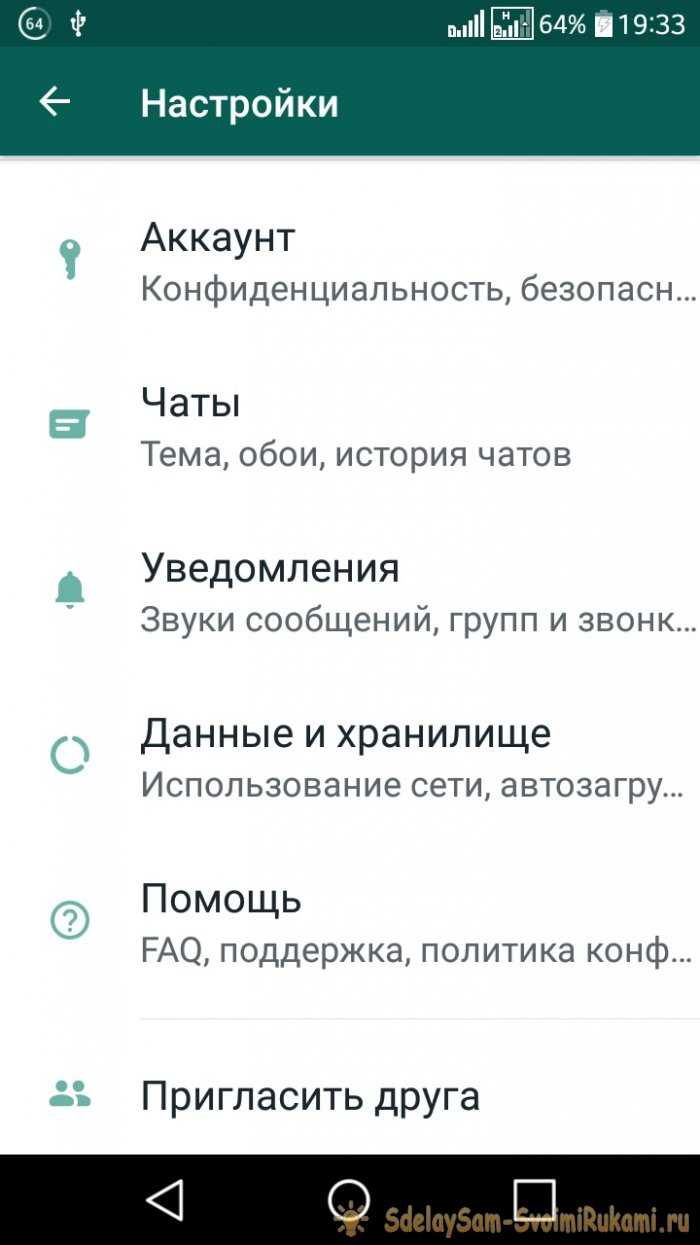

- Отключить автоматическое резервное копирование в настройках WhatsApp.

- Использовать локальное шифрование на устройстве и не передавать копии в облако.

- При необходимости хранения резервной копии – использовать приложения сторонних разработчиков с открытым исходным кодом, поддерживающих пользовательское шифрование.

Какое оборудование используется для извлечения данных с устройств

Другой широко используемый инструмент – GrayKey, предназначенный для разблокировки iOS-устройств. Он позволяет получить полный дамп файловой системы, включая резервные копии мессенджеров, что критично для анализа переписки WhatsApp.

Для устройств на базе Android применяются комплексы типа MSAB XRY, которые поддерживают широкий спектр моделей и версий ОС. Они обеспечивают сохранение целостности данных и позволяют извлечь даже удалённые сообщения и метаданные.

Для проведения экспертизы и анализа данных используют устройства для физического чтения памяти (JTAG, Chip-Off). Метод JTAG позволяет подключиться к чипу памяти напрямую, обходя программные ограничения. Chip-Off предполагает физическое выпаивание памяти и её последующее считывание специализированными ридерами.

Критично использование криптоаналитических комплексов для расшифровки защищённого контента. Они работают в связке с аппаратными средствами для извлечения ключей шифрования или обхода протоколов безопасности.

При работе со смартфонами важно применять средства для иммобилизации устройства, чтобы предотвратить удаление данных или удалённый сброс. Для этого используются Faraday-чехлы и станции анализа, блокирующие сетевые сигналы.

Как пользователю узнать, что его переписка под наблюдением

Первый признак слежки – необычное поведение приложения WhatsApp: резкий рост расхода трафика без видимых причин или ускоренный разряд аккумулятора. Это может указывать на работу скрытого перехватчика данных в фоне.

Обратите внимание на незнакомые устройства в разделе «Связанные устройства» в настройках WhatsApp. Если там появилось устройство, которое вы не подключали, значит ваша переписка может дублироваться на чужом устройстве.

Периодически проверяйте разрешения приложений на вашем смартфоне. Если WhatsApp или посторонние программы получили доступ к уведомлениям, хранилищу или микрофону без вашей явной необходимости, это повод для подозрений.

Используйте встроенную в WhatsApp функцию «Проверка безопасности» для сверки кодов шифрования с вашим собеседником. Если коды не совпадают или меняются часто без объяснения, это может свидетельствовать о вмешательстве третьих лиц.

Регулярно обновляйте приложение и операционную систему. Устаревшие версии уязвимы для эксплойтов, которые спецслужбы и злоумышленники могут использовать для скрытого доступа.

Установите на устройство антивирус и программы мониторинга сетевой активности. Они способны выявить подозрительные соединения, исходящие от WhatsApp или сторонних сервисов, которые не соответствуют нормальной работе приложения.

При обнаружении подозрительной активности отключайте интернет и проводите полное сканирование устройства. При необходимости сбросьте настройки безопасности и смените пароли на всех связанных сервисах.

Вопрос-ответ:

Как спецслужбы могут получить доступ к сообщениям в WhatsApp, если переписка зашифрована?

WhatsApp использует сквозное шифрование, которое защищает сообщения от просмотра посторонними, включая саму компанию. Однако спецслужбы могут применять другие методы, например, получить доступ к устройствам пользователей через взлом или воспользоваться уязвимостями в программном обеспечении, чтобы прочитать переписку непосредственно на телефоне, до шифрования или после расшифровки.

Может ли WhatsApp передавать спецслужбам расшифрованные сообщения напрямую?

Нет, WhatsApp не хранит ключи шифрования и не имеет возможности видеть содержимое сообщений пользователей. Поэтому компания не может передавать спецслужбам расшифрованные сообщения. Любой доступ к содержимому возможен только через обход защиты на устройствах пользователей или посредством других технических средств.

Какие технические методы применяются для взлома переписки WhatsApp со стороны спецслужб?

Чаще всего используются методы взлома смартфонов, такие как установка шпионских программ, эксплуатация уязвимостей в операционных системах или перехват данных с резервных копий, которые могут быть менее защищены. Иногда применяются юридические инструменты, заставляющие компании раскрывать метаданные, а также спецоборудование для анализа сетевого трафика.

Можно ли защититься от подобных попыток доступа к переписке?

Защита возможна через регулярное обновление программного обеспечения, использование сложных паролей и биометрии, отключение резервного копирования в облако, а также осторожность при установке приложений и переходах по ссылкам. Однако полностью исключить риск взлома сложно, особенно если на устройство уже был установлен вредоносный софт.

Какой смысл использовать WhatsApp, если спецслужбы могут получить доступ к переписке?

Сквозное шифрование в WhatsApp значительно повышает уровень приватности по сравнению с незашифрованными сервисами. Большинство пользователей могут спокойно обмениваться сообщениями, не опасаясь случайного перехвата. Тем не менее, для целевых операций спецслужбы применяют специализированные методы, которые требуют значительных ресурсов и, как правило, направлены на конкретных лиц, а не на массовый сбор данных.