Создание веб-сайта на платформе Tilda – это простой и удобный способ быстро запустить проект в сеть. Однако безопасность остаётся одной из ключевых задач любого ресурса. Незащищённый протокол HTTP уязвим к множеству атак: от перехвата данных до внедрения вредоносного кода. Чтобы предотвратить эти риски, необходимо внедрить современные методы защиты.

Одним из основных решений является переход на защищённый протокол HTTPS. В Tilda это реализуется через подключение SSL-сертификата, который обеспечивает шифрование данных между браузером пользователя и сервером. Подключить сертификат можно как через саму платформу, так и с использованием сторонних сервисов, таких как Let’s Encrypt или Cloudflare.

Дополнительно стоит активировать опцию HTTP Strict Transport Security (HSTS), которая принудительно перенаправляет все запросы на HTTPS, даже если пользователь ввёл HTTP-адрес. Это защищает от атак типа man-in-the-middle, которые эксплуатируют незашифрованное соединение.

Для усиленной защиты рекомендуется включить параметры безопасности в заголовках HTTP: Content Security Policy (CSP) для предотвращения XSS-атак, X-Frame-Options для защиты от кликджекинга и X-Content-Type-Options для блокировки некорректных типов содержимого. Эти настройки можно добавить в раздел «Дополнительный код» в Tilda, что позволяет повысить уровень безопасности без вмешательства в основной код платформы.

Правильная настройка протокола и внедрение современных стандартов безопасности позволяют не только защитить данные пользователей, но и повысить доверие к ресурсу, что критически важно для развития проекта на Tilda.

Настройка HTTPS и получение SSL-сертификата для сайта на Tilda

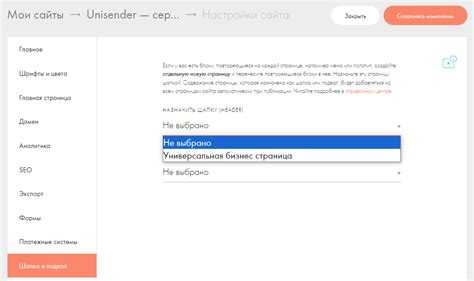

Переход на HTTPS обеспечивает безопасность данных пользователей и повышает доверие к сайту. На Tilda настройка HTTPS и получение SSL-сертификата происходят автоматически при подключении пользовательского домена. В момент добавления домена в панели управления Tilda, система генерирует запрос на выпуск бесплатного SSL-сертификата от Let’s Encrypt.

Чтобы процесс завершился успешно, необходимо выполнить две ключевые настройки: корректно привязать домен к IP-адресам Tilda и добавить необходимые DNS-записи. Основной IP-адрес – 185.215.4.68. Для домена второго уровня следует создать две A-записи: одна для основного домена (example.com), другая для поддомена www.

После добавления домена и настройки DNS-записей в панели управления Tilda автоматически запускается процесс верификации. Обычно это занимает до 30 минут. Если через час SSL-сертификат не активировался, следует проверить корректность DNS-записей с помощью сервисов DNS Checker или What’s My DNS.

В случае корректной настройки через несколько минут сайт станет доступен по HTTPS. В панели управления Tilda появится статус «SSL включен». Для полной переадресации трафика с HTTP на HTTPS необходимо включить соответствующую опцию в настройках домена на Tilda.

Если используется внешний SSL-сертификат, его можно загрузить вручную в настройках домена. Это необходимо в случае использования платных сертификатов или интеграции с CDN-провайдерами, предоставляющими собственные SSL-решения. После загрузки сертификата и ключа на Tilda сайт будет доступен по HTTPS с учётом параметров внешнего сертификата.

Переход на HTTPS не только защищает данные, но и положительно влияет на SEO, так как поисковые системы предпочитают защищённые сайты. Регулярное обновление сертификатов Let’s Encrypt выполняется автоматически, обеспечивая бесперебойную защиту без вмешательства пользователя.

Проверка корректности перенаправления с HTTP на HTTPS в Tilda

После настройки перенаправления с HTTP на HTTPS в Tilda, важно убедиться в его корректной работе. Для этого необходимо выполнить несколько шагов:

1. Введите адрес сайта с префиксом «http://» в адресной строке браузера и нажмите Enter. Если настроено правильно, произойдет автоматическое перенаправление на защищённую версию с «https://». В противном случае, сайт останется на небезопасном соединении, что указывает на ошибку в конфигурации.

2. Проверьте статус перенаправления с помощью командной строки. В терминале используйте команду:

curl -I http://example.comВ ответе должен быть статус «301 Moved Permanently» или «308 Permanent Redirect», указывающий на постоянное перенаправление. Заголовок «Location» должен содержать «https://example.com». Отсутствие этих данных сигнализирует о неправильной настройке.

3. Дополнительно можно использовать онлайн-сервисы для тестирования редиректов, такие как Redirect Checker или HTTP Status. Они отображают цепочку перенаправлений и статусы ответов сервера, что позволяет быстро обнаружить проблемы.

4. Убедитесь, что все внутренние ссылки на сайте также используют HTTPS. В Tilda это можно проверить в разделе «Настройки → SEO». Если обнаружены ссылки с HTTP, их необходимо исправить для исключения смешанного контента.

5. После проверки внесите изменения в файл robots.txt, чтобы поисковые системы индексировали только HTTPS-версии страниц. Добавьте следующую строку:

Host: https://example.comПравильная настройка перенаправления с HTTP на HTTPS повышает уровень безопасности и улучшает ранжирование сайта в поисковых системах. Регулярная проверка позволяет избежать ошибок и поддерживать стабильную работу защищённого соединения.

Включение HSTS для усиленной защиты данных в Tilda

Для активации HSTS в Tilda, необходимо выполнить следующие шаги:

1. Подключение HTTPS к домену. В Tilda настройка HTTPS происходит автоматически при привязке домена. После подтверждения права собственности, сертификат SSL выпускается и подключается в течение 24 часов.

2. Настройка HSTS в панели управления доменом. В Tilda данная функция включается автоматически при активации HTTPS. Однако, для проверки корректности можно воспользоваться онлайн-инструментами вроде hstspreload.org, которые отображают статус HSTS для домена.

3. Прелоадинг в HSTS. Чтобы усилить защиту, домен можно добавить в список HSTS Preload. Это делается на сайте hstspreload.org. После проверки домен включается в реестр браузеров, которые автоматически перенаправляют запросы на HTTPS без промежуточной проверки.

4. Проверка настройки HSTS. Для убедительности можно использовать команды в консоли браузера: chrome://net-internals/#hsts в Chrome или расширения вроде Security Headers. В заголовках ответа сервера должна отображаться строка Strict-Transport-Security с параметрами: max-age, includeSubDomains и preload при необходимости.

Включение HSTS в Tilda повышает защиту сайта, исключая вероятность загрузки страницы по незащищённому HTTP и защищая пользователей от атак с подменой трафика.

Ограничение использования небезопасных ресурсов на страницах Tilda

При создании сайтов на Tilda важно следить за тем, чтобы все подключаемые ресурсы (шрифты, скрипты, изображения) загружались по защищённому протоколу HTTPS. Даже если основная страница защищена, наличие HTTP-ссылок делает её уязвимой к атакам типа «man-in-the-middle».

Первым шагом является проверка всех подключаемых внешних ресурсов в блоках Zero Block, HTML-код или встроенных скриптах. Замените HTTP на HTTPS в ссылках, если сервер источника поддерживает защищённое соединение. Если HTTPS недоступен, рекомендуется найти альтернативный источник или разместить файлы на защищённом сервере.

Для скриптов и стилей важно использовать атрибут integrity и crossorigin. Это позволит браузеру проверить целостность загружаемого файла и отклонить его, если он был изменён. Пример подключения безопасного скрипта:

<script src="https://example.com/script.js" integrity="sha384-oqVuAfXRKap7fdgcCY5uykM6+R9GqQ8K/uxyC3IaB7+ErLd0aGk1qsl5+hK2sMd7" crossorigin="anonymous"></script>Следующим шагом является использование Content Security Policy (CSP). В Tilda это можно сделать через настройки проекта в разделе «Дополнительно» → «HTML в Head». Пример политики CSP, ограничивающей загрузку ресурсов только с доверенных источников:

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; script-src 'self' https://trustedsource.com; style-src 'self' https://trustedsource.com; img-src 'self' data:;">Кроме того, избегайте использования inline-скриптов и стилей, так как они нарушают принципы CSP. Вместо этого размещайте код в отдельных файлах или используйте атрибут nonce для разрешённых скриптов.

Проверить корректность подключения всех ресурсов можно в консоли браузера (вкладка «Console» или «Security»). Сообщения о «Mixed Content» укажут на небезопасные HTTP-запросы.

Соблюдение этих рекомендаций поможет защитить страницы на Tilda от угроз, связанных с небезопасными подключениями и вмешательством в передаваемые данные.

Настройка Content Security Policy (CSP) для предотвращения XSS-атак в Tilda

Пример базовой настройки CSP для Tilda:

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; script-src 'self' https://cdn.tildacdn.com; style-src 'self' https://fonts.googleapis.com; img-src 'self' data: https://*.tildacdn.com; font-src 'self' https://fonts.gstatic.com">Значения в директивах:

default-src 'self'– разрешает загрузку ресурсов только с текущего домена.script-src– разрешает выполнение скриптов только с основного домена и CDN Tilda.style-src– разрешает загрузку стилей с основного домена и Google Fonts.img-src– ограничивает загрузку изображений с основного домена, Tilda CDN и позволяет использованиеdata:URI.font-src– разрешает загрузку шрифтов с основного домена и Google Fonts.

Чтобы проверить корректность настройки, можно воспользоваться инструментом браузера «Инспектор» → «Console». Ошибки CSP будут отображаться в виде предупреждений с указанием заблокированных ресурсов.

Рекомендуется протестировать сайт после применения CSP, чтобы убедиться в отсутствии нарушений загрузки легитимных ресурсов. Если некоторые скрипты или стили перестали отображаться, необходимо добавить их источники в соответствующие директивы.

Для повышения уровня защиты можно добавить следующие директивы:

object-src 'none'– запрещает использование объектов (<object>,<embed>,<applet>).base-uri 'self'– предотвращает изменение базового URI страницы.form-action 'self'– ограничивает отправку форм только на текущий домен.

Эти настройки помогают минимизировать потенциальные векторы атак и значительно снижают риски XSS на страницах, созданных в Tilda.

Использование Subresource Integrity (SRI) для защиты внешних скриптов и стилей

Чтобы использовать SRI для защиты внешних скриптов и стилей на Tilda, необходимо добавить атрибут integrity в теги <script> и <link>, указывая хэш-код для каждого ресурса. Хэш должен быть получен с помощью алгоритма, например, SHA-256, и соответствовать содержимому файла, загружаемого с сервера.

Как работает SRI

- Когда браузер загружает ресурс с внешнего источника, он проверяет его хэш с тем, что указан в атрибуте

integrity. - Если хэши совпадают, файл считается подлинным и загружается.

Пример внедрения SRI для внешних скриптов и стилей

Для добавления защиты с помощью SRI в код сайта на Tilda, используйте следующий пример:

<script src="https://cdn.jsdelivr.net/npm/jquery@3.6.0/dist/jquery.min.js" integrity="sha384-oPj/dQ07fN7YOc5I1TNR7AkY8gqOSGGxK48EzAYsftwGG0UJ7aQF5YQsBcXT5y4h" crossorigin="anonymous"></script>Аналогично для стилей:

<link href="https://fonts.googleapis.com/css2?family=Roboto:wght@400;500&display=swap" rel="stylesheet" integrity="sha384-9aZL/JyAY7s3YbzmRE4jjcDpZzvXt6Y9bWtxb1vC4i43kXQ8VtOQKxYN3Ae0vhmD" crossorigin="anonymous">Как получить хэш для ресурса

- Скачайте файл с внешнего ресурса.

- Используйте команду

openssl dgst -sha256 -binary файл.js | openssl base64 -Aдля получения хэша. - Полученный хэш вставьте в атрибут

integrityсоответствующего тега.

При использовании сторонних ресурсов важно убедиться, что хэш в атрибуте integrity актуален. Любые изменения в содержимом файла, например, обновления библиотеки, требуют пересмотра хэша и его обновления в коде сайта.

Преимущества использования SRI

- Защита от атак, направленных на подмену или повреждение сторонних ресурсов.

- Обеспечение целостности данных, предотвращая внедрение вредоносных скриптов или стилей.

- Увеличение доверия пользователей к сайту, поскольку они могут быть уверены в безопасности загружаемых ресурсов.

На Tilda интеграция SRI требует минимальных усилий, но значительно улучшает безопасность сайта. Важно помнить, что использование SRI необходимо для всех внешних ресурсов, включая библиотеки, шрифты и стили, особенно если они являются критическими для работы сайта.

Проверка и мониторинг безопасности соединения на сайте Tilda

Для обеспечения безопасности сайта на платформе Tilda важно не только активировать SSL-сертификат, но и регулярно проверять и мониторить состояние соединений. Этот процесс включает в себя несколько ключевых аспектов, которые необходимо контролировать для предотвращения утечек данных и атак через протокол HTTP.

Первым шагом является проверка корректности установки SSL-сертификата. Для этого можно использовать онлайн-инструменты, такие как SSL Labs от Qualys, который предоставит подробный отчет о статусе сертификата, его сроке действия и уровне безопасности соединения. Важно убедиться, что сертификат активен и не требует обновления, а также что его конфигурация соответствует стандартам безопасности.

Следующий аспект – это мониторинг состояния соединений через HTTPS. Инструменты, такие как Google Chrome DevTools, позволяют отслеживать, происходит ли перенаправление на защищенный канал связи (HTTPS) на всех страницах сайта. Проблемы могут возникнуть, если какой-то ресурс загружается по HTTP вместо HTTPS, что может создавать уязвимость для атак типа man-in-the-middle.

Для мониторинга HTTPS можно использовать специальные скрипты, которые проверяют наличие смешанного контента (mixed content). Такой контент возникает, если на защищенную страницу загружается ресурс через небезопасное соединение. Это может быть не только текст, но и изображения, скрипты или стилевые файлы. Включение этого контроля в процессе разработки помогает исключить эту уязвимость на сайте Tilda.

Регулярные проверки журналов сервера и отчётов о соединениях помогают в мониторинге подозрительных активностей. Использование сервисов для анализа логов, таких как Loggly или Splunk, позволяет выявить аномалии в трафике, которые могут указывать на попытки взлома или на DDoS-атаки. Эти системы анализируют данные о запросах, IP-адресах и типах соединений, что помогает обнаружить потенциальные угрозы.

Важно также настроить уведомления о потенциальных проблемах с безопасностью. Сервисы мониторинга, такие как UptimeRobot или Pingdom, могут уведомлять о недоступности HTTPS-соединения или о перебоях в защите на сайте. Это позволит быстро реагировать на возможные сбои и принимать меры для восстановления безопасности.

Кроме того, регулярная проверка актуальности версий программного обеспечения, включая CMS и сторонние плагины, помогает минимизировать риски для безопасности соединений. Использование устаревших версий программного обеспечения может привести к уязвимостям в SSL/TLS протоколах.

Внедрение и поддержка этих процедур обеспечивают не только стабильную работу сайта, но и защиту данных пользователей, что критически важно для успешного функционирования на платформе Tilda.

Вопрос-ответ:

Какие способы защиты протокола HTTP на сайте Tilda наиболее эффективны?

Для защиты протокола HTTP на сайте, созданном на Tilda, одним из основных способов является использование HTTPS. Это протокол шифрования, который помогает защитить передаваемые данные между сервером и клиентом от перехвата. Чтобы подключить HTTPS, нужно использовать SSL-сертификат. Он может быть получен у хостинг-провайдера или через интеграции с Tilda, где предлагаются готовые решения для обеспечения безопасности сайта.

Как можно обеспечить безопасность передаваемой информации через сайт на Tilda?

Для обеспечения безопасности передаваемой информации через сайт на Tilda, следует активировать SSL-сертификат. SSL шифрует все данные, которые передаются между браузером пользователя и сервером, что делает их недоступными для перехвата. На Tilda есть возможность использовать бесплатные сертификаты от Let’s Encrypt, что значительно упрощает процесс установки и не требует дополнительных затрат. Это обеспечит безопасность пользователей, особенно при вводе личных данных или проведении оплат.

Что такое SSL-сертификат и зачем он нужен для защиты сайта на Tilda?

SSL-сертификат — это криптографический сертификат, который используется для шифрования данных, передаваемых между пользователем и сервером. На сайте Tilda это особенно важно, так как сайт с SSL-сертификатом начинает работать по протоколу HTTPS, что гарантирует безопасность информации, передаваемой между сервером и браузером. Например, при вводе паролей или данных кредитной карты, SSL-сертификат предотвращает их перехват третьими лицами. Tilda автоматически подключает SSL-сертификат для всех доменов, что облегчает настройку.

Как можно проверить, использует ли мой сайт на Tilda HTTPS для защиты?

Проверить, использует ли ваш сайт на Tilda HTTPS, можно довольно просто. Для этого откройте сайт в браузере и посмотрите на адресную строку. Если перед доменным именем будет стоять «https://» вместо «http://», это означает, что сайт защищён. Также рядом с адресом будет отображаться значок замка, что подтверждает наличие SSL-сертификата. В случае отсутствия HTTPS можно в панели управления Tilda включить SSL-сертификат для вашего домена.

Какую роль играет защита от атак типа MITM на сайте на платформе Tilda?

Атака типа MITM (Man-In-The-Middle) заключается в том, что злоумышленник перехватывает данные, передаваемые между пользователем и сервером. На платформе Tilda защита от таких атак обеспечивается именно через использование HTTPS и SSL-сертификатов. Это гарантирует, что все данные, включая логины, пароли и личные данные, зашифрованы и не могут быть прочитаны третьими лицами. Включение SSL-сертификата предотвращает возможность перехвата данных злоумышленниками, что значительно повышает уровень безопасности вашего сайта.