Процесс авторизации пользователей на сайте требует создания надежной и безопасной системы, которая не только защищает данные, но и обеспечивает удобство использования. В PHP для реализации такой системы чаще всего используется комбинация сессий, паролей и хеширования, что позволяет обеспечить баланс между безопасностью и производительностью. Важно понимать, что слабое место в большинстве подобных систем – это неправильно настроенная обработка сессий и хранение паролей в открытом виде.

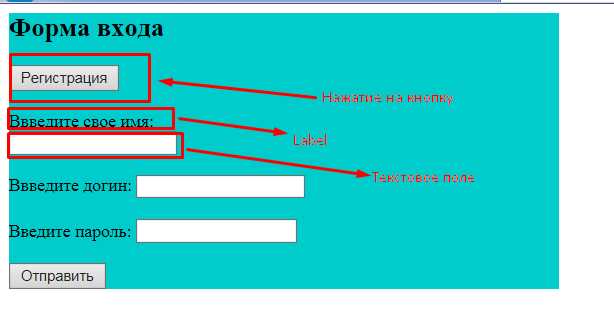

Основной этап при реализации авторизации – это создание формы для ввода логина и пароля. При отправке данных формы PHP проверяет, соответствуют ли введенные данные данным в базе данных. Для этого важно использовать подготовленные выражения с параметризированными запросами, чтобы избежать SQL-инъекций. Пароли должны храниться в базе данных только в зашифрованном виде с использованием алгоритмов, таких как bcrypt, что позволяет гарантировать надежную защиту.

Сессии в PHP играют ключевую роль в авторизации. Они позволяют идентифицировать пользователя после его успешного входа. Каждый раз при входе пользователя в систему создается уникальный идентификатор сессии, который используется для дальнейшего взаимодействия с приложением. Важно, чтобы сессии были защищены от подделки и неуязвимы к атакам с перехватом данных, для чего следует использовать HTTPS и установить соответствующие флаги безопасности на куки.

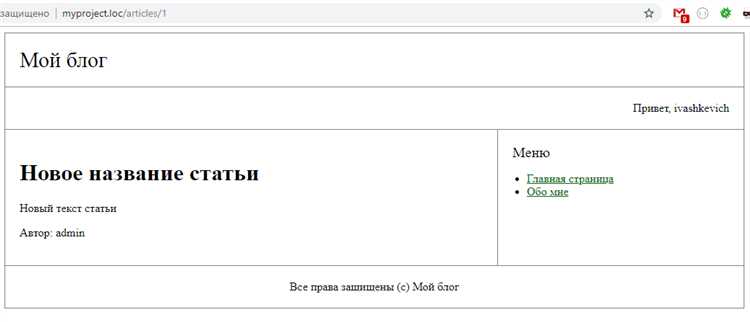

После успешной авторизации пользователю обычно предоставляется доступ к личным данным или административной панели. Для повышения безопасности можно добавлять дополнительные слои защиты, такие как двухфакторная аутентификация (2FA), которая требует подтверждения входа через мобильное устройство или электронную почту. Этот этап значительно увеличивает уровень защиты и предотвращает несанкционированный доступ даже в случае утечки пароля.

Создание базы данных пользователей для авторизации

Для реализации системы авторизации пользователей необходимо создать таблицу в базе данных, которая будет хранить основные данные о пользователях. Основные поля, которые следует включить в таблицу, это: идентификатор пользователя, имя, адрес электронной почты, хэш пароля и дата регистрации.

Первым шагом является определение структуры базы данных. Рекомендуется использовать MySQL или PostgreSQL для работы с реляционными данными. Таблица пользователей должна содержать как минимум следующие поля:

id – уникальный идентификатор пользователя (целое число, автоинкрементируемое).

email – адрес электронной почты пользователя, который будет использоваться для авторизации (строка, уникальное значение).

password_hash – строка с хэшированным паролем пользователя (строка).

created_at – дата и время регистрации пользователя (тип данных DATETIME).

Пример SQL-запроса для создания таблицы:

CREATE TABLE users ( id INT AUTO_INCREMENT PRIMARY KEY, email VARCHAR(255) NOT NULL UNIQUE, password_hash VARCHAR(255) NOT NULL, created_at DATETIME DEFAULT CURRENT_TIMESTAMP );

Важно использовать VARCHAR для хранения электронных адресов и хэшированных паролей, так как они могут содержать строки переменной длины. Для пароля используйте алгоритм хэширования, например, password_hash() в PHP, чтобы обеспечить безопасность хранения паролей. Строка, получаемая при хэшировании пароля, обычно имеет длину до 255 символов.

Кроме того, для защиты от SQL-инъекций рекомендуется использовать подготовленные запросы (prepared statements) при взаимодействии с базой данных, особенно при запросах для авторизации и регистрации пользователей.

После того как база данных создана, необходимо организовать механизм проверки уникальности email при регистрации. Это предотвращает возможность создания нескольких аккаунтов с одним и тем же адресом электронной почты. Важно, чтобы email был верифицирован (например, через подтверждающее письмо), чтобы избежать использования фальшивых данных.

Также стоит учитывать возможность расширения базы данных в будущем. Например, можно добавить дополнительные поля, такие как роль пользователя (для разграничения доступа), статус аккаунта (активен/неактивен) или последние действия пользователя. Такие данные помогут более гибко управлять системой авторизации.

Хранение паролей: использование хэширования и солей

Хэширование – это процесс преобразования пароля в строку фиксированной длины с использованием криптографической функции. Основная цель хэширования – сделать невозможным восстановление исходного пароля, даже если злоумышленник получил доступ к базе данных.

Для хэширования паролей рекомендуется использовать алгоритмы, специально предназначенные для этой цели, такие как bcrypt, Argon2 или scrypt. Эти алгоритмы обладают свойствами, которые делают их стойкими к атакам с применением вычислительных мощностей, например, атак с использованием GPU или ASIC-устройств.

Соль (salt) – это случайно сгенерированная строка, которая добавляется к паролю перед его хэшированием. Соль помогает предотвратить использование предварительно вычисленных таблиц хешей (rainbow tables) для восстановления паролей. Без соли одинаковые пароли будут иметь одинаковые хэши, что упрощает задачу злоумышленников. При добавлении соли каждый пароль будет иметь уникальный хэш, даже если несколько пользователей выбрали одинаковые пароли.

Процесс хэширования с солью выглядит следующим образом:

- Генерируется случайная соль для каждого пароля.

- Соль добавляется к паролю.

- Пароль с солью хэшируется с использованием одного из безопасных алгоритмов.

- Хэш пароля и соль сохраняются в базе данных.

Когда пользователь пытается войти в систему, его введённый пароль снова обрабатывается с тем же алгоритмом хэширования, солью, и сравнивается с хранимым хэшом. Если значения совпадают, пароль считается правильным.

Пример реализации с использованием PHP и библиотеки password_hash():

$hashedPassword = password_hash($password, PASSWORD_BCRYPT);

Этот метод автоматически генерирует соль и добавляет её в хэш. При проверке пароля используется функция password_verify(), которая корректно работает с солью:

if (password_verify($password, $hashedPassword)) {

// Пароль верный

}

Кроме того, важно отметить, что для хэширования паролей не следует использовать устаревшие или небезопасные алгоритмы, такие как MD5 или SHA1. Эти алгоритмы уязвимы для атак с использованием предварительных вычислений и не обеспечивают достаточной защиты.

Регулярное обновление алгоритмов и солей – ещё одна важная рекомендация. Например, алгоритм bcrypt позволяет изменять параметр сложности (cost factor), что усложняет хэширование и повышает безопасность со временем. Это означает, что в будущем можно будет повысить сложность хэширования, даже если базу данных с хэшами уже нельзя изменить.

Применение хэширования и солей – это основа безопасности хранения паролей. Эти методы позволяют минимизировать риски при утечке данных и значительно усложняют задачу для злоумышленников.

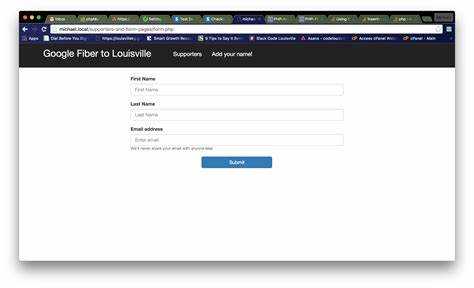

Разработка формы входа с валидацией данных

Клиентская валидация позволяет быстро проверять правильность введённых данных ещё до отправки формы на сервер. Это улучшает пользовательский опыт и сокращает нагрузку на сервер. Например, можно использовать атрибуты HTML5, такие как required, pattern, чтобы задать минимальные требования к полям. Для проверки электронной почты можно использовать атрибут type="email", который автоматически убедится, что введённый адрес имеет корректный формат.

Однако полагаться исключительно на клиентскую валидацию нельзя, так как её легко обойти с помощью инструментов разработчика. Поэтому необходимо обязательно выполнять серверную валидацию данных. Это требует тщательной проверки каждого поля на сервере с помощью PHP.

Пример валидации с использованием PHP для поля «email»:

$email = filter_var($_POST['email'], FILTER_SANITIZE_EMAIL);

if (!filter_var($email, FILTER_VALIDATE_EMAIL)) {

echo "Неверный формат email.";

}

Здесь используется filter_var() с фильтром FILTER_VALIDATE_EMAIL, который проверяет корректность адреса электронной почты. Этот метод удаляет все нежелательные символы и предотвращает внедрение вредоносных данных.

Для пароля необходимо убедиться, что он имеет достаточную сложность, например, минимум 8 символов, включая цифры, буквы и специальные символы. Пример серверной валидации пароля:

$password = $_POST['password'];

if (strlen($password) < 8 || !preg_match("/[A-Za-z]/", $password) || !preg_match("/[0-9]/", $password)) {

echo "Пароль должен содержать минимум 8 символов, буквы и цифры.";

}

Важно учитывать, что пароли никогда не должны храниться в базе данных в открытом виде. Используйте хеширование паролей с помощью функции password_hash() для создания защищённой версии пароля.

Для предотвращения атак типа "Brute Force" стоит ограничить количество неудачных попыток входа за определённый промежуток времени. Это можно реализовать с помощью сессий или временных блокировок IP-адресов.

Кроме того, важно обрабатывать ошибки валидации. Каждый пользователь должен получать ясные и информативные сообщения о недочётах в данных, что поможет ему исправить их без затруднений.

Наконец, для защиты от атак CSRF (Cross-Site Request Forgery) необходимо использовать уникальные токены на каждой форме. Это можно реализовать через сессии с добавлением скрытого поля, содержащего токен, который проверяется при отправке формы.

Разработка формы входа с валидацией данных – это не только способ улучшить пользовательский опыт, но и важный элемент безопасности веб-приложения. Все этапы валидации должны быть продуманы и реализованы с учётом возможных угроз.

Создание сессий для сохранения состояния авторизации

Сессии в PHP позволяют сохранять данные между запросами, что критически важно для реализации авторизации пользователей. Каждый раз, когда пользователь заходит на сайт, сервер должен запоминать его состояние (например, вошел ли он в систему). Для этого используется механизм сессий.

Основная цель сессий – хранение информации о пользователе на сервере, а не на клиентской стороне. Это повышает безопасность, так как пользователь не может манипулировать данными, хранящимися в сессии.

- Для старта сессии используйте функцию

session_start()в начале PHP-скрипта:

session_start();После этого вы можете сохранять в сессии данные, такие как ID пользователя или его роль. Например, после успешного входа в систему:

$_SESSION['user_id'] = $user_id;- Для проверки, авторизован ли пользователь, можно проверить наличие значений в сессии:

if (isset($_SESSION['user_id'])) {

// пользователь авторизован

} else {

// пользователь не авторизован

}Если пользователь не авторизован, его можно перенаправить на страницу входа. Например:

if (!isset($_SESSION['user_id'])) {

header('Location: login.php');

exit();

}Не забывайте про безопасность. Одним из важных аспектов работы с сессиями является защита от атак, таких как фиксация сессии. Для этого рекомендуется:

- Изменять ID сессии после успешной авторизации с помощью

session_regenerate_id(true);. - Проверять, чтобы сессия была активной только в рамках безопасных соединений. Для этого можно использовать

session.cookie_secure = true;в конфигурации PHP. - Настроить ограничение по времени жизни сессии, чтобы она не оставалась активной слишком долго. Это можно сделать с помощью

session.gc_maxlifetimeили настроить на уровне сервера.

Не забывайте завершать сессию, когда пользователь выходит из системы. Для этого используйте:

session_unset(); // очищает данные сессии

session_destroy(); // уничтожает сессию

Корректная настройка и использование сессий позволяет надежно сохранять состояние авторизации и улучшить безопасность вашего веб-приложения.

Обработка ошибок авторизации и сообщений для пользователя

Ошибки авторизации должны обрабатываться на сервере, независимо от клиентской логики. При вводе неверного логина или пароля возвращайте одинаковое сообщение: "Неверный логин или пароль". Это предотвращает утечку информации о существовании пользователя.

Используйте код ответа HTTP 200 даже при ошибке входа. Код 401 или 403 уместен при работе с API, но для форм входа в браузере лучше отображать ошибку внутри страницы, не меняя статус ответа.

Храните сообщения об ошибках в сессии или временной переменной. После отображения очищайте их, чтобы они не появлялись повторно при обновлении страницы.

Не уточняйте, какой именно параметр введён неверно. Условие сравнения должно быть общим:

if (!$user || !password_verify($password, $user['password'])) {

$_SESSION['error'] = 'Неверный логин или пароль';

header('Location: login.php');

exit;

}Сообщения должны быть краткими и однозначными. Избегайте формулировок вроде "Произошла ошибка. Попробуйте ещё раз позже", если можно указать точную причину (например, "Сессия истекла, войдите заново").

При нескольких неудачных попытках входа ограничьте доступ временно. Сообщение должно быть таким: "Слишком много попыток. Повторите через 15 минут". Логику блокировки храните в базе данных или Redis с меткой времени последней попытки.

Безопасность авторизации: защита от атак и уязвимостей

Хранение паролей: Используйте password_hash() с алгоритмом bcrypt или argon2. Никогда не сохраняйте пароли в открытом виде. Для проверки используйте password_verify().

SQL-инъекции: Используйте подготовленные выражения (prepared statements) через PDO или MySQLi. Не допускайте динамической вставки данных пользователя в SQL-запросы без экранирования.

XSS и утечка сессий: Всегда экранируйте данные, возвращаемые на страницу через htmlspecialchars(). Устанавливайте флаг HttpOnly для куки сессии, чтобы исключить доступ через JavaScript. Включите флаг Secure при использовании HTTPS.

CSRF: Реализуйте CSRF-токены в формах. Сравнивайте их строго с токенами, хранящимися в сессии. Генерация – через random_bytes() с последующим bin2hex().

Защита от перебора паролей: Ограничьте количество попыток входа с одного IP. Храните метки времени неудачных попыток и временно блокируйте пользователя после превышения лимита. Пример: 5 попыток за 10 минут.

Фиксация сессии: После успешного входа вызывайте session_regenerate_id(true). Это защитит от атак с захватом сессии.

Длина и сложность пароля: Устанавливайте минимальную длину не менее 8 символов. Проверяйте на наличие букв, цифр и символов. Не принуждайте к чрезмерным ограничениям, это снижает удобство и повышает вероятность повторного использования паролей.

Многофакторная аутентификация: Добавьте второй фактор – код по email, SMS или через приложение. Пример реализации – через TOTP с библиотеками Google Authenticator.

HTTPS: Не передавайте данные авторизации без шифрования. Протокол HTTP делает возможным перехват через MITM-атаки. Используйте HTTPS на всех страницах сайта, не только на странице входа.