При разработке приложений с авторизацией важно обеспечить безопасность хранения паролей пользователей. Часто для этого используется хеширование, однако задача расхешировать пароль может возникнуть при восстановлении доступа или для тестирования. В PHP для хеширования паролей чаще всего применяют алгоритм password_hash(), который является безопасным и использует соль для каждого пароля.

Прежде чем пытаться расхешировать пароль, нужно понять, что хеширование является однонаправленным процессом. Это значит, что при хешировании оригинальный пароль невозможно восстановить. Однако существует метод для проверки пароля, сопоставив его с хешем с помощью функции password_verify(). Важно отметить, что это не является расхешированием в традиционном смысле, а скорее верификацией.

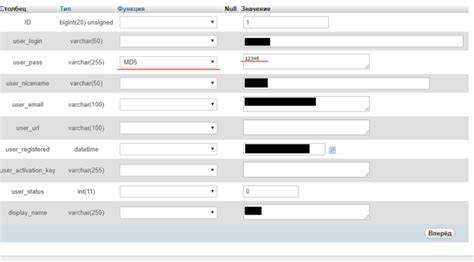

Если задача стоит в том, чтобы как-то извлечь оригинальный пароль, необходимо учитывать, что хеши паролей, использующие соль, не поддаются прямому расхешированию. В случае же использования старых хешей (например, MD5 или SHA-1), можно попытаться воспользоваться методами взлома, такими как грубой силой или с использованием радужных таблиц, однако это крайне неэффективно и небезопасно.

Для безопасного восстановления пароля, если доступ к базе данных и хешам потерян, важно наладить процедуры восстановления через электронную почту или другие механизмы восстановления, минимизируя риски для пользователей.

Что такое хеширование паролей и зачем оно нужно?

Основные причины хеширования паролей:

- Безопасность данных. Хранение паролей в виде хешей исключает возможность их утечки в случае компрометации базы данных. Даже если хеши украдены, восстановить исходные пароли без использования сложных методов атаки невозможно.

- Защита от атак. Хеширование с использованием соли (salt) добавляет дополнительный уровень защиты, препятствуя использованию радужных таблиц и простых атак на хеши.

- Снижение риска утери данных. Если пароль хранится как хеш, то в случае утраты или взлома базы данных, злоумышленники не получат доступ к самим паролям.

- Невозможность восстановления пароля. Система не должна хранить исходные пароли пользователей. Хеширование предотвращает необходимость их хранения в открытом виде, что минимизирует риски.

Для правильного хеширования необходимо использовать безопасные алгоритмы, такие как bcrypt, Argon2 или scrypt. Эти алгоритмы специально созданы для хеширования паролей и обеспечивают высокую степень безопасности. Также важно использовать соль, которая добавляется к паролю перед хешированием, чтобы предотвратить использование одинаковых хешей для разных пользователей с одинаковыми паролями.

Почему нельзя расхешировать пароль напрямую в PHP?

Основная причина, по которой нельзя расхешировать пароль, заключается в принципе работы хеш-функций. Алгоритмы, такие как bcrypt, argon2 или sha256, создают хеш, который является уникальной строкой фиксированной длины, независимой от исходных данных. Это процесс с потерей информации, поэтому восстановить исходный пароль из хеша невозможно без применения brute-force атак.

Использование соли при хешировании помогает защититься от радужных таблиц и других атак, но она не делает процесс обратимым. Даже если два пользователя использовали одинаковые пароли, их хеши будут различаться из-за уникальной соли. Это дополнительно подтверждает невозможность расхешировать пароль.

Вместо расхеширования, для проверки введенного пароля, используется процесс проверки хеша. Когда пользователь вводит пароль, система хеширует его с использованием той же соли и алгоритма, а затем сравнивает полученный хеш с хешем, хранящимся в базе данных. Если они совпадают, значит, пароль верен.

В случае необходимости восстановления пароля, обычно используют процессы сброса пароля с отправкой ссылки на электронную почту или другие методы аутентификации, которые не зависят от расхеширования.

Использование алгоритма bcrypt для хеширования пароля в PHP

Для хеширования пароля с использованием bcrypt достаточно передать строку пароля в функцию password_hash() и указать алгоритм bcrypt в качестве параметра. Пример кода:

$hash = password_hash($password, PASSWORD_BCRYPT);

Функция password_hash() автоматически генерирует соль и включает её в хеш. Кроме того, она использует настройку, позволяющую задавать сложность хеширования через параметр «cost». Например:

$options = [

'cost' => 12, // Уровень сложности хеширования

];

$hash = password_hash($password, PASSWORD_BCRYPT, $options);

По умолчанию стоимость установлена на уровне 10, но рекомендуется использовать значение не ниже 12, чтобы повысить безопасность. Чем выше значение «cost», тем больше времени потребуется для хеширования пароля, что усложняет атаки методом подбора.

Для проверки пароля на соответствие хешу используется функция password_verify(). Она сравнивает введённый пользователем пароль с уже хешированным значением. Пример использования:

if (password_verify($password, $hash)) {

echo "Пароль верный";

} else {

echo "Неверный пароль";

}

bcrypt автоматически учитывает соль и параметры хеширования, так что вам не нужно заботиться о её хранении отдельно. Функция password_verify() будет корректно работать с любым хешем, созданным с использованием bcrypt.

Не рекомендуется пытаться расшифровывать хеши напрямую. Это связано с особенностями алгоритма bcrypt: он использует одностороннее хеширование, и сам процесс расшифровки невозможен. Вместо этого следует проверять пароли с помощью функции password_verify(), что позволяет защитить систему от взлома.

Как проверять пароль с помощью функции password_verify()

Функция password_verify() используется для проверки введённого пользователем пароля с хешем, который был сохранён в базе данных. Эта функция сравнивает строку пароля с хешом, используя алгоритм, который был применён при его создании. Она безопасна и автоматически учитывает соль, что минимизирует риск атак, таких как радужные таблицы.

Пример использования:

$hash = '$2y$10$VnTZZJ7gDhld5mcHq7x8P.LLF5l0eJrk2g.xWvWREq7bngyZWIjw6'; // Хеш пароля

$password = 'user_password'; // Введённый пользователем пароль

if (password_verify($password, $hash)) {

echo 'Пароль правильный';

} else {

echo 'Пароль неверный';

}

Основные моменты:

- Функция не требует дополнительной обработки хеша, как это происходит с обычными алгоритмами (например, md5 или sha1).

- Если пароль и хеш совпадают, функция возвращает

true, в противном случае –false. - Не нужно беспокоиться о выборе алгоритма или управлении солью – это автоматически берёт на себя функция.

Рекомендации:

- Используйте

password_hash()для создания хеша пароля, чтобы гарантировать совместимость сpassword_verify(). - Не храните пароли в явном виде. Всегда сохраняйте только хеши.

- Для повышения безопасности устанавливайте параметр стоимости (cost) при хешировании, чтобы замедлить процесс атак.

Что делать, если необходимо восстановить забытый пароль?

Если пользователь забыл свой пароль, нужно предложить ему механизмы восстановления доступа, минимизируя риски безопасности. Важно, чтобы процесс был защищён и обеспечивал восстановление без раскрытия конфиденциальной информации.

Первым шагом является использование email для восстановления. Для этого на сайте должен быть предусмотрен функционал, который позволяет пользователю запросить сброс пароля. Система отправляет письмо с уникальной ссылкой для создания нового пароля. Эта ссылка должна иметь ограниченный срок действия, чтобы предотвратить несанкционированный доступ.

Другим вариантом является использование двухфакторной аутентификации (2FA). В случае потери пароля, доступ может быть восстановлен через второй канал, например, с помощью SMS или мобильного приложения для генерации временных кодов. Это дополнительно усилит безопасность восстановления пароля.

Чтобы предотвратить риски, важно, чтобы система не хранила пароли в открытом виде. Вместо этого используйте хеширование с солью. При этом важно предусмотреть возможность восстановления пароля только через аутентифицированного пользователя, чтобы избежать взлома аккаунтов.

Если используется многоуровневая система безопасности, например, с запросами секретных вопросов, стоит убедиться, что такие вопросы не могут быть угаданы с лёгкостью. Они должны быть достаточно сложными и уникальными для каждого пользователя.

Также, важно предусмотреть функционал для блокировки учетной записи после нескольких неудачных попыток восстановления пароля, чтобы предотвратить атаки методом подбора пароля.

Напоследок, важно уведомлять пользователя о любых изменениях в процессе восстановления пароля, чтобы он мог отреагировать на возможные несанкционированные попытки восстановления.

Как безопасно хранить пароли с использованием хеширования?

Выбор алгоритма хеширования. На сегодняшний день самый безопасный выбор – это использование bcrypt, scrypt или Argon2. Эти алгоритмы включают в себя соление и автоматическое увеличение сложности вычислений, что делает их устойчивыми к атакам методом подбора и грубой силой.

Соль – это случайное значение, которое добавляется к паролю перед хешированием. Это предотвращает использование заранее подготовленных таблиц для быстрого подбора паролей (так называемые «радужные таблицы»). Важно генерировать уникальную соль для каждого пароля. В PHP можно использовать функцию random_bytes() для создания криптографически безопасной соли.

Генерация хеша. Для создания хеша пароля с солью рекомендуется использовать функцию password_hash() в PHP. Эта функция автоматически применяет соль и использует алгоритм, такой как bcrypt, что упрощает задачу и уменьшает вероятность ошибок при реализации.

Проверка пароля. Для проверки введенного пароля можно использовать функцию password_verify(). Она сравнивает введенный пароль с хешем, сохраняя при этом безопасность за счет автоматической обработки соли.

Обновление хешей. С течением времени алгоритмы могут становиться уязвимыми, поэтому важно периодически обновлять хеши. Если алгоритм хеширования изменился, можно использовать функцию password_needs_rehash() для проверки, требуется ли обновление существующего хеша.

Защита от атак. При хранении паролей необходимо учитывать возможность атак методом подбора. Использование медленных алгоритмов хеширования, таких как bcrypt или Argon2, делает такие атаки затратными по времени и ресурсам. Важно также внедрять механизмы защиты от брутфорс-атак, например, через ограничение количества попыток входа.

Проблемы и ограничения при расхешировании паролей в PHP

В PHP нет встроенной функции для расхеширования паролей, так как хеширование предназначено для одностороннего процесса, и восстановить оригинальный пароль невозможно. Это важное ограничение при работе с паролями в системе. Даже если хеш получен с использованием алгоритмов вроде bcrypt или Argon2, попытка расхешировать приведет к невозможности восстановить исходное значение.

Одним из ограничений является то, что хеши паролей всегда уникальны, и одна и та же строка пароля при каждом хешировании будет давать разные результаты. Это достигается добавлением «соли» (salt) в процесс хеширования, что предотвращает использование радужных таблиц. Соль добавляется случайным образом и не позволяет восстановить пароль из хеша без знания этой соли.

Также важно учитывать, что хеши, полученные с помощью bcrypt или других алгоритмов, содержат информацию о параметрах хеширования, таких как использованная соль и уровень сложности. Из-за этого эти хеши не могут быть расшифрованы обратно в пароль. В случае необходимости верификации пароля для входа, PHP предлагает функцию password_verify(), которая использует хеш и проверяет соответствие, но не расшифровывает сам пароль.

Попытки создать систему для расхеширования паролей в PHP обычно приводят к ошибочным подходам. Например, использование алгоритмов с сжимаемыми хешами или слабых хеш-функций (например, MD5 или SHA-1) может создать уязвимости, но это все равно не гарантирует возможность восстановить пароль без радужных таблиц и других методов, что нарушает безопасность системы.

Важно помнить, что даже если теоретически и существуют методы для подбора паролей через перебор возможных значений, такие атаки с использованием перебора (brute-force) могут занять огромное количество времени при правильной настройке алгоритмов хеширования, таких как bcrypt, с высоким уровнем сложности.

Рекомендации по безопасности паролей в PHP-приложениях

Для защиты паролей в PHP-приложениях важно учитывать не только хеширование, но и широкий спектр связанных практик безопасности:

- Используйте

password_hash()с алгоритмомPASSWORD_DEFAULT. Это обеспечивает актуальный и устойчивый к атакам алгоритм (на текущий момент – bcrypt или Argon2). - Не храните исходные пароли и не допускайте их временного сохранения в сессиях, логах или файлах.

- Устанавливайте минимальную длину пароля не менее 12 символов. Требуйте наличие как минимум одной буквы верхнего регистра, цифры и спецсимвола.

- Ограничьте количество попыток ввода пароля. Используйте механизмы блокировки учётной записи или временной задержки после нескольких неудачных попыток.

- Используйте CSRF-токены в формах аутентификации и смены пароля, чтобы предотвратить атаки межсайтовой подделки запросов.

- Регулярно обновляйте библиотеку PHP и все зависимости, связанные с аутентификацией и шифрованием.

- Реализуйте двухфакторную аутентификацию для чувствительных участков приложения, особенно для административных панелей.

- Сразу сбрасывайте старые хеши паролей при обнаружении утечки базы данных. Принудительная смена пароля – обязательна.

- Используйте HTTPS на всех этапах работы с паролями – от ввода до передачи и хранения.

Любые пользовательские данные, включая пароли, необходимо фильтровать и валидировать. Никогда не полагайтесь на клиентскую валидацию как единственный рубеж защиты.