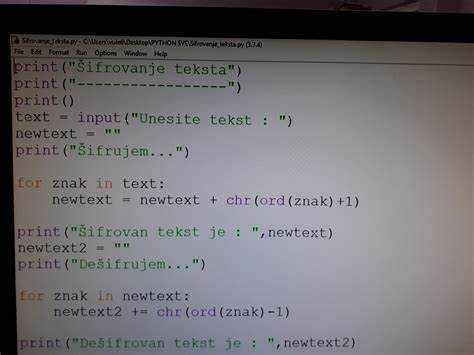

Шифровальщик – это программа, предназначенная для преобразования данных в нечитаемый вид с целью защиты информации. В этой статье мы рассмотрим, как создать простой, но эффективный шифровальщик на языке Python, используя стандартные библиотеки. Мы будем работать с алгоритмами симметричного шифрования, где один и тот же ключ используется для шифрования и дешифрования.

Для начала, важным аспектом является выбор алгоритма шифрования. Для начинающих оптимальным вариантом будет AES (Advanced Encryption Standard). Он широко используется и поддерживается множеством библиотек. В Python доступна библиотека PyCryptodome, которая предоставляет простой интерфейс для работы с AES и другими алгоритмами. Мы рассмотрим, как установить библиотеку, как правильно генерировать ключи и как зашифровать и расшифровать данные с её помощью.

Следующий шаг – создание функции для шифрования. Важно, чтобы ключ и исходные данные были правильно подготовлены, так как неправильный размер ключа или формат данных может привести к ошибкам. Также не стоит забывать о важности безопасности хранения ключей. В идеале они должны храниться отдельно от зашифрованных данных, чтобы минимизировать риски утечки информации.

Выбор алгоритма шифрования для реализации шифровальщика

Для большинства случаев подходят два типа алгоритмов: симметричные и асимметричные. Симметричные алгоритмы, такие как AES, являются быстрыми и эффективными, но требуют безопасного обмена ключами. Асимметричные алгоритмы, например RSA, обеспечивают высокий уровень безопасности, но работают медленнее и требуют более сложной настройки.

Один из наиболее часто используемых алгоритмов шифрования – AES (Advanced Encryption Standard). Этот алгоритм является стандартом для государственных структур в США и используется в большинстве коммерческих продуктов. Он поддерживает несколько длин ключа (128, 192 и 256 бит), что позволяет балансировать между безопасностью и производительностью. В Python для работы с AES можно использовать библиотеку PyCryptodome.

Для случаев, где требуется шифрование без передачи ключей, можно рассмотреть использование RSA. Это асимметричный алгоритм, который работает с парой ключей: открытым и закрытым. RSA особенно полезен для защиты данных при их передаче через незащищенные каналы, например, в случае электронной почты или обмена сообщениями. В Python библиотека PyCryptodome также предоставляет поддержку RSA.

Если при разработке шифровальщика не требуется максимальная защита, а важнее производительность и скорость работы, можно рассмотреть DES (Data Encryption Standard). Это старый алгоритм с фиксированным ключом 56 бит, который, несмотря на свою устаревшую природу, может быть полезен в менее критичных приложениях. Однако стоит помнить, что в современных условиях он уязвим и не рекомендуется для защиты конфиденциальных данных.

Для защиты паролей часто используется алгоритм PBKDF2, который сочетает в себе хеширование и повторное вычисление с солью. Это помогает избежать атак с использованием радужных таблиц и значительно усложняет процесс взлома. В Python реализация этого алгоритма доступна через hashlib.

Кроме выбора самого алгоритма, важно правильно настроить параметры шифрования: длину ключа, режим работы (например, CBC, ECB для AES) и способ генерации случайных чисел. Неправильная настройка может существенно снизить уровень безопасности даже при использовании сильного алгоритма шифрования.

Таким образом, выбор алгоритма зависит от конкретных требований к безопасности, скорости и удобству реализации. Для большинства случаев AES и RSA являются оптимальными решениями, однако для специфических задач следует подбирать алгоритм в зависимости от нужд проекта.

Настройка библиотеки PyCryptodome для работы с шифрованием

1. Установка библиотеки. Чтобы установить PyCryptodome, используйте pip. В командной строке выполните команду:

pip install pycryptodome

2. Проверка установки. После завершения установки можно проверить, что библиотека была установлена правильно. Для этого выполните следующую команду в Python-терминале:

import Cryptodome

Если ошибок не возникло, значит, библиотека успешно установлена.

3. Работа с алгоритмами. PyCryptodome предоставляет несколько алгоритмов шифрования, включая AES, DES и RSA. Для работы с ними необходимо импортировать соответствующие модули. Например, для использования AES потребуется импортировать:

from Cryptodome.Cipher import AES

4. Инициализация ключа. Важно правильно генерировать ключи для алгоритма шифрования. Для AES, например, ключ должен быть длиной 16, 24 или 32 байта. Пример генерации случайного ключа:

from Cryptodome.Random import get_random_bytes key = get_random_bytes(16)

5. Режимы шифрования. PyCryptodome поддерживает несколько режимов работы, таких как ECB, CBC, CTR и другие. Важно правильно выбрать режим в зависимости от задачи. Например, для безопасного шифрования с использованием режима CBC необходимо также создать случайный вектор инициализации (IV):

iv = get_random_bytes(AES.block_size) cipher = AES.new(key, AES.MODE_CBC, iv)

6. Шифрование и дешифрование. Для шифрования данных используется метод encrypt(), а для дешифрования – decrypt(). Пример шифрования данных в режиме CBC:

plaintext = b'Hello, World!' ciphertext = cipher.encrypt(plaintext.ljust(16))

7. Обработка исключений. При работе с криптографией важно учитывать возможные ошибки, такие как неправильная длина данных или ключа. PyCryptodome выбрасывает исключения, которые можно перехватывать с помощью блока try-except:

try:

cipher.encrypt(plaintext)

except ValueError as e:

print(f'Ошибка: {e}')

Таким образом, настройка библиотеки PyCryptodome требует базовых знаний о криптографии и алгоритмах шифрования, а также внимательности при выборе параметров и обработке ошибок. Правильная настройка и использование ключей и режимов шифрования гарантируют безопасность ваших данных.

Создание функции для шифрования и дешифрования данных

Перед тем как начать шифрование, необходимо установить библиотеку pycryptodome. Это можно сделать с помощью команды:

pip install pycryptodome

Основной процесс шифрования и дешифрования сводится к следующему:

- Генерация ключа и инициализационного вектора (IV), которые необходимы для алгоритма.

- Шифрование данных с использованием ключа и IV.

- Дешифрование данных с использованием того же ключа и IV.

Пример кода для шифрования и дешифрования строки с использованием AES:

from Crypto.Cipher import AES from Crypto.Util.Padding import pad, unpad from Crypto.Random import get_random_bytes def encrypt_data(data, key): cipher = AES.new(key, AES.MODE_CBC) ct_bytes = cipher.encrypt(pad(data.encode(), AES.block_size)) return cipher.iv + ct_bytes def decrypt_data(encrypted_data, key): iv = encrypted_data[:AES.block_size] ct = encrypted_data[AES.block_size:] cipher = AES.new(key, AES.MODE_CBC, iv) pt = unpad(cipher.decrypt(ct), AES.block_size) return pt.decode()

В данном примере:

- Генерируется ключ, который должен быть длиной 16, 24 или 32 байта.

- Используется режим шифрования CBC (Cipher Block Chaining), при котором каждый блок данных зависит от предыдущего.

- Данные шифруются с добавлением паддинга, чтобы длина текста была кратна размеру блока.

- IV (инициализационный вектор) необходим для обеспечения уникальности шифрования, даже если ключ одинаков.

Для практического применения важно помнить следующие моменты:

- Ключ должен храниться в безопасном месте, так как его потеря или компрометация делает шифрование бесполезным.

- IV не нужно скрывать, но важно, чтобы он был уникальным для каждого шифрования.

- Использование режима CBC требует обязательного добавления паддинга, чтобы длина данных была кратна размеру блока алгоритма.

Таким образом, шифрование и дешифрование с использованием AES в Python легко реализуется через библиотеку pycryptodome, при этом важно учитывать безопасность ключей и правильное использование режима шифрования.

Реализация безопасного хранения ключей шифрования

Хранение ключей шифрования требует особого внимания, поскольку утечка ключа может привести к компрометации всей системы безопасности. Для защиты этих ключей необходимо применять методы, которые обеспечат их конфиденциальность и целостность.

Одним из основных подходов является использование системы управления ключами (KMS), которая предоставляет безопасное хранилище и средства для их генерации и распределения. Такие решения как AWS KMS или HashiCorp Vault интегрируются с приложениями, минимизируя риск утечек и обеспечивая централизованный контроль за доступом.

Для хранения ключей локально рекомендуется использовать аппаратные средства, такие как HSM (Hardware Security Module), которые защищают ключи от извлечения и модификации. Важно, чтобы такие устройства использовали собственные методы защиты, такие как шифрование на уровне аппаратуры и обязательные многофакторные аутентификации для доступа к ним.

Если используется программное хранилище, важно зашифровать ключи на диске с использованием другого, независимого ключа, который хранится в защищённой среде. Это может быть, например, ключ, получаемый через TPM (Trusted Platform Module) или шифрование с использованием пароля, который не хранится в виде текста.

Кроме того, ключи должны регулярно обновляться, чтобы минимизировать риск их компрометации. Для этого можно применять автоматические системы обновления и аннулирования ключей. В случае использования симметричного шифрования необходимо правильно управлять политиками ротации ключей, чтобы избежать использования устаревших или скомпрометированных данных.

Немаловажным моментом является контроль доступа к ключам. Этот доступ должен быть ограничен только теми, кто действительно нуждается в нем для выполнения своей работы. Для этого используются методы многоуровневой аутентификации, таких как использование сертификатов, одноразовых паролей или биометрии.

Одним из важных аспектов является аудит использования ключей. Необходимо вести журналы, в которых фиксируются все операции с ключами, чтобы в случае инцидента можно было проследить, кто и когда получил доступ к ключам, а также какие действия были выполнены. Такой аудит помогает своевременно выявлять аномалии и предотвращать утечки.

Как обрабатывать и шифровать большие файлы

При работе с большими файлами для их шифрования важно учитывать как размер данных, так и производительность программы. На практике невозможно загрузить такие файлы полностью в память, поэтому необходимо использовать методы, основанные на поблочном чтении и записи.

Чтение и запись файлов поблочно: Использование метода чтения файла с фиксированными блоками данных позволяет минимизировать нагрузку на оперативную память. Например, можно читать файл по 64 КБ или 1 МБ за раз, шифруя каждый блок поочередно. Это позволяет работать с файлами размером в десятки гигабайт, не перегружая систему.

Пример кода для чтения и записи файла поблочно:

def process_large_file(file_path, chunk_size=65536):

with open(file_path, 'rb') as f:

while chunk := f.read(chunk_size):

# Шифрование текущего блока

encrypted_chunk = encrypt_chunk(chunk)

# Запись зашифрованного блока

write_encrypted_chunk(encrypted_chunk)

Использование потокового шифрования: Для обработки больших файлов идеально подходят алгоритмы, поддерживающие потоковую обработку данных, например, AES с режимом CBC или GCM. Это позволяет шифровать и расшифровывать данные по мере их чтения или записи, избегая необходимости хранить весь файл в памяти.

Пример шифрования с использованием библиотеки PyCryptodome:

from Crypto.Cipher import AES

from Crypto.Util.Padding import pad, unpad

from Crypto.Random import get_random_bytes

def encrypt_chunk(chunk):

key = get_random_bytes(32) # Генерация ключа

cipher = AES.new(key, AES.MODE_CBC)

return cipher.encrypt(pad(chunk, AES.block_size))

def decrypt_chunk(encrypted_chunk, key):

cipher = AES.new(key, AES.MODE_CBC)

return unpad(cipher.decrypt(encrypted_chunk), AES.block_size)

Обработка ошибок и контроль целостности данных: При шифровании больших файлов важно предусмотреть механизм контроля целостности, чтобы избежать потери данных. Использование криптографических хеш-функций, таких как SHA-256, помогает удостовериться в том, что данные не были повреждены в процессе шифрования или передачи.

Оптимизация производительности: Для улучшения производительности можно использовать многозадачность или многопоточность. Например, можно шифровать несколько частей файла параллельно, что значительно ускоряет процесс. Однако стоит учитывать возможные проблемы с синхронизацией потоков и блокировками, если данные обрабатываются одновременно.

В итоге, при обработке и шифровании больших файлов следует учитывать баланс между использованием памяти и производительностью. Метод поблочного шифрования, использование потокового подхода и грамотная оптимизация кода помогут эффективно решать задачи даже при работе с массивными файлами.

Тестирование шифровальщика и анализ его уязвимостей

Для успешного тестирования и анализа уязвимостей шифровальщика необходимо следовать ряду рекомендаций:

- Проверка стойкости к атаке грубой силой: Проведите тесты, проверяя, насколько быстро шифровальщик может быть взломан с использованием методов brute force. Особенно важно тестировать слабые ключи и варианты алгоритмов с малым размером ключа.

- Тестирование на устойчивость к известным криптоаналитическим методам: Например, если шифровальщик использует симметричное шифрование, стоит протестировать его на устойчивость к атакам типа «chosen-plaintext» и «chosen-ciphertext».

- Проверка на случайные уязвимости: При анализе случайности генерируемых ключей важно убедиться, что они соответствуют стандартам криптографической случайности и не поддаются предсказанию.

После проверки этих аспектов, стоит сосредоточиться на:

- Верификация алгоритма шифрования: Протестируйте алгоритм на известных примерах данных с известными результатами шифрования. Это поможет выявить отклонения от ожидаемого поведения.

- Проверка на утечки информации: Проверьте шифровальщик на возможность утечек информации через побочные каналы, такие как время выполнения операций или использование оперативной памяти.

- Тестирование на отказоустойчивость: Шифровальщик должен корректно работать в условиях ошибочных входных данных или некорректных ключей, не приводя к утечке данных.

Кроме того, важно использовать методы статического и динамического анализа кода. Статический анализ позволяет выявить уязвимости в исходном коде, а динамический анализ помогает обнаружить проблемы в процессе выполнения программы, такие как переполнение буфера или небезопасное использование внешних библиотек.

Наконец, не забывайте о проверке шифровальщика в условиях реальных угроз. Используйте актуальные криптографические стандарты и библиотеки для минимизации рисков. Например, при применении алгоритма AES, рекомендуется использовать режимы работы, такие как GCM, которые обеспечивают защиту от атак на модификацию данных.

Вопрос-ответ:

Что такое шифровальщик и как он работает на Python?

Шифровальщик — это программа, предназначенная для шифрования и дешифрования данных. На Python шифровальщик может использовать различные алгоритмы, например, симметричное шифрование с помощью библиотеки `cryptography` или асимметричное с использованием `RSA`. Основной принцип работы заключается в преобразовании исходных данных в зашифрованную форму, которая не может быть прочитана без соответствующего ключа. Алгоритм шифрования работает с текстовыми строками, числами или файлами, превращая их в поток зашифрованных символов.

Какую библиотеку Python использовать для создания шифровальщика?

Для создания шифровальщика на Python можно использовать несколько библиотек, в зависимости от требований к безопасности и типу шифрования. Одной из самых популярных является `cryptography`. Эта библиотека предоставляет как симметричное, так и асимметричное шифрование. Для более простых задач можно использовать библиотеку `pycryptodome`, которая также поддерживает множество алгоритмов. Важно выбирать библиотеку, которая поддерживает современные и безопасные стандарты шифрования.

Какие алгоритмы шифрования можно использовать для создания шифровальщика на Python?

Для создания шифровальщика можно использовать несколько популярных алгоритмов. Например, для симметричного шифрования можно выбрать AES (Advanced Encryption Standard), который широко используется благодаря своей безопасности и скорости. Для асимметричного шифрования часто используют алгоритм RSA, который основывается на паре ключей — публичном и приватном. Также существуют другие алгоритмы, такие как DES, Blowfish, ChaCha20, которые могут быть применены в зависимости от целей шифрования.

Как защитить свой шифровальщик от атак?

Защита шифровальщика от атак требует внимания к ключевым аспектам безопасности. Во-первых, важно использовать надежные и актуальные алгоритмы шифрования, такие как AES и RSA, которые широко признаны в индустрии. Также необходимо обеспечить безопасность хранения и передачи ключей, чтобы они не попали в руки злоумышленников. Для этого можно использовать системы управления ключами или защищенные каналы связи, например, с помощью TLS. Не менее важным является использование безопасных методов генерации случайных чисел, которые играют важную роль в процессе шифрования. Регулярные обновления и использование проверенных библиотек также являются важными мерами безопасности.