API-ключ – это чувствительный токен, который предоставляет доступ к внешним сервисам. Неправильное его хранение может привести к утечке данных или компрометации аккаунта. В Python существует несколько подходов к передаче ключа, каждый из которых обладает своими преимуществами и рисками.

Жестко заданный ключ в коде – самый прямолинейный, но наименее безопасный способ. Его используют только в закрытых скриптах, которые не покидают пределы локальной среды. Такой подход противопоказан в репозиториях и при совместной разработке, особенно в публичных проектах.

Переменные окружения – предпочтительный метод для большинства случаев. Через модуль os ключ подгружается во время выполнения, а сам токен хранится вне исходного кода, например в .env-файле. Это снижает вероятность случайной публикации данных при коммитах.

Передача ключа через аргументы командной строки подходит для скриптов, запускаемых вручную или из CI/CD пайплайнов. Использование модуля argparse позволяет задать гибкую структуру параметров. Однако ключ временно отображается в списке процессов, что может быть уязвимостью в многопользовательских системах.

Конфигурационные файлы в формате JSON, YAML или INI дают возможность централизованно управлять настройками. Важно исключить такие файлы из системы контроля версий и ограничить доступ к ним на уровне файловой системы.

Каждый способ требует оценки контекста использования и уровня доверия к окружению. В продакшене рекомендуется комбинировать методы – например, ключ в .env, путь к которому задается через переменные окружения, – чтобы минимизировать риски.

Передача API-ключа через переменные окружения

Переменные окружения позволяют хранить чувствительные данные вне исходного кода. Это снижает риск утечек при публикации или совместной разработке.

Для установки переменной окружения в Linux или macOS используйте команду:

export API_KEY="ваш_ключ"

В Windows:

set API_KEY=ваш_ключ

В Python доступ к значению переменной осуществляется через модуль os:

import os

api_key = os.getenv("API_KEY")

if api_key is None:

raise EnvironmentError("API_KEY не задана в переменных окружения")

Не используйте os.environ[«API_KEY»] без проверки, это приведёт к исключению KeyError, если переменная отсутствует.

Для автоматизации загрузки переменных окружения удобно использовать файл .env и библиотеку python-dotenv:

# .env API_KEY=ваш_ключ

# main.py

from dotenv import load_dotenv

import os

load_dotenv()

api_key = os.getenv("API_KEY")

Не включайте файл .env в систему контроля версий. Добавьте его в .gitignore:

.env

Преимущества: ключ не сохраняется в коде, легко менять конфигурацию без редактирования файлов. Подходит для разработки и продакшена.

Недостаток: переменные окружения могут быть видимы другим процессам, особенно в небезопасных средах. Используйте минимум прав доступа.

Чтение API-ключа из файла.env с использованием python-dotenv

Библиотека python-dotenv позволяет безопасно загружать переменные окружения из файла .env, не размещая ключи в коде. Это исключает необходимость жёстко прописывать конфиденциальные данные.

Создайте файл .env в корне проекта. Пример содержимого:

API_KEY=your_secret_api_key

Установите зависимость:

pip install python-dotenv

Подключите load_dotenv и используйте os.getenv для доступа к переменной:

from dotenv import load_dotenv

import os

load_dotenv()

api_key = os.getenv("API_KEY")

Файл .env не должен попадать в систему контроля версий. Добавьте его в .gitignore:

.env

Для надёжной загрузки ключей в сложных структурах проекта укажите путь явно:

from dotenv import load_dotenv

from pathlib import Path

env_path = Path('.') / 'config' / '.env'

load_dotenv(dotenv_path=env_path)

При отсутствии ключа os.getenv вернёт None. Для подстраховки:

api_key = os.getenv("API_KEY", "default_value")

Рекомендуется валидировать полученное значение до использования:

if not api_key:

raise ValueError("API_KEY не найден в .env")

Хранение и импорт API-ключа из отдельного модуля

Для изоляции конфиденциальной информации в проектах на Python разумно выносить API-ключи в отдельные модули, не включаемые в систему контроля версий. Это снижает риск утечки и упрощает управление ключами в различных окружениях.

- Создайте файл

config.pyв корне проекта. - Добавьте в него ключ в виде переменной:

API_KEY = "ваш_ключ" - Добавьте

config.pyв.gitignore, чтобы он не попадал в репозиторий:config.py - Импортируйте ключ в нужном модуле:

from config import API_KEY

Именование переменной должно быть однозначным, без пробелов и в верхнем регистре. Не используйте в одном модуле ключ и для логики, и для хранения – разделяйте по ответственности.

Для запуска в продакшене предпочтительнее сохранять файл config.py отдельно и передавать его при деплое через защищённые каналы. При необходимости автоматизации сборки добавьте механизм генерации config.py из переменных окружения.

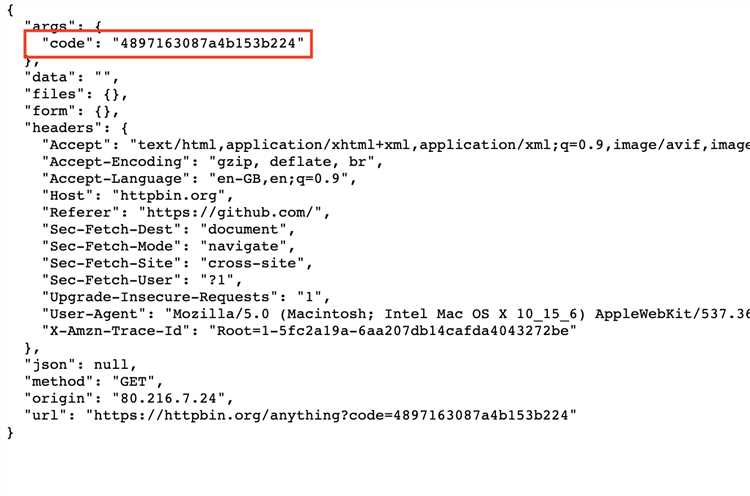

Передача API-ключа через аргументы командной строки

Передача API-ключа через аргументы командной строки позволяет задать ключ во время запуска скрипта без изменения кода. Для этого применяется модуль argparse из стандартной библиотеки Python.

Пример реализации:

import argparse

parser = argparse.ArgumentParser()

parser.add_argument('--api-key', required=True, help='API ключ для доступа')

args = parser.parse_args()

api_key = args.api_key

Скрипт запускается с параметром: python script.py --api-key=ваш_ключ.

Такой подход удобен для автоматизации, особенно при работе с CI/CD или cron-задачами. Однако ключ передаётся в открытом виде и может быть доступен через команды ps или в истории терминала. Это представляет риск утечки.

Чтобы снизить риск, рекомендуется использовать обёртки, скрывающие параметры, или запускать скрипты из контейнеров, где аргументы не отображаются напрямую. Также стоит избегать сохранения вызовов с ключом в скриптах или алиасах.

Для дополнительной безопасности можно использовать переменные окружения совместно с аргументами, проверяя наличие ключа в аргументах и fallback в os.environ.

Использование конфигурационного файла формата JSON или YAML

Хранение API-ключей в конфигурационных файлах позволяет отделить секретные данные от основного кода. Это снижает риск случайной утечки ключа при публикации репозитория.

Для формата JSON создайте файл config.json следующего содержания:

{

"api_key": "ваш_ключ"

}

В коде используйте модуль json:

import json

with open('config.json') as f:

config = json.load(f)

api_key = config['api_key']

Для формата YAML потребуется сторонняя библиотека PyYAML. Установите её: pip install pyyaml. Пример файла config.yaml:

api_key: ваш_ключ

Загрузка ключа из YAML:

import yaml

with open('config.yaml') as f:

config = yaml.safe_load(f)

api_key = config['api_key']

Ограничьте доступ к файлам chmod 600 в Unix-системах. Исключите их из системы контроля версий с помощью .gitignore:

config.json config.yaml

Не передавайте путь к файлу жёстко в коде. Используйте переменные окружения или аргументы командной строки для гибкости и безопасности.

Передача API-ключа через системные переменные при запуске Docker-контейнера

Для передачи API-ключа через системные переменные необходимо установить значение переменной окружения до запуска контейнера. Это можно сделать через команду docker run или при создании Dockerfile.

1. Передача через команду docker run

![1. Передача через команду undefineddocker run</code>«></p>

<p>При запуске контейнера можно задать переменную окружения с помощью флага <code>-e</code>. Пример команды:</p>

<pre><code>docker run -e API_KEY=your_api_key my_docker_image</code></pre>

<ul>

<li><code>-e API_KEY=your_api_key</code> – задает значение переменной окружения <code>API_KEY</code> в контейнере.</li>

<li><code>my_docker_image</code> – имя Docker-образа.</li>

</ul>

<p>Теперь внутри контейнера можно получить значение переменной окружения с помощью стандартных функций Python:</p>

<pre><code>import os

api_key = os.getenv('API_KEY')

</code></pre>

<h3>2. Использование <code>Dockerfile</code> для передачи API-ключа</h3>

<p>Если необходимо задать переменную окружения на этапе сборки контейнера, это можно сделать в файле <code>Dockerfile</code> с помощью инструкции <code>ENV</code>. Пример:</p>

<pre><code>ENV API_KEY=your_api_key

</code></pre>

<p>Однако этот способ менее предпочтителен для ключей, так как они будут жестко прописаны в образе. Такой подход может быть использован только для тестовых или несущественных данных, но не для реальных API-ключей.</p>

<h3>3. Использование <code>.env</code> файла</h3>

<p>Для упрощения работы с несколькими переменными окружения можно использовать файл <code>.env</code>, который будет хранить все необходимые переменные. При запуске контейнера можно указать файл с переменными через флаг <code--env-file</code>:</p>

<pre><code>docker run --env-file .env my_docker_image</code></pre>

<p>В файле <code>.env</code> необходимо указать API-ключ следующим образом:</p>

<pre><code>API_KEY=your_api_key</code></pre>

<p>Этот способ позволяет централизованно управлять настройками окружения и повышает безопасность, так как переменные не хардкодятся в Dockerfile.</p>

<h3>Рекомендации</h3>

<ul>

<li>Не используйте жестко заданные ключи в Dockerfile для реальных приложений.</li>

<li>Постоянно обновляйте ключи и секреты в файлах .env, следите за их безопасностью.</li>

<li>Используйте секреты и инструменты для управления конфиденциальной информацией, такие как Docker Secrets, если ваш проект требует дополнительной защиты данных.</li>

<li>Не забывайте очищать историю Docker-контейнеров, чтобы избежать утечек данных.</li>

</ul>

<h2>Извлечение API-ключа из хранилища секретов (например, AWS Secrets Manager)</h2>

<p>Для безопасного хранения и извлечения API-ключей часто используется хранилище секретов, например, <strong>AWS Secrets Manager</strong>. Это решение позволяет централизованно управлять конфиденциальными данными и минимизировать риски их утечек. В Python доступ к данным хранилища можно получить с помощью библиотеки <strong>boto3</strong>.</p>

<p>Первым шагом будет установка библиотеки <em>boto3</em>, если она ещё не установлена. Для этого используйте команду:</p>

<pre>pip install boto3</pre>

<p>Затем потребуется настроить аутентификацию для работы с AWS. Для этого можно использовать AWS CLI или переменные окружения, такие как <em>AWS_ACCESS_KEY_ID</em> и <em>AWS_SECRET_ACCESS_KEY</em>. После настройки аутентификации, подключение к <strong>AWS Secrets Manager</strong> выглядит следующим образом:</p>

<pre>

import boto3

client = boto3.client('secretsmanager', region_name='us-west-2')

</pre>

<p>После создания клиента, можно извлечь секрет, используя его идентификатор. Например, чтобы получить API-ключ, нужно передать ID секрета в метод <strong>get_secret_value</strong>:</p>

<pre>

response = client.get_secret_value(SecretId='your-secret-id')

</pre>

<p>Ответ будет содержать ключи и значения. Важно проверить, что данные возвращены в поле <em>SecretString</em>, и затем преобразовать их в нужный формат:</p>

<pre>

secret = response['SecretString']

</pre>

<p>Если секрет хранится в виде JSON-объекта, его можно загрузить с помощью библиотеки <em>json</em>:</p>

<pre>

import json

secret_data = json.loads(secret)

api_key = secret_data['API_KEY']

</pre>

<h2>Вопрос-ответ:</h2>

<h4>Какие способы передачи API-ключа в Python существуют?</h4>

<p>Существует несколько способов передачи API-ключа в Python. Один из самых простых вариантов — передача ключа через заголовки HTTP-запроса. Это можно сделать с помощью библиотеки requests, указав API-ключ в заголовке запроса, например, в поле Authorization. Другим вариантом является передача ключа как параметра в URL запроса. Также API-ключ можно хранить в переменных окружения или файлах конфигурации, чтобы избежать жесткой привязки ключа к исходному коду.</p>

<h4>Как безопасно передать API-ключ в Python, чтобы не утечка информации?</h4>

<p>Чтобы обезопасить передачу API-ключа, важно не хранить его прямо в коде. Рекомендуется использовать переменные окружения, чтобы ключи не были видны в исходных файлах. Например, с помощью библиотеки os можно получить значения переменных окружения в Python. Для еще большего уровня безопасности можно использовать файлы конфигурации, которые не должны быть включены в репозитории или публичные хранилища. Важно также устанавливать права доступа к этим файлам и переменным, чтобы ограничить доступ только авторизованным пользователям или процессам.</p>

<h4>Что такое метод передачи API-ключа через заголовки HTTP-запросов?</h4>

<p>Метод передачи API-ключа через заголовки HTTP-запросов предполагает добавление ключа в специальное поле заголовка. Обычно для этого используется поле Authorization, в котором передается строка вида Bearer <API-ключ>. Этот способ является безопасным, так как ключ не вставляется прямо в URL, что уменьшает риски его утечки. Такой подход подходит для большинства современных API, поддерживающих аутентификацию через токены.</p>

<h4>Можно ли использовать файлы конфигурации для хранения API-ключа?</h4>

<p>Да, файлы конфигурации — это один из распространенных способов хранения API-ключей в Python-приложениях. Важно правильно настроить доступ к этим файлам, чтобы избежать утечек данных. Например, можно использовать файл .env для хранения переменных окружения, который будет загружаться при старте приложения. Также можно использовать библиотеки, такие как configparser или dotenv, для удобной работы с конфигурационными файлами. Важно не забывать, чтобы файлы конфигурации не попадали в репозитории публичных проектов.</p>

<h4>Какие ошибки могут возникнуть при передаче API-ключа через URL?</h4>

<p>При передаче API-ключа через URL могут возникнуть несколько проблем. Во-первых, такой ключ может быть легко перехвачен при передаче данных по сети, если соединение не защищено (например, при использовании HTTP вместо HTTPS). Во-вторых, API-ключ будет отображаться в строках запросов, что делает его уязвимым для утечек, если ссылки окажутся в логах или будут переданы третьим лицам. Этот метод менее безопасен по сравнению с передачей ключа через заголовки HTTP-запросов, так как ключ в URL может быть случайно включен в журнал браузера или серверный лог.</p>

<h4>Какие способы передачи API-ключа существуют в Python?</h4>

<p>В Python существует несколько способов передачи API-ключа. Наиболее распространенные методы включают использование переменных окружения, добавление ключа в заголовки HTTP-запросов и использование файлов конфигурации. При использовании переменных окружения API-ключ обычно сохраняется в системе или в файле `.env`, что позволяет избежать его жесткой записи в исходный код. В случае передачи через заголовки ключ добавляется в запросы, что гарантирует его безопасность. Также возможно использовать файлы конфигурации, где ключи хранятся в зашифрованном виде. Выбор метода зависит от требований безопасности и удобства использования в проекте.</p>

<!-- CONTENT END 1 -->

</div>

</article>

<div class=](/wp-content/images4/kak-peredat-klyuch-api-python-8525iv1y.jpg)