Telegram использует протокол MTProto с клиентским шифрованием и распределённой архитектурой, что исключает возможность перехвата сообщений на этапе передачи. Однако уязвимости остаются – преимущественно на стороне пользователя. Основные методы доступа к чужой переписке строятся на социальной инженерии, фишинге и получении доступа к устройству.

Один из самых распространённых подходов – подделка страницы входа Telegram и перехват одноразового кода. Telegram не требует пароля, если вход подтверждается через SMS или звонок, поэтому достаточно получить этот код, чтобы авторизоваться на новом устройстве. Чаще всего для этого используется фальшивая служба поддержки или предложение установить вредоносное ПО.

Другой способ – установка шпионского ПО на смартфон жертвы. Программы типа Remote Access Trojan (RAT) позволяют получить доступ к переписке без уведомления владельца. Успешность этого метода зависит от прав доступа, полученных после установки приложения. Многие трояны маскируются под системные обновления или оптимизаторы батареи.

Физический доступ к устройству также остаётся эффективным методом. Telegram не требует повторного входа, если пользователь уже авторизован, а защита с помощью пароля или биометрии часто отключена. Копирование кэша Telegram Desktop с ПК жертвы может предоставить доступ к переписке, если ключи сессии не были защищены.

Все методы незаконны и нарушают право на конфиденциальность. Описание приведено в исследовательских целях и для понимания возможных угроз, от которых стоит защищаться.

Фишинг через поддельные страницы Telegram

Злоумышленники создают копии веб-версии Telegram или интерфейса авторизации, размещая их на доменах, визуально похожих на официальный – например, te1egram[.]org, telegarm[.]net, или с поддоменами вроде web.telegram.com.fake-site[.]ru. Цель – получить номер телефона и одноразовый код входа.

Для увеличения доверия такие страницы используют HTTPS-сертификаты, украденные логотипы, элементы дизайна Telegram Web и даже рабочие кнопки, ведущие на настоящие ресурсы. Код, введённый жертвой, моментально пересылается через скрипты на сервер атакующего, где используется для входа в настоящий аккаунт.

Распространение ссылок на фейковые страницы происходит через e-mail, SMS, мессенджеры, Discord, WhatsApp. Часто применяется социальная инженерия: сообщения о «подозрительной активности», «восстановлении аккаунта», «поддержке Telegram». Некоторые страницы автоматически перенаправляют пользователя на поддельную форму сразу после короткой задержки.

Чтобы определить фишинг, следует проверить:

- Домен: Telegram использует только telegram.org и web.telegram.org.

- Наличие грамматических или стилистических ошибок.

- Ссылки внутри страницы: подлинные ведут только на ресурсы Telegram.

- Сертификат безопасности: проверить, выдан ли он компанией Telegram.

Никогда не вводить код входа по ссылке, полученной от третьих лиц. Telegram никогда не требует ввода кода на сторонних сайтах. Для дополнительной защиты включить двухэтапную аутентификацию в настройках Telegram и использовать менеджер паролей для исключения ручного ввода данных на подозрительных сайтах.

Перехват SMS-кода при входе в аккаунт

Telegram использует двухэтапную аутентификацию: после ввода номера телефона отправляется SMS-код. Перехват этого кода возможен через уязвимости в сети оператора или с использованием вредоносного ПО на устройстве жертвы.

Один из распространённых методов – атака SS7. Она позволяет перенаправить SMS-сообщения на устройство злоумышленника без ведома владельца номера. Для реализации требуется доступ к оборудованию оператора или использование нелегального оборудования для имитации базовой станции.

Другой способ – установка шпионского ПО на смартфон. Оно может быть замаскировано под безобидное приложение. После установки такой софт перехватывает входящие SMS и пересылает их на сервер злоумышленника. Установка возможна через фишинговые ссылки, поддельные обновления или физический доступ к телефону.

Менее технически сложный вариант – социальная инженерия. Атакующий может выдать себя за сотрудника оператора или сервиса поддержки Telegram и убедить жертву сообщить код самостоятельно.

Для защиты необходимо включить пароль двухэтапной аутентификации в Telegram, использовать антивирус и не устанавливать приложения из ненадёжных источников. Желательно отключить отображение SMS на экране блокировки и использовать eSIM только с проверенными операторами, где процедура замены SIM требует очной идентификации.

Использование сессий на уже скомпрометированных устройствах

Если атакующий получил физический или удалённый доступ к устройству, на котором ранее запускался Telegram, доступ к переписке может быть получен через активную сессию.

- Telegram хранит данные о текущих сессиях на сервере. При входе с устройства, сессия сохраняется, если не была завершена вручную или при выходе из аккаунта.

- На Android все данные клиента хранятся в директории

/data/data/org.telegram.messenger/. Для доступа необходим root-доступ. - На iOS информация находится в контейнере приложения Telegram, доступ возможен при наличии jailbreak.

- С помощью инструментов типа ADB или локального доступа к файловой системе можно извлечь файлы сессий. Особенно интересны файлы

tgnet.datиcache4.db. - Если устройство скомпрометировано через вредоносное ПО, возможно перехватывать токены авторизации и ключи шифрования MTProto в момент создания сессии.

Для продолжения доступа атакующий может:

- Извлечь данные сессии и перенести их на свой клиент Telegram через эмуляцию среды (например, Android-эмулятор с идентичными параметрами устройства).

- Использовать инструменты сниффинга или кейлоггеры, если Telegram не требует повторной авторизации по номеру телефона.

- Создать фоновый бот или невидимое прокси-соединение на заражённом устройстве, через которое перехватываются сообщения в реальном времени.

Telegram уведомляет о новых сессиях, но не при уже активных. Поэтому повторная авторизация с устройства, на котором уже был вход, может остаться незамеченной владельцем аккаунта.

Удаление всех сессий через настройки Telegram полностью лишает атакующего доступа, даже если у него есть файлы сессии.

Эксплуатация уязвимостей в сторонних клиентах Telegram

Сторонние клиенты Telegram разрабатываются независимыми разработчиками и часто имеют упрощённые механизмы защиты. Некоторые из них открыты для модификации, что делает их удобной мишенью для атакующих.

- Наиболее уязвимы клиенты с закрытым исходным кодом, размещённые в неофициальных магазинах приложений. Установка таких клиентов вручную (APK-файлы) открывает путь для внедрения вредоносного кода.

- Популярные клиенты с открытым кодом, такие как Plus Messenger или Nekogram, могут содержать устаревшие зависимости. Варианты атак: подмена библиотек при сборке, внедрение через публичные pull-запросы.

- Модифицированные версии (например, «с премиум-функциями») часто содержат шпионские модули. Их функциональность может включать пересылку сообщений на удалённый сервер или сохранение сессии Telegram в кэше без шифрования.

Рекомендуемые действия для анализа уязвимостей:

- Собрать .apk-файл клиента и декомпилировать с помощью jadx или apktool.

- Проверить наличие сторонних SDK, особенно аналитических и рекламных – часто они используются для сбора данных.

- Анализировать права доступа: если клиент требует разрешения на чтение файловой системы или доступ к микрофону, это признак потенциальной угрозы.

- Просмотреть механизм хранения токенов и ID Telegram. Уязвимость: хранение в открытом виде или без проверки подписи клиента.

- Проверить использование WebView – внедрение JavaScript-инъекций через внешние ссылки может дать доступ к данным сессии.

В случае удачного внедрения модифицированного клиента на устройство жертвы, перехват сообщений возможен без вмешательства в официальные серверы Telegram. Для повышения устойчивости злоумышленники могут подписывать APK собственными сертификатами, используя social engineering для убеждения жертвы установить приложение вручную.

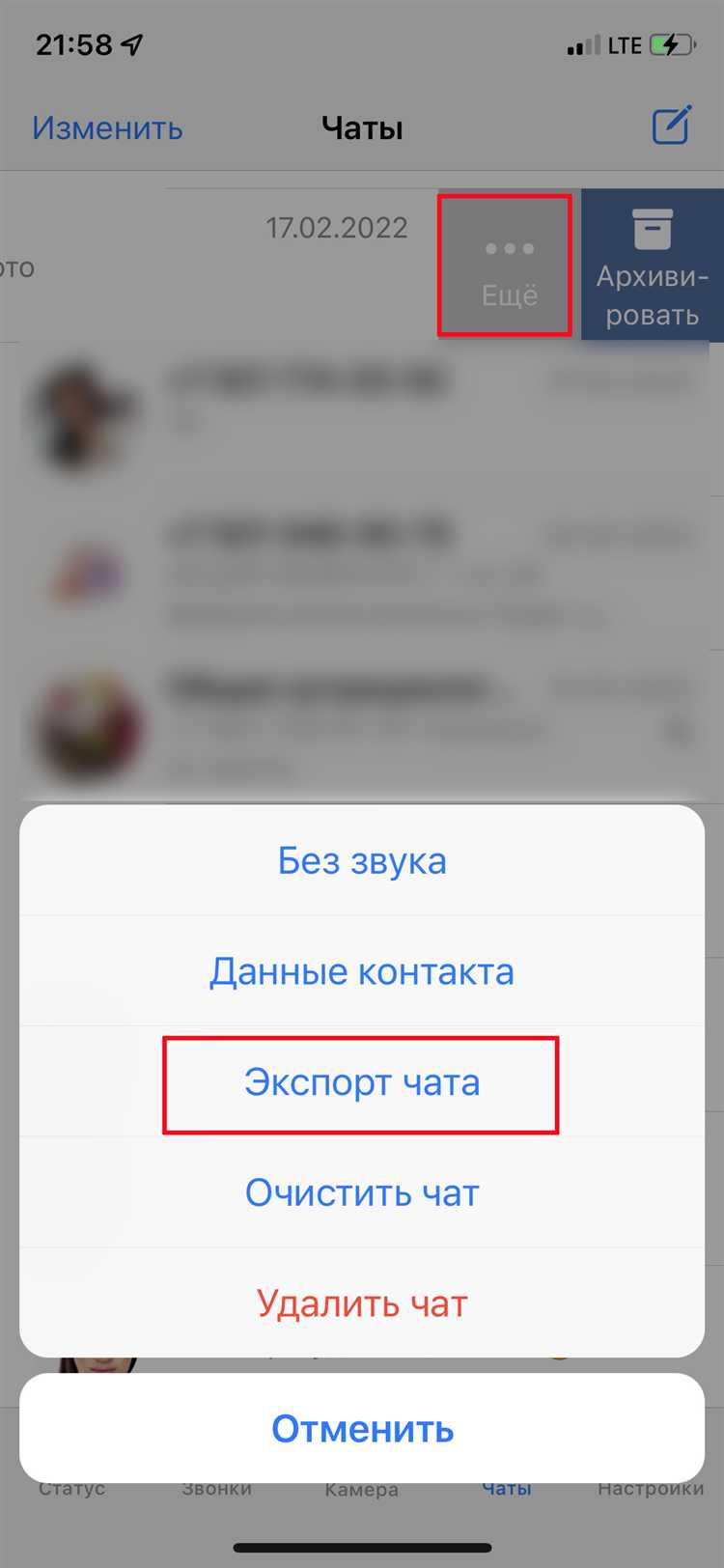

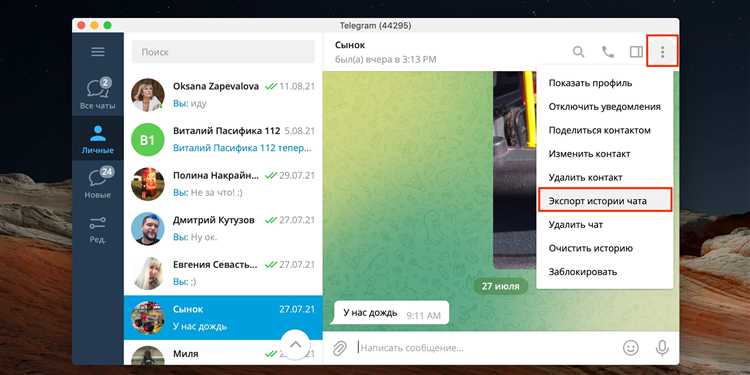

Получение доступа через облачные резервные копии

Telegram не сохраняет переписку в виде резервных копий на сторонних облачных сервисах, однако устройства пользователей могут быть настроены на автоматическую синхронизацию данных, включая содержимое локального хранилища. Особенно это касается Android-устройств с активной функцией резервного копирования в Google Диск, где могут сохраняться данные приложений, включая кэш и внутренние файлы.

Для получения доступа к таким копиям необходимо авторизоваться в учётной записи Google, к которой привязан целевой смартфон. Это возможно при наличии логина и пароля либо через перехват токенов доступа. После входа следует использовать инструменты Google Takeout или сторонние утилиты для извлечения архива резервных данных. Telegram официально не разрешает выгрузку содержимого переписок через Google, однако некоторые версии клиента могут сохранять фрагменты данных, включая медиафайлы и базу данных SQLite.

На iOS данные приложения могут попадать в резервные копии iCloud, если включено копирование всех данных устройства. Получение доступа возможно через вход в Apple ID. После этого следует запросить архив через iCloud Drive или воспользоваться локальной копией резервной копии, созданной в iTunes. Для расшифровки понадобится ключ, который можно извлечь только при наличии физического доступа или логина с паролем от Apple ID.

На практике извлечение содержимого Telegram из резервных копий осложняется шифрованием и отсутствием прямого доступа к сообщениям. Однако анализ кэша, базы данных, вложений и журналов может дать частичное представление о содержимом переписки. Важно учитывать, что Telegram активно изолирует свои данные от системных механизмов резервного копирования, поэтому успешность зависит от конфигурации устройства и версии приложения.

Социальная инженерия с имитацией службы поддержки

Атака через имитацию службы поддержки основана на создании доверительного контакта с жертвой. Злоумышленник связывается с пользователем Telegram, представляясь сотрудником технической поддержки или модератором. Часто используется адрес электронной почты или номер телефона, напоминающий официальные каналы Telegram, чтобы избежать подозрений.

Основной целью является выманивание у пользователя кода подтверждения из SMS или QR-кода авторизации, который приходит при попытке входа в аккаунт с другого устройства. Для этого атакующий может сообщить о «необычной активности», «заблокированном аккаунте» или «необходимости срочного восстановления». Часто просят переслать SMS или скриншот с кодом, что позволяет мгновенно получить доступ к чужому аккаунту.

Рекомендуется не пересылать коды подтверждения и не вводить их по просьбе третьих лиц, даже если они представляются службой поддержки. Официальная служба Telegram никогда не запрашивает такой информации через мессенджеры или звонки.

Для защиты аккаунта важно включить двухфакторную аутентификацию с дополнительным паролем, который не отправляется SMS и не передается сторонним лицам. Необходимо проверить правильность URL и контактов службы поддержки, ориентироваться только на официальные источники Telegram.

Если возникает сомнение в подлинности обращения, следует прервать коммуникацию и самостоятельно связаться с официальной поддержкой через настройки приложения или официальный сайт. Игнорирование и своевременное блокирование подозрительных контактов снижает риск компрометации аккаунта.

Применение шпионских приложений на телефоне жертвы

Шпионские приложения для доступа к переписке в Telegram устанавливаются непосредственно на телефон жертвы. Для работы таких программ требуется физический доступ к устройству или предварительное внедрение через уязвимости. После установки приложение незаметно копирует сообщения, медиафайлы и журналы активности мессенджера.

Технические особенности: большинство приложений используют привилегии администратора устройства или root-доступ для обхода системных ограничений и постоянного слежения. Некоторые программы способны захватывать экран в реальном времени, записывать нажатия клавиш и получать доступ к базе данных Telegram.

Примеры популярных шпионских программ: mSpy, FlexiSPY, Spyzie. Они предлагают удалённый просмотр переписки, сбор геолокации и мониторинг звонков, что увеличивает вероятность обнаружения компрометации.

Для установки требуется обход защиты телефона, в том числе отключение системных уведомлений о правах приложений. Современные версии Android и iOS внедряют дополнительные меры безопасности, что усложняет работу шпионских программ.

Рекомендации по защите: использовать сложные пароли, включать двухфакторную аутентификацию Telegram, регулярно проверять список активных сессий в настройках мессенджера. Ограничивать физический доступ к устройству и не устанавливать подозрительные приложения, даже если они маскируются под системные.

Вопрос-ответ:

Какие способы существуют для получения доступа к переписке в Telegram?

Существует несколько методов, которые злоумышленники могут использовать для доступа к чужой переписке в Telegram. К ним относятся взлом аккаунта через социальную инженерию, использование вредоносного ПО, перехват кода подтверждения при входе, а также эксплойты уязвимостей в системе. При этом официальное приложение Telegram применяет сквозное шифрование для секретных чатов, что затрудняет доступ к содержимому сообщений без физического доступа к устройству.

Можно ли получить доступ к переписке в Telegram, зная только номер телефона пользователя?

Только номер телефона сам по себе не даёт прямого доступа к переписке. Однако через этот номер можно попытаться получить код подтверждения для входа в аккаунт, если злоумышленник сумеет перехватить SMS или звонок с кодом, либо обмануть оператора связи. После входа в аккаунт злоумышленник сможет читать обычные чаты, но секретные чаты останутся недоступны, так как их содержимое хранится только на устройствах участников.

Какую роль играют вредоносные программы при попытках читать чужие сообщения в Telegram?

Вредоносное ПО может значительно облегчить доступ к переписке, особенно если оно установлено на устройстве жертвы. Такие программы способны перехватывать уведомления, записывать нажатия клавиш, а также копировать данные из буфера обмена. Если вредоносный код получает доступ к приложению Telegram, он может считывать сообщения и пересылать их злоумышленнику. Это один из самых опасных способов, поскольку обходится без взлома сервера и не зависит от защиты самого Telegram.

Что делать, чтобы защитить свою переписку в Telegram от несанкционированного доступа?

Для защиты стоит использовать двухфакторную аутентификацию, не передавать коды подтверждения никому, внимательно относиться к подозрительным ссылкам и приложениям. Также важно своевременно обновлять Telegram и операционную систему, чтобы исключить возможность эксплуатации уязвимостей. Если возможно, используйте секретные чаты — они защищены сквозным шифрованием и не хранятся на серверах Telegram. Наконец, регулярно проверяйте активные сессии в настройках аккаунта и завершайте неизвестные подключения.

Можно ли законно получить доступ к переписке другого пользователя Telegram?

Доступ к чужой переписке без согласия владельца является нарушением закона в большинстве стран. Закон допускает получение таких данных только по решению суда и в рамках официального расследования правоохранительными органами. Telegram, как правило, не предоставляет содержимое сообщений даже по запросам, так как не хранит переписку секретных чатов на своих серверах. Любые попытки получить доступ иным способом считаются незаконными и могут повлечь уголовную ответственность.