Анализ исполняемого файла (.exe) в Visual Studio может потребоваться для отладки, реверс-инжиниринга или изучения работы стороннего ПО. Среда Visual Studio предоставляет встроенные инструменты, позволяющие открыть и исследовать структуру EXE без исходников, используя дизассемблер и встроенный отладчик.

Откройте Visual Studio и выберите пункт «File» → «Open» → «Project/Solution», затем укажите путь к исполняемому файлу. При этом Visual Studio предложит создать проект с привязкой к EXE. После открытия нажмите F11 для пошагового выполнения кода. Если доступен .pdb-файл, отладчик сможет отобразить символы и исходники, в противном случае будет использоваться дизассемблированный код.

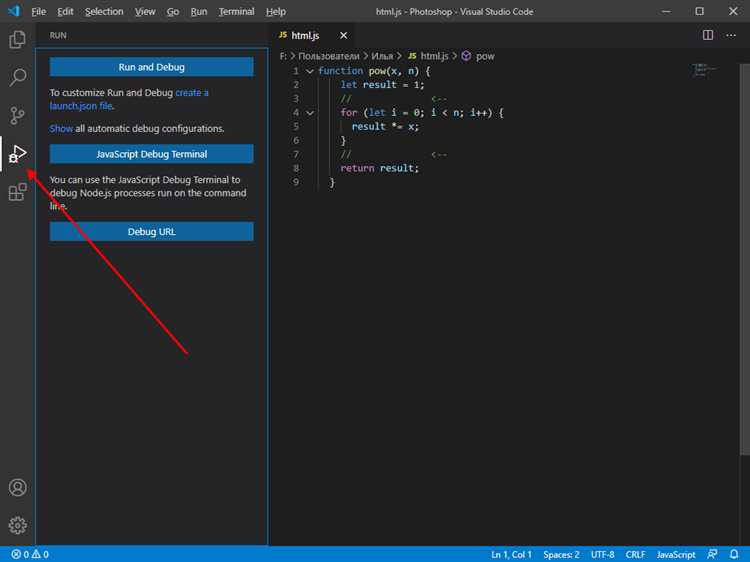

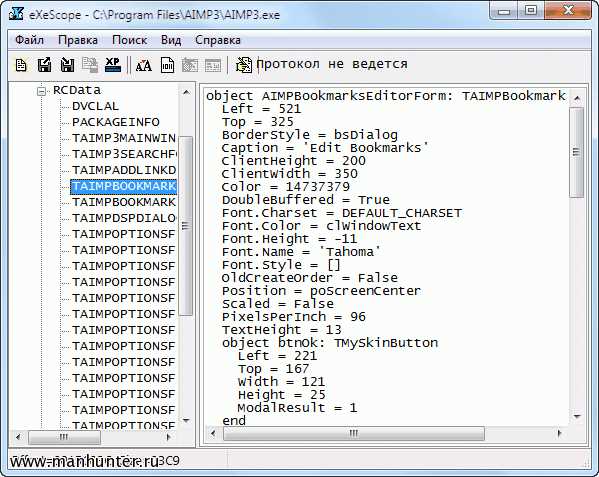

Для просмотра ассемблерного представления перейдите в окно «Disassembly» через меню «Debug» → «Windows». Здесь доступна пошаговая навигация по инструкциям, просмотр стеков и регистров. Использование закладок и комментариев позволяет ускорить анализ повторяющихся участков.

Чтобы упростить анализ, установите расширение «ILSpy .NET Decompiler» или интегрируйте dnSpy с Visual Studio. Эти инструменты позволяют декомпилировать управляемые EXE-файлы и получить приближённый к исходному C#-код, сохранив структуру классов и методов. В случае с нативными EXE-файлами следует использовать дизассемблер, такой как IDA Pro или Ghidra, в связке с отладчиком Visual Studio.

Работа с EXE-файлами требует отключения оптимизаций компиляции и включения генерации отладочной информации на этапе сборки, если вы работаете с собственным проектом. Это позволит получить максимальное количество данных при анализе и избежать перехода на машинный код без аннотаций.

Как открыть exe файл в Visual Studio для анализа

Откройте Visual Studio и выберите пункт меню «File» → «Open» → «Project/Solution». В открывшемся окне переключитесь на отображение всех файлов и выберите нужный .exe файл. Visual Studio автоматически создаст проект с дизассемблированным кодом на языке ассемблера.

Для глубокого анализа активируйте окно «Disassembly» через «Debug» → «Windows» → «Disassembly». Это позволит увидеть машинный код, исполняемый процессором, в текстовом представлении. Для перехода к анализу функций используйте точку входа (Entry Point), указанную в свойствах исполняемого файла.

Если необходимо отследить структуру вызовов, запустите отладку без исходного кода, выбрав «Debug» → «Start Debugging» или нажав F5. Включите отображение окон «Call Stack», «Registers» и «Memory» для анализа переходов и хранения данных в процессе выполнения.

Для получения информации о загружаемых библиотеках и зависимостях используйте окно «Modules» – оно доступно во время отладки через «Debug» → «Windows» → «Modules». Здесь отображаются все подключённые .dll и адреса загрузки.

Для анализа метаданных PE-файла установите расширение «PE Explorer» или используйте встроенный «Dumpbin», вызываемый через командную строку Visual Studio: dumpbin /headers yourfile.exe. Это предоставит информацию о секциях, точке входа, импортах и экспортах.

Если exe-файл содержит отладочную информацию, Visual Studio может автоматически связать его с исходниками или символами. Убедитесь, что параметры «Enable source server support» и «Enable .pdb loading» активированы в настройках отладки.

Использование встроенного дизассемблера Visual Studio

Visual Studio позволяет анализировать исполняемые файлы с помощью встроенного дизассемблера, даже без доступа к исходному коду. Для этого необходимо открыть .exe файл в режиме отладки. Выберите в меню File → Open → Project/Solution и загрузите исполняемый файл. Затем нажмите Debug → Start Debugging (F5).

При отсутствии исходников Visual Studio предложит отладку на уровне ассемблера. Для перехода к дизассемблированному коду нажмите Debug → Windows → Disassembly или клавишу Ctrl+Alt+D. Откроется окно с машинными инструкциями в формате Intel.

| 0x00401000 | 55 | push ebp | ; сохранение базы стека |

| 0x00401001 | 8B EC | mov ebp, esp | ; установка нового кадра стека |

| 0x00401003 | 83 EC 0C | sub esp, 0Ch | ; выделение памяти на стеке |

Для просмотра значений регистров используйте окно Registers (Debug → Windows → Registers). Это помогает отследить поток выполнения и понять логику функций.

Дизассемблер поддерживает переходы по меткам (F9 – установка точки останова, F10/F11 – пошаговое выполнение). Также доступен переход по адресу (Ctrl+G), что удобно при анализе переходов и вызовов.

Если файл содержит отладочные символы (PDB), дизассемблер автоматически связывает ассемблер с исходными переменными и функциями. При их отсутствии код отображается обезличено, но остаётся пригодным для ручного анализа.

Включение режима Show Source Code (в контекстном меню окна дизассемблера) позволяет одновременно видеть дизассемблированный код и исходные строки – если таковые доступны.

Работа с дизассемблером в Visual Studio – эффективный способ анализа поведения стороннего или компилированного кода, особенно при реверс-инжиниринге или отладке без доступа к проекту.

Пошаговый запуск exe файла с отладкой

1. Откройте Visual Studio и выберите в меню пункт File → Open → Project/Solution. Укажите путь к исполняемому файлу (.exe), который необходимо отладить. Visual Studio автоматически создаст проект на основе исполняемого файла.

2. Перейдите в меню Debug → New Breakpoint → Function Breakpoint или нажмите F9 на подходящей строке, если открыт исходный код. Если исходников нет, можно задать точку останова по имени функции (например, main или WinMain).

3. Убедитесь, что тип конфигурации выбран как Debug, иначе символы отладки могут быть недоступны. Это особенно важно при отладке собственного сборочного exe, созданного в Release-режиме.

4. Перейдите в Debug → Options и включите параметр Enable native code debugging, если exe файл содержит нативный код. Для .NET приложений дополнительно активируйте Enable .NET Framework source stepping.

5. В меню Debug выберите Start Debugging (F5). Если символы отладки (.pdb) расположены отдельно, укажите путь к ним через Tools → Options → Debugging → Symbols, добавив соответствующую папку в список.

6. Для просмотра вызовов функций, регистров и памяти используйте окна Call Stack, Registers и Memory из меню Debug → Windows. Они позволяют анализировать поведение exe файла на машинном уровне.

7. Если exe защищён от отладки (например, упаковщик), включите Use Managed Compatibility Mode или используйте внешний инструмент вроде WinDbg в связке с Visual Studio через расширение Debugging Tools for Windows.

Получение символьной информации из exe файла

Если exe-файл был собран с отладочной информацией, в его каталоге должен находиться соответствующий PDB-файл. Visual Studio автоматически загружает его при открытии exe в режиме отладки. Для этого откройте Visual Studio, выберите «File» → «Open» → «Project/Solution», укажите путь к exe, затем нажмите F5. При наличии PDB вы получите доступ к символьным именам и сможете просматривать исходные строки, если они доступны.

dumpbin /symbols путь_к_exe. Это позволяет выявить экспортируемые функции и внутренние структуры, даже если исходный код недоступен.

Для анализа неупакованных файлов также эффективен Dependency Walker или Ghidra – они помогают извлекать имена экспортируемых функций, особенно в случаях, когда используется явная экспортная таблица.

Если файл обфусцирован или собран без отладочной информации, полезно воспользоваться дизассемблером IDA Pro. Он отображает адреса и позволяет вручную переименовывать функции для облегчения навигации по коду.

Включение генерации символов в собственных проектах выполняется через параметры компиляции: в свойствах проекта → «C/C++» → «General» → «Debug Information Format» установите «Program Database (/Zi)», а в разделе «Linker» → «Debugging» установите «Generate Debug Info» в «Yes (/DEBUG)».

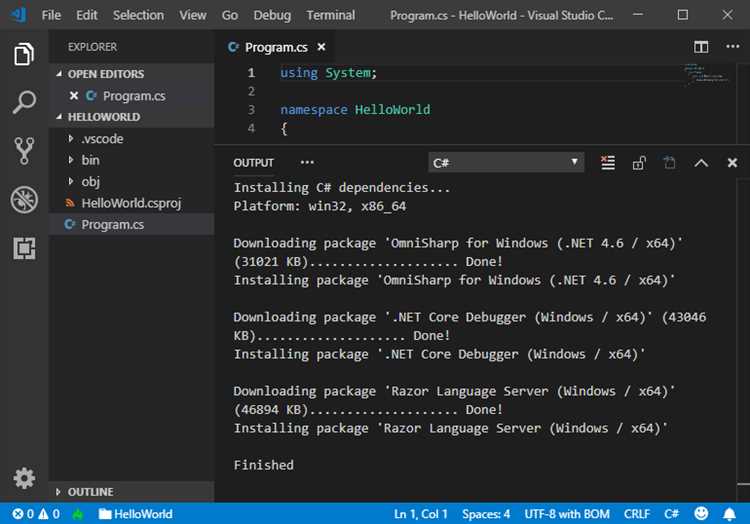

Применение расширения ILSpy для декомпиляции

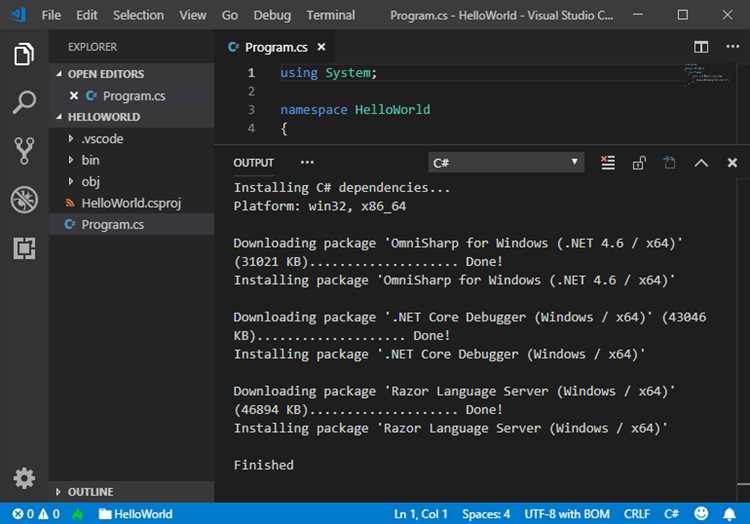

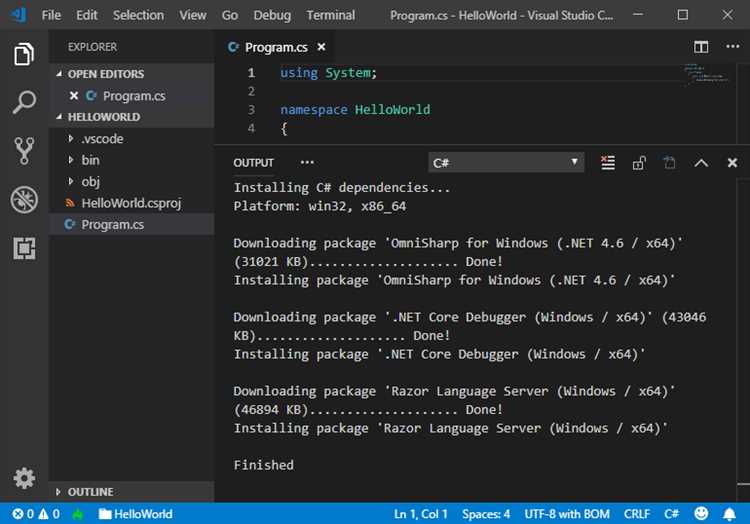

Для установки выполните следующие шаги:

- Откройте Visual Studio.

- Перейдите в меню Extensions → Manage Extensions.

- В строке поиска введите ILSpy .NET Decompiler.

- Нажмите Download, затем перезапустите Visual Studio для завершения установки.

После установки ILSpy:

- Щёлкните правой кнопкой мыши по сборке (.exe или .dll) в проводнике решений.

- Выберите пункт Decompile with ILSpy.

- Раскрывайте пространства имён, чтобы изучить структуру классов, методов и свойств.

ILSpy показывает C#-код, восстановленный из IL-инструкций, включая сигнатуры методов, логику обработки исключений и выражения LINQ. Инструмент поддерживает атрибуты, generics и позволяет переходить к связанным типам.

Для анализа сторонних библиотек можно подключать внешние .NET-сборки через File → Open в ILSpy-окне, доступном через View → ILSpy.

Для экспорта кода воспользуйтесь функцией Save Code – выделите нужный класс или весь проект, затем сохраните как .cs-файлы.

ILSpy особенно полезен для:

- Анализа поведения чужого кода при отсутствии исходников

- Проверки структуры сборок после компиляции

- Изучения работы сторонних библиотек

Инструмент не работает с нативным кодом, не предназначен для декомпиляции Win32-приложений и поддерживает только .NET-совместимые сборки.

Ограничения при просмотре исходного кода из exe файла

EXE-файлы содержат уже скомпилированный машинный код, что существенно усложняет восстановление исходного кода. Visual Studio не предназначена для прямого декомпилирования, поэтому при открытии таких файлов доступен только дизассемблер или частичный просмотр через встроенные средства. Полноценный исходный код с комментариями и структурой восстановить невозможно.

Символы отладки (PDB-файлы) значительно облегчают понимание кода, но они редко доступны для финальных сборок. Без них имена переменных и функций заменены на адреса и номера, что усложняет анализ и увеличивает вероятность ошибок в интерпретации.

Оптимизации компилятора влияют на структуру кода: циклы и условия могут быть преобразованы, что затрудняет восстановление логики программы. Inline-функции и удаление неиспользуемого кода дополнительно искажают исходную структуру.

Некоторые методы защиты, такие как обфускация или шифрование секций, делают просмотр кода через Visual Studio невозможным без предварительной декомпрессии или дешифровки, требуя использования специализированных инструментов.

Рекомендуется использовать специализированные декомпиляторы (.NET Reflector, ILSpy для .NET-приложений) или дизассемблеры (IDA Pro, Ghidra) для более глубокого анализа. Visual Studio эффективна только при наличии исходных символов и минимальных оптимизаций.

Вопрос-ответ:

Можно ли открыть и посмотреть исходный код программы из exe файла в Visual Studio?

Прямой просмотр исходного кода из exe файла невозможен, так как он содержит скомпилированный машинный код. Однако с помощью встроенных инструментов Visual Studio, таких как дизассемблер или отладчик, можно исследовать ассемблерный код и понять логику работы программы.

Какие шаги нужно выполнить, чтобы загрузить exe файл в Visual Studio и начать анализ его содержимого?

Для этого достаточно открыть Visual Studio, выбрать в меню «Файл» пункт «Открыть» и указать exe файл. Далее можно запустить отладку без исходников, чтобы перейти к дизассемблированному коду, либо использовать вкладку «Дизассемблер». Если включена отладочная информация, она облегчит понимание кода.

Можно ли преобразовать дизассемблированный код из Visual Studio обратно в читаемый высокоуровневый язык?

Visual Studio не предоставляет средств для автоматического преобразования машинного кода в полноценный исходный код на высокоуровневом языке. Для таких задач используются специализированные программы-декомпиляторы, которые пытаются восстановить структуру кода, но результат часто требует дополнительного анализа и правок.

Какие ограничения и трудности возникают при просмотре кода из exe файла с помощью Visual Studio?

Основная сложность — отсутствие исходников и символов отладки, что затрудняет понимание логики и переменных. Кроме того, код представлен в виде ассемблера, что требует знаний архитектуры процессора. Оптимизации компилятора могут значительно усложнять чтение и восстановление смысла кода.

Для чего может понадобиться изучение кода из exe файла в Visual Studio?

Это может быть полезно для анализа поведения программы, выявления ошибок, изучения алгоритмов работы или проверки безопасности. Иногда таким способом пытаются найти уязвимости или понять работу сторонних компонентов без доступа к исходному коду.

Можно ли открыть и изучить исходный код программы, если у меня есть только exe-файл в Visual Studio?

EXE-файл — это скомпилированный исполняемый файл, который не содержит исходного кода в привычном виде. В Visual Studio нельзя напрямую открыть и увидеть исходный код программы из exe. Однако, с помощью встроенного отладчика можно загрузить exe и проанализировать машинный код, а также использовать дизассемблер для просмотра ассемблерных инструкций. Для более удобного анализа часто применяют дополнительные инструменты, например, дизассемблеры и декомпиляторы, которые помогают получить представление о логике программы.

Какие шаги нужно выполнить в Visual Studio, чтобы посмотреть содержимое exe-файла на уровне кода?

Для просмотра кода из exe в Visual Studio следует выполнить несколько действий. Сначала создайте новый проект или откройте существующий, затем загрузите exe-файл через меню «Файл» → «Открыть» → «Проект/Решение» или напрямую откройте exe как отлаживаемое приложение. После этого запустите отладчик (F5) с загруженным файлом. В процессе отладки можно переключиться на окно дизассемблера (Debug → Windows → Disassembly), где будет отображаться ассемблерный код программы. Этот способ полезен для анализа машинных инструкций, но исходный код на языке высокого уровня увидеть не получится без специализированных декомпиляторов. При работе с .NET-приложениями в Visual Studio можно использовать встроенные средства для просмотра кода, если программа не защищена.