При разработке приложений, где требуется хранение паролей пользователей, важнейшую роль играет безопасность данных. Неправильное обращение с паролями может привести к утечке чувствительной информации и угрозам безопасности. В этой статье рассмотрим, как безопасно хранить пароли в Python с использованием актуальных методов защиты.

Основной принцип при хранении паролей – это их хеширование. Хеширование превращает пароль в строку фиксированной длины, которая не может быть преобразована обратно в исходный пароль. Для этого следует использовать криптографически стойкие алгоритмы, такие как bcrypt, argon2 или PBKDF2. Каждый из них имеет свои особенности, но все они обеспечивают необходимую защиту от атак с использованием радужных таблиц или перебора.

Для защиты от атак с использованием слабых паролей следует всегда сольить пароли – добавлять случайную строку (соль) перед хешированием. Это позволяет сделать каждый хеш уникальным, даже если несколько пользователей выбрали одинаковые пароли. В Python для этого можно использовать встроенную библиотеку secrets, которая обеспечивает генерацию криптографически стойких случайных данных.

Также важно помнить, что пароли не должны храниться в открытом виде, и следует избегать использования устаревших или слабых алгоритмов хеширования, таких как MD5 или SHA-1. Применение современных стандартов гарантирует защиту от большинства атак, с которыми сталкиваются разработчики сегодня.

Использование библиотеки hashlib для хеширования паролей

Основной принцип работы с hashlib заключается в том, чтобы использовать криптографические хеш-функции, такие как sha256, sha512, или sha3_256. Важно помнить, что хеш-функции не предназначены для восстановления исходного пароля, и, следовательно, не могут быть использованы для его дешифровки.

Для хеширования пароля с использованием hashlib, код выглядит следующим образом:

import hashlib

password = "user_password"

hashed_password = hashlib.sha256(password.encode()).hexdigest()

print(hashed_password)Однако использование простого хеширования без дополнительных мер безопасности недостаточно для защиты паролей. Хеш-функции легко поддаются атакам с помощью перебора (brute force) или радужных таблиц. Чтобы повысить безопасность, стоит использовать соль – уникальную случайную строку, добавляемую к паролю перед хешированием.

Пример с добавлением соли:

import hashlib

import os

password = "user_password"

salt = os.urandom(16) # Генерация случайной соли

hashed_password = hashlib.sha256(salt + password.encode()).hexdigest()

print(hashed_password)В этом примере соль добавляется к паролю перед хешированием, что делает каждый хеш уникальным, даже если два пользователя используют одинаковые пароли.

Кроме того, для дополнительной защиты пароля можно применить алгоритм PBKDF2 или bcrypt, которые осуществляют многократное хеширование с добавлением случайной соли. Это значительно усложняет атаку перебора, увеличивая время, необходимое для нахождения пароля.

Пример с использованием hashlib.pbkdf2_hmac:

import hashlib

import os

password = "user_password"

salt = os.urandom(16)

hashed_password = hashlib.pbkdf2_hmac('sha256', password.encode(), salt, 100000)

print(hashed_password.hex())Вместо прямого использования хеш-функции, в этом примере применяется pbkdf2_hmac, который многократно применяет хеширование (в данном случае 100,000 раз) с добавлением соли, повышая уровень безопасности.

Для реальных проектов рекомендуется использовать готовые решения, такие как библиотека passlib, которая реализует множество алгоритмов для безопасного хеширования паролей и упрощает управление параметрами безопасности.

Как выбрать соль для пароля и зачем она нужна

Для выбора соли важно соблюдать несколько рекомендаций. Во-первых, соль должна быть достаточно длинной, чтобы обеспечить высокий уровень энтропии. Рекомендуемая длина – минимум 16 байт. Чем больше длина соли, тем труднее будет предсказать её значение. Второй момент – соль должна быть случайной. Использование предсказуемых значений (например, последовательностей символов или общих фраз) значительно снижает уровень безопасности. Лучше всего генерировать соль с использованием криптографически безопасных генераторов случайных чисел, таких как функция secrets в Python.

Для создания соли в Python можно использовать следующий код:

import secrets

salt = secrets.token_bytes(16)Кроме того, важно учитывать, что соль не должна храниться в том же месте, что и сам хеш пароля. Это предотвращает возможность получения полного пароля при компрометации базы данных. Вместо этого соль можно хранить в базе данных вместе с хешем пароля, но обязательно отдельно, чтобы они не были доступны одновременно.

Не рекомендуется использовать одну и ту же соль для всех пользователей. В идеале для каждого пароля должна генерироваться уникальная соль, чтобы избежать того, что при взломе одного пароля злоумышленник может вычислить хеши для других пользователей, если их пароли совпадают.

Использование bcrypt для защиты паролей

Основные преимущества использования bcrypt:

- Автоматическое добавление соли к паролю, что предотвращает использование предзаранее вычисленных хешей.

- Поддержка настраиваемой сложности хеширования через параметр «work factor», который увеличивает время вычисления хеша с каждым шагом.

- Устойчивость к атакам методом подбора (brute force) благодаря высокой вычислительной сложности.

Пример использования bcrypt для хеширования паролей в Python:

- Установите библиотеку bcrypt с помощью pip:

pip install bcrypt

- Хеширование пароля:

- Проверка пароля:

import bcrypt Генерация соли salt = bcrypt.gensalt() Хеширование пароля password = b"super_secure_password" hashed_password = bcrypt.hashpw(password, salt) print(hashed_password)

# Проверка, совпадает ли введённый пароль с хешом

if bcrypt.checkpw(password, hashed_password):

print("Пароль верный")

else:

print("Пароль неверный")

Рекомендуется выбирать значение work factor (соление) не менее 12 для обеспечения высокой сложности хеширования, что делает атаку методом подбора на порядок медленнее. Важно помнить, что слишком низкий work factor не обеспечит достаточную защиту, а слишком высокий приведет к чрезмерной нагрузке на сервер.

Хеширование паролей с использованием bcrypt позволяет достичь баланса между безопасностью и производительностью, эффективно защищая данные пользователей от несанкционированного доступа.

Роль и методы защиты паролей с помощью Argon2

Основные особенности Argon2 заключаются в поддержке настроек, таких как время работы, потребление памяти и параллельность вычислений. Эти параметры помогают настраивать алгоритм под конкретные требования безопасности и производительности. Например, увеличение объема используемой памяти затруднит выполнение атак на основе параллельных вычислений, таких как brute-force атаки или атаки с использованием FPGA и ASIC-устройств.

Argon2 реализует два варианта хеширования: Argon2d и Argon2i. Argon2d ориентирован на максимальную защиту от атак с использованием графических процессоров (GPU), но он менее устойчив к атакующим с физическим доступом к устройствам. Argon2i, напротив, оптимизирован для защиты от атак на память, что делает его идеальным выбором для использования в случаях, когда важна защита от атак с доступом к физической памяти.

Рекомендуется использовать Argon2i для большинства приложений, так как этот вариант более устойчив к различным методам атак и защищает данные в случае, если атакующий имеет доступ к системе. В то время как Argon2d может быть полезен в условиях, когда ключевое значение – производительность, например, в распределенных системах с использованием GPU.

Чтобы начать использовать Argon2 в Python, достаточно установить библиотеку argon2-cffi, которая предоставляет удобный интерфейс для работы с этим алгоритмом. Пример хеширования пароля:

from argon2 import PasswordHasher

ph = PasswordHasher()

hashed_password = ph.hash("my_secure_password")

Для проверки пароля, хешированного с использованием Argon2, можно использовать метод verify:

try:

ph.verify(hashed_password, "my_secure_password")

except argon2.exceptions.VerifyMismatchError:

print("Пароль неверен")

Важно настроить параметры алгоритма в зависимости от нужд системы. Например, увеличение времени работы или памяти значительно повысит безопасность, но также скажется на производительности, особенно в системах с ограниченными ресурсами. Поэтому рекомендуется тестировать различные конфигурации и выбирать оптимальные параметры для вашего приложения.

Таким образом, Argon2 является высокоэффективным инструментом для защиты паролей, предлагая баланс между безопасностью и производительностью. Использование этого алгоритма с правильной настройкой параметров значительно затруднит успешное выполнение атак и обеспечит надежную защиту личных данных пользователей.

Пример безопасного хранения паролей в базе данных

В Python для безопасного хеширования паролей можно использовать библиотеку bcrypt, которая автоматически генерирует соль и применяет алгоритм bcrypt для хеширования. Рассмотрим пример безопасного хранения паролей с использованием этой библиотеки.

Первым шагом будет установка библиотеки:

pip install bcryptЗатем, для хеширования пароля и его сохранения в базе данных, выполняем следующие шаги:

import bcrypt

# Генерация соли

salt = bcrypt.gensalt()

# Хеширование пароля с солью

password = "super_secure_password"

hashed_password = bcrypt.hashpw(password.encode('utf-8'), salt)

# Пример сохранения в базе данных (для иллюстрации)

# В реальной базе данных следует использовать ORM или безопасный способ выполнения запросов

print("Хешированный пароль:", hashed_password)

После этого хешированный пароль можно безопасно сохранить в базе данных. Важно, что при проверке пароля для аутентификации, необходимо будет сравнивать введённый пароль с хешированным значением с помощью функции bcrypt.checkpw:

if bcrypt.checkpw(password.encode('utf-8'), hashed_password):

print("Пароль верный")

else:

print("Неверный пароль")

Таким образом, даже если злоумышленник получит доступ к базе данных и увидит хешированные пароли, он не сможет восстановить исходные пароли, так как процесс хеширования является необратимым. Использование соли добавляет дополнительный уровень безопасности, предотвращая атаки на основе заранее сгенерированных хешей.

Как предотвратить атаки через Rainbow Tables при хранении паролей

Атаки через Rainbow Tables направлены на быстрый подбор пароля с использованием предсчитанных хешей для множества возможных паролей. Они эффективны против слабых хеш-функций, таких как MD5 или SHA-1, поскольку позволяют злоумышленникам ускорить процесс взлома, используя таблицы заранее вычисленных хешей.

Для защиты от таких атак следует применять несколько ключевых методов:

1. Использование соли (salt)

Добавление случайной строки (соли) к паролю перед его хешированием значительно усложняет задачу для атакующего. Соль уникальна для каждого пользователя, что делает невозможным использование одной таблицы для всех пользователей. Пример: если два человека используют одинаковые пароли, их хеши будут отличаться, если соль для каждого из них будет разной.

2. Применение сильных хеш-функций

Для защиты от Rainbow Tables важно использовать устойчивые к атаке хеш-функции, такие как bcrypt, scrypt или Argon2. Эти алгоритмы специально разработаны для замедления процесса хеширования, что делает создание и использование Rainbow Tables практически невозможным из-за высоких вычислительных затрат.

3. Использование множества итераций

Алгоритмы, такие как bcrypt, позволяют настроить количество итераций хеширования. Чем больше итераций, тем дольше вычисляется хеш, что усложняет атаку через Rainbow Tables. Например, для bcrypt рекомендуется использовать как минимум 12 раундов, что делает атаку через таблицы неэффективной.

4. Хеширование и соль в одном процессе

Важно правильно организовать процесс хеширования и соли. Соль должна быть случайной и уникальной, и её нужно хранить отдельно от пароля, но вместе с хешем пароля. При этом соль не должна быть скрытой или зашифрованной – её наличие в открытом виде не уменьшает безопасность, так как без пароля она бесполезна для злоумышленника.

5. Хранение хешей с использованием современных стандартов

Для минимизации риска атаки через Rainbow Tables стоит использовать проверенные и стандартизированные методы хранения паролей. Библиотеки вроде Passlib для Python обеспечивают удобный способ реализации защиты с использованием соли и алгоритмов типа bcrypt.

Применяя эти методы, можно существенно снизить вероятность успешной атаки через Rainbow Tables, повысив безопасность хранения паролей в приложениях на Python.

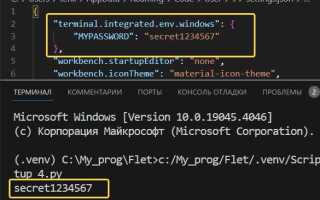

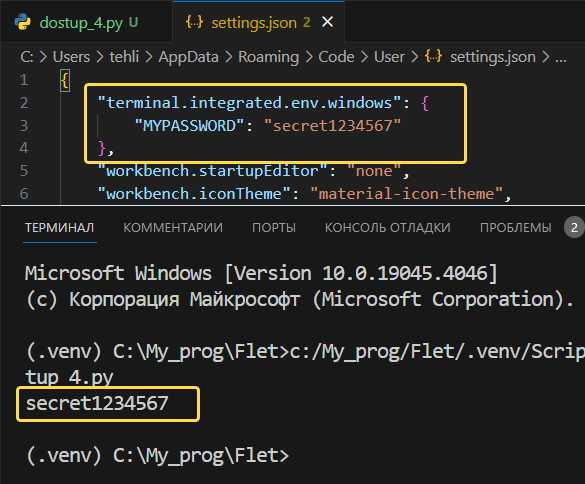

Лучшие практики работы с секретами в Python: переменные окружения и менеджеры секретов

Когда речь идет о безопасном хранении секретов, таких как пароли или API-ключи, важно помнить, что они не должны быть жестко закодированы в исходном коде. Это создает риски утечек и уязвимостей. Для безопасной работы с такими данными используются переменные окружения и специальные менеджеры секретов.

Использование переменных окружения для хранения секретов – это распространенная практика, которая помогает изолировать конфиденциальную информацию от кода приложения. Однако важно соблюдать несколько ключевых рекомендаций при работе с этим методом:

- Шифрование значений: Несмотря на то, что переменные окружения могут быть защищены, их значения должны быть зашифрованы. Это поможет, если они будут случайно выведены в логах или через другие уязвимости.

- Чистка после использования: После завершения работы с секретами нужно убедиться, что они не остаются в памяти. Примером может служить использование библиотеки `python-dotenv` для загрузки секретов в процессе выполнения, а затем очистки этих значений после завершения операций.

- Права доступа: Убедитесь, что доступ к переменным окружения ограничен только необходимым сервисам. Например, в UNIX-подобных системах можно настроить разрешения на файлы, в которых хранятся секреты.

Для более продвинутого управления секретами можно использовать специальные менеджеры, которые обеспечивают дополнительную безопасность и удобство. Менеджеры секретов предоставляют централизованное хранилище, которое может управлять доступом, а также вести журнал использования секретов. Некоторые из наиболее популярных решений:

- AWS Secrets Manager: Облачный сервис для безопасного хранения и управления секретами. Он позволяет автоматизировать процесс ротации секретов и контролировать доступ на уровне отдельных пользователей и сервисов.

- HashiCorp Vault: Мощный инструмент для управления секретами и защищенным доступом. Vault поддерживает интеграцию с различными системами аутентификации и шифрования, а также позволяет легко управлять ключами и сертификатами.

- Azure Key Vault: Сервис от Microsoft для безопасного хранения ключей, сертификатов и других секретов. Azure Key Vault поддерживает строгую политику доступа и интеграцию с другими облачными сервисами.

- Google Cloud Secret Manager: Услуга от Google для безопасного хранения, управления и доступа к секретам. Secret Manager предлагает удобные API и механизмы для обеспечения безопасности и совместного использования секретов в разных приложениях.

Интеграция этих сервисов с Python осуществляется через официальные SDK, что упрощает работу с секретами в облачной инфраструктуре. Рекомендуется использовать библиотеку python-dotenv для локальных приложений, а в случае работы с облачными сервисами – воспользоваться официальными библиотеками и средствами защиты, предоставляемыми провайдером.

В любом случае, независимо от выбранного метода, всегда следите за безопасностью при хранении и использовании секретов, регулярно обновляйте их и ограничивайте доступ только к необходимым сервисам и пользователям.

Вопрос-ответ:

Какие способы безопасного хранения паролей в Python существуют?

В Python есть несколько методов для безопасного хранения паролей. Один из самых популярных – это использование хеширования с солью с помощью библиотеки `hashlib` или сторонних библиотек, таких как `bcrypt` и `argon2`. Эти методы создают уникальные хеши паролей, которые невозможно восстановить в исходный вид. Также можно использовать специальные менеджеры паролей, такие как `keyring`, для безопасного хранения паролей в системе или облаке.

Что такое хеширование и как оно помогает в безопасности паролей?

Хеширование – это процесс преобразования пароля в строку фиксированной длины с использованием алгоритма хеширования, например, SHA-256. Хеш является односторонней функцией, что значит, что из хеша нельзя восстановить исходный пароль. Чтобы увеличить безопасность, можно добавить «соль» – случайные данные, которые комбинируются с паролем перед хешированием, что делает хеши уникальными даже для одинаковых паролей. В результате это значительно усложняет задачу для злоумышленников.

Что такое «соль» в контексте хранения паролей и как ее использовать?

Соль – это случайные данные, которые добавляются к паролю перед его хешированием, чтобы создать уникальный хеш. Даже если два пользователя используют одинаковые пароли, их хеши будут отличаться из-за разных солей. Это делает атаки методом подбора (brute force) значительно сложнее. В Python для добавления соли часто используют библиотеки, такие как `bcrypt` или `argon2`, которые автоматически генерируют соль и используют ее при хешировании пароля.

Можно ли использовать простое хеширование для защиты паролей?

Простое хеширование, например, с использованием алгоритма SHA-256 без соли, не является достаточно безопасным для хранения паролей. Это связано с тем, что такие алгоритмы быстро вычисляются, и злоумышленники могут использовать словари или атаки методом грубой силы для перебора возможных вариантов пароля. Рекомендуется использовать более сложные методы, такие как `bcrypt` или `argon2`, которые включают соль и замедляют процесс вычислений, что делает атаки менее эффективными.

Что такое менеджер паролей и как он помогает в безопасном хранении паролей в Python?

Менеджер паролей — это программа или библиотека, которая помогает хранить пароли в зашифрованном виде и предоставляет доступ к ним только при вводе основного пароля. В Python можно использовать библиотеку `keyring`, которая позволяет хранить пароли в безопасном хранилище системы. Используя менеджер паролей, можно избежать хранения паролей в открытом виде в коде, а также использовать систему для автоматического подбора пароля, что увеличивает уровень безопасности.

Как безопасно хранить пароли в Python, чтобы избежать их утечек?

Для безопасного хранения паролей в Python важно использовать хэширование. Это процесс преобразования пароля в уникальную строку фиксированной длины, которая не может быть преобразована обратно в исходный текст. Самым популярным и безопасным методом является использование библиотеки `bcrypt`, которая предоставляет удобные средства для хэширования и соления паролей. Также стоит использовать случайно генерируемые соли, чтобы предотвратить атаки с использованием предварительно рассчитанных таблиц (так называемые «rainbow tables»). Важно помнить, что пароли не должны храниться в открытом виде в базе данных, и всегда рекомендуется применять дополнительную защиту, например, двухфакторную аутентификацию.

Почему нельзя хранить пароли в базе данных в открытом виде?

Хранение паролей в открытом виде в базе данных представляет собой серьезную угрозу безопасности. Если база данных будет скомпрометирована, злоумышленники смогут сразу получить доступ ко всем паролям пользователей, что может привести к краже личных данных или взлому аккаунтов. Хэширование паролей позволяет хранить только их преобразованные версии, что делает их бесполезными без соответствующего ключа или алгоритма для расшифровки. Таким образом, хэширование помогает минимизировать риски, связанные с утечками данных, и защищает пароли, даже если злоумышленники получают доступ к базе данных.