Zoom использует облачную архитектуру, при которой данные пользователей обрабатываются через распределённые серверы. Это делает задачу определения IP-адреса организатора конференции нетривиальной: участники подключаются не напрямую друг к другу, а через медиасерверы Zoom. Однако в ряде случаев, например при включённой функции прямого соединения (peer-to-peer) для звонков один на один, можно получить IP напрямую.

Первый способ – использование сетевого сниффера, такого как Wireshark. После запуска программы и подключения к конференции необходимо фильтровать трафик по протоколу UDP и портам, которые использует Zoom (обычно это диапазон 8801–8810). Идентификация возможного IP-адреса организатора может производиться путём анализа хостов с максимальной продолжительностью соединения или нестандартным поведением во время сеанса.

Второй способ – мониторинг соединений через команду netstat в терминале. Во время конференции следует выполнить netstat -an и проанализировать активные подключения. Хотя большинство IP-адресов будут принадлежать инфраструктуре Zoom, адреса, не относящиеся к стандартным подсетям (например, не входящие в диапазоны Amazon AWS или Oracle Cloud), могут принадлежать конечным пользователям, включая организатора.

Важно понимать, что Zoom шифрует соединения, и выявление IP не всегда даёт полную информацию о пользователе. Для корректной интерпретации результатов желательно использовать сторонние IP-базы (например, MaxMind GeoIP) для определения провайдера и региона. Также рекомендуется сопоставлять время активности и характер трафика с поведением конкретного участника.

Получение информации о подключениях через сетевой мониторинг во время Zoom-сессии

Для выявления IP-адресов участников, включая организатора, необходимо использовать инструменты анализа сетевого трафика во время активной Zoom-сессии. Ниже описан практический подход.

- Запустите сетевой сниффер, например, Wireshark, до начала конференции. Убедитесь, что захват производится на интерфейсе с активным интернет-соединением.

- Во время подключения к конференции Zoom фильтруйте трафик по протоколу UDP и портам 8801–8810 – это диапазон, который активно используется Zoom для передачи аудио и видео.

- Фиксируйте внешние IP-адреса, с которыми устанавливаются соединения в момент начала сессии. Чаще всего IP-организатора появляется раньше остальных.

- Если используется прямое соединение (без прокси и VPN), IP-адреса участников отображаются как исходные адреса в захваченных пакетах.

- Отфильтруйте системные соединения и Zoom CDN, которые начинаются с

zoom.us. Их IP можно заранее узнать через DNS-запросы и исключить из анализа.

Для повышения точности:

- Сравните метки времени первых входов с логами чата Zoom или списком участников.

- Используйте ARP-таблицу и локальные IP, если все участники находятся в одной сети (например, в офисе).

- Дополнительно можно применить фильтр по User-Agent, если сниффер поддерживает анализ TLS-заголовков.

Важно: при наличии NAT или использования облачных серверов организатора (что бывает при корпоративных лицензиях) определить его точный внешний IP не всегда возможно без административного доступа к Zoom или маршрутизатору.

Фильтрация трафика Zoom по портам и протоколам в Wireshark

Для анализа трафика Zoom в Wireshark необходимо задать точные фильтры, исключающие ненужные пакеты. Zoom использует преимущественно протоколы TCP и UDP, порты варьируются в зависимости от типа соединения.

Для выявления сигнального трафика используйте фильтр: tcp.port == 443. Это позволяет отследить установку соединения с серверами Zoom через TLS. Видеопоток и аудио чаще передаются по UDP. Примените фильтр: udp.port >= 8801 && udp.port <= 8810 – диапазон, зарезервированный Zoom для медиа-трафика.

Если известно, что клиент использует Zoom Rooms, добавьте фильтрацию по порту udp.port == 3478 – это порт STUN, применяемый для установления P2P-соединений. Для изоляции конкретной сессии также применяйте фильтр по IP: ip.addr == [адрес клиента].

Чтобы исключить шум от других приложений, комбинируйте фильтры: (udp.port >= 8801 && udp.port <= 8810) && ip.addr == [адрес клиента]. Такой подход позволяет сфокусироваться на передаче аудио и видео Zoom без лишнего трафика.

После применения фильтров отслеживайте частоту и размер пакетов. Интенсивный поток по UDP с регулярным интервалом и стабильным размером – индикатор медиа-сессии. Анализ направлений трафика и последовательностей пакетов поможет определить IP сервера Zoom, а корреляция с таймингом начала конференции – выделить IP организатора.

Выделение исходящих IP-адресов с устройства организатора в локальной сети

Для определения исходящего IP-адреса устройства организатора Zoom-конференции в пределах локальной сети необходимо использовать сниффер трафика с фильтрацией по активности Zoom-клиента. Рекомендуется использовать Wireshark или tcpdump, запущенные на шлюзе или устройстве с функцией зеркалирования трафика (SPAN-порт).

Прежде всего, активируйте фильтр по порту TCP 8801–8810, который используется Zoom при установке соединения. Также можно фильтровать по SNI, задав выражение вида tls.handshake.extensions_server_name contains "zoom.us". Это позволит изолировать пакеты, относящиеся к Zoom.

Определите локальный IP-адрес, с которого происходит исходящее подключение к внешним серверам Zoom. В поле Source в каждом зафиксированном TCP SYN-пакете будет указан адрес инициатора соединения. Сравнивая эти адреса с MAC-таблицей коммутатора, можно однозначно определить порт подключения и физическое устройство.

Если организатор использует Wi-Fi, задействуйте анализатор беспроводного трафика (например, airodump-ng) для сопоставления MAC-адреса и активности по каналам. Устройство, генерирующее TCP-сессии к серверам Zoom в момент старта конференции, с высокой вероятностью принадлежит организатору.

Полученный IP можно дополнительно проверить через ARP-таблицу маршрутизатора или команду arp -a на соседних устройствах. Совпадение MAC-адреса с сетевой картой подозреваемого устройства подтверждает результат.

Определение IP по доменным именам Zoom-серверов и их отличия от пользовательских IP

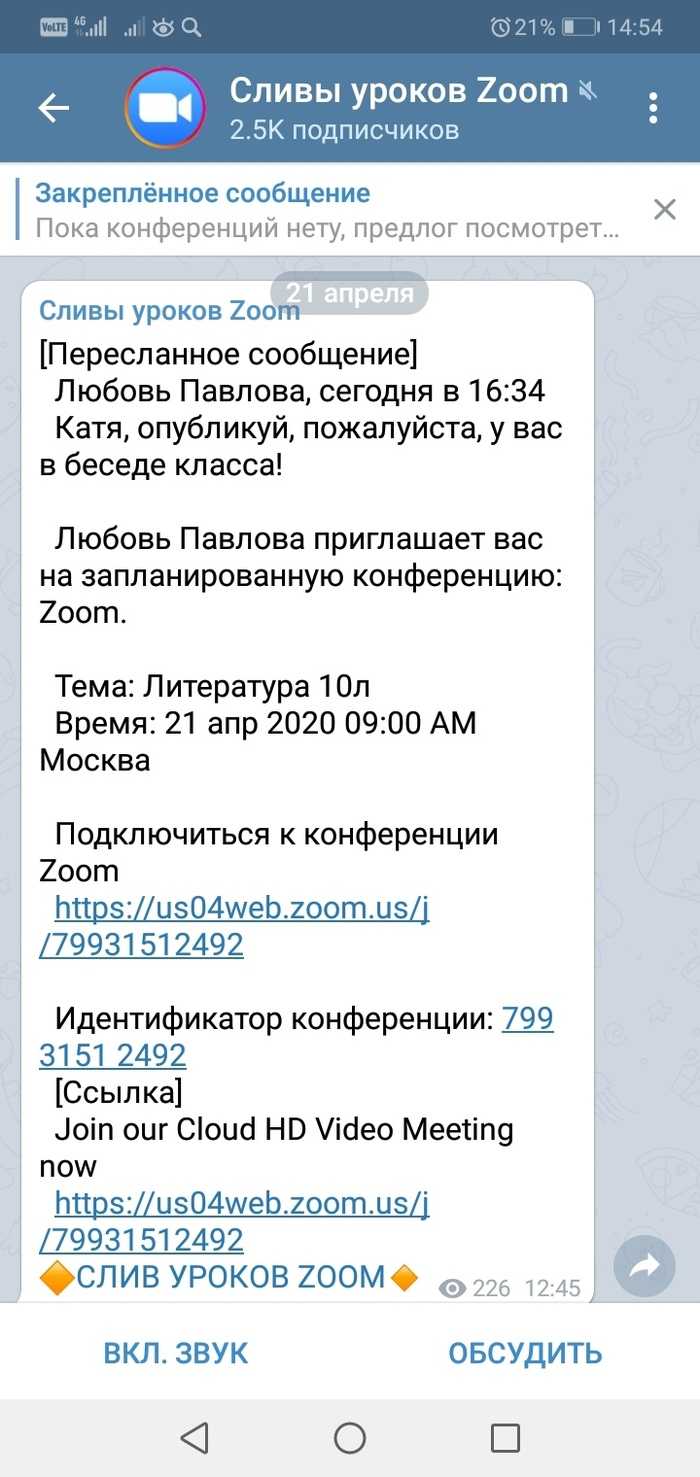

Zoom использует собственную инфраструктуру, включая домены типа zoom.us, zoom.com, а также поддомены вроде us04web.zoom.us или wm.zoom.us. Разрешение этих доменных имен через DNS (например, командой nslookup или dig) возвращает IP-адреса, принадлежащие диапазонам, зарегистрированным Zoom Video Communications. Эти IP часто ассоциированы с дата-центрами Amazon Web Services и другими облачными провайдерами, но они всегда относятся к инфраструктуре самого Zoom, а не к участникам встречи.

Чтобы исключить путаницу, важно понимать, что IP-адреса серверов Zoom отличаются по признакам: они статичны, часто находятся в диапазонах, публикуемых в официальной документации Zoom или ip-ranges.json Amazon. Например, диапазоны 3.80.0.0/12 или 13.52.0.0/16 могут быть частью используемых серверов.

Пользовательские IP, напротив, динамичны, зависят от провайдера подключённого участника и обычно не принадлежат к корпоративным или облачным подсетям. Для их выявления требуется сетевой анализ трафика на уровне клиента, поскольку Zoom шифрует весь обмен между участниками и серверами. Если пользователь – организатор – запускает конференцию, его устройство устанавливает соединение с одним или несколькими серверами Zoom, но прямой передачи данных между участниками по IP обычно не происходит, если только не задействован режим локального соединения (Zoom Direct).

Определение IP-адресов через DNS-домены даёт только техническую информацию об инфраструктуре Zoom, но не позволяет установить IP самого организатора. Для анализа трафика рекомендуется использовать Wireshark с фильтрами по портам Zoom (например, tcp.port==8801), однако даже в этом случае выявить IP инициатора можно только при локальном хостинге или P2P-сценарии.

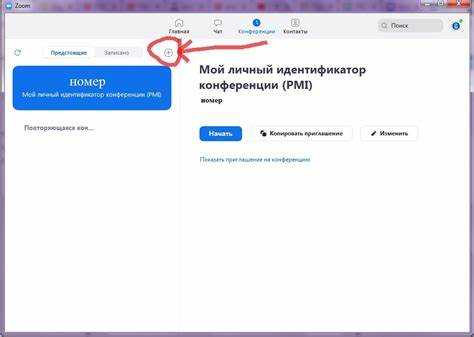

Использование командной строки для отслеживания активных подключений к Zoom

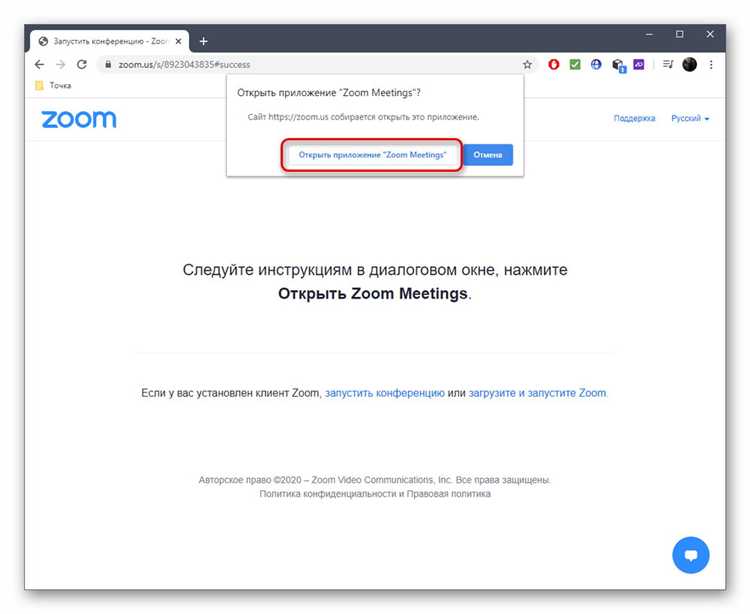

Откройте командную строку Windows или терминал в macOS/Linux до начала конференции. Запустите команду для мониторинга сетевой активности в реальном времени:

netstat -n | findstr :443 (Windows)

sudo lsof -i :443 или netstat -an | grep 443 (macOS/Linux)

Zoom использует порт 443 для передачи данных. Во время подключения к конференции появятся активные соединения с внешними IP-адресами. Зафиксируйте список IP, особенно те, которые появляются при начале мероприятия.

Для фильтрации по IP с большим числом соединений примените:

netstat -an | findstr ESTABLISHED | findstr :443 (Windows)

sudo netstat -anp tcp | grep ESTABLISHED | grep 443 (macOS/Linux)

Сравните IP-адреса с известными диапазонами Zoom (например, 170.114.0.0/16, 206.127.0.0/17). Неизвестные IP, к которым устанавливается постоянное соединение, могут принадлежать организатору, если его устройство активно взаимодействует с участниками (например, демонстрация экрана).

Для уточнения геолокации используйте whois или онлайн-сервисы типа ipinfo.io. Не используйте VPN во время анализа – это исказит данные.

Правовые и технические ограничения при попытке определить IP организатора

Определение IP-адреса организатора Zoom-конференции связано с жесткими юридическими ограничениями. В большинстве стран доступ к персональным данным, включая IP-адреса, регулируется законами о защите персональной информации и требует судебного разрешения или согласия владельца данных. Без официального запроса к провайдеру услуг Zoom получить эти данные невозможно.

С технической стороны Zoom использует распределённые серверы и маршрутизацию через облачную инфраструктуру, что затрудняет точное выявление исходного IP-адреса организатора. Видеоконференции шифруются и проходят через множество промежуточных узлов, скрывая реальные сетевые параметры пользователей.

Использование VPN, прокси-серверов или корпоративных сетей дополнительно усложняет идентификацию IP. Даже если получить IP, он может принадлежать серверу провайдера или корпоративному шлюзу, а не конкретному человеку.

Рекомендация – при необходимости легального получения IP-адреса обращаться в правоохранительные органы с официальным запросом к Zoom, предоставляющим информацию только по судебному решению. Самостоятельный анализ сетевых пакетов или попытки взлома нарушают законодательство и не гарантируют достоверных результатов.

Вопрос-ответ:

Можно ли узнать IP-адрес организатора Zoom конференции, если я участник?

Прямого способа для обычного участника получить IP-адрес организатора через стандартный интерфейс Zoom нет. Платформа защищает эти данные, чтобы сохранить конфиденциальность пользователей. Однако при определённых технических знаниях и использовании сетевых инструментов можно попытаться отследить сетевое соединение во время конференции, что может помочь определить IP, но это требует навыков и может нарушать правила сервиса.

Какие инструменты могут помочь выявить IP-адрес организатора Zoom-собрания?

Для анализа сетевого трафика часто применяют программы типа Wireshark, которые позволяют просматривать пакеты данных, проходящие через ваше устройство. Во время участия в Zoom-конференции можно попытаться выявить IP-адрес, с которым устанавливается соединение. Однако современные видеоконференц-сервисы используют зашифрованные протоколы и распределённые серверы, что значительно осложняет точное определение IP организатора.

Законно ли пытаться узнать IP организатора Zoom конференции без его согласия?

В большинстве стран доступ к личным данным без разрешения владельца противоречит законам о защите информации и конфиденциальности. Попытки получить IP-адрес организатора без его ведома могут рассматриваться как нарушение прав и привести к юридическим последствиям. Рекомендуется запрашивать такие данные официально или использовать другие легальные способы связи и выяснения необходимой информации.

Почему Zoom не предоставляет IP-адреса организатора участникам конференции?

В целях защиты конфиденциальности и безопасности пользователей Zoom скрывает IP-адреса участников и организаторов. Раскрытие таких данных могло бы привести к угрозам, включая попытки взлома или атаки на устройства. Использование облачной инфраструктуры Zoom также помогает минимизировать прямой доступ к IP, перенаправляя соединения через собственные серверы.

Есть ли альтернативные методы определить местоположение организатора Zoom конференции?

Если прямой IP-адрес недоступен, можно попробовать косвенные методы, например, попросить организатора предоставить информацию о времени проведения, языке, используемых часовых поясах, что иногда помогает сориентироваться в географическом регионе. В некоторых случаях в настройках профиля или при использовании дополнительных сервисов видеоконференций можно найти подсказки о местоположении, но эти способы не гарантируют точных данных.