Схема доступа в HTML (или accessibility) – это набор принципов и технологий, направленных на создание веб-страниц, доступных для пользователей с ограниченными возможностями. Она включает в себя различные методы улучшения взаимодействия с контентом для людей с нарушениями зрения, слуха или двигательной активности. Важно понимать, что правильная схема доступа – это не просто дополнение, а обязательная составляющая веб-разработки, обеспечивающая удобство и инклюзивность.

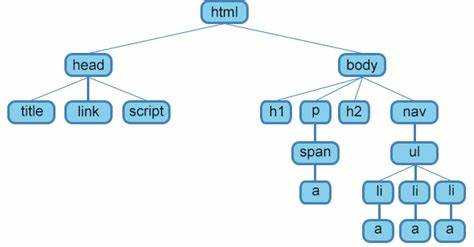

Основой схемы доступа является использование семантической разметки, которая помогает не только улучшить восприятие страниц средствами вспомогательных технологий, но и способствует лучшему индексации контента поисковыми системами. Применение таких элементов, как header, nav, article, позволяет создать структурированный и логичный контент, который воспринимается всеми пользователями одинаково эффективно.

При проектировании доступности важно учитывать не только визуальные элементы, но и взаимодействие с элементами управления. Использование атрибутов ARIA (Accessible Rich Internet Applications) позволяет дополнить стандартные HTML-элементы для более точного определения их функций и состояния, улучшая таким образом взаимодействие с экранными читалками или другими вспомогательными средствами.

Что такое схема доступа и зачем она нужна в HTML

Примеры схем доступа включают:

http– для веб-страниц, доступных через протокол HTTP.https– для безопасных веб-страниц, использующих протокол HTTPS.ftp– для файлов, доступных через протокол FTP.mailto– для почтовых ссылок, открывающих почтовые клиенты.file– для доступа к локальным файлам.

Зачем важна схема доступа?

- Она определяет тип взаимодействия с ресурсом. Без схемы браузер не сможет корректно обработать запрос.

- Обеспечивает безопасность, особенно при использовании

https, который защищает данные от перехвата. - Упрощает навигацию по разным протоколам и помогает организовать правильное подключение к нужным сервисам.

- С помощью схемы можно напрямую указывать протокол для конкретных типов данных, например, для загрузки файла через

ftpили отправки письма черезmailto.

Важно помнить, что при использовании некорректной схемы доступа ресурс может быть недоступен, либо вызовет ошибки при попытке загрузки. Поэтому всегда проверяйте, что схема соответствует типу контента, с которым вы работаете.

Как правильно указать схему доступа в теге

При указании схемы доступа в HTML-элементах важна точность, поскольку от этого зависит корректная работа ссылок, загрузка ресурсов и взаимодействие с другими сайтами. Схема доступа, или схема URI (Uniform Resource Identifier), определяет способ доступа к ресурсу и указывается в начале адреса. Рассмотрим, как правильно указывать схемы в тегах.

- Протокол HTTP и HTTPS: Это самые распространенные схемы для указания адресов веб-страниц. HTTPS предпочтительнее, так как обеспечивает безопасность данных через шифрование.

- FTP: Используется для передачи файлов между серверами. Например, схема

ftp://указывает на доступ через протокол передачи файлов. - mailto: Используется для создания ссылок на электронные почтовые ящики. Важно правильно указывать адрес почты, например:

mailto:example@example.com. - file: Используется для указания локальных файлов на компьютере. Например,

file:///C:/example.html– это ссылка на файл на вашем устройстве.

Когда вы используете схему доступа в ссылках, важно соблюдать следующие правила:

- Обязательное указание схемы: Если схема не указана, браузер по умолчанию использует текущий протокол страницы (например, HTTP или HTTPS), что может вызвать ошибки в работе ссылок. Убедитесь, что схема полностью указана для внешних ссылок.

- Согласованность схем: При работе с HTTPS избегайте смешанных соединений, когда страницы загружаются по HTTP, а ресурсы – по HTTPS. Это может привести к предупреждениям браузера о небезопасном контенте.

- Правильное написание схемы: Схема всегда пишется в нижнем регистре и заканчивается на двоеточие (

://). Например, правильно:http://,ftp://,mailto:.

Не забывайте, что правильное использование схемы доступа – это не только вопрос безопасности, но и совместимости с различными браузерами и устройствами. Убедитесь, что ссылки и ресурсы доступны всем пользователям без ошибок.

Роль схемы доступа в безопасности веб-сайтов

Схема доступа в HTML определяет протокол, который используется для передачи данных между браузером и сервером. Она влияет на безопасность веб-сайта, определяя, как осуществляется взаимодействие с ресурсами. Наиболее распространённые схемы – HTTP и HTTPS. Протокол HTTPS (HTTP Secure) обеспечивает защищённое соединение, используя SSL/TLS шифрование, что критически важно для защиты данных пользователей, предотвращая перехват и подмену информации.

Основное отличие между HTTP и HTTPS заключается в уровне безопасности. HTTP передает данные в открытом виде, что делает возможным их перехват злоумышленниками. HTTPS использует шифрование, что гарантирует конфиденциальность и целостность данных, а также защищает от атак типа «человек посередине» (MITM). Это особенно важно для сайтов, обрабатывающих чувствительную информацию, такую как данные кредитных карт, логины и пароли.

Использование HTTPS становится обязательным стандартом безопасности, особенно с учётом того, что поисковые системы, такие как Google, начали учитывать протокол в алгоритмах ранжирования. Это означает, что сайты, использующие HTTPS, могут иметь преимущество в поисковой выдаче.

Одним из важных аспектов безопасности является использование современных версий TLS (Transport Layer Security). Например, TLS 1.2 и 1.3 обеспечивают более высокий уровень защиты по сравнению с устаревшими версиями, такими как TLS 1.0 и 1.1, которые могут быть уязвимы к различным типам атак.

Кроме того, важно соблюдать политику безопасности контента (CSP – Content Security Policy), которая помогает предотвратить атаки, связанные с внедрением вредоносного кода на веб-страницы. CSP ограничивает, какие ресурсы могут быть загружены на страницу, обеспечивая дополнительный слой защиты.

Внедрение схемы доступа HTTPS на веб-сайте требует установки действительного SSL-сертификата. Сертификаты могут быть платными или бесплатными, но для защиты данных всегда важно выбирать сертифицированных поставщиков и следить за сроком действия сертификата.

Проблемы при неправильном указании схемы доступа

Неправильное указание схемы доступа (например, http вместо https) может привести к множеству проблем на веб-странице. Основная опасность заключается в том, что ресурсы, требующие защищенного соединения, могут быть загружены по незащищенному каналу. Это в свою очередь приводит к уязвимости данных пользователей.

Одной из ключевых проблем является снижение уровня безопасности. Когда используется http вместо https, соединение между сервером и клиентом не шифруется, что делает данные (например, пароли, платежную информацию) уязвимыми для перехвата. Это особенно критично для онлайн-магазинов, банковских сервисов и любых сайтов, где пользователи вводят личную информацию.

Второй важной проблемой является потеря доверия со стороны пользователей и поисковых систем. Браузеры, такие как Chrome, активно маркируют сайты без https как небезопасные, что может привести к отказу пользователей от посещения сайта. Это также негативно сказывается на SEO-позициях сайта. Поисковые системы, такие как Google, отдают предпочтение сайтам с защищенным соединением, что влияет на видимость ресурса в поисковой выдаче.

Некорректное указание схемы может также вызвать ошибки при загрузке мультимедийных ресурсов, скриптов и стилей. Браузеры могут блокировать ресурсы, если их схема доступа не соответствует той, которая была указана для основного документа. Это приводит к нарушению функциональности и ухудшению пользовательского опыта.

Для предотвращения таких проблем важно всегда проверять правильность указания схемы доступа в ссылках на страницы, изображения, стили и скрипты. Использование относительных URL-адресов также может помочь избежать этих ошибок. Настройка веб-сервера для автоматического перенаправления на защищенную версию сайта (http на https) также является хорошей практикой.

Как обработать схемы доступа с помощью JavaScript

С помощью JavaScript можно проверять схему URL с помощью объекта URL. Этот объект предоставляет доступ к частям URL, включая схему, хост, путь и другие компоненты. Пример:

const url = new URL('https://example.com');

console.log(url.protocol); // 'https:'

Для получения и анализа схемы доступа используется свойство protocol, которое возвращает строку с протоколом, например, http:, https:, ftp: и другие.

Обработка схем доступа может включать условные операторы для выполнения действий в зависимости от типа схемы. Например, если необходимо ограничить доступ к ресурсу только через HTTPS, можно использовать следующий код:

const url = new URL(window.location.href);

if (url.protocol !== 'https:') {

alert('Используйте защищенное соединение!');

}

Такой подход помогает избежать проблем с безопасностью, обеспечивая, чтобы ресурсы всегда загружались через безопасное соединение.

Еще одной важной функцией является перехват и перенаправление URL с неправильной схемой. Если приложение должно работать только с определенными схемами, можно обработать это с помощью регулярных выражений или условий. Пример:

const redirectToHttps = (url) => {

if (url.protocol !== 'https:') {

return new URL('https://' + url.hostname + url.pathname + url.search);

}

return url;

};

В данном случае создается новый объект URL с протоколом https:, если текущий URL не соответствует этому протоколу.

Также важно учитывать обработку событий нажатия на ссылки с определенной схемой. Например, можно перехватывать клики по ссылкам и изменять поведение браузера, если схема отличается от требуемой. Для этого используется событие click:

document.querySelector('a').addEventListener('click', (event) => {

const url = new URL(event.target.href);

if (url.protocol !== 'https:') {

event.preventDefault();

alert('Ссылка не безопасна!');

}

});

Таким образом, можно централизованно управлять доступом к ресурсам и предотвращать нежелательные действия с небезопасными схемами.

Особенности использования схемы доступа в мобильных приложениях

В мобильных приложениях схема доступа применяется для упрощённого взаимодействия с внутренними и внешними ресурсами через URI. Пример: открытие определённого экрана приложения по ссылке вида myapp://profile/123.

Для Android настройка осуществляется в файле AndroidManifest.xml через intent-filter. Указывается схема, хост и путь. Без явного указания этих параметров система не сможет корректно обработать ссылку. Пример фильтра:

<intent-filter>

<action android:name="android.intent.action.VIEW" />

<category android:name="android.intent.category.DEFAULT" />

<category android:name="android.intent.category.BROWSABLE" />

<data android:scheme="myapp" android:host="profile" />

</intent-filter>

В iOS схема регистрируется в Info.plist через ключ CFBundleURLTypes. Указывается идентификатор и поддерживаемые схемы. Пример:

<key>CFBundleURLTypes</key>

<array>

<dict>

<key>CFBundleURLName</key>

<string>com.example.myapp</string>

<key>CFBundleURLSchemes</key>

<array>

<string>myapp</string>

</array>

</dict>

</array>

Рекомендуется обрабатывать неизвестные маршруты и предусматривать fallback на веб-версию или сообщение об ошибке. Это особенно важно при использовании универсальных ссылок и глубоких переходов (deep linking).

Безопасность – обязательный аспект. Проверка источника вызова и авторизации пользователя должна выполняться до открытия экрана по схеме. Иначе возникает риск несанкционированного доступа.

При кроссплатформенной разработке (например, на React Native или Flutter) настройка схем и маршрутов выполняется через соответствующие библиотеки. Для React Native – react-navigation с поддержкой Linking. Важно проверить работу схемы на каждом типе устройства, особенно в фоне и при закрытом приложении.

Тестирование должно включать сценарии: запуск с холодного состояния, переход из браузера, из почты, из других приложений. Ошибки часто возникают при конфликте с другими приложениями, использующими ту же схему.

Как протестировать правильность работы схемы доступа на сайте

Проверку схемы доступа следует начинать с создания пользователей с разными ролями. Для каждого пользователя выполняется вход в систему и попытка доступа к страницам, которые не соответствуют его правам. Например, пользователь с ролью «гость» не должен иметь доступ к административной панели или страницам профиля других пользователей.

Следующий шаг – ручное тестирование всех защищённых маршрутов. В адресной строке браузера вводятся URL защищённых страниц напрямую. Если при этом происходит редирект на страницу входа или появляется сообщение об ошибке доступа – это признак корректной настройки.

Важно отключить JavaScript и повторить попытки доступа. Это позволяет выявить, не полагается ли защита исключительно на клиентскую сторону. Все проверки прав должны происходить на сервере.

Проверяются сценарии смены ролей. После изменения прав пользователя в системе необходимо убедиться, что старые сессии обновляются, и доступ меняется в соответствии с новой ролью.

Дополнительно анализируются ответы сервера: статус-коды должны соответствовать ситуации. Для запрещённых действий – 403, для попыток без авторизации – 401. Любой доступ к закрытым ресурсам не должен возвращать 200.

Используются автоматизированные тесты. Например, с помощью Postman или curl отправляются запросы с различными токенами, куки или вообще без них. Ответы анализируются по коду и содержимому.

Также следует провести аудит логов сервера. Неавторизованные попытки доступа и ошибки авторизации должны быть зафиксированы. Это упрощает последующий анализ и позволяет выявить обходы защиты.