В SQL Server каждый пользователь должен быть явно создан и связан с определённой схемой безопасности, чтобы получить доступ к базам данных. Прямое добавление учетной записи позволяет точно контролировать её привилегии, минимизируя риски нарушения целостности данных и несанкционированного доступа.

Процесс начинается с создания логина на уровне сервера с помощью команды CREATE LOGIN. Этот логин может быть основан на SQL Server-аутентификации или интегрироваться с Windows-аутентификацией. Например, чтобы создать SQL-логин с паролем, используется следующая инструкция: CREATE LOGIN test_user WITH PASSWORD = ‘StrongP@ssw0rd’.

После этого необходимо создать пользователя в конкретной базе данных с помощью CREATE USER, связав его с ранее созданным логином: CREATE USER test_user FOR LOGIN test_user. Это разделение уровней безопасности позволяет использовать один логин для нескольких баз данных с разными правами в каждой.

Для настройки прав доступа используется оператор GRANT. Например, чтобы предоставить пользователю доступ только на чтение данных, можно выдать разрешение: GRANT SELECT ON SCHEMA::dbo TO test_user. Такой подход предпочтителен, так как ограничивает действия пользователя в рамках заданных операций и схем.

Проверка наличия необходимых прав для создания пользователя

Проверьте текущие права с помощью следующего запроса:

SELECT IS_SRVROLEMEMBER('securityadmin') AS IsSecurityAdmin;Если результат равен 1 – пользователь входит в роль securityadmin. В противном случае проверьте наличие разрешения ALTER ANY LOGIN:

SELECT HAS_PERMS_BY_NAME(NULL, NULL, 'ALTER ANY LOGIN') AS HasAlterAnyLogin;Для создания пользователя в базе данных также необходим доступ к самой базе и разрешение CREATE USER. Выполните проверку:

USE [Имя_Базы];

SELECT HAS_PERMS_BY_NAME(DB_NAME(), 'DATABASE', 'CREATE USER') AS HasCreateUser;Если любой из результатов равен 0, необходимо запросить у администратора добавление соответствующих прав. Без них операция создания пользователя завершится ошибкой.

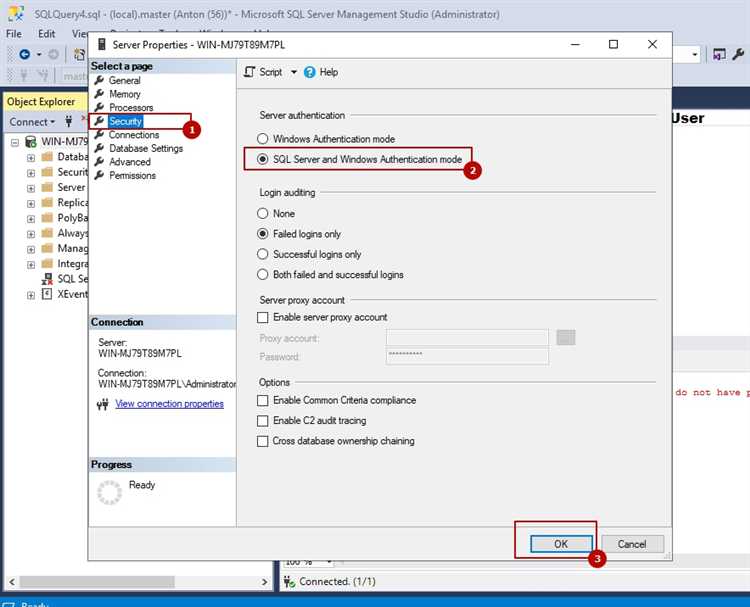

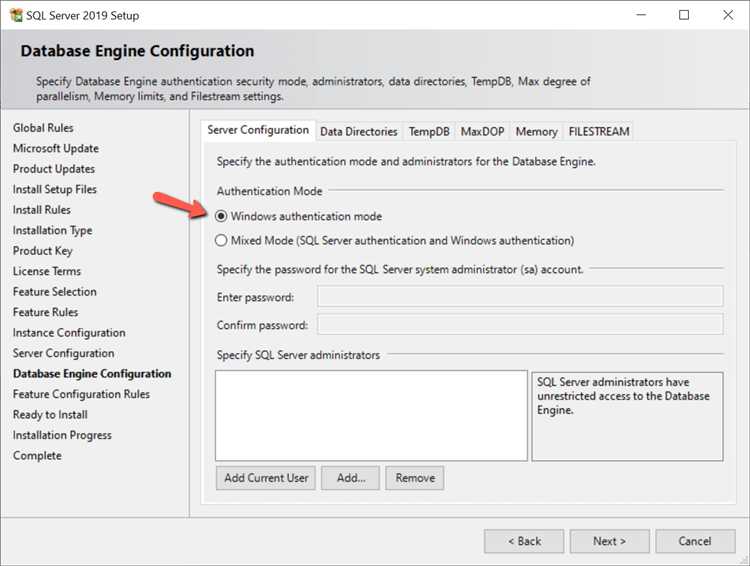

Выбор режима аутентификации: Windows или SQL Server

При создании нового пользователя в SQL Server ключевое значение имеет выбор режима аутентификации. Windows-аутентификация использует учетные записи Active Directory и предпочтительна в доменных инфраструктурах, где безопасность управляется централизованно. Она обеспечивает интеграцию с политиками группы, автоматическое управление паролями и поддержку Kerberos, что снижает риск компрометации учетных данных.

Аутентификация SQL Server, напротив, требует хранения имен пользователей и паролей внутри самой базы. Это увеличивает административную нагрузку: необходимо вручную задавать и обновлять пароли, а также контролировать их надежность. Однако этот режим необходим в сценариях с пользователями вне домена, например, при доступе с внешних приложений или при использовании кроссплатформенных решений.

Если сервер размещен в контролируемой корпоративной сети, предпочтителен режим Windows. Он исключает необходимость передачи паролей по сети и снижает число точек отказа. В смешанных средах рекомендуется Mixed Mode, позволяющий использовать оба варианта. В этом случае критически важно ограничить число SQL-пользователей, установить строгие требования к паролям и отключить вход под учетной записью sa, заменив её аккаунтом с минимальными необходимыми правами.

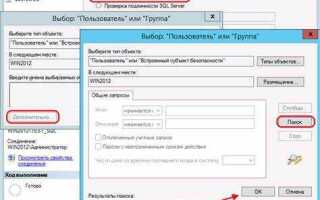

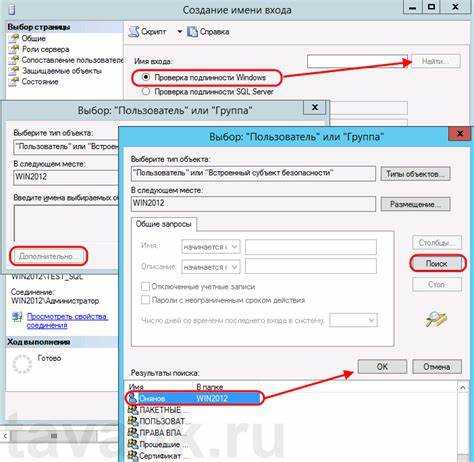

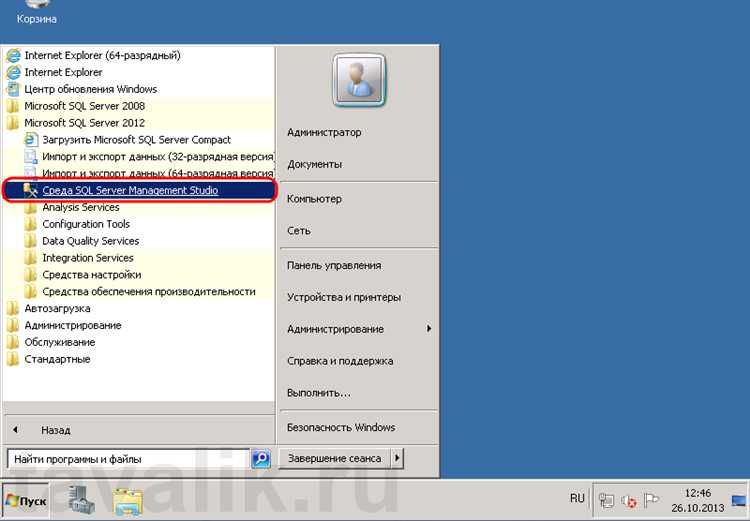

Создание логина через SQL Server Management Studio

Откройте SQL Server Management Studio и подключитесь к экземпляру SQL Server с правами администратора.

В Object Explorer разверните узел Security и кликните правой кнопкой по Logins. Выберите New Login….

В поле Login name введите имя логина. Для привязки к учетной записи Windows укажите в формате DOMAIN\username. Для SQL Server Authentication выберите соответствующую опцию, задайте пароль и снимите флажок Enforce password policy, если не требуется соблюдение политики сложности.

Во вкладке Server Roles отметьте роли, которые должен иметь логин. Минимальный доступ обеспечивается ролью public. Для администраторских прав выберите sysadmin, но только при крайней необходимости.

Во вкладке User Mapping укажите базы данных, в которых логин будет использоваться, и задайте роли на уровне базы, например db_datareader или db_owner, в зависимости от задач пользователя.

При необходимости настройте параметры в разделах Securables и Status. Убедитесь, что параметр Login enabled установлен в Grant и Enabled.

Нажмите OK для завершения создания логина. Логин сразу появится в списке, и пользователь сможет подключаться к серверу, если указанные параметры соответствуют требованиям безопасности и политике доступа.

Создание логина с помощью T-SQL

CREATE LOGIN [new_user] WITH PASSWORD = ‘СложныйПароль123!’;

Пароль должен соответствовать политике безопасности: длина от 8 символов, наличие букв верхнего и нижнего регистра, цифр и спецсимволов. При несоблюдении требований команда завершится ошибкой Must meet complexity requirements.

Если требуется отключить проверку сложности пароля:

CREATE LOGIN [test_user] WITH PASSWORD = ‘простой’, CHECK_POLICY = OFF, CHECK_EXPIRATION = OFF;

Флаг CHECK_POLICY отвечает за соответствие пароля политике Windows, CHECK_EXPIRATION – за срок действия пароля.

Чтобы создать логин, связанный с Windows-пользователем или группой:

CREATE LOGIN [DOMAIN\username] FROM WINDOWS;

Созданный логин не имеет доступа к базам данных по умолчанию. Требуется отдельное назначение доступа на уровне базы данных с помощью CREATE USER и выдача ролей.

Проверка существования логина до создания:

IF NOT EXISTS (SELECT 1 FROM sys.server_principals WHERE name = ‘new_user’)

BEGIN

CREATE LOGIN [new_user] WITH PASSWORD = ‘СложныйПароль123!’;

END

Избегайте использования простых паролей и логинов с административными правами без необходимости. Храните скрипты создания логинов под контролем версий и документируйте назначенные права.

Привязка логина к базе данных

После создания логина на уровне сервера необходимо сопоставить его с пользователем конкретной базы данных. Это действие обеспечивает доступ логина к нужной базе и управление правами внутри неё.

Для привязки используйте оператор CREATE USER или ALTER USER, если пользователь уже существует. Пример создания нового пользователя:

USE ИмяБазы;

CREATE USER [ИмяПользователя] FOR LOGIN [ИмяЛогина];

Если пользователь уже существует, но необходимо связать его с другим логином:

ALTER USER [ИмяПользователя] WITH LOGIN = [ИмяЛогина];

Проверяйте наличие пользователя командой:

SELECT name FROM sys.database_principals WHERE type = ‘S’;

Для назначения ролей, обеспечивающих уровень доступа внутри базы:

EXEC sp_addrolemember N’db_datareader’, N’ИмяПользователя’;

EXEC sp_addrolemember N’db_datawriter’, N’ИмяПользователя’;

Избегайте дублирования логинов и пользователей с одинаковыми именами, чтобы не возникало конфликтов авторизации. После привязки проверьте доступ, выполнив вход под новым логином и попытку запроса к базе данных.

Назначение ролей и прав доступа пользователю

После создания пользователя в SQL Server важно правильно настроить его доступ к данным и объектам базы. Роли и права доступа определяют, что пользователь может или не может делать в системе. Это позволяет обеспечить безопасность и контроль за действиями пользователей.

SQL Server предлагает два уровня безопасности: уровня сервера и уровня базы данных. На уровне сервера роли отвечают за доступ к серверным объектам, а на уровне базы данных – за доступ к объектам внутри конкретной базы.

1. Роли уровня сервера

Роли на уровне сервера управляют правами, связанными с самой серверной средой. Наиболее часто используемые роли:

- sysadmin – полный доступ ко всем базам данных и возможностям сервера.

- serveradmin – управление сервером, включая изменение параметров конфигурации.

- setupadmin – управление установкой и настройкой серверных объектов.

- processadmin – управление процессами SQL Server.

- diskadmin – управление файлами и дисками SQL Server.

- dbcreator – создание, удаление и изменение баз данных.

- public – роль по умолчанию, предоставляется всем пользователям, но с минимальными правами.

Для назначения роли пользователю на уровне сервера используется команда:

ALTER SERVER ROLEADD MEMBER ;

2. Роли уровня базы данных

На уровне базы данных используются роли, которые ограничивают доступ к данным и объектам конкретной базы. Основные роли базы данных:

- db_owner – полные права на управление базой данных, включая создание и удаление объектов.

- db_datareader – право на чтение данных из всех таблиц базы данных.

- db_datawriter – право на запись данных в таблицы базы данных.

- db_ddladmin – право на выполнение DDL-команд, таких как создание и изменение объектов базы данных.

- db_securityadmin – управление безопасностью базы данных, включая назначение прав доступа.

- db_backupoperator – право на выполнение операций с резервными копиями базы данных.

- db_denydatareader – запрещает пользователю читать данные из таблиц базы данных.

- db_denydatawriter – запрещает пользователю записывать данные в таблицы базы данных.

Пример назначения роли на уровне базы данных:

ALTER ROLEADD MEMBER ;

3. Назначение конкретных прав доступа

Кроме ролей, можно назначить конкретные права доступа для пользователей. Это дает возможность более детально настроить безопасность и ограничения. В SQL Server существуют следующие виды прав:

- SELECT – право на выборку данных из таблиц или представлений.

- INSERT – право на вставку данных в таблицы.

- UPDATE – право на обновление данных в таблицах.

- DELETE – право на удаление данных из таблиц.

- EXECUTE – право на выполнение хранимых процедур и функций.

- REFERENCES – право на создание внешних ключей.

Для назначения прав используется команда:

GRANTON

Если необходимо отменить права, применяется команда:

REVOKEON

4. Создание и назначение пользовательских ролей

Если стандартных ролей недостаточно, можно создать собственные роли, которые будут включать определенные права доступа. Например, для создания новой роли с правами на чтение и запись данных, но без прав на удаление, используется следующий запрос:

CREATE ROLE custom_role; GRANT SELECT, INSERT, UPDATE TO custom_role; ALTER ROLE custom_role ADD MEMBER;

Это позволяет гибко настраивать доступ в зависимости от потребностей организации и безопасности.

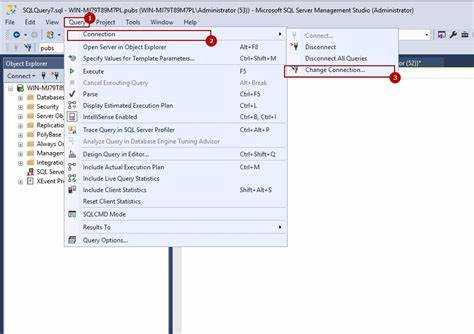

Проверка подключения нового пользователя к базе данных

После создания нового пользователя в SQL Server важно проверить, что подключение успешно установлено, и что пользователь имеет доступ к нужной базе данных. Для этого можно выполнить несколько шагов через SQL Server Management Studio (SSMS) или с использованием T-SQL-запросов.

Первым шагом будет попытка подключения пользователя с использованием его учетных данных. Для этого можно открыть SSMS и попытаться подключиться, указав имя пользователя и пароль. Если подключение прошло успешно, это подтверждает, что учетная запись активна и настроена корректно.

Также для проверки подключений можно использовать T-SQL команду SELECT для отображения информации о текущих подключениях. Выполните следующий запрос:

SELECT login_name, host_name, program_name

FROM sys.dm_exec_sessions

WHERE login_name = 'имя_пользователя';Этот запрос вернет все активные сессии для указанного пользователя. Если данные о подключении присутствуют, это означает, что пользователь подключен к серверу.

Если подключение не удалось, важно убедиться в следующих моментах:

- Проверить правильность имени пользователя и пароля.

- Убедиться, что для данного пользователя назначены нужные разрешения на подключение.

- Проверить настройки брандмауэра и сетевых политик, которые могут блокировать соединение.

Для диагностики проблем с подключением можно также просмотреть журналы ошибок SQL Server, которые находятся в папке логов сервера. В журнале ошибок часто содержатся подробности о проблемах с аутентификацией.

После успешного подключения рекомендуется проверить, имеет ли пользователь необходимые права доступа к базе данных. Это можно сделать с помощью команды:

EXEC sp_helpuser 'имя_пользователя';Этот запрос предоставит информацию о том, какие роли и разрешения назначены пользователю в контексте выбранной базы данных.

Удаление логина и пользователя из SQL Server

Процесс удаления включает следующие этапы:

- Удаление пользователя из базы данных: Для начала необходимо удалить пользователя из конкретной базы данных, используя команду

DROP USER. Это нужно сделать до удаления логина, иначе логин будет связан с несуществующим пользователем. - Удаление логина: После удаления пользователя, можно безопасно удалить логин с помощью команды

DROP LOGIN. Эта команда удаляет логин из сервера, и он больше не сможет подключаться.

Пример удаления пользователя и логина:

-- Удаление пользователя из базы данных USE [Имя_Базы_Данных]; DROP USER [Имя_Пользователя]; -- Удаление логина DROP LOGIN [Имя_Логина];

Особенности удаления:

- Если логин связан с несколькими пользователями в разных базах данных, сначала необходимо удалить всех пользователей, а затем удалять логин.

- Удаление логина невозможно, если он является владельцем объектов в базе данных. Для этого следует изменить владельца объектов с помощью команды

ALTER AUTHORIZATION. - Не забудьте проверить, что логин не используется в каких-либо SQL-сценариях, триггерах или представлениях. В противном случае, после его удаления могут возникнуть ошибки при выполнении запросов.

Проверка наличия пользователей:

Перед удалением стоит убедиться, что логин не используется в базе данных. Это можно сделать с помощью запроса:

SELECT * FROM sys.database_principals WHERE name = 'Имя_Пользователя';

Если запрос возвращает запись, необходимо сначала удалить пользователя, как описано выше.

Резервное копирование:

Перед удалением всегда рекомендуется создать резервную копию базы данных или хотя бы списка пользователей. Это поможет восстановить данные в случае непредвиденных ошибок.

Вопрос-ответ:

Что такое логин и пользователь в SQL Server и в чем их отличие?

Логин в SQL Server — это объект на уровне сервера, который используется для аутентификации пользователя, а пользователь — это объект на уровне базы данных, который имеет доступ к конкретным объектам этой базы данных. Логин предоставляет доступ к серверу, а пользователь определяет, какие права у него есть на уровне базы данных. Логин можно создать с помощью команды `CREATE LOGIN`, а пользователь — с помощью команды `CREATE USER`.