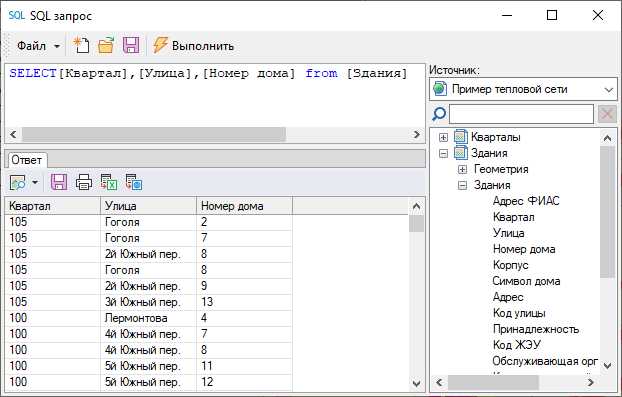

Когда необходимо интегрировать переменные Python в SQL запросы, важно соблюдать осторожность, чтобы избежать уязвимостей, таких как SQL-инъекции. Применение подходящих методов и инструментов для безопасной передачи данных из Python в SQL позволяет не только повысить безопасность, но и улучшить производительность работы с базой данных.

Для вставки переменных в SQL запросы в Python используется несколько методов. Одним из наиболее популярных и безопасных является использование параметризированных запросов с помощью библиотек, таких как sqlite3 или psycopg2. Параметризация позволяет динамически подставлять значения в запрос, избегая прямой вставки строк, что минимизирует риск SQL-инъекций.

Вместо того чтобы вручную вставлять переменные в строку запроса, что может привести к ошибкам и уязвимостям, параметры передаются через специальные placeholders, такие как ? для sqlite3 или %s для psycopg2. Такой подход гарантирует правильную обработку данных и исключает возможность манипуляций с запросом со стороны злоумышленников.

Кроме того, использование библиотек ORM, таких как SQLAlchemy, также является хорошей практикой для работы с базой данных в Python. ORM абстрагирует работу с SQL запросами и позволяет более безопасно и удобно работать с переменными, автоматически преобразуя их в нужный формат для запроса.

Независимо от выбранного метода, важно помнить, что безопасность и производительность всегда должны быть на первом месте при работе с SQL запросами в Python.

Как использовать параметры в SQL запросах с Python

При работе с SQL-запросами в Python важно избегать прямого вставления значений в строку запроса. Это может привести к уязвимостям, таким как SQL-инъекции. Для безопасной и эффективной работы с базами данных следует использовать параметры в запросах, которые автоматически обрабатываются библиотеками для работы с SQL.

В Python для работы с базами данных часто используется библиотека sqlite3, но аналогичные подходы применимы и к другим библиотекам, например, psycopg2 для PostgreSQL или pymysql для MySQL.

Основной принцип работы с параметрами заключается в том, чтобы передавать значения отдельно от самого SQL-запроса. В Python это делается через подстановку параметров в запрос с помощью специального синтаксиса.

Пример с использованием библиотеки sqlite3:

import sqlite3

# Подключаемся к базе данных

conn = sqlite3.connect('example.db')

cursor = conn.cursor()

# Пример параметризированного запроса

query = "SELECT * FROM users WHERE age > ? AND city = ?"

params = (25, 'Moscow')

cursor.execute(query, params)

# Обработка результатов

for row in cursor.fetchall():

print(row)

# Закрытие соединения

conn.close()В этом примере age и city передаются как параметры в запрос, которые затем подставляются в соответствующие места. Это предотвращает возможность SQL-инъекции и делает код более читаемым и безопасным.

Важно помнить, что при использовании параметров синтаксис подстановки отличается в зависимости от библиотеки. В sqlite3 используется знак вопроса (?) как плейсхолдер. В других библиотеках, например, psycopg2, используются именованные параметры в виде %s, а в pymysql – %s или %(param_name)s.

Пример для psycopg2 (PostgreSQL):

import psycopg2

# Подключаемся к базе данных

conn = psycopg2.connect("dbname=test user=postgres password=secret")

cursor = conn.cursor()

# Пример параметризированного запроса

query = "SELECT * FROM users WHERE age > %s AND city = %s"

params = (25, 'Moscow')

cursor.execute(query, params)

# Обработка результатов

for row in cursor.fetchall():

print(row)

# Закрытие соединения

conn.close()Параметризация запросов позволяет повысить безопасность и улучшить производительность, так как база данных может эффективно кешировать подготовленные запросы. Этот метод особенно полезен при многократном выполнении одинаковых запросов с различными значениями параметров.

Рекомендуется всегда использовать параметры в SQL-запросах, а не формировать запросы с помощью строковой конкатенации, что может привести к уязвимостям и ошибкам.

Пример безопасной вставки данных через библиотеки SQLite и psycopg2

Для безопасной вставки данных в SQL-запросы важно использовать подготовленные выражения, чтобы избежать уязвимостей, таких как SQL-инъекции. Рассмотрим примеры безопасной работы с базами данных SQLite и PostgreSQL с использованием библиотек sqlite3 и psycopg2.

SQLite

В SQLite для безопасной вставки данных следует использовать параметры запроса, что позволяет избежать прямого внедрения данных в SQL-строку. Пример:

import sqlite3

conn = sqlite3.connect('example.db')

cursor = conn.cursor()

# Подготовленный запрос

cursor.execute('INSERT INTO users (name, age) VALUES (?, ?)', ('Alice', 30))

conn.commit()

conn.close()

Здесь знак вопроса ? используется как placeholder для данных. Это предотвращает риск SQL-инъекции, так как библиотека автоматически обрабатывает экранирование данных.

psycopg2 (PostgreSQL)

Для PostgreSQL с использованием библиотеки psycopg2%s для параметров запроса:

import psycopg2

conn = psycopg2.connect(dbname='testdb', user='user', password='password', host='localhost')

cursor = conn.cursor()

# Подготовленный запрос

cursor.execute('INSERT INTO users (name, age) VALUES (%s, %s)', ('Bob', 25))

conn.commit()

conn.close()

Как и в случае с SQLite, данные передаются как параметры, что исключает возможность их неконтролируемого включения в SQL-запрос. Это гарантирует безопасную вставку значений в базу данных.

Обе библиотеки поддерживают использование параметров запроса, что является эффективным методом защиты от SQL-инъекций. Всегда следует использовать подготовленные выражения и избегать формирования запросов через строковую конкатенацию, чтобы исключить любые уязвимости в коде.

Разница между прямым и параметризированным SQL запросом в Python

Прямой SQL запрос представляет собой строку, в которой значения переменных вставляются непосредственно в сам запрос. Это может выглядеть как:

cursor.execute("SELECT * FROM users WHERE age > {}".format(age))

Основная проблема такого подхода – это риск SQL-инъекций. Если в переменные попадет пользовательский ввод, злоумышленник может модифицировать запрос, что приведет к небезопасному выполнению SQL команд. Например, при передаче значения `»100 OR 1=1″` вместо числа возраст может быть выполнен запрос, который возвращает все записи.

Параметризированный запрос использует плейсхолдеры (места для вставки значений), которые заполняются через механизмы библиотеки. В Python с использованием библиотеки `sqlite3` это выглядит так:

cursor.execute("SELECT * FROM users WHERE age > ?", (age,))

Здесь значение переменной передается отдельно от SQL запроса, что позволяет избежать нежелательной модификации запроса и защищает от SQL-инъекций. Библиотека автоматически экранирует введенные данные, чтобы они не повлияли на структуру запроса.

Кроме повышения безопасности, параметризированные запросы имеют ряд других преимуществ. Во-первых, их легче поддерживать, поскольку структура запроса остается стабильной и не зависит от точных значений, что делает код более читаемым и удобным для изменения. Во-вторых, такие запросы могут быть эффективнее, поскольку база данных может кэшировать план выполнения запросов, что сокращает время обработки при многократных запросах с разными значениями.

Также стоит отметить, что параметризированные запросы проще адаптировать для работы с различными типами данных, избегая ошибок при конкатенации строк и неправильной интерпретации значений. Например, числовые и строковые значения могут быть переданы без риска ошибки форматирования.

Рекомендуется всегда использовать параметризированные запросы, так как это не только снижает риски безопасности, но и улучшает производительность и читаемость кода.

Как избежать SQL-инъекций при вставке переменных

Использование подготовленных выражений – это основной способ защиты от SQL-инъекций. Это механизм, при котором SQL-запрос и данные передаются в базу данных отдельно. В этом случае база данных заранее анализирует структуру запроса, а затем безопасно вставляет данные. В Python можно использовать библиотеку psycopg2 для работы с PostgreSQL или sqlite3 для SQLite. Например, запрос с подготовленным выражением выглядит так:

cursor.execute("SELECT * FROM users WHERE username = %s", (username,))

Здесь параметр username передаётся как часть аргумента, а не напрямую в запрос. Это гарантирует, что переменная будет корректно интерпретирована как значение, а не как часть SQL-кода.

Использование параметрических запросов также снижает риск инъекций. В этом случае, вместо того чтобы напрямую вставлять переменные в строку запроса, используют специальные маркеры для их подстановки, которые затем заменяются безопасными значениями при исполнении. В Python для этого рекомендуется использовать подходы, поддерживаемые библиотеками, такими как MySQLdb, PyMySQL или SQLAlchemy. Например, параметрический запрос выглядит так:

cursor.execute("SELECT * FROM products WHERE price = %s", (price,))

Экранирование входных данных является не столь безопасным, как подготовленные выражения, но иногда может быть полезным в некоторых случаях. Это подразумевает использование специальных функций для экранирования символов, таких как апострофы, в значениях перед вставкой в запрос. Например, для экранирования строки можно использовать метод escape_string() в библиотеке MySQLdb. Однако этот метод не избавляет от всех рисков и не рекомендуется как основной способ защиты.

Минимизация прав доступа к базе данных также способствует повышению безопасности. Приложение должно работать с базой данных, используя учётную запись с минимальными правами. Это ограничивает возможности злоумышленников, если они смогут провести инъекцию. Например, пользователь с правами только на чтение не сможет выполнить разрушительные операции с данными.

Наконец, необходимо всегда проводить валидацию и фильтрацию входных данных. Это не исключает необходимость защиты с помощью подготовленных выражений, но помогает минимизировать риск, принимая только те данные, которые ожидаются. Например, если ожидается, что в поле будет только число, следует проверить это перед отправкой запроса в базу данных. Использование регулярных выражений или встроенных функций в Python поможет фильтровать данные до того, как они попадут в запрос.

Следуя этим рекомендациям, можно существенно снизить риск возникновения SQL-инъекций и обеспечить безопасность данных вашего приложения.

Обработка типов данных Python при вставке в SQL запрос

При работе с базами данных важно правильно обработать типы данных Python перед вставкой их в SQL-запрос. Неверное представление данных может привести к ошибкам выполнения или некорректному поведению запроса. Рассмотрим, как обрабатываются основные типы данных Python при вставке в SQL-запросы.

Для строковых значений Python использует тип str. При вставке в SQL такие данные обычно оборачиваются в одинарные или двойные кавычки. Важно учитывать, что строковые данные, содержащие специальные символы (например, одинарные кавычки), могут вызывать ошибки, если не провести их экранирование. Большинство библиотек работы с базами данных, например, sqlite3 или psycopg2, автоматически выполняют экранирование символов, но при создании SQL-запросов вручную следует быть внимательным.

Числовые типы Python – int и float – вставляются напрямую в SQL-запросы без кавычек. Однако стоит помнить, что типы данных SQL могут отличаться от Python. Например, тип float Python соответствует типу REAL в SQL, а int может быть представлен как INTEGER или BIGINT в зависимости от СУБД.

При работе с датами и временем Python использует типы datetime.datetime или datetime.date. Для корректной вставки данных в SQL запросы эти объекты часто преобразуются в строки формата 'YYYY-MM-DD HH:MM:SS' или 'YYYY-MM-DD' в зависимости от точности данных. При использовании библиотек работы с базой данных преобразование часто выполняется автоматически, но важно помнить, что формат может отличаться в разных СУБД, что потребует дополнительной настройки.

Типы данных None в Python (аналог SQL NULL) должны вставляться в запросы как NULL, и это также выполняется автоматически при использовании параметризированных запросов, что защищает от ошибок и SQL-инъекций.

Для сложных типов данных, таких как списки или словари, часто используется сериализация данных в строковый формат (например, JSON или TEXT). При вставке данных необходимо убедиться, что они приводятся к строковому виду, который будет правильно интерпретирован СУБД.

При работе с параметризированными запросами важно избегать конкатенации строк для вставки значений, так как это открывает возможности для SQL-инъекций. Использование параметров запросов не только повышает безопасность, но и упрощает обработку типов данных Python, автоматически приводя их к нужному формату для SQL.

Использование форматирования строк для вставки переменных в SQL запросы

Вставка переменных в SQL запросы через форматирование строк в Python часто используется для динамической генерации запросов. Однако этот подход требует осторожности, чтобы избежать уязвимостей и ошибок. Рассмотрим несколько методов и их особенности.

Наиболее распространённые способы форматирования строк в Python – это использование оператора `%`, метода `str.format()` и f-строк. Однако при работе с SQL запросами важно понимать, что прямое вставление данных в запросы может привести к SQL-инъекциям, если данные не проверяются должным образом. Рассмотрим эти методы подробнее.

1. Оператор `%`

Этот метод использует синтаксис, похожий на старый стиль форматирования строк в Python.

query = "SELECT * FROM users WHERE id = %s" % user_id

Несмотря на свою краткость, такой подход не рекомендуется использовать для работы с SQL, так как он не защищает от SQL-инъекций. Особенно если переменные могут содержать вредоносный код.

2. Метод `str.format()`

Метод `str.format()` позволяет вставлять переменные в строку через специальные placeholders, но его также не стоит использовать для SQL запросов.

query = "SELECT * FROM users WHERE id = {}".format(user_id)

Этот способ также не экранирует значения, что делает его уязвимым для SQL-инъекций, особенно когда данные поступают от внешних источников.

3. F-строки (Python 3.6+)

F-строки представляют собой наиболее современный и удобный способ форматирования строк в Python. Однако для SQL-запросов использование f-строк является плохой практикой из-за той же причины – отсутствия защиты от инъекций.

query = f"SELECT * FROM users WHERE id = {user_id}"

Хотя f-строки обеспечивают отличную читаемость и простоту записи, этот метод требует внимательности, так как вставка непроверенных данных может привести к выполнению вредоносных запросов.

Рекомендации по безопасному вставлению переменных в SQL запросы

- Используйте параметризованные запросы. Почти все библиотеки для работы с базами данных в Python поддерживают параметризацию. Это метод, при котором данные передаются в запрос отдельно, предотвращая возможные инъекции.

- Пример с параметризацией (с использованием библиотеки psycopg2 для PostgreSQL):

cursor.execute("SELECT * FROM users WHERE id = %s", (user_id,))

- Не передавайте данные напрямую в строку запроса. Параметризация запросов позволяет библиотеке автоматически экранировать данные, что делает запросы безопасными.

- Используйте ORM (например, SQLAlchemy). ORM-библиотеки автоматически заботятся о безопасности и предотвращают SQL-инъекции через методы, поддерживающие параметризацию.

Использование этих методов помогает гарантировать, что переменные не будут интерпретироваться как часть SQL-кода, что существенно повышает безопасность работы с базами данных. Безопасное взаимодействие с базой данных должно всегда включать в себя параметризацию запросов или использование ORM, чтобы предотвратить риски, связанные с неправильной вставкой переменных.

Как работать с несколькими переменными в одном SQL запросе

При работе с несколькими переменными в SQL запросах важно правильно обрабатывать их, чтобы избежать ошибок синтаксиса и SQL инъекций. Для этого часто используется подход с параметризованными запросами, который позволяет безопасно вставлять переменные в SQL-запросы, не создавая уязвимостей.

Чтобы передать несколько переменных в запрос, используйте параметризацию. Вместо того чтобы вручную конструировать строку SQL с подставленными значениями, можно использовать placeholders, такие как «?» или именованные параметры, в зависимости от библиотеки, с которой вы работаете.

Пример с использованием библиотеки sqlite3 в Python:

import sqlite3

conn = sqlite3.connect('database.db')

cursor = conn.cursor()

Переменные для запроса

name = 'Alice'

age = 30

Параметризированный запрос

cursor.execute("SELECT * FROM users WHERE name = ? AND age = ?", (name, age))

result = cursor.fetchall()

conn.close()

Здесь переменные name и age безопасно передаются в запрос через placeholders. Важно заметить, что параметры передаются как кортеж (или список), где значения идут в том же порядке, в котором они используются в запросе.

В случае использования именованных параметров в библиотеках, таких как psycopg2 для PostgreSQL, код будет выглядеть так:

import psycopg2

conn = psycopg2.connect("dbname=test user=postgres password=secret")

cursor = conn.cursor()

Переменные для запроса

name = 'Alice'

age = 30

Параметризированный запрос с именованными параметрами

cursor.execute("SELECT * FROM users WHERE name = %s AND age = %s", (name, age))

result = cursor.fetchall()

conn.close()

Также важно учитывать типы данных при передаче переменных. Например, числовые значения передаются как числа, а строки – как текст. Несоответствие типов может привести к ошибкам выполнения.

Для сложных запросов с множеством переменных можно использовать динамическое создание запросов с помощью Python, однако всегда следует следить за безопасностью и использовать параметризацию, чтобы избежать SQL инъекций.

Наконец, стоит помнить, что некоторые библиотеки поддерживают передачу списков или даже словарей как параметров в SQL запросы. Это позволяет значительно упростить работу с множеством значений, особенно при работе с большими объемами данных.

Проблемы и решения при вставке значений в SQL запросы с Python

При работе с SQL запросами в Python часто возникает ряд проблем, связанных с безопасностью, производительностью и синтаксической корректностью. Ниже рассмотрены основные проблемы и способы их решения.

1. SQL инъекции

Одной из главных угроз является SQL инъекция – метод злоумышленников для выполнения вредоносных SQL команд через уязвимости в приложении. Это возможно, если данные, передаваемые в SQL запросы, не обрабатываются должным образом.

- Решение: Используйте параметризированные запросы. В библиотеке

sqlite3,psycopg2илиMySQLdbподдерживаются механизмы для безопасной вставки значений в запросы без необходимости вручную экранировать данные. Например:

cursor.execute("SELECT * FROM users WHERE name = ?", (name,))

2. Типы данных

Вставка значений неправильного типа данных может привести к ошибкам выполнения или неожиданному поведению приложения. Например, попытка вставить строку в поле, ожидающее число, вызовет ошибку.

- Решение: Убедитесь, что типы данных соответствуют ожидаемым. Используйте встроенные функции Python для преобразования типов перед вставкой значений в запрос. Например:

age = int(age_input) # Преобразование в целое число

3. Проблемы с кодировкой

Неверная кодировка символов может привести к ошибкам при вставке или извлечении данных из базы данных, особенно если приложение работает с различными языками и символами.

- Решение: Убедитесь, что кодировка данных соответствует кодировке базы данных. Обычно рекомендуется использовать UTF-8, так как эта кодировка поддерживает все необходимые символы. В Python можно явно указать кодировку при подключении к базе данных:

conn = psycopg2.connect("dbname=test user=postgres password=secret", client_encoding='UTF8')

4. Обработка NULL значений

Работа с NULL значениями требует особого внимания. Если передать NULL в запрос в некорректной форме, это может привести к сбоям или неожиданным результатам.

- Решение: Для безопасной работы с NULL в запросах используйте None для Python:

cursor.execute("INSERT INTO table (column) VALUES (%s)", (None,))

5. Производительность запросов

Частое выполнение отдельных запросов для каждой операции вставки может привести к снижению производительности, особенно при работе с большими объемами данных.

- Решение: Используйте пакетную вставку данных. В Python есть несколько способов оптимизировать производительность запросов, например, с использованием

executemany()для выполнения множества вставок за один запрос:

cursor.executemany("INSERT INTO table (col1, col2) VALUES (%s, %s)", data_list)

6. Проблемы с форматированием строк

Вставка переменных непосредственно в строку запроса может привести к ошибкам или небезопасному выполнению запросов. Некорректное использование строкового форматирования может вызвать синтаксические ошибки или неожиданные результаты.

- Решение: Никогда не вставляйте переменные напрямую в строки SQL запросов с помощью конкатенации или обычного строкового форматирования (

%,str.format()и т.п.). Вместо этого всегда используйте параметризированные запросы или механизмы библиотеки для безопасной вставки значений.

7. Ошибки при работе с транзакциями

Ошибка при работе с транзакциями может привести к тому, что данные не будут сохранены в базе, либо база данных окажется в неконсистентном состоянии.

- Решение: Используйте механизмы управления транзакциями, такие как

commit()иrollback(). Всегда явно коммитите изменения после выполнения запросов:

conn.commit() # Фиксация изменений

conn.rollback() для отката изменений, чтобы избежать повреждения данных.Вопрос-ответ:

Какую библиотеку Python лучше использовать для работы с SQL-запросами и переменными?

Для работы с SQL в Python можно использовать несколько популярных библиотек в зависимости от СУБД. Если вы работаете с SQLite, то подойдет встроенная библиотека `sqlite3`. Для PostgreSQL рекомендуется использовать библиотеку `psycopg2`. Для работы с MySQL часто используют `mysql-connector-python` или `PyMySQL`. Все эти библиотеки поддерживают параметризованные запросы и обеспечивают безопасность при вставке переменных в SQL-запросы.