Веб-приложения, использующие PHP, часто становятся целями атак, направленных на получение доступа к базе данных. Особенно уязвимыми оказываются те системы, которые не применяют проверенные методы защиты. SQL-инъекции, несанкционированный доступ и утечка данных – это основные угрозы, с которыми сталкиваются разработчики. Правильная защита базы данных начинается с базовых шагов по конфигурации и завершает комплексной системой безопасности.

Первая и обязательная мера – использование подготовленных выражений (prepared statements) для работы с запросами к базе данных. Они предотвращают возможность выполнения произвольного SQL-кода через пользовательский ввод, что является основным методом атак при SQL-инъекциях. Для работы с MySQL в PHP стоит использовать расширение MySQLi или PDO, оба из которых поддерживают подготовленные выражения.

Кроме того, стоит обратить внимание на политику минимизации привилегий. Каждый пользователь базы данных должен иметь доступ только к тем данным, которые ему необходимы для выполнения конкретных задач. Например, веб-приложению не следует предоставлять права на создание или удаление таблиц, если эта функциональность не используется. Такая мера значительно ограничивает последствия возможной компрометации.

Также важным этапом защиты является шифрование данных, как на уровне хранения, так и на уровне передачи. Пароли пользователей и чувствительная информация должны храниться в зашифрованном виде, а соединения с базой данных – быть защищены с помощью SSL/TLS. Это особенно актуально при работе с личными данными и платёжной информацией, когда даже незначительная утечка может привести к серьезным последствиям.

Не стоит забывать и о регулярном обновлении программного обеспечения. Уязвимости в PHP и используемых СУБД могут стать точкой входа для злоумышленников, если не следить за актуальностью версий и не устанавливать необходимые патчи. Важно также использовать системы мониторинга, которые помогут оперативно выявлять необычные действия в базе данных.

Использование подготовленных запросов для защиты от SQL-инъекций

При использовании обычных запросов данные, передаваемые пользователем, подставляются непосредственно в строку запроса. Это дает злоумышленнику возможность вставить свой SQL-код, что может привести к изменению выполнения запроса. Подготовленные запросы исключают такую возможность, так как параметры запроса обрабатываются отдельно от основного SQL-кода.

Пример использования подготовленного запроса в PHP с использованием расширения PDO:

$pdo = new PDO('mysql:host=localhost;dbname=testdb', 'username', 'password');

$stmt = $pdo->prepare('SELECT * FROM users WHERE email = :email');

$stmt->bindParam(':email', $userEmail);

$stmt->execute();

В данном примере используется метод prepare(), который создает шаблон запроса с параметрами-заполнителями. Параметры заменяются значениями, передаваемыми в метод bindParam(). Это гарантирует, что данные пользователя не будут интерпретированы как часть SQL-запроса.

Кроме того, важно использовать правильные типы данных при привязке параметров, чтобы избежать неожиданных ошибок и повысить безопасность. В методе bindParam() можно указать тип данных для параметра, например, PDO::PARAM_INT для целых чисел или PDO::PARAM_STR для строк.

Также рекомендуется использовать PDO::ATTR_EMULATE_PREPARES в настройках подключения, чтобы отключить эмуляцию подготовленных запросов, если это возможно. Это повысит уровень защиты, так как запросы будут выполняться через сервер базы данных, а не эмулироваться на стороне PHP.

Подготовленные запросы не только защищают от SQL-инъекций, но и могут улучшить производительность при выполнении повторяющихся запросов, так как база данных может кэшировать план выполнения запроса. Важно помнить, что подготовленные запросы должны использоваться всегда, когда запросы содержат данные, передаваемые пользователем.

Шифрование данных в базе для повышения безопасности

Шифрование паролей. Одним из ключевых аспектов безопасности является защита паролей пользователей. Рекомендуется использовать алгоритм bcrypt, который встроен в PHP через функцию password_hash(). Этот алгоритм создаёт уникальный солёный хэш для каждого пароля, что значительно усложняет задачу злоумышленникам при попытке восстановления пароля с помощью перебора.

Шифрование персональных данных. Для хранения персональных данных, таких как номера карт, адреса или медицинская информация, следует использовать симметричное шифрование, например, алгоритм AES-256. В PHP для этого можно воспользоваться расширением openssl. Пример: при шифровании данных важно хранить ключ в отдельном месте, например, в переменной окружения, а не в базе данных, чтобы предотвратить утечку при взломе.

Защита данных при передаче. Для предотвращения перехвата данных в процессе их передачи между сервером и клиентом следует использовать протокол HTTPS. Это обеспечит шифрование данных с использованием SSL/TLS-сертификатов, защищая их от атак типа Man-in-the-Middle.

Многократное шифрование. Для повышения уровня безопасности рекомендуется использовать подход, при котором данные шифруются не один раз, а многократно с применением различных алгоритмов. Например, сначала можно применить AES-256, а затем зашифровать результат с помощью RSA. Такой подход значительно усложняет задачу взлома, даже если один из алгоритмов будет скомпрометирован.

Управление ключами. Эффективное управление ключами шифрования крайне важно. Ключи должны храниться в безопасном месте, и доступ к ним должен быть ограничен только для тех систем или пользователей, которым это необходимо. Использование решений для управления ключами, таких как HashiCorp Vault или AWS KMS, может помочь организовать безопасность ключей и их ротацию.

Шифрование на уровне файловой системы. Помимо шифрования данных внутри базы, полезно использовать шифрование на уровне файловой системы. Это защитит данные в случае физической компрометации серверов, например, при утечке данных с жестких дисков или съемных носителей.

Внедрение шифрования в процесс работы с базой данных и управление данными требует тщательной проработки и использования современных методов защиты. Чем сложнее и многоуровневее система шифрования, тем труднее для злоумышленников обойти её.

Управление правами доступа на уровне базы данных

Правильное управление правами доступа на уровне базы данных критично для обеспечения безопасности и защиты данных от несанкционированного доступа. Важно не только ограничить доступ пользователей, но и установить точные разрешения на выполнение операций с данными.

Рекомендуется следовать принципу минимальных прав: каждому пользователю предоставляется только тот уровень доступа, который необходим для выполнения его задач.

- Использование ролевой модели доступа. Разделите пользователей по ролям с различными правами на уровне базы данных. Например, роль администратора может иметь доступ к созданию и удалению таблиц, тогда как роль пользователя будет ограничена правами на чтение и запись данных.

- Применение гранулярных прав доступа. Каждому пользователю или роли можно предоставить доступ к конкретным таблицам или даже столбцам в таблицах. Это позволит избежать случайных или злонамеренных изменений данных, не относящихся к задачам пользователя.

- Частое ревизирование прав доступа. Периодически проверяйте, какие пользователи и какие роли имеют доступ к базе данных. Удаляйте неактивные учетные записи и ревизируйте права на основе изменяющихся потребностей бизнеса.

Важно правильно настроить и управлять паролями для пользователей базы данных. Использование длинных и сложных паролей, а также двухфакторной аутентификации для доступа к административным функциям значительно повысит уровень защиты.

- Не храните учетные данные в открытом виде в коде приложения. Для этих целей используйте специализированные хранилища секретов, такие как AWS Secrets Manager или HashiCorp Vault.

- Регулярно меняйте пароли для пользователей с привилегиями администратора. Установите политики, требующие частой смены паролей и использования безопасных комбинаций символов.

В качестве дополнительных мер безопасности рекомендуется использовать шифрование данных, как при передаче, так и на уровне самой базы данных. Это обеспечит защиту даже в случае утечки данных или доступа злоумышленников к серверу.

Следует также использовать журналы аудита для отслеживания действий пользователей с высокими привилегиями. Логирование критичных операций, таких как создание и удаление таблиц или изменение структуры базы данных, поможет выявить потенциальные угрозы и предотвратить возможные атаки.

Регулярное обновление и патчинг используемых библиотек и систем

Для эффективного патчинга следует придерживаться следующих принципов:

- Автоматизация процессов обновлений. Использование инструментов для автоматического обновления библиотек и системных компонентов значительно уменьшает вероятность появления уязвимостей. Например, инструменты, такие как Composer для PHP, позволяют отслеживать новые версии пакетов и автоматически обновлять их с минимальными усилиями.

- Мониторинг уязвимостей. Регулярно проверяйте базы данных о безопасности, такие как CVE, чтобы быть в курсе новых угроз. Существуют сервисы, которые автоматически уведомляют о новых уязвимостях в используемых библиотеках.

- Использование только проверенных и поддерживаемых библиотек. Библиотеки, которые не поддерживаются или давно не обновляются, представляют собой опасность. Лучше отказаться от таких решений в пользу активно поддерживаемых и проверенных сообществом.

- Проверка зависимостей. Некоторые библиотеки могут иметь уязвимости, которые могут быть унаследованы другими компонентами. Регулярно анализируйте дерево зависимостей вашего проекта с помощью инструментов, таких как

composer auditилиnpm audit, чтобы обнаружить потенциальные уязвимости. - Тестирование после обновлений. После каждого обновления библиотек важно тщательно тестировать систему, чтобы убедиться, что обновления не нарушили функциональность и не создали новых уязвимостей. Это позволяет избежать проблем, связанных с несовместимостью версий и неожиданным поведением системы.

- Отказ от устаревших технологий. Технологии и библиотеки, которые больше не поддерживаются или находятся на стадии устаревания, должны быть заменены на современные и безопасные альтернативы. Это поможет избежать уязвимостей, которые могут возникнуть из-за прекращения поддержки.

Регулярное обновление и патчинг – это не одноразовая мера, а непрерывный процесс, который требует внимания и системного подхода. Без своевременных обновлений вы рискуете столкнуться с эксплуатацией известных уязвимостей, что может привести к утечке данных или компрометации базы данных.

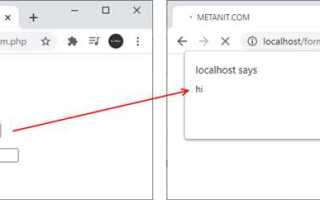

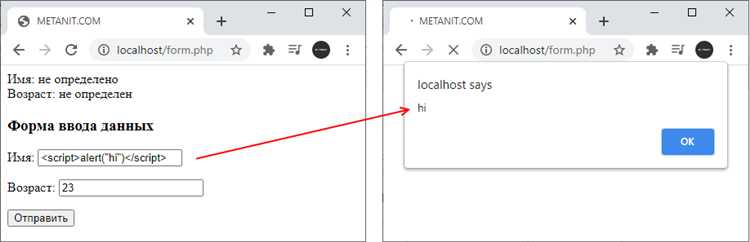

Защита от атак через веб-интерфейсы и формы

Для предотвращения SQL-инъекций обязательно используйте подготовленные выражения (prepared statements) с параметризованными запросами. В PHP это можно реализовать с помощью расширения PDO или MySQLi. Пример с PDO:

$pdo = new PDO('mysql:host=localhost;dbname=testdb', 'username', 'password');

$stmt = $pdo->prepare('SELECT * FROM users WHERE email = :email');

$stmt->execute(['email' => $email]);

Такой подход исключает возможность инъекции произвольного SQL-кода, так как параметры запроса не интерпретируются как код.

echo htmlspecialchars($user_input, ENT_QUOTES, 'UTF-8');

Для предотвращения CSRF-атак используйте уникальные токены для каждой формы. Эти токены должны генерироваться на сервере и прикрепляться к каждой форме, а затем проверяться при отправке запроса. В PHP это можно сделать следующим образом:

session_start();

if ($_SERVER['REQUEST_METHOD'] === 'POST') {

if ($_POST['csrf_token'] !== $_SESSION['csrf_token']) {

die('Ошибка CSRF');

}

}

$_SESSION['csrf_token'] = bin2hex(random_bytes(32));

Для защиты от атак на сервер важно проверять тип и размер загружаемых файлов. Валидация должна проводиться на основе MIME-типов и расширений, а не только на основании имени файла. Также стоит ограничить размер файлов, чтобы предотвратить злоупотребление загрузкой больших данных.

Используйте Content Security Policy (CSP) для защиты от XSS-атак. CSP позволяет ограничить выполнение скриптов на странице, разрешая их только с доверенных источников. Важно настроить заголовки CSP так, чтобы исключить возможность выполнения инъекций через внешние ресурсы.

Наконец, не забывайте про регулярные обновления компонентов и библиотек, используемых в проекте. Уязвимости в сторонних пакетах также могут стать точкой входа для атак, поэтому важно следить за безопасностью используемых фреймворков и библиотек.

Мониторинг и логирование действий в базе данных

Для эффективного мониторинга важно учитывать следующие аспекты:

1. Включение подробного логирования запросов. Включение логирования всех SQL-запросов позволяет отслеживать, кто и какие операции выполняет с данными. Логи должны содержать информацию о типе запроса (SELECT, INSERT, UPDATE, DELETE), времени его выполнения и ID пользователя. Включение детального логирования на уровне базы данных помогает в случае инцидентов быстро восстановить последовательность действий.

2. Использование специализированных инструментов мониторинга. Инструменты, такие как New Relic, Datadog или Percona Monitoring and Management, могут отслеживать производительность базы данных в реальном времени. Они собирают метрики, такие как время отклика, количество запросов в секунду и нагрузку на систему, что помогает оперативно выявить аномалии.

3. Реализация алертинга. Настройка системы уведомлений позволяет получать предупреждения о подозрительных событиях. Например, если за короткий промежуток времени наблюдается рост количества запросов на изменение данных или несанкционированный доступ, система может отправить уведомление администраторам или инициировать автоматическое действие, например, блокировку IP-адреса.

4. Анализ аномальной активности. Важно не только собирать логи, но и анализировать их. Внедрение систем машинного обучения для анализа аномалий поможет выявить нестандартное поведение, которое может указывать на попытку взлома или утечку данных. Например, если в логах появляется слишком много запросов на чтение чувствительной информации, это может быть признаком разведки со стороны злоумышленника.

5. Защита логов от изменений. Логи должны храниться в защищённом месте с ограниченным доступом. Логирование и хранение информации о действиях пользователей должно быть организовано так, чтобы её нельзя было подделать или удалить. Это может быть реализовано с помощью систем хранения, защищённых от модификаций, таких как WORM-архивы или блокчейн-технологии для неоспоримости данных.

6. Ограниечение доступа к логам. Доступ к логам должен быть ограничен исключительно для администраторов и уполномоченных пользователей. Логи могут содержать чувствительную информацию о структуре базы данных и данных пользователей, что делает их потенциальной целью для злоумышленников.

7. Архивация и резервное копирование логов. Логи, как и данные, нуждаются в регулярном архивировании и резервном копировании. Это необходимо для того, чтобы в случае инцидента можно было восстановить информацию о действиях в базе данных на протяжении определённого периода времени.

Правильная организация мониторинга и логирования значительно снижает риски утечек данных и повышает безопасность базы данных. Эти меры позволяют быстро реагировать на потенциальные угрозы, а также обеспечивают возможность расследования инцидентов и восстановления данных.

Вопрос-ответ:

Как предотвратить SQL-инъекции при разработке базы данных на PHP?

Для защиты от SQL-инъекций следует использовать подготовленные выражения (prepared statements) и параметризованные запросы. Это позволяет избежать прямого включения пользовательских данных в SQL-запросы, что делает их невосприимчивыми к инъекциям. Также важно правильно настраивать права доступа к базе данных, ограничив их только необходимыми операциями для каждого пользователя.

Что такое хеширование паролей и как правильно его реализовать в PHP?

Хеширование паролей представляет собой процесс преобразования пароля в уникальную строку фиксированной длины, которая не может быть возвращена в исходный вид. Для этого в PHP рекомендуется использовать алгоритмы, такие как bcrypt или Argon2. Это безопаснее, чем хранить пароли в базе данных в открытом виде. Для реализации можно использовать функции, такие как password_hash() для хеширования и password_verify() для проверки паролей.

Как защитить данные в базе от утечек через уязвимости в PHP?

Чтобы предотвратить утечку данных через уязвимости в PHP, следует использовать HTTPS для защиты передаваемых данных и избегать хранения конфиденциальной информации в открытом виде. Важно также регулярно обновлять версии PHP и всех используемых библиотек, чтобы избежать использования устаревших и уязвимых компонентов. Другим важным шагом является настройка корректных прав доступа на файлы конфигурации и базы данных, а также использование механизмов для контроля доступа на уровне приложений.

Какие существуют методы защиты от CSRF-атак в PHP?

Для защиты от CSRF-атак в PHP используется проверка уникальных токенов для каждой формы, отправляемой пользователем. Эти токены добавляются в форму и проверяются на сервере при получении запроса. Если токен не совпадает с ожидаемым, запрос отклоняется. Также важно использовать метод POST для чувствительных данных, а не GET, чтобы предотвратить их попадание в логи или историю браузера.

Как правильно настраивать права доступа к базе данных в PHP?

Для правильной настройки прав доступа к базе данных важно следовать принципу минимальных прав. Это означает, что каждому пользователю или процессу следует предоставлять только те привилегии, которые необходимы для выполнения их задач. В PHP это можно настроить через файл конфигурации базы данных, где каждый пользователь имеет доступ только к определенным таблицам и операциям (например, только на чтение или запись). Кроме того, стоит использовать уникальные учетные записи для каждого приложения или сервиса.

Какие методы защиты базы данных PHP от SQL-инъекций наиболее эффективны?

Для защиты базы данных от SQL-инъекций следует использовать несколько ключевых методов. В первую очередь, необходимо применять подготовленные запросы (prepared statements) с параметризацией. Это позволяет избежать подстановки пользовательских данных непосредственно в запрос. Также важно использовать функции для экранирования данных, такие как `mysqli_real_escape_string` или `PDO::quote`, для предотвращения нежелательных символов в запросах. Кроме того, стоит ограничивать привилегии доступа к базе данных, предоставляя пользователям только минимально необходимые права, и регулярно обновлять версии PHP и MySQL для устранения уязвимостей. Наконец, хорошей практикой будет использование фаерволов и мониторинг подозрительных запросов.

Как можно защитить базу данных PHP от утечек личных данных пользователей?

Для предотвращения утечек личных данных пользователей в PHP-скриптах, важно соблюдать несколько принципов безопасности. Во-первых, следует хранить данные в зашифрованном виде, особенно пароли и чувствительную информацию, используя надежные алгоритмы, такие как bcrypt или Argon2. Во-вторых, необходимо ограничить доступ к базе данных с помощью сильных паролей, двухфакторной аутентификации и регулярных проверок безопасности. Также рекомендуется использовать HTTPS для защиты данных при передаче по сети. Важно ограничить доступ к файлам конфигурации и базе данных, а также регулярно проводить аудиты безопасности для выявления возможных уязвимостей и их устранения.