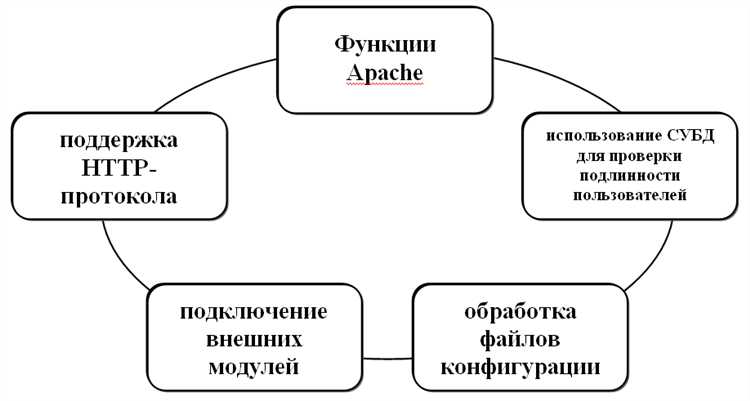

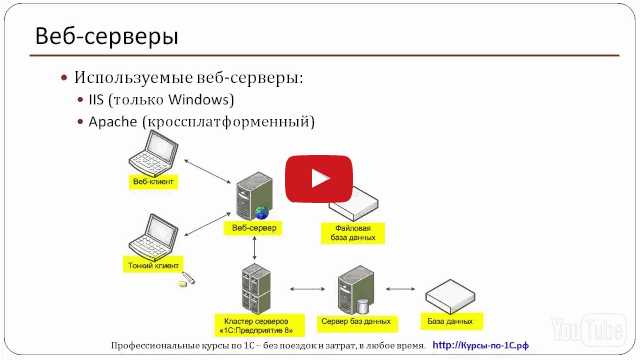

Связка 1С и Apache на сервере реализует взаимодействие между платформой 1С и веб-сервером для обеспечения доступа к бизнес-приложениям через интернет или локальную сеть. Apache выступает в роли обратного прокси, перенаправляя HTTP-запросы на сервер 1С, который обрабатывает бизнес-логику и возвращает результаты.

Для корректной работы требуется настроить модуль mod_proxy в Apache, указав правила проксирования на порт, на котором запущен сервер 1С (обычно 1540 или 1560). Важным моментом является настройка параметров безопасности – ограничение доступа по IP и использование SSL для шифрования трафика, так как передача данных без защиты увеличивает риск утечки информации.

Оптимизация производительности достигается за счет кеширования статических ресурсов Apache, разгрузки сервера 1С и настройки параметров соединения, включая тайм-ауты и число одновременных запросов. Рекомендуется также контролировать логи Apache для выявления и устранения возможных ошибок при взаимодействии с 1С.

Настройка Apache для проксирования запросов к серверу 1С

Для организации проксирования запросов от Apache к серверу 1С необходимо использовать модуль mod_proxy и его компоненты mod_proxy_http или mod_proxy_fcgi в зависимости от протокола взаимодействия.

В первую очередь убедитесь, что модули активированы в конфигурации Apache:

LoadModule proxy_module modules/mod_proxy.so

LoadModule proxy_http_module modules/mod_proxy_http.so

Для проксирования HTTP-запросов добавьте в файл конфигурации виртуального хоста или в основной конфиг Apache следующие директивы:

ProxyPass /1c/ http://127.0.0.1:1545/

ProxyPassReverse /1c/ http://127.0.0.1:1545/

Здесь 127.0.0.1:1545 – адрес и порт сервера 1С, на котором запущен веб-сервер 1С. Путь /1c/ – префикс, под которым Apache будет проксировать запросы.

Для корректной работы необходимо дополнительно настроить заголовки, чтобы сохранялась информация о клиенте и предотвращалось кеширование. Добавьте:

RequestHeader set X-Forwarded-For %{REMOTE_ADDR}s

ProxyPreserveHost On

Если сервер 1С настроен на HTTPS, используйте mod_proxy_ssl и укажите в ProxyPass URL с https. В этом случае важна настройка доверенных сертификатов для безопасного соединения.

Для обеспечения стабильности стоит ограничить количество одновременных соединений и задать таймауты:

ProxyTimeout 60

MaxKeepAliveRequests 100

После внесения изменений перезапустите Apache и проверьте доступ к 1С через проксируемый путь. Логирование ошибок поможет отследить возможные проблемы с проксированием.

Конфигурация виртуального хоста Apache для 1С:Предприятие

Для корректной работы 1С:Предприятие через Apache необходимо создать отдельный виртуальный хост с настройками, адаптированными под требования платформы. В конфигурационном файле Apache (обычно httpd.conf или sites-available/имя_сайта.conf) следует задать параметры, обеспечивающие правильную маршрутизацию и поддержку протоколов.

Пример минимальной конфигурации виртуального хоста:

<VirtualHost *:80>

ServerName 1c.example.local

DocumentRoot "/var/www/1c"

ProxyRequests Off

ProxyPreserveHost On

ProxyPass / http://localhost:1545/

ProxyPassReverse / http://localhost:1545/

ErrorLog ${APACHE_LOG_DIR}/1c_error.log

CustomLog ${APACHE_LOG_DIR}/1c_access.log combined

</VirtualHost>

В данном примере Apache действует как обратный прокси, перенаправляя запросы на HTTP-сервер 1С, запущенный на порту 1545. Важно отключить прямые прокси-запросы (ProxyRequests Off) и включить сохранение заголовка Host (ProxyPreserveHost On) для корректного определения домена 1С.

Необходимо удостовериться, что модули proxy, proxy_http и proxy_balancer активированы в Apache. Это делается командами:

a2enmod proxy

a2enmod proxy_http

a2enmod proxy_balancer

Дополнительно рекомендуется использовать директиву Timeout с увеличенным значением (например, 300 секунд) для учета длительных операций 1С. Если задействован SSL, нужно настроить отдельный виртуальный хост для 443 порта с соответствующими сертификатами и протоколами TLS.

Для обеспечения безопасности стоит ограничить доступ к виртуальному хосту по IP или настроить аутентификацию Apache. Логи ошибок и доступа должны находиться в отдельной папке для удобства мониторинга и быстрого устранения проблем.

В итоге конфигурация виртуального хоста Apache под 1С должна обеспечивать стабильное проксирование, корректную обработку заголовков и оптимальные параметры таймаута, что позволит обеспечить бесперебойную работу прикладных решений 1С через веб-интерфейс.

Использование модуля mod_proxy в связке с 1С

Модуль mod_proxy в Apache служит для организации обратного проксирования запросов к серверу 1С, обеспечивая гибкое распределение нагрузки и защиту внутренней инфраструктуры. Он позволяет направлять HTTP-запросы с веб-сервера на внутренний HTTP-сервер 1С, выступающий в роли приложений или веб-сервисов.

Для корректной работы связки важно настроить mod_proxy с учетом специфики протоколов 1С: HTTP-запросы должны передаваться без изменений, с сохранением заголовков авторизации и сессии. Используется директива ProxyPass, указывающая путь на внутренний адрес 1С, и ProxyPassReverse для корректной обработки ответов и редиректов.

Рекомендуется ограничить доступ к проксируемым адресам через настройки Require или IP-фильтрацию, чтобы предотвратить прямое обращение к серверу 1С. Включение логирования mod_proxy позволяет анализировать ошибки и производительность взаимодействия.

Для повышения стабильности соединения с 1С стоит настроить таймауты ProxyTimeout и параметры повторных попыток. При работе с крупными запросами важно увеличить параметры LimitRequestBody и настроить буферизацию.

Использование mod_proxy совместно с SSL-терминацией на Apache обеспечивает защищенный канал до 1С, при этом внутренние соединения могут быть небезопасными, что упрощает инфраструктуру. В сценариях с несколькими инстансами 1С модуль позволяет балансировать нагрузку через конфигурацию ProxyPass на разные адреса с использованием mod_proxy_balancer.

Настройка HTTPS и сертификатов для доступа к 1С через Apache

Для обеспечения защищённого доступа к 1С через Apache необходимо правильно сконфигурировать HTTPS и SSL-сертификаты. Первый шаг – подготовка сертификата и ключа. Для тестовой среды можно использовать самоподписанный сертификат, создаваемый командой:

openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /etc/ssl/private/1c.key -out /etc/ssl/certs/1c.crt

В продуктивной среде рекомендуется использовать сертификаты, выданные доверенными центрами сертификации (CA). После получения сертификата и приватного ключа их нужно разместить в директории сервера с ограниченными правами доступа (обычно /etc/ssl/private и /etc/ssl/certs).

Далее следует настроить виртуальный хост Apache. В конфигурационном файле, например, /etc/apache2/sites-available/1c-ssl.conf, указываются следующие параметры:

ServerName 1c.example.com

DocumentRoot /var/www/1c

SSLEngine on

SSLCertificateFile /etc/ssl/certs/1c.crt

SSLCertificateKeyFile /etc/ssl/private/1c.key

# При использовании цепочки сертификатов (CA Bundle)

SSLCertificateChainFile /etc/ssl/certs/ca-bundle.crt

ProxyPass / http://localhost:8080/

ProxyPassReverse / http://localhost:8080/

RequestHeader set X-Forwarded-Proto "https"

Важно обеспечить передачу заголовка X-Forwarded-Proto, чтобы 1С корректно определял протокол HTTPS при обращении через прокси Apache.

Для улучшения безопасности следует включить строгую политику шифрования, добавив в конфигурацию следующие директивы:

SSLProtocol all -SSLv2 -SSLv3 -TLSv1 -TLSv1.1

SSLCipherSuite HIGH:!aNULL:!MD5

SSLHonorCipherOrder on

После внесения изменений необходимо активировать модуль SSL и виртуальный хост командой:

a2enmod ssl

a2ensite 1c-ssl

systemctl reload apache2

Проверка корректности установки сертификата проводится с помощью утилит openssl s_client -connect 1c.example.com:443 или через браузер, который должен показать защищённое соединение без предупреждений.

Обработка внешних запросов к веб-сервисам 1С через Apache

Для обеспечения взаимодействия 1С с внешними системами через веб-сервисы используется связка с веб-сервером Apache, который выступает в роли прокси и балансировщика запросов.

Основные этапы и рекомендации по настройке обработки внешних запросов:

- Настройка виртуального хоста Apache:

- Создайте отдельный виртуальный хост с указанием DocumentRoot, где расположена 1С-инфраструктура (чаще всего – путь к папке публикации веб-сервиса).

- Обязательно укажите корректные директивы ProxyPass и ProxyPassReverse для перенаправления SOAP или REST запросов к внутреннему HTTP-серверу 1С (обычно 1541 порт).

- Использование модуля mod_proxy:

- Активируйте mod_proxy и mod_proxy_http для поддержки проксирования HTTP-запросов.

- Обеспечьте правильное перенаправление заголовков Authorization, если веб-сервис требует аутентификации.

- Обработка URL и маршрутизация:

- Определите чёткую схему URL для веб-сервисов, чтобы исключить пересечения с другими ресурсами сервера.

- Для REST-сервисов используйте RewriteRule для более гибкой маршрутизации запросов.

- Управление нагрузкой и сессиями:

- При высокой нагрузке рекомендуются настройки KeepAlive и LimitRequestBody для оптимизации соединений.

- Обработка сессий должна происходить на стороне 1С, Apache не должен вмешиваться в управление сессиями.

- Безопасность:

- Используйте SSL/TLS на уровне Apache для защиты передаваемых данных.

- Ограничьте доступ по IP или настройте базовую аутентификацию для чувствительных веб-сервисов.

- Регулярно обновляйте Apache и модули для устранения уязвимостей.

Точная настройка связки Apache + 1С позволяет обеспечить стабильную, безопасную и производительную обработку внешних запросов к веб-сервисам, минимизируя задержки и снижая риски сбоев.

Особенности взаимодействия Apache с сервером 1С под Windows и Linux

Под Windows взаимодействие Apache с сервером 1С чаще реализуется через модуль mod_isapi, так как 1С:Предприятие поддерживает ISAPI-интерфейс. Настройка требует установки соответствующего расширения и указания пути к исполняемому файлу ws_isapi.dll в конфигурации Apache. Особое внимание необходимо уделить правам доступа: процесс Apache должен запускаться от имени пользователя, обладающего правами на выполнение компонентов 1С. Нередко возникают сложности с корректной обработкой длинных URL, что требует явной настройки параметра AllowEncodedSlashes в Apache.

Под Linux прямой поддержки ISAPI нет, поэтому применяется связка Apache с FastCGI или проксирование через mod_proxy на веб-сервер 1С (обычно это встроенный HTTP-сервер платформы). На практике чаще используется mod_proxy_http с передачей запросов на порт, на котором работает сервер 1С. Для обеспечения стабильности соединения важно явно задать параметры ProxyTimeout и ProxyPassReverse. Стоит также отключить буферизацию на уровне Apache, чтобы избежать задержек при передаче больших объёмов данных между клиентом и сервером 1С.

Ключевые различия связаны с архитектурой: в Windows 1С встраивается в веб-сервер, а в Linux – обслуживается отдельно. Это влияет на отказоустойчивость и масштабируемость. Под Linux проще реализовать балансировку нагрузки и независимое обновление компонентов, но требуется точная настройка взаимодействия между Apache и сервером 1С, включая контроль заголовков, кодировки и состояния соединений.

Диагностика ошибок и логирование в связке Apache и 1С

Для оперативного выявления и устранения проблем в интеграции Apache с 1С необходимо правильно организовать систему логирования и диагностики. Ошибки могут возникать на уровне веб-сервера, приложения или при взаимодействии компонентов.

- Журналы Apache: лог ошибок находится по пути

/var/log/apache2/error.log(для Debian-подобных систем) или/var/log/httpd/error_log(для RHEL-подобных). При использовании модулей, таких какmod_proxyилиmod_rewrite, включите расширенное логирование через директивыLogLevel debugиRewriteLog. - Доступ к логам 1С: платформа 1С:Предприятие сохраняет логи в каталоге

~/1cv8log/. Используйте параметр запуска/EnableEventLogдля включения событийного журнала. Для более детального контроля применяйте параметры/Outи/DumpResult. - Формат HTTP-запросов: включите логирование запросов на стороне Apache через директиву

CustomLog. Анализируйте логи на предмет кодов состояния 5xx (ошибки сервера) и 4xx (ошибки клиента). - Проблемы с проксированием: при использовании

ProxyPassиProxyPassReverseобращайте внимание на тайм-ауты. Увеличьте значенияProxyTimeoutиTimeoutв конфигурации Apache, если в логах 1С фиксируются обрывы соединения. - Диагностика сетевого взаимодействия: используйте утилиты

tcpdumpиnetstatдля отслеживания соединений между Apache и сервером 1С. Особенно важно при использовании Balancer-модуля или нескольких рабочих процессов. - Анализ логов: применяйте утилиты

grep,awk,goaccessдля фильтрации и анализа логов Apache. Для логов 1С существует утилитаLogParserот разработчиков 1С.

Для автоматизации мониторинга внедряйте системные средства, такие как logrotate для архивирования логов и fail2ban для защиты от подозрительных HTTP-запросов. Интеграция с системами мониторинга (Zabbix, Prometheus) позволяет контролировать загрузку, отклики и наличие ошибок в связке Apache–1С в реальном времени.

Ограничение доступа к 1С через Apache по IP и логину

Для ограничения доступа к веб-клиенту 1С через Apache по IP-адресу используется директива Require модуля mod_authz_core. В конфигурационном файле виртуального хоста необходимо указать допустимые IP-адреса внутри блока <Directory> или <Location>:

<Location /1c/ >

Require ip 192.168.0.0/24

Require ip 10.0.0.5

</Location>

Для реализации аутентификации по логину и паролю используется mod_auth_basic совместно с mod_authn_file. Сначала создается файл паролей командой:

htpasswd -c /etc/apache2/.htpasswd user1

В конфигурации добавляются параметры:

<Location /1c/ >

AuthType Basic

AuthName "Restricted Access"

AuthUserFile /etc/apache2/.htpasswd

Require valid-user

</Location>

Для комбинирования ограничений по IP и логину необходимо использовать директиву RequireAll:

<Location /1c/ >

<RequireAll>

Require ip 192.168.0.0/24

Require valid-user

</RequireAll>

AuthType Basic

AuthName "1C Access"

AuthUserFile /etc/apache2/.htpasswd

</Location>

После внесения изменений перезапустите Apache: systemctl restart apache2. Убедитесь, что доступ к каталогу 1С закрыт для неавторизованных пользователей и внешних IP-адресов. Для дополнительной защиты рекомендуется использовать HTTPS и ограничить доступ к порту 80/443 через брандмауэр.