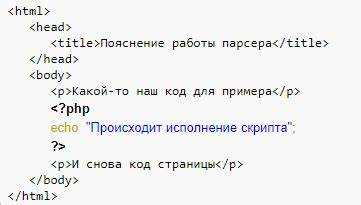

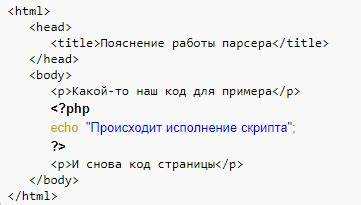

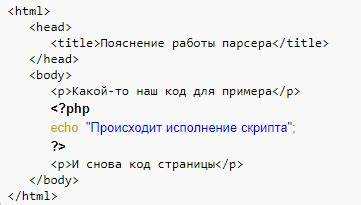

PHP – это серверный язык программирования. В отличие от HTML, CSS или JavaScript, его исходный код не передаётся пользователю: сервер обрабатывает PHP-скрипты, а браузер получает только сгенерированный HTML. Поэтому получить исходный PHP-код чужого сайта напрямую невозможно, если только сервер не настроен некорректно.

Первое, что следует проверить – это наличие ошибок конфигурации сервера. В редких случаях сервер по ошибке может отдавать исходный код PHP-файлов в виде текста. Это происходит, если модуль PHP отключён или неправильно настроен. Чтобы это выявить, достаточно перейти по URL с расширением .php и посмотреть, что именно отображается: HTML-страница или текст с синтаксисом PHP.

Другой способ – уязвимости в безопасности. Если сайт содержит директории с открытым листингом файлов (например, /includes/ или /backup/), возможно, удастся обнаружить резервные копии, незашифрованные скрипты или тестовые версии файлов с расширениями .php~, .bak, .txt. Эти файлы часто остаются на сервере по невнимательности и могут содержать исходный код.

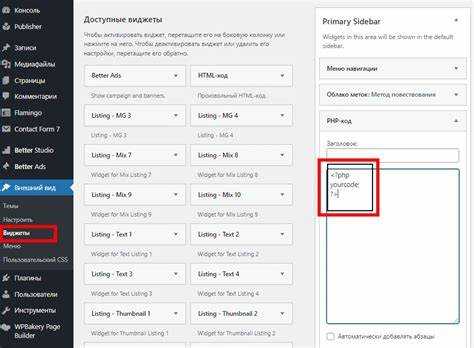

Если сайт работает на популярной CMS (например, WordPress или Joomla), имеет смысл искать исходный код на GitHub или форумах разработчиков. Многие сайты используют типовые темы и плагины без модификаций. Исходный код этих компонентов открыт и может дать понимание логики работы сайта.

Важно: любые попытки получить доступ к исходному коду, минуя разрешённые способы, считаются несанкционированным доступом и могут нарушать законы. Все действия должны быть законными и этичными.

Почему невозможно получить исходный PHP-код через браузер

Браузер взаимодействует с веб-сервером по протоколу HTTP и получает уже обработанный результат выполнения PHP-скриптов. Сервер интерпретирует PHP-код на своей стороне, преобразуя его в HTML, JSON или другой формат, который и передаётся клиенту. Исходный код остаётся недоступным, поскольку он даже не попадает в сетевой трафик.

Если PHP-файл по ошибке выдан как текст (например, при неправильной настройке сервера), то браузер может отобразить его содержимое. Однако это исключение, связанное с администрированием, а не с возможностью получить код намеренно. Современные серверы, такие как Apache и Nginx, обрабатывают PHP через модули (mod_php, php-fpm), что исключает передачу сырого кода.

Даже при использовании инструментов разработчика (DevTools в Chrome, Firefox и др.) невозможно просмотреть PHP-код, так как они анализируют уже сгенерированную страницу, а не исходные скрипты.

Рекомендация: если вы являетесь владельцем сайта и хотите изучить свой PHP-код, используйте доступ по SSH или FTP. Для стороннего сайта это невозможно без нарушения закона или уязвимостей в серверной части.

Чем отличается клиентский и серверный код сайта

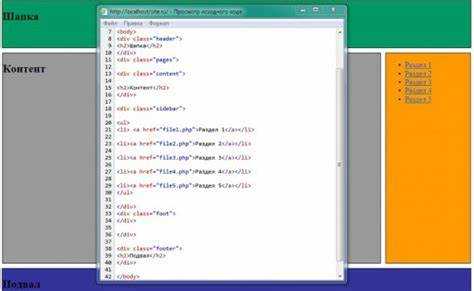

Клиентский код обрабатывается непосредственно в браузере пользователя. Это HTML, CSS и JavaScript. Он доступен для просмотра через инструменты разработчика в любом современном браузере. Всё, что передаётся с сервера, пользователь может изучить, изменить и сохранить. Поэтому не следует размещать в клиентском коде логинизацию, пароли, токены или алгоритмы обработки конфиденциальных данных.

Серверный код выполняется на сервере до отправки результата в браузер. В случае с PHP, это скрипты, которые генерируют HTML, обрабатывают формы, взаимодействуют с базой данных, проверяют авторизацию. Пользователь никогда не видит исходный PHP-код, если сервер настроен корректно. Запросы обрабатываются сервером, и в браузер передаётся только результат работы – как правило, уже скомпонованная HTML-страница.

Проверить, где именно работает код, просто: если вы можете открыть его через Ctrl+U или в «Инспекторе» браузера – это клиент. Если нет доступа к логике, но сайт отвечает на действия – код работает на сервере. Нельзя получить исходники PHP без доступа к серверу или его уязвимостям.

Как распознать, используется ли PHP на сайте

- Проверьте расширение URL. Если страница оканчивается на

.php, это прямой признак использования PHP. Пример:example.com/index.php. - Проанализируйте HTTP-заголовки. Используйте инструменты типа curl или DevTools. В ответах может присутствовать строка

X-Powered-By: PHP. - Просмотрите код страницы через DevTools. Обратите внимание на асинхронные запросы (AJAX) – если они отправляются на файлы с расширением

.php, это подтверждает наличие PHP на сервере. - Изучите структуру URL. Наличие параметров вида

?id=123может указывать на динамическую генерацию контента, часто реализуемую через PHP. - Используйте сторонние сервисы: например, BuiltWith или Wappalyzer. Они сканируют технологии сайта и часто обнаруживают PHP в серверной части.

- Проверьте наличие стандартных файлов PHP:

phpinfo.phpилиtest.php. Если администратор не удалил их, можно получить информацию о PHP-окружении (используйте только в легальных целях). - Анализируйте ответы на ошибочные запросы. В некоторых случаях сервер возвращает сообщения об ошибках с упоминанием PHP, например:

Fatal error in /var/www/html/index.php.

Можно ли получить PHP-код через просмотр кэша поисковых систем

Кэш поисковых систем, таких как Google или Bing, сохраняет копии HTML-версий страниц, которые доступны на момент индексации. Эти копии включают только сгенерированный результат выполнения скриптов на сервере, но не сам исходный код PHP.

PHP-код обрабатывается сервером до передачи страницы в браузер или поисковый робот. В кэш попадает только итоговая HTML-разметка, сформированная после выполнения всех PHP-скриптов. Даже если страница генерируется динамически, в кэше сохраняется только тот вид, который был выдан в момент индексации – без логики, условий или переменных из PHP.

Поисковые системы не имеют доступа к файловой структуре сервера и не хранят исходные файлы сайтов. Исключением могут быть только случаи неправильной серверной настройки, когда PHP-файлы не обрабатываются и отдаются как текст. В этом случае в кэш может попасть PHP-код, но это результат ошибки администратора, а не особенностей кэширования.

Для защиты от утечек необходимо проверять корректность конфигурации веб-сервера: Apache должен иметь модуль `mod_php`, а Nginx – правильно настроенный блок `location` с передачей обработки в PHP-FPM. Дополнительно стоит запретить индексацию чувствительных директорий через файл robots.txt и отключить листинг каталогов.

Кэш поисковиков не является инструментом получения исходников. Он отражает только то, что уже доступно пользователям и не содержит серверной логики. Надёжная конфигурация сервера – основа защиты исходного PHP-кода от случайной публикации в кэше.

Как использовать уязвимости сайта для получения PHP-кода

Извлечение PHP-кода возможно при наличии ошибок в конфигурации или реализации сайта. Ниже перечислены конкретные типы уязвимостей, которые можно использовать для доступа к исходным файлам.

- Локальное включение файлов (LFI): при уязвимости LFI можно подключить произвольные файлы сервера. Если лог веб-сервера доступен и содержит внедрённый PHP-код, а затем его подключают через параметр, можно добиться исполнения кода или утечки данных.

- Удалённое включение файлов (RFI): если сервер позволяет подключать внешние ресурсы, возможно внедрение внешнего PHP-скрипта. При неправильной настройке

allow_url_includeможно добиться отображения или выполнения стороннего кода. - Ошибки обработки исключений: неправильно настроенные обработчики ошибок (например,

display_errors = On) могут раскрыть пути к файлам, переменные и части PHP-кода в случае исключений или фатальных ошибок. - Недостатки в правах доступа: при прямом доступе к исходным .php-файлам через HTTP (например, если скрипты резервных копий названы .php.bak и доступны из браузера), можно получить исходник при загрузке файла как текста.

- Неправильная настройка сервера: если сервер не обрабатывает .php-файлы как код (например, по ошибке скопирован PHP-файл с расширением .txt или .phps), он может отдать исходник в открытом виде.

- Проверь параметры URL на возможность подстановки путей:

?page=../../../../etc/passwd - Ищи директории с доступом к резервным копиям:

/backup/,/old/,/dev/ - Попробуй получить .phps-версии скриптов:

/index.phps - Отправляй некорректные параметры для вызова ошибок:

?id=,?user[]=test

Все действия должны проводиться только с согласия владельца ресурса. Несанкционированный доступ к данным нарушает законодательство.

Какие инструменты применяют пентестеры для анализа серверной логики

Для анализа серверной логики пентестеры используют специализированные инструменты, которые помогают выявлять уязвимости на уровне серверной стороны. Это не только средства для сканирования, но и инструменты для глубокого анализа взаимодействия между клиентом и сервером, а также для изучения логики приложений.

Burp Suite – это один из самых популярных инструментов для проведения пентестов на уровне веб-приложений. Он позволяет перехватывать и анализировать HTTP(S) трафик, искать уязвимости в серверной логике, включая SQL-инъекции, XSS и другие типы атак. Burp Suite предоставляет мощные функции для автоматизированного сканирования, а также для ручного тестирования, что делает его универсальным инструментом для работы с серверной логикой.

OWASP ZAP – бесплатный аналог Burp Suite, разработанный проектом OWASP. ZAP обеспечивает перехват трафика, сканирование уязвимостей и предоставляет функции для модификации запросов. Он полезен для анализа безопасности серверной логики и может быть использован как в процессе разработки, так и в ходе тестирования уже работающих приложений.

Wireshark – инструмент для анализа сетевого трафика, который помогает пентестерам изучать данные, передаваемые между сервером и клиентом. Он позволяет перехватывать пакеты, анализировать протоколы и выявлять проблемы с аутентификацией, шифрованием и другими аспектами безопасности серверной логики.

Metasploit – этот инструмент используется для эксплуатации уязвимостей и проведения атак на серверы. Metasploit позволяет пентестерам моделировать реальные угрозы и тестировать защиту серверной логики, помогая найти слабые места, которые могут быть использованы злоумышленниками для обхода безопасности.

Nikto – сканер веб-серверов, который анализирует конфигурацию сервера, ищет уязвимости в приложениях и проверяет наличие устаревших версий серверного ПО. Nikto полезен для проверки безопасности серверной логики и может быть использован для обнаружения уязвимостей, таких как незашифрованные соединения или старые версии серверных приложений.

Wfuzz – инструмент для выполнения атак с использованием фуззинга, который помогает находить уязвимости в серверной логике. Wfuzz может использоваться для тестирования на подверженность серверов к SQL-инъекциям, ошибкам в обработке параметров URL и других атак.

Hydra – инструмент для подбора паролей с использованием различных методов атак. Применяется для проверки защищенности серверной логики на основе аутентификации. Hydra может помочь тестировать стойкость серверной логики к атакам методом подбора пароля и других атак на учетные данные.

Для эффективного анализа серверной логики пентестерам важно сочетать использование различных инструментов, а также проводить мануальные тесты, чтобы выявить сложные уязвимости, которые автоматические сканеры не могут обнаружить. Это поможет обеспечить комплексную защиту серверной части веб-приложений и снизить риски, связанные с эксплуатацией уязвимостей.

Можно ли восстановить PHP-логику по доступному HTML и JS

Однако, сам по себе HTML-код не может воспроизвести логику работы PHP. HTML просто структурирует информацию для отображения, а JS добавляет динамическое поведение. PHP же обрабатывает данные на сервере и формирует ответы, которые затем отправляются в виде HTML. Если страницы сайта сильно зависимы от взаимодействия с сервером (например, формы или сложные фильтры), можно предположить, что PHP используется для генерации этого контента, но детали логики останутся скрытыми.

Скрипты JavaScript, которые взаимодействуют с сервером, могут содержать полезную информацию. Например, параметры, передаваемые в запросах, могут намекать на то, какие данные или действия ожидаются от PHP-скрипта. В таких случаях можно попытаться воссоздать логику, анализируя структуру запросов и ответы от сервера, но это не даст полного представления о серверной логике.

Иногда доступ к серверным логам или дополнительная информация из браузера, например, сессии или cookies, может дать дополнительные подсказки. Но если на сервере используется динамическая генерация контента с большими вариациями, полное восстановление PHP-логики только через HTML и JS становится практически невозможным.

Как легально изучать PHP-код на примерах с открытым исходным кодом

Изучение PHP-кода на примерах с открытым исходным кодом – один из лучших способов понять принципы разработки на этом языке. Однако, важно соблюдать несколько правил, чтобы оставаться в рамках закона и этики. Рассмотрим, как это сделать.

Первый шаг – поиск проектов с открытым исходным кодом. Одним из самых популярных ресурсов для этого является GitHub. На этой платформе размещено огромное количество репозиториев с кодом, включая PHP-проекты. Важно проверять лицензию каждого репозитория. Например, лицензии MIT, GPL, Apache позволяют использовать код с минимальными ограничениями, в то время как лицензии типа «все права защищены» ограничивают возможность использования, модификации или распространения кода.

Чтобы легально изучать PHP-код, нужно убедиться, что проект, который вы исследуете, разрешает это. Лицензия должна быть указана в файле LICENSE или в других документах репозитория. Например, проект с лицензией GPL требует, чтобы изменения в коде были также открыты для общества, если вы решите использовать этот код в своих проектах.

Изучать код в рамках лицензий – это не только легально, но и этично. Например, вы можете брать примеры кода, адаптировать их под свои нужды, но всегда уважайте авторские права. Важно не только понимать, как работает код, но и стремиться к честному использованию, добавляя свою ценность в виде улучшений или документации.

Никогда не стоит копировать чужой код полностью и без изменений, особенно если это противоречит условиям лицензии. Такие действия могут привести к юридическим последствиям. Вместо этого используйте код как учебный материал, внедряя собственные решения и идеи. Это позволит вам не только учиться, но и развивать собственные навыки программирования.

Кроме того, существуют образовательные платформы и ресурсы, где можно найти примеры PHP-кода с открытым исходным кодом, специально предназначенные для обучения. Некоторые онлайн-курсы и видеоуроки включают ссылку на репозитории с примерными проектами, которые вы можете использовать в рамках курса без нарушений лицензионных соглашений.

Чтобы извлечь максимальную пользу из изучения открытого кода, старайтесь не просто читать его, но и активно участвовать в развитии проекта. Открытые сообщества, такие как те, что поддерживают репозитории на GitHub, приветствуют внесение изменений, исправлений и улучшений. Это дает возможность получить обратную связь от опытных разработчиков и получить практический опыт в реальных проектах.

Таким образом, изучение PHP-кода на примерах с открытым исходным кодом – это не только полезная практика, но и отличная возможность для легального развития как разработчика, если соблюдать условия лицензий и уважать права других программистов.

Вопрос-ответ:

Как можно просмотреть исходный PHP код сайта?

Чтобы увидеть исходный PHP код сайта, нужно понимать, что PHP — это серверный язык программирования, и его код выполняется на сервере, прежде чем быть отправленным в браузер. Поэтому прямо на сайте вы не увидите исходный код PHP. Однако вы можете увидеть HTML и JavaScript код, которые генерируются сервером и отправляются на клиентскую сторону. Для этого можно воспользоваться инструментами разработчика в браузере (обычно нажатием F12) и перейти в раздел «Исходный код» или «Сеть». Это позволит изучить, как сервер формирует страницу, но сам PHP код остается скрытым.

Можно ли каким-то образом просмотреть код PHP, который лежит на сервере?

Нет, невозможно просмотреть исходный PHP код, который находится на сервере, просто посетив сайт. PHP выполняется на сервере, и в браузер отправляется только результат его работы — HTML, CSS и JavaScript. Однако, если у вас есть доступ к серверу (например, через FTP или панель управления хостингом), вы можете увидеть и редактировать PHP файлы напрямую. В противном случае, если вы не имеете доступа к серверу, код будет скрыт.

Есть ли способы получить доступ к PHP коду сайта, если у меня нет доступа к серверу?

Если у вас нет доступа к серверу, то доступ к PHP коду напрямую будет невозможен. Однако, можно использовать различные методы для анализа поведения сайта. Например, вы можете исследовать запросы и ответы на сервер с помощью инструментов разработчика в браузере. Также можно изучать API, если сайт использует его для получения данных. Некоторые сайты публикуют исходные коды на платформах вроде GitHub, если проект открыт. Но в большинстве случаев, код PHP будет скрыт, и вы не сможете увидеть его, не имея прямого доступа к серверу.

Что делать, если я хочу увидеть PHP код сайта для изучения или проверки уязвимостей?

Если вы хотите изучить PHP код сайта для обучения или проверки на уязвимости, важно помнить, что без разрешения владельца сайта такие действия могут быть незаконными. Если вы хотите изучить код безопасно, можно искать открытые репозитории с исходными кодами на GitHub или других платформах. Также существует множество учебных ресурсов, где предоставлены реальные примеры PHP кода. Если цель — проведение тестов на безопасность, это должно быть сделано с разрешения владельца ресурса, например, через программу Bug Bounty, где вам платят за нахождение уязвимостей.