В условиях растущей цифровой анонимности определение IP-адреса участника в Zoom может потребоваться для выявления источника нарушений, пресечения утечек информации или проведения внутреннего расследования. Несмотря на то что сама платформа Zoom не предоставляет IP-адреса собеседников обычным пользователям, существуют технические методы и инструменты, позволяющие получить эти данные при соблюдении определённых условий.

Один из действенных способов – использование снифферов трафика, таких как Wireshark. При запуске сессии Zoom в локальной сети можно отфильтровать пакеты по UDP-протоколу и обнаружить IP-адреса, с которых поступает мультимедийный трафик. Важно учитывать, что большинство соединений в Zoom проходят через серверы компании, поэтому прямой IP-адрес другого участника будет виден только при условии P2P-соединения, которое возможно, например, в звонках между двумя пользователями без включённой записи в облако.

Ещё один метод – создание фишинговой ссылки на внешний ресурс с логированием IP-адресов. Такой подход может использоваться в сочетании с сообщениями в чате Zoom или рассылками. При переходе по ссылке IP-адрес фиксируется веб-сервером. Этот способ требует настройки собственного сервера или использования готовых решений вроде Grabify, но должен применяться с учётом правовых ограничений.

Альтернативный путь – анализ сетевой инфраструктуры корпоративного уровня. Если Zoom используется внутри организации, системный администратор может отслеживать исходящие соединения с рабочих станций к серверам Zoom и сопоставлять их с активностью пользователей. Для этого применяются журналы межсетевых экранов, прокси-серверов и систем мониторинга трафика.

Возможности встроенных журналов Zoom для получения IP-адресов

Платформа Zoom предоставляет администраторам учетных записей доступ к журналам активности, содержащим детальные сведения о подключениях участников. Для получения IP-адресов необходимо иметь роль администратора и доступ к панели управления Zoom Admin.

В разделе «Dashboard» (Панель мониторинга) перейдите в подраздел «Meetings» и выберите интересующую конференцию. В списке участников отображается информация о каждом подключении, включая IP-адрес, время входа и продолжительность сеанса.

Альтернативный путь – использование раздела «Reports» → «Active Hosts». Отчеты о прошедших конференциях включают метаданные, в том числе IP-адреса подключений, если включен сбор таких данных в настройках учетной записи.

Важно: по умолчанию IP-адреса могут быть скрыты. Для их отображения необходимо активировать расширенные журналы в настройках учетной записи Zoom. Это делается через меню «Account Settings» → «Admin» → «Meetings» → включить опцию «Dashboard metrics».

Журналы Zoom позволяют отслеживать не только публичные IP-адреса, но и географическое местоположение подключения, что полезно при анализе подозрительной активности. Полученные данные можно экспортировать в CSV-формате для последующей обработки.

Доступ к этим данным ограничен уровнем прав администратора и зависит от типа подписки. Пользователи с базовым уровнем доступа не могут просматривать журналы подключения.

Как запросить IP-адреса участников у администратора конференции

Zoom не предоставляет IP-адреса участников обычным пользователям. Единственный легальный способ получить такие данные – обратиться к администратору конференции, обладающему правами владельца аккаунта или администратора учетной записи Zoom.

Сначала необходимо узнать, кто конкретно является владельцем конференции. Это можно определить через приглашение на встречу или описание мероприятия, где указывается организатор. Контактные данные администратора, как правило, доступны в корпоративной системе или по запросу в IT-отделе организации.

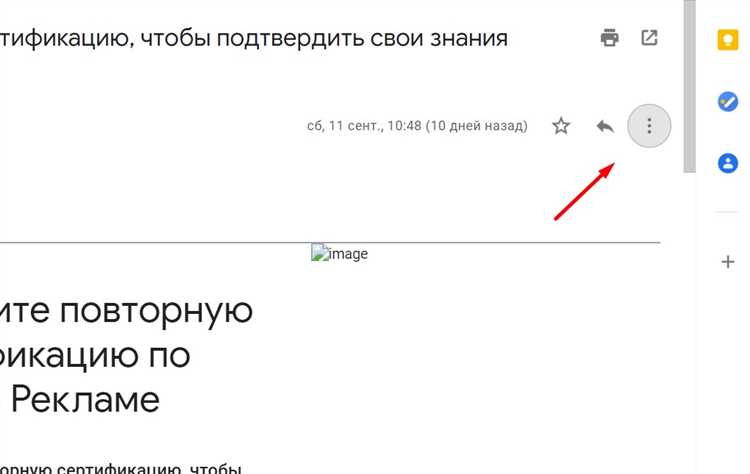

Обращение должно быть оформлено письменно, желательно по корпоративному каналу связи. В запросе укажите точную дату, время и название конференции, а также конкретную цель получения IP-адресов – например, инцидент безопасности или внутреннее расследование. Без четкой формулировки цели администратор откажет в предоставлении информации в соответствии с политикой конфиденциальности Zoom.

Администратор, обладая доступом к панели управления Zoom (Zoom Admin Console), может экспортировать лог-файлы активности пользователей. В разделе «Dashboard» или «Reports» доступны логи подключения, содержащие IP-адреса, время входа и используемые устройства. При наличии запроса от службы безопасности или руководства, администратор вправе передать эти данные официально.

Важно помнить, что доступ к подобной информации строго регламентирован, и ее использование вне согласованного контекста может нарушать локальные законы о защите персональных данных.

Использование командной строки и сетевого монитора во время звонка

Во время активного звонка в Zoom можно отследить сетевые подключения и попытаться выявить IP-адреса участников с помощью встроенных инструментов операционной системы. Наиболее эффективны следующие шаги:

- Перед началом звонка откройте командную строку с правами администратора.

- Запустите команду

netstat -nилиnetstat -naoдля отображения всех активных подключений с IP-адресами и портами. - Обратите внимание на подключения к нестандартным портам (не 443 и 80) с удалёнными IP-адресами, отличными от серверов Zoom. Серверы Zoom часто используют диапазоны Amazon AWS и имеют характерные IP (например, 3.x.x.x, 13.x.x.x).

- Используйте фильтр командой

netstat -n | findstr :8801или аналогичный, чтобы сузить список по порту, если известно, какой используется Zoom на вашей системе.

Для более детального анализа трафика применяйте сетевой монитор Wireshark:

- Запустите Wireshark перед началом сессии и начните захват пакетов на основном сетевом интерфейсе.

- Фильтруйте трафик по протоколу

udpилиrtp, так как Zoom активно использует UDP для передачи видео и аудио. - Используйте фильтр

ip.addr != ваш_IPдля исключения локального адреса и облегчения анализа внешних подключений. - Сравните IP-адреса с базами публичных IP, чтобы определить, принадлежат ли они обычным пользователям или серверам Zoom.

Особое внимание следует уделить IP-адресам, к которым устанавливается прямое соединение по нестандартным портам сразу после начала звонка. Такие адреса с большой вероятностью могут принадлежать другим участникам при использовании peer-to-peer-соединений.

Анализ трафика Zoom через Wireshark: пошаговая инструкция

Запустите Wireshark и выберите сетевой интерфейс, через который проходит интернет-трафик (чаще всего это Ethernet или Wi-Fi). Убедитесь, что программа фиксирует активность в реальном времени.

Перед началом Zoom-сессии очистите журнал захвата трафика с помощью опции «Capture > Restart» для исключения посторонних данных. Затем подключитесь к конференции в Zoom.

В процессе сеанса примените фильтр ip.addr == ваш_IP, чтобы сузить выборку до пакетов, связанных с вашим устройством. Можно использовать более точный фильтр: zoom.us или udp.port == 8801, если Zoom использует UDP-соединение, характерное для видеозвонков.

После завершения звонка остановите захват. Используйте функцию «Follow UDP Stream» для анализа содержимого конкретного соединения. Найдите пакеты, исходящие от вашего IP и направленные на внешние адреса – это, скорее всего, IP-адреса других участников или серверов Zoom.

Обратите внимание на частоту и объем пакетов. Zoom передаёт медиа-трафик в реальном времени, что сопровождается стабильным потоком UDP-пакетов. Адреса назначения с высокой интенсивностью обмена – кандидаты на анализ.

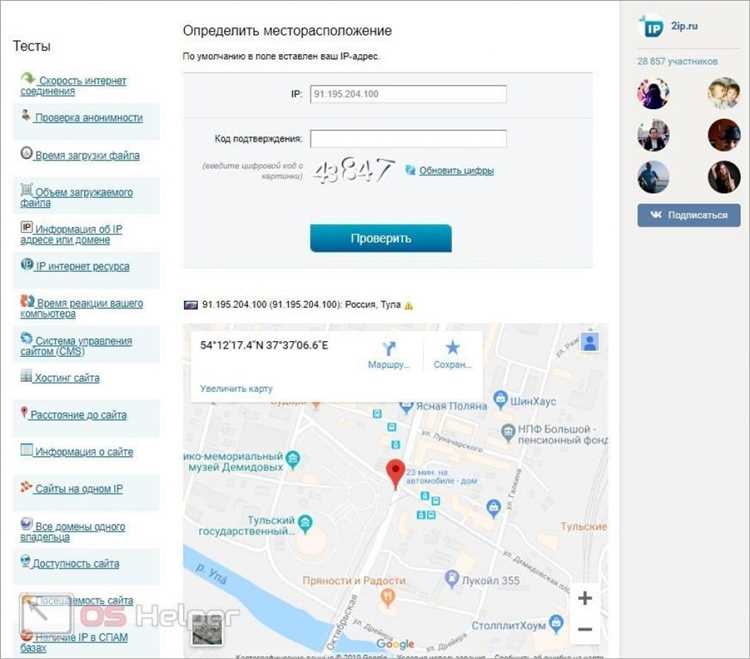

Скопируйте подозрительные IP-адреса и проверьте их через службы геолокации (например, ipinfo.io или MaxMind), чтобы исключить адреса Zoom-серверов и выявить потенциальные адреса конечных участников.

Если в настройках Zoom включена прямая передача (peer-to-peer), вероятность обнаружения реального IP-адреса участника увеличивается. При использовании прокси или VPN на стороне участника анализ трафика покажет только адрес промежуточного сервера.

Применение сторонних прокси-серверов для логирования подключений

Сторонние прокси-серверы позволяют зафиксировать сетевую активность участников Zoom-сеанса при условии, что их трафик проходит через контролируемый узел. Это возможно в локальных сетях, при использовании корпоративных VPN или при централизованном доступе к интернету через шлюз с функцией проксирования.

Для логирования IP-адресов участников необходимо развернуть прокси-сервер с возможностью подробного журналирования HTTP(S)-трафика. Наиболее подходящие решения – Squid, mitmproxy (для HTTPS) или корпоративные прокси с поддержкой логирования по IP, времени и домену. В настройках Zoom при этом важно запретить прямое соединение, направляя весь трафик через прокси.

При подключении через Zoom-клиент устанавливаются соединения с серверами *.zoom.us. Прокси фиксирует исходные IP-адреса, время подключения и целевой домен, что позволяет идентифицировать участника по временным меткам и логам доступа.

Рекомендуемые параметры логирования:

| Параметр | Описание |

|---|---|

| Client IP | Фиксация исходного IP-адреса участника |

| Timestamp | Точное время запроса |

| Request Host | Целевой домен (например, zoom.us) |

| Request Method | Тип запроса (CONNECT, GET и др.) |

Для повышения точности рекомендуется использовать DNS-резолвинг на стороне прокси и сохранять журнал в формате, пригодном для последующего анализа (например, JSON или syslog). При необходимости можно сопоставить IP с данными DHCP-сервера или VPN-шлюза для установления личности участника.

Ограничения при использовании VPN и маскирующих сервисов участниками

VPN и прокси-сервисы изменяют внешний IP-адрес пользователя, что значительно затрудняет прямое определение реального адреса участника в Zoom. Однако некоторые VPN используют пул общих IP, которые легко идентифицируются по частоте запросов и географической дислокации, что позволяет приблизительно определить использование маскировки.

Zoom фиксирует метаданные соединения, включая тип сети и задержки, что может указывать на наличие промежуточных серверов. При использовании VPN увеличивается время отклика и меняется маршрут передачи данных, что при анализе трафика можно выявить как подозрительный признак.

Некоторые корпоративные VPN внедряют дополнительные уровни шифрования и туннелирования, усложняя пассивное выявление IP. В таких случаях для выявления реального адреса требуется комплексный анализ сетевых логов, включая сопоставление данных из нескольких источников, например, временных меток и поведения пользователя.

Рекомендуется применять скрипты и инструменты, которые анализируют не только IP, но и параметры соединения, такие как TTL, порты и протоколы. В сочетании с динамическим мониторингом изменений IP можно выявлять случаи частой смены адресов, характерные для VPN и прокси.

Важным ограничением является невозможность получить реальный IP через Zoom API напрямую, так как сервис защищает конфиденциальность участников. Доступ к более детальной информации возможен только на уровне сетевой инфраструктуры организации, принимающей видеоконференцию.

Правовые аспекты сбора и использования IP-адресов в Zoom-сессиях

Сбор и обработка IP-адресов участников Zoom-сессий регулируется законодательством о персональных данных и цифровой безопасности. IP-адресы признаются персональными данными, поскольку позволяют идентифицировать пользователя или его устройство.

- Согласие участников. Для легитимного сбора IP-адресов требуется явное согласие участников на обработку их персональных данных в рамках конкретной видеоконференции.

- Информирование. Организатор должен информировать участников о целях и способах обработки IP-адресов, а также о сроках их хранения и условиях передачи третьим лицам.

- Соответствие локальному законодательству. Обработка IP-адресов должна соответствовать требованиям GDPR в Европе, Федерального закона №152-ФЗ «О персональных данных» в России и другим применимым нормам.

Без соблюдения этих правил сбор и использование IP-адресов может привести к административной ответственности и штрафам. Рекомендуется придерживаться следующих практик:

- Получать письменное или электронное согласие на обработку персональных данных, включая IP-адреса.

- Хранить IP-адреса только столько, сколько необходимо для заявленных целей.

- Использовать технические меры защиты данных – шифрование, ограничение доступа, аудит операций с данными.

- Обеспечивать возможность для участников запросить удаление или корректировку их IP-адресов из системы.

- Не передавать IP-адреса третьим лицам без правового основания и без уведомления участников.

Игнорирование этих требований нарушает право участников на конфиденциальность и может повлечь судебные иски. Для организаций рекомендуется разработать внутренние политики по обработке данных в Zoom, включающие процедуры мониторинга и отчетности.

Методы корреляции IP-адресов с другими данными участника

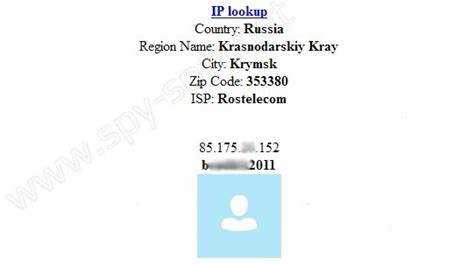

Для точной идентификации участника Zoom по IP-адресу важно сопоставлять его с дополнительными параметрами сеанса. К ключевым данным относятся временные метки подключения, уникальные идентификаторы пользователя (User ID), а также сведения о геолокации, получаемые по IP.

User ID, присваиваемый Zoom, в сочетании с IP-адресом помогает выделить конкретного участника даже при смене устройств. Совмещение этих данных выявляет случаи использования VPN или прокси, когда IP меняется, а User ID остается постоянным.

Геолокация IP дает возможность проверить региональные соответствия. Если заявленный регион участника не совпадает с реальным расположением по IP, это может указывать на использование сервисов сокрытия адреса или на попытку маскировки.

Для расширенного анализа применяют сопоставление IP с MAC-адресами устройств, полученными через корпоративные сети или специальные агенты мониторинга. Это повышает точность, особенно в закрытых сетях, где IP динамически распределяются.

Рекомендуется использовать автоматизированные системы корреляции, которые агрегируют данные о сессиях, включая IP, User ID, время и геоданные, формируя отчеты для быстрого выявления аномалий или повторяющихся шаблонов поведения.

Вопрос-ответ:

Можно ли узнать IP-адрес участника Zoom во время конференции?

В стандартных условиях получить IP-адрес другого участника через интерфейс Zoom невозможно, так как сервис использует собственные серверы для передачи данных и скрывает сетевую информацию пользователей. Однако при определённых технических настройках, например, анализируя сетевой трафик с помощью специальных программ, можно попытаться выявить IP, но это требует технических знаний и доступа к сети.

Какие инструменты помогают определить IP-адрес участника Zoom?

Для анализа сетевого трафика используются программы, такие как Wireshark или аналогичные снифферы. Они позволяют перехватывать пакеты данных, передаваемые через сеть, и по ним можно попытаться определить IP-адрес устройства. Но для этого нужно иметь доступ к локальной сети или компьютеру, через который проходит трафик. Без такого доступа определить IP-адрес через Zoom не получится.

Законно ли вычислять IP-адрес другого пользователя Zoom без его согласия?

В большинстве стран получение личной сетевой информации без разрешения противозаконно и может повлечь юридическую ответственность. Использование программ для перехвата трафика и получение IP-адреса без согласия участника нарушает правила конфиденциальности. Если есть подозрения на противоправные действия, лучше обратиться к правоохранительным органам, которые обладают полномочиями для проведения таких проверок.

Можно ли защитить свой IP-адрес во время видеозвонков в Zoom?

Да, защитить IP-адрес можно, используя VPN-сервисы, которые шифруют трафик и скрывают реальный адрес устройства. Также помогает подключение через корпоративные или публичные сети с дополнительной защитой. В настройках Zoom стоит внимательно следить за разрешениями и обновлять приложение, чтобы минимизировать риски утечки данных. Это повышает уровень конфиденциальности во время общения.