Мониторинг действий SQL позволяет выявлять узкие места производительности, предотвращать несанкционированный доступ к данным и оперативно реагировать на аномалии в поведении запросов. В условиях роста объёма данных и распределённых систем критически важно понимать, как именно выполняются SQL-операции, кто их инициирует и с какими результатами.

Инструменты мониторинга фиксируют конкретные SQL-запросы, время их выполнения, использованные индексы, планы выполнения и параметры соединений. Например, медленные запросы могут указывать на необходимость оптимизации схемы данных или пересмотра используемых индексов. Автоматический анализ этих метрик позволяет системному администратору быстро локализовать проблему без ручного аудита логов.

Без активного мониторинга администратор не может оперативно выявить долгие транзакции, блокировки или чрезмерные ресурсоёмкие операции. В средах с высокой нагрузкой это способно вызвать каскадные сбои. Использование профилировщиков SQL и систем аудита (таких как SQL Server Extended Events, PostgreSQL pg_stat_statements или MySQL Performance Schema) становится неотъемлемой частью стратегии управления базами данных.

Мониторинг также играет ключевую роль в вопросах информационной безопасности. Он позволяет фиксировать попытки SQL-инъекций, несанкционированные SELECT-операции к конфиденциальным таблицам и подозрительные шаблоны доступа, что особенно важно при соблюдении стандартов, таких как GDPR или PCI DSS. Настройка оповещений и журналирование критических операций снижают риск компрометации данных и упрощают последующий аудит.

Выявление подозрительных SQL-запросов в реальном времени

Реализация мониторинга подозрительных SQL-запросов требует интеграции системы анализа логов с алгоритмами корреляции событий. На практике это достигается путём постоянного слежения за активностью на уровне SQL-интерпретатора с использованием таких инструментов, как SQL Server Extended Events, PostgreSQL pg_stat_statements или перехват логов MySQL general_log с последующей обработкой.

Наиболее частыми признаками аномалий являются внезапное увеличение количества SELECT-запросов к чувствительным таблицам, использование операций UNION SELECT без предварительного контекста, выполнение запросов с подстановками OR ‘1’=’1′ и применение подстрок типа xp_cmdshell, benchmark, sleep, особенно в нестандартное время суток.

Пример типичных индикаторов угроз:

| Индикатор | Описание |

|---|---|

| Высокая частота запросов | Более 1000 запросов в минуту от одного IP без авторизации |

| Анализ схемы БД | Повторяющиеся обращения к INFORMATION_SCHEMA или sys.objects |

| Запросы с комментариями | Вставка ‘—‘ в WHERE-условиях может указывать на SQL-инъекцию |

| Использование административных функций | Появление функций уровня xp_cmdshell, sp_configure без аудита |

Для реагирования необходимо настроить систему оповещений на основе сигнатур, а также внедрить эвристические модели, отслеживающие отклонения от исторически типичных паттернов доступа. Дополнительно рекомендуется ограничить привилегии учетных записей, изолировать административные интерфейсы и внедрить обязательную проверку происхождения всех входящих соединений.

Аудит изменений данных в ключевых таблицах базы

Для обеспечения надежного контроля над критически важными данными следует внедрить аудит изменений на уровне строк и столбцов таблиц. Это позволяет отслеживать, кто, когда и какие значения изменил, с возможностью восстановления прежнего состояния.

- Используйте триггеры AFTER INSERT, UPDATE, DELETE на ключевых таблицах. В триггерах сохраняйте в журнал аудита значения

OLDиNEW, имя пользователя (SESSION_USERилиSYSTEM_USER), дату и время (GETDATE()). - Создайте отдельную схему и таблицы аудита, чтобы исключить риск случайного удаления или изменения журналов.

- Фиксируйте только изменённые поля. Это уменьшает объем хранимой информации и упрощает анализ.

- Храните хэш значений строк (например, с использованием

HASHBYTES('SHA2_256', ...)) до и после изменений для быстрой сверки и обнаружения несанкционированных изменений. - Применяйте политику хранения: данные аудита старше заданного срока (например, 6 месяцев) архивируйте или удаляйте с логированием операций очистки.

- Определите критичные таблицы: справочники пользователей, финансовые операции, учетные записи, конфигурационные параметры.

- Для каждой таблицы настройте триггеры, учитывающие только реальные изменения (

IF UPDATE(col_name)и сравнениеOLD.col_name != NEW.col_name). - Используйте представления для анализа истории изменений с фильтрацией по пользователю, дате, типу операции.

Обязательное условие – контроль доступа к таблицам аудита: только чтение для аналитиков, полный доступ – строго ограниченному числу администраторов.

Отслеживание активности пользователей с привилегиями

Пользователи с административными правами представляют наибольший риск для безопасности SQL-серверов. Их действия могут повлиять на целостность данных, производительность и доступность системы. Мониторинг таких аккаунтов должен быть приоритетом при организации контроля базы данных.

Прежде всего необходимо включить аудит всех операций DDL и DML, выполняемых с привилегированных учетных записей. Это включает создание, изменение и удаление объектов базы данных, а также любые манипуляции с данными. В PostgreSQL для этого используется расширение pgaudit, в Oracle – Unified Auditing, в SQL Server – SQL Server Audit с указанием нужных действий в ACTION_NAME.

Рекомендуется фиксировать каждое подключение с деталями: IP-адрес, используемое приложение, время начала и завершения сессии. В PostgreSQL можно активировать параметр log_connections и log_disconnections, а в SQL Server – использовать журнал событий или Extended Events.

Особое внимание уделяется командам, связанным с эскалацией привилегий, изменением политик безопасности и конфигурации аутентификации. Такие действия должны автоматически отправляться в централизованную систему логирования (например, syslog, SIEM).

Идентификация отклонений от типичного поведения критична. Реализуйте базовые поведенческие метрики: средняя длительность сессий, количество операций в единицу времени, используемые схемы. Выход за пределы нормы должен триггерить уведомление. Например, если администратор выполняет массовые обновления данных в нерабочее время – это повод для проверки.

Запрещено использовать общие учетные записи. Каждое действие должно быть однозначно привязано к конкретному пользователю. Внедрение двухфакторной аутентификации и журналирования sudo/psql-команд на уровне ОС – обязательные меры в продуктивных средах.

Регистрация попыток SQL-инъекций и других атак

Эффективная регистрация попыток SQL-инъекций требует настройки фильтрации на уровне запросов к базе данных. Необходимо логировать все входящие запросы, содержащие подозрительные шаблоны, такие как одинарные кавычки в неподходящих местах, ключевые слова `UNION`, `SELECT`, `DROP`, `—`, `/*`, `xp_`, `exec` и им подобные.

Для автоматической идентификации атакующих запросов рекомендуется использовать регулярные выражения и специализированные SQL Firewall-решения. Пример выражения: /(\b(UNION|SELECT|DROP|INSERT|DELETE|UPDATE)\b.*(--|#|\/\*|\*\/|'|"))/i позволяет выявить многие попытки манипуляции SQL.

Журналы должны содержать IP-адрес, время запроса, строку запроса и результат его выполнения. Для максимальной пользы следует внедрить асинхронную систему логирования, чтобы не повлиять на производительность сервера. Данные необходимо направлять в централизованную систему анализа (например, ELK Stack, Splunk) с возможностью построения дашбордов и настройки алертов.

Важно не только регистрировать инциденты, но и сохранять связанный контекст: куки, user-agent, параметры сессии. Это помогает в последующей корреляции и расследовании атак. Кроме того, логирование должно включать действия административных и сервисных аккаунтов, так как они часто становятся целями сложных атак.

Особое внимание стоит уделить REST API-интерфейсам, где атаки могут маскироваться под легитимные JSON-запросы. Такие обращения также подлежат разбору и анализу. Рекомендуется внедрение WAF с возможностью разбора JSON и логирования на уровне приложения.

Контроль за выполнением медленных или ресурсоёмких запросов

Для выявления медленных запросов в SQL Server целесообразно использовать представление sys.dm_exec_query_stats в связке с sys.dm_exec_sql_text и sys.dm_exec_query_plan. Это позволяет отследить количество логических чтений, продолжительность выполнения и частоту вызовов конкретного запроса.

Запросы, выполняемые дольше 1000 мс или потребляющие более 100000 логических чтений, подлежат приоритетному анализу. Настройка Extended Events или использование Query Store позволяет зафиксировать точное время выполнения, план запроса и потребление ресурсов в разрезе времени.

В PostgreSQL применяют pg_stat_statements, где отслеживаются mean_time, total_time, calls и количество блоков, прочитанных с диска. Запросы с низким отношением shared_blks_hit к shared_blks_read указывают на слабую эффективность кэширования и требуют оптимизации индексов или переписывания логики выборки.

Для автоматизации контроля рекомендуется настроить алерты, срабатывающие при превышении допустимого порога времени выполнения. В SQL Server для этого удобно использовать SQL Agent и политики в SQL Server Management Studio. В PostgreSQL – внешние средства мониторинга вроде Prometheus с экспортером PostgreSQL.

Ключевой задачей является не только фиксация медленных операций, но и анализ их причин: устаревшие статистики, неэффективные планы выполнения, отсутствующие индексы или перераспределение данных в кластере. Все выявленные аномалии необходимо документировать и вносить в регламент оптимизации.

Настройка уведомлений при отклонении от типового поведения

Для обеспечения безопасности и предотвращения атак важно оперативно обнаруживать отклонения от нормального поведения в SQL-системах. Настройка уведомлений позволяет быстро реагировать на нестандартные действия пользователей или приложений, такие как неожиданные запросы, необычные объемы данных или подозрительные попытки доступа. Эти уведомления помогают поддерживать целостность данных и защищенность системы.

Первым шагом в настройке уведомлений является определение базового профиля типового поведения. Это включает в себя установку нормальных параметров для таких показателей, как частота запросов, объем обрабатываемых данных, используемые SQL-запросы и активность отдельных пользователей. Обычно для этого используют средства мониторинга, которые анализируют историческую активность и создают профиль нормального поведения для каждой роли или пользователя.

После того как базовый профиль определен, необходимо настроить пороговые значения для отклонений. Например, можно настроить уведомления, если количество запросов за единицу времени превышает обычный уровень, если запросы начинают выполняться дольше или если происходят попытки выполнения операций с правами, не присущими данному пользователю. Эти пороги должны быть адаптированы в зависимости от специфики работы системы и критичности задач.

Настройка уведомлений: важным моментом является использование инструментов мониторинга, таких как SQL Server Profiler, Oracle Audit, или сторонние решения, которые позволяют интегрировать систему уведомлений с платформами для обработки событий, такими как SIEM-системы (например, Splunk, ELK Stack). Настроив эти инструменты, можно получать уведомления через электронную почту, SMS или другие каналы в реальном времени.

Типы отклонений: уведомления могут быть настроены на несколько типов отклонений:

- Аномальные запросы: запросы, которые отличаются по сложности или затребованным данным от обычных. Например, долгие SELECT-запросы к большим таблицам без явных фильтров.

- Изменение частоты запросов: увеличение количества запросов в единицу времени, что может свидетельствовать о попытке проведения DoS-атаки или несанкционированной активности.

- Изменение поведения пользователя: попытки выполнить операции, которые выходят за рамки обычных действий пользователя, например, запросы на изменение данных в системах, где пользователь обычно только читает данные.

Автоматизация действий: в дополнение к уведомлениям важно автоматизировать реакции на отклонения. Например, если количество запросов превышает установленный порог, можно автоматически ограничить доступ к базе данных или временно приостановить выполнение новых операций, чтобы предотвратить возможный ущерб.

Заключение: настройка уведомлений при отклонении от типового поведения – это не только важный элемент мониторинга, но и основа для быстрого реагирования на угрозы. Чтобы обеспечить надежную защиту, следует регулярно анализировать и корректировать пороговые значения на основе изменений в бизнес-логике и пользовательской активности.

Использование логов SQL для расследования инцидентов

Логи SQL играют ключевую роль в расследовании инцидентов, так как они содержат подробную информацию о каждом запросе, выполненном в базе данных. Для эффективного расследования важно правильно настроить и анализировать эти логи. Начать следует с включения необходимых типов логирования, таких как логирование запросов (general_log) и логирование ошибок (error_log). Важно зафиксировать как успешные, так и неудачные запросы, чтобы выявить подозрительные активности.

Для расследования инцидента следует начинать с анализа временных меток в логах. Сопоставив события с точным временем, можно выявить аномалии, такие как неожиданные запросы в ночное время или большое количество неудачных попыток подключения. Внимание стоит уделить не только запросам, но и их параметрам, которые могут указать на попытку выполнения SQL-инъекций или другие атаки.

Анализ логов ошибок помогает идентифицировать проблемы с базой данных, такие как сбои в работе серверов или некорректные запросы, ведущие к отказу в обслуживании. Логирование ошибок, сопровождающихся сообщениями об исключениях, помогает определить, какие уязвимости могли быть использованы атакующими для эксплуатации базы данных.

Важно учитывать объем логируемой информации. Логи должны быть настроены так, чтобы они не заполняли диск, но в то же время предоставляли достаточно данных для анализа инцидентов. Использование фильтров и автоматизированных инструментов анализа логов, таких как ELK Stack (Elasticsearch, Logstash, Kibana), значительно ускоряет процесс и позволяет эффективно выделить ключевые события.

Периодически следует проверять логи на наличие подозрительных действий, таких как необычные запросы к чувствительным данным, попытки обхода механизмов аутентификации или создания необычных соединений с базой данных. Наличие автоматических систем оповещений поможет своевременно обнаружить и отреагировать на инциденты, пока они не привели к серьезным последствиям.

Вопрос-ответ:

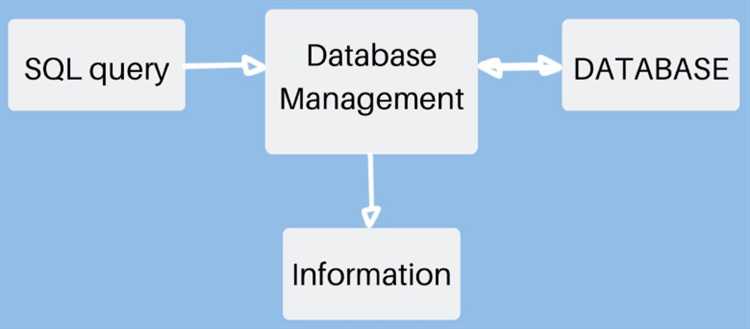

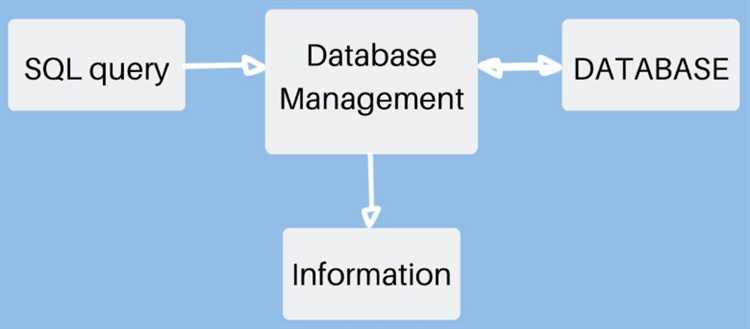

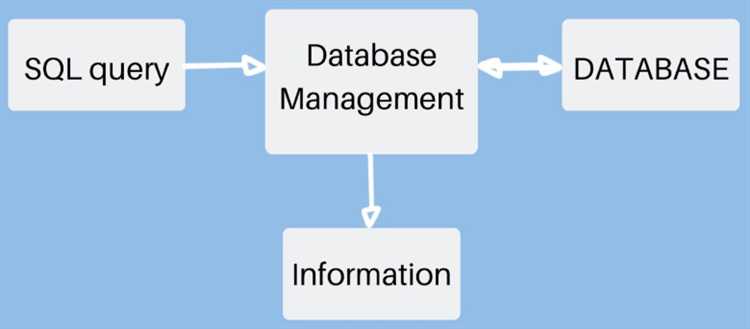

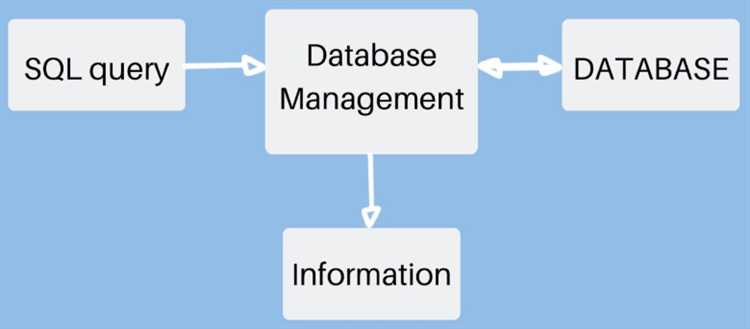

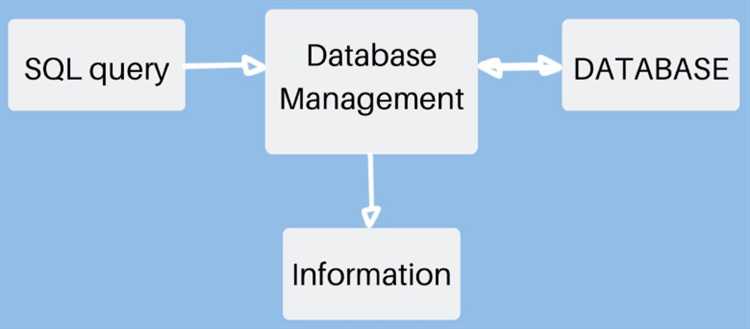

Что такое мониторинг действий SQL и для чего он используется?

Мониторинг действий SQL — это процесс отслеживания и записи запросов, выполняемых в базе данных. Его основная цель — обеспечивать безопасность, производительность и эффективное управление базой данных. В ходе мониторинга можно выявить медленные запросы, неэффективные операции, а также любые попытки несанкционированного доступа или изменения данных.

Как мониторинг действий SQL помогает повысить безопасность базы данных?

Мониторинг SQL позволяет отслеживать любые аномалии, такие как попытки несанкционированного доступа или выполнение опасных запросов. Например, администратор может быстро заметить попытки SQL-инъекций или необычные операции, что помогает предотвратить утечку или потерю данных. Также мониторинг помогает в проведении аудита действий пользователей, что важно для соблюдения требований безопасности и стандартов конфиденциальности.

Какие проблемы можно решить с помощью мониторинга действий SQL?

С помощью мониторинга SQL можно решить несколько ключевых проблем. Во-первых, это диагностика медленных запросов, которые замедляют работу базы данных. Во-вторых, мониторинг помогает выявлять неэффективные запросы, которые потребляют много ресурсов. Также он способствует контролю за правильностью выполнения запросов, обеспечивая предотвращение ошибок и улучшение производительности. Наконец, мониторинг помогает обеспечивать безопасность, так как позволяет отслеживать все действия в базе данных, включая подозрительные операции.

Какие инструменты могут использоваться для мониторинга SQL-запросов?

Существует несколько инструментов для мониторинга SQL-запросов. Например, системы управления базами данных, такие как Microsoft SQL Server, MySQL и PostgreSQL, имеют встроенные механизмы для мониторинга запросов. Также существуют сторонние решения, такие как SolarWinds Database Performance Analyzer, Redgate SQL Monitor и другие. Эти инструменты позволяют собирать статистику по выполнению запросов, отслеживать нагрузку на сервер и предоставлять отчеты о производительности и безопасности.

Как часто нужно проводить мониторинг действий SQL в базе данных?

Частота мониторинга SQL зависит от конкретных потребностей организации. В идеале, мониторинг должен быть постоянным для обеспечения своевременного обнаружения проблем. Для крупных организаций или критически важных систем мониторинг может быть автоматизирован и происходить круглосуточно. Для небольших баз данных или в случае малой активности можно проводить мониторинг по расписанию, например, раз в день или неделю. В любом случае, важно своевременно реагировать на обнаруженные проблемы, чтобы минимизировать возможные риски.

Что такое мониторинг действий SQL и зачем он нужен?

Мониторинг действий SQL — это процесс отслеживания и анализа всех запросов, выполняемых в базе данных с использованием языка SQL. Его основная цель — обеспечить безопасность, производительность и оптимизацию работы базы данных. При помощи мониторинга можно выявить несанкционированные или неправильные действия, а также проанализировать нагрузку на систему, что позволяет улучшить её работу и предотвратить потенциальные проблемы.