Создание нового пользователя в СУБД – критически важный шаг при настройке прав доступа и обеспечения безопасности данных. Для систем на базе MySQL используется оператор CREATE USER, в то время как в PostgreSQL применяется CREATE ROLE с дополнительным указанием LOGIN. Конкретный синтаксис зависит от выбранной СУБД, но общая логика действий сохраняется: определить имя пользователя, задать пароль и, при необходимости, назначить роли и привилегии.

В MySQL пользователь создаётся с помощью конструкции CREATE USER ‘username’@’host’ IDENTIFIED BY ‘password’;. Важно явно указать хост – например, ‘localhost’ или ‘%’ для доступа с любого IP. Без явного задания хоста доступ может быть ограничен неожиданным образом.

В PostgreSQL эквивалентная команда выглядит так: CREATE ROLE username WITH LOGIN PASSWORD ‘password’;. Если нужно сразу наделить пользователя правами администратора, добавляется ключевое слово SUPERUSER, однако в большинстве случаев безопаснее использовать GRANT для делегирования конкретных привилегий.

После создания пользователя важно не забыть о предоставлении доступа к нужным базам данных или схемам. Для этого в MySQL используется GRANT, например: GRANT SELECT, INSERT ON dbname.* TO ‘username’@’host’;. В PostgreSQL – GRANT CONNECT ON DATABASE dbname TO username;, а затем по аналогии доступ к схемам и таблицам.

Плохая практика – создавать пользователей с избыточными правами по умолчанию. Рекомендуется минимизировать привилегии и расширять их только при необходимости. Это повышает устойчивость системы к внутренним ошибкам и внешним угрозам.

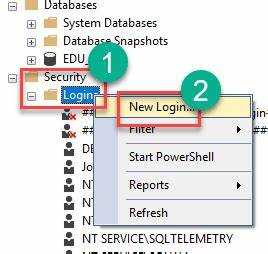

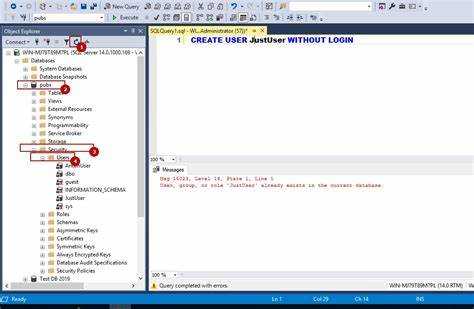

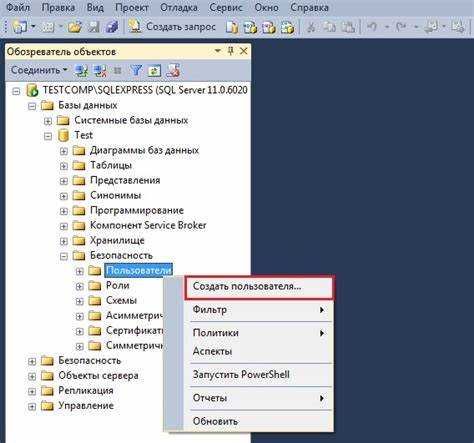

Создание пользователя с помощью команды CREATE USER

Команда CREATE USER используется для добавления нового пользователя в систему управления базами данных SQL. Эта операция требует административных прав и строго определённого синтаксиса.

- Базовый синтаксис:

CREATE USER имя_пользователя IDENTIFIED BY 'пароль'; - В PostgreSQL используется другая форма:

CREATE USER имя_пользователя WITH PASSWORD 'пароль'; - В Oracle обязательно указывать

DEFAULT TABLESPACEиTEMPORARY TABLESPACE, иначе пользователь не сможет создавать объекты:CREATE USER имя_пользователя IDENTIFIED BY пароль DEFAULT TABLESPACE users TEMPORARY TABLESPACE temp; - В MySQL важно учитывать хост:

CREATE USER 'имя_пользователя'@'localhost' IDENTIFIED BY 'пароль';

Учетная запись создаётся без прав. Необходимо назначить привилегии отдельно с помощью команды GRANT.

- После создания пользователя проверьте его наличие:

SELECT user FROM mysql.user;(для MySQL) или\duв psql (PostgreSQL). - Избегайте использования слабых паролей. Используйте генераторы паролей или установите политику сложности.

- Не создавайте пользователей с администраторскими правами без необходимости. Принцип минимальных привилегий снижает риски.

- Регулярно ревизируйте список пользователей и удаляйте неактуальные учётные записи:

DROP USER имя_пользователя;

Создание пользователей через CREATE USER – фундамент безопасности и управления доступом. Корректное выполнение этой команды – ключ к контролю над системой БД.

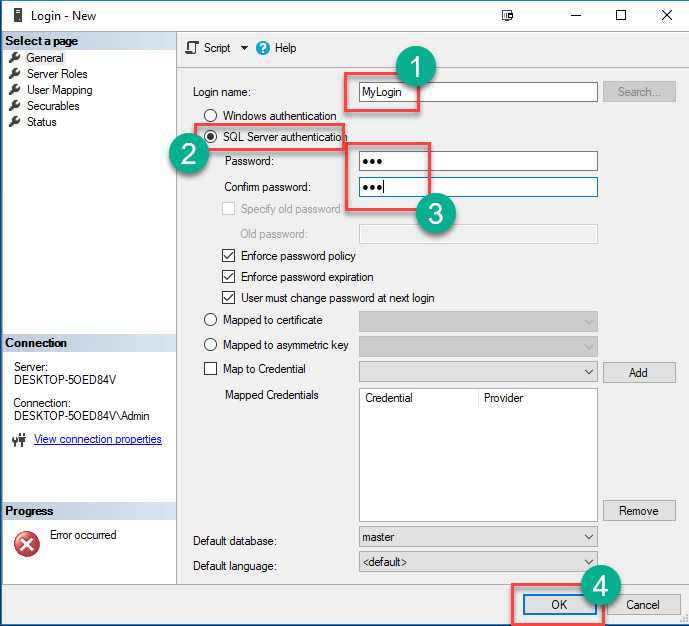

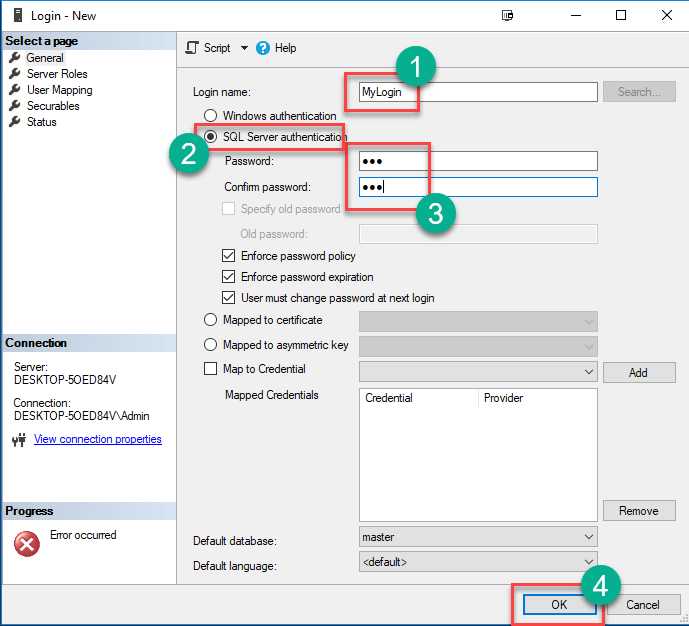

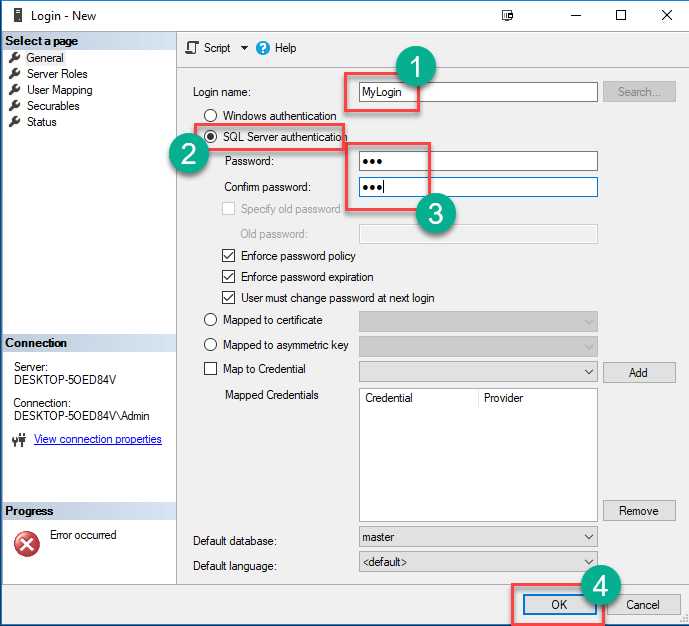

Назначение пароля при создании пользователя

При создании нового пользователя в SQL-сервере необходимо сразу задать безопасный пароль, соответствующий политике безопасности базы данных. Например, в PostgreSQL используется команда CREATE USER имя С ПАРОЛЕМ 'пароль';. В MySQL применяется CREATE USER 'имя'@'хост' IDENTIFIED BY 'пароль';.

Пароль должен содержать минимум 12 символов, включать строчные и заглавные буквы, цифры и специальные символы. Использование простых или словарных паролей недопустимо. В PostgreSQL можно усилить требования через параметр password_encryption = scram-sha-256 в конфигурации, что активирует хеширование паролей по алгоритму SCRAM.

В MySQL с версии 8.0 по умолчанию применяется алгоритм caching_sha2_password, обеспечивающий повышенную безопасность по сравнению с устаревшим mysql_native_password. При использовании устаревших алгоритмов необходимо явно указывать тип аутентификации, что снижает уровень защиты.

Запрещено использовать одинаковые пароли для разных пользователей и включать пароль в код скриптов без шифрования. Рекомендуется передавать пароль через переменные окружения или внешние конфигурационные файлы с ограниченным доступом.

Проверка силы пароля может быть реализована через сторонние утилиты или встроенные функции, если они поддерживаются СУБД. В случае применения LDAP или Kerberos аутентификации, пароль устанавливается вне СУБД, и создание SQL-пользователя с паролем не требуется.

Выдача привилегий с помощью команды GRANT

Команда GRANT используется для точечного назначения прав пользователю или роли. Привилегии можно выдать как на уровне всей базы данных, так и в пределах конкретной таблицы или даже столбца.

Для назначения доступа ко всем таблицам базы данных используйте:

GRANT ALL PRIVILEGES ON database_name.* TO ‘username’@’host’;

Для ограниченного доступа, например, только к чтению таблицы, выполните:

GRANT SELECT ON database_name.table_name TO ‘username’@’host’;

Если требуется предоставить права на изменение данных, но без удаления:

GRANT SELECT, INSERT, UPDATE ON database_name.table_name TO ‘username’@’host’;

Привилегии вступают в силу немедленно, но чтобы применить изменения к текущей сессии пользователя, необходим повторный вход. Привилегии сохраняются в системных таблицах mysql.user, mysql.db и mysql.tables_priv.

Указывайте хост явно – вместо ‘%’, задавайте IP-адрес или доменное имя. Это повышает безопасность доступа.

Для делегирования права передачи привилегий используйте опцию WITH GRANT OPTION:

GRANT SELECT ON database_name.table_name TO ‘username’@’host’ WITH GRANT OPTION;

Чтобы избежать неконтролируемого распространения прав, минимизируйте использование этой опции. Назначайте привилегии по принципу наименьших полномочий: только те, которые действительно необходимы.

Ограничение доступа с использованием ролей

Роли в SQL упрощают управление правами доступа, позволяя группировать привилегии и назначать их сразу нескольким пользователям. Это особенно важно при работе с крупными системами, где требуется строгая дифференциация полномочий.

Создание роли осуществляется командой CREATE ROLE. Например, CREATE ROLE отчетный_доступ; создаёт роль для чтения данных отчетов. После этого необходимо выдать этой роли соответствующие привилегии, например: GRANT SELECT ON отчеты TO отчетный_доступ;.

Назначение роли пользователю выполняется через GRANT: GRANT отчетный_доступ TO ivanov;. Это обеспечивает, что пользователь ivanov получит только доступ на чтение таблицы «отчеты» без возможности изменять данные.

Для управления активной ролью используется SET ROLE. Это позволяет временно активировать или деактивировать доступы: SET ROLE отчетный_доступ; активирует соответствующие права, а SET ROLE NONE; отключает все роли.

Важно использовать атрибут WITH ADMIN OPTION осмотрительно. Его добавление к команде GRANT даёт пользователю право передавать роль другим: GRANT отчетный_доступ TO petrov WITH ADMIN OPTION;. Без необходимости лучше избегать его использования, чтобы минимизировать риски эскалации прав.

При необходимости ограничения роли только для конкретных действий в пределах схемы, применяйте гранты на уровне объектов. Например: GRANT SELECT ON schema1.таблица1 TO отчетный_доступ;.

Роль не может быть активирована, если пользователь не получил её явно. Проверить активные роли можно с помощью SELECT CURRENT_ROLE; и SELECT * FROM session_roles; в некоторых СУБД.

Четкая структура ролей и минимизация прав доступа по умолчанию значительно снижают риск нарушения безопасности и упрощают аудит.

Создание пользователя с ограничением по IP или хосту

Для ограничения доступа пользователя по IP-адресу или имени хоста используется параметр хоста в операторе CREATE USER. Это позволяет задать, с каких сетевых адресов разрешено подключение к серверу баз данных.

Пример создания пользователя, которому разрешено подключаться только с конкретного IP-адреса:

CREATE USER 'new_user'@'192.168.1.100' IDENTIFIED BY 'secure_password';

Если необходимо разрешить подключение только с определённого доменного имени:

CREATE USER 'new_user'@'host.example.com' IDENTIFIED BY 'secure_password';

Для ограничения по подсети используется маска IP. Например, доступ только из подсети 192.168.1.0/24:

CREATE USER 'new_user'@'192.168.1.%' IDENTIFIED BY 'secure_password';

Знак % является шаблоном и может использоваться для указания диапазона IP-адресов. Однако это не эквивалентно CIDR, а всего лишь строковое сопоставление. Точная фильтрация по диапазону возможна только с использованием межсетевого экрана или прокси.

Важно: при создании пользователя с указанием хоста, попытка подключения с другого IP-адреса или хоста приведёт к ошибке авторизации. Убедитесь, что DNS-имя корректно резолвится, если используется доменное имя вместо IP.

Для проверки всех разрешённых хостов используйте запрос:

SELECT Host, User FROM mysql.user WHERE User = 'new_user';

Изменение разрешённого хоста осуществляется через оператор RENAME USER или удаление и повторное создание пользователя с нужным хостом.

Удаление и отзыв прав у существующего пользователя

Для удаления пользователя в SQL используется команда DROP USER. Эта операция полностью удаляет учетную запись пользователя из базы данных и отказывает в доступе к объектам базы данных, даже если у пользователя есть активные сессии.

DROP USER имя_пользователя;

Важно: перед удалением следует убедиться, что у пользователя нет зависимых объектов, таких как активные соединения или назначения прав в других схемах. Если они существуют, их нужно удалить или передать другим пользователям.

Для отзыва прав у пользователя применяется команда REVOKE. Эта команда позволяет отменить любые привилегии, которые были предоставлены пользователю ранее. Чтобы отозвать права, необходимо указать конкретные привилегии и объект, к которому они относятся.

REVOKE привилегии ON объект FROM имя_пользователя;

Привилегии могут включать доступ к таблицам, схемам или базам данных. Например, чтобы отозвать права на выборку из таблицы employees, используйте следующий запрос:

REVOKE SELECT ON employees FROM имя_пользователя;

Если необходимо отозвать все привилегии для пользователя, можно использовать команду:

REVOKE ALL PRIVILEGES ON ALL TABLES IN SCHEMA public FROM имя_пользователя;

При необходимости удалить все права пользователя на уровне системы можно использовать команду REVOKE ALL для всех объектов в базе данных.

REVOKE ALL PRIVILEGES ON DATABASE имя_базы FROM имя_пользователя;

После выполнения этих команд права пользователя будут отозваны, и он больше не сможет выполнять действия в системе, пока не получит новые привилегии. Удаление прав и учетной записи пользователя должно быть завершено через проверку существующих соединений и сессий, чтобы избежать ошибок доступа.