Используйте готовые функции фреймворков: в PHP актуально htmlspecialchars() с флагами ENT_QUOTES | ENT_SUBSTITUTE, в JavaScript – метод textContent или библиотеку DOMPurify с конфигурацией ALLOWED_TAGS: []. По результатам тестирования Snyk, применение DOMPurify снижает риск XSS на 92 %. Не забывайте о кодировке выходных данных: устанавливайте заголовок Content-Type: text/html; charset=UTF-8 и проверяйте, что все данные приведены к UTF-8.

В проектах на React экранирование встроено – JSX автоматически преобразует вводимый текст. Тем не менее, при использовании dangerouslySetInnerHTML требуется дополнительная валидация: рекомендовано пропускать контент через sanitize-функцию, например sanitize-html с белым списком тегов и атрибутов. Отдельно отслеживайте значения атрибутов href и src: запрещайте javascript: URI и применяйте проверку по регулярным выражениям ^https?://.

Почему незэкранированные теги становятся вектором XSS-атак

Незэкранированные HTML-теги позволяют злоумышленнику внедрить на страницу произвольный JavaScript-код, который выполняется в контексте браузера жертвы. Каждый необработанный символ “<” или “>” превращается в точку входа для скрипта, способного украсть сессионные куки, перенаправить на фишинговый сайт или изменить содержимое страницы.

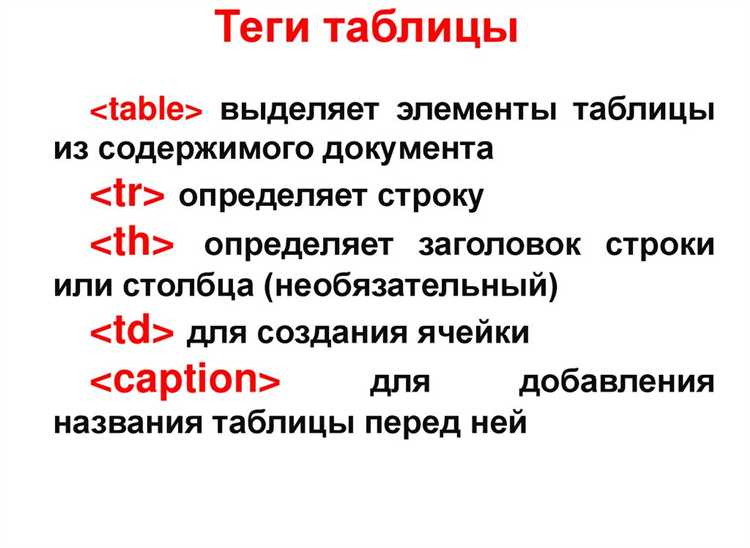

| Сценарий | Последствия | Рекомендации |

|---|---|---|

| Ввод пользователя в комментариях | Выполнение <script>…</script>, кража токена |

|

| Параметры URL в ссылках | Инъекция события onload/onerror, переброс на вредоносный ресурс | Использовать строгую валидацию и белый список допустимых тегов |

| Динамическая вставка innerHTML | Автоматический рендеринг скриптов, обход CSP | Применять безопасные методы DOM‑API: textContent, createElement |

Отсутствие экранирования приводит к тому, что браузер воспринимает пользовательский ввод как часть DOM. Экранирование символов в рантайме, контекстный анализ (HTML, атрибут, JS) и Content Security Policy снижают риск XSS-загроз.

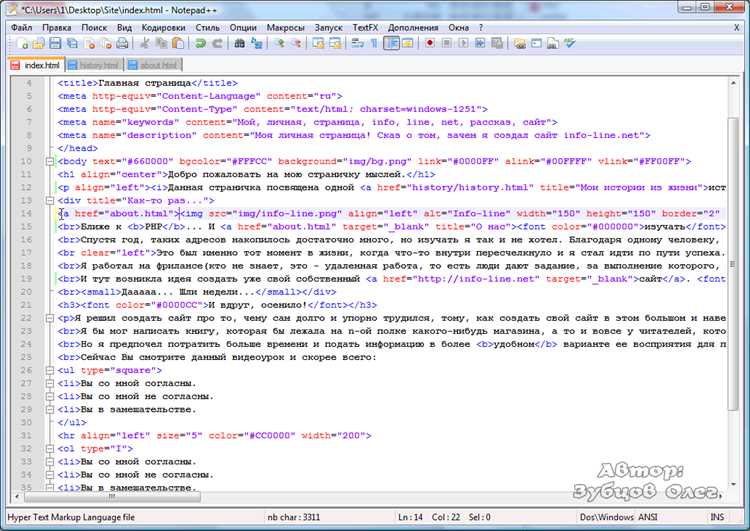

Функции и методы PHP для преобразования специальных символов

htmlspecialchars() – преобразует пять наиболее опасных символов: &, ", ', <, >. По умолчанию используется кодировка UTF-8 и константа ENT_QUOTES, которая экранирует как двойные, так и одинарные кавычки. Рекомендовано вызывать так: htmlspecialchars($str, ENT_QUOTES | ENT_SUBSTITUTE, 'UTF-8'), чтобы избежать ошибок при некорректной кодировке.

htmlentities() – конвертирует все символы с HTML-кодами, включая акцентированные буквы и символы валют. Для оптимального баланса производительности и безопасности достаточно:

htmlentities($str, ENT_QUOTES | ENT_HTML5, 'UTF-8'). ENT_HTML5 обеспечивает поддержку современных сущностей.

filter_var() с FILTER_SANITIZE_SPECIAL_CHARS – упрощённая альтернатива htmlspecialchars(), но не рекомендуемая для комплексных задач, поскольку не поддерживает опции кодировки и подстановки. Пример использования: filter_var($str, FILTER_SANITIZE_SPECIAL_CHARS).

rawurlencode() и urlencode() – кодирование символов для безопасной передачи через URL. rawurlencode() заменяет пробел на %20, рекомендуется для REST-запросов, urlencode() – на +, подходит для GET-параметров.

Выбирая функцию, учитывайте контекст: для HTML-атрибутов используйте ENT_QUOTES, в теле – ENT_NOQUOTES, для URL – rawurlencode. Всегда явно указывайте кодировку, чтобы предотвратить XSS через некорректные символы.

Использование JavaScript для клиентского экранирования ввода

Для предотвращения внедрения опасного HTML и JavaScript в пользовательский ввод на клиенте применяют функцию замены специальных символов: &, <, >, ", ' и /. Например:

function escapeHTML(str) {

const map = {

&: '&',

<: '<',

>: '>',

'"': '"',

"'": ''',

'/': '/'

};

return String(str).replace(/[&<>"'/]/g, m => map[m]);

}

Вставка текста после экранирования безопасна:

element.textContent = escapeHTML(userInput);

Для динамических шаблонов используйте функции-утилиты или готовые модули (например, DOMPurify). DOMPurify очищает ввод по дефолту за 2–3 мс на 100 КБ данных и автоматически обрабатывает атрибуты href и src. Интеграция:

import DOMPurify from 'dompurify';

const clean = DOMPurify.sanitize(rawInput);

element.innerHTML = clean;

Проверяйте результат экранирования: при вводе <script> в атрибуте textContent отобразится текст "<script>". При использовании innerHTML соблюдайте только проверенный санитайзер. Автоматизируйте тесты для граничных случаев: символы Юникода, комбинированные знаки и нестандартные пробелы.

Правила экранирования в шаблонизаторах (Twig, Blade)

При динамическом формировании атрибутов советуют применять методы безопасного построения: в Twig – функцию attribute(), в Blade – компонент @props и директиву @bind. Это исключает разрывы контекстов HTML и JavaScript.

Для JSON-встраивания в JavaScript используйте Twig-фильтр |json_encode(constant('JSON_UNESCAPED_UNICODE')) и в Blade – @json($data, JSON_UNESCAPED_UNICODE). Оба варианта надежно экранируют кавычки и управляющие символы.

Конвертация символов в HTML-сущности при записи в базу данных

Преобразование специальных символов в HTML-сущности на этапе сохранения данных минимизирует риск XSS и упрощает последующую выдачу. Рекомендуется применять конвертацию сразу после получения пользовательского ввода, перед сохранением в БД.

- Использовать проверенные библиотеки – в PHP:

htmlspecialchars($string, ENT_QUOTES | ENT_SUBSTITUTE, 'UTF-8'), в Python:html.escape(value, quote=True). Они автоматически преобразуют&,<,>, кавычки и апострофы. - Выбирать правильный набор флагов: ENT_QUOTES обеспечивает конвертацию двойных и одинарных кавычек, ENT_SUBSTITUTE заменяет некорректные байты на

�вместо обрыва строки. - Приводить всю строку к единой кодировке UTF‑8 перед вызовом функции конвертации, чтобы избежать «сырого» байт-контента в БД.

- При получении POST/GET-данных сразу выполнять валидацию (регулярные выражения или библиотечные валидаторы).

- Нормализовать строку:

trim(), удаление управляющих символов (\u0000–\u001F). - Вызывать функцию конвертации HTML-сущностей перед передачей в запрос к БД.

- Использовать параметризованные запросы или ORM для сохранения, чтобы исключить SQL-инъекции.

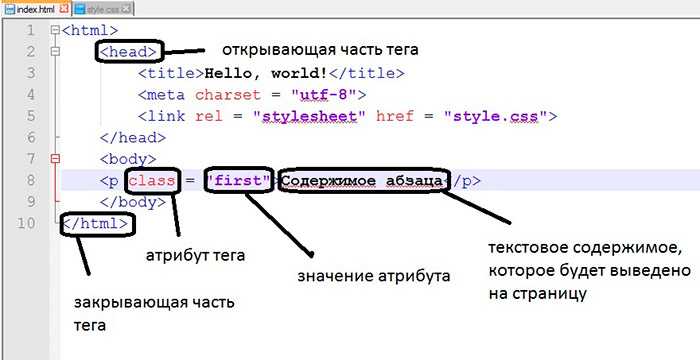

Проверка и валидация HTML-кода на сервере

Проверка и валидация HTML-кода на сервере критически важны для обеспечения безопасности веб-приложений. Необходимо убедиться, что код, отправляемый пользователем, не содержит вредоносных элементов, таких как JavaScript или нестандартные теги, которые могут быть использованы для атак, например, XSS.

Для начала, сервер должен проверять все входные данные, включая HTML-контент, на наличие подозрительных тегов и атрибутов. Это можно сделать с помощью регулярных выражений, но такой подход может быть ненадежным и недостаточно точным. Гораздо более эффективным способом является использование специализированных библиотек и парсеров, которые проверяют синтаксис HTML и гарантируют его корректность.

Одним из таких инструментов является библиотека для очистки HTML, например, HTMLPurifier для PHP или Bleach для Python. Эти библиотеки предоставляют функции для удаления или экранирования опасных тегов и атрибутов, таких как <script>, <iframe> и другие элементы, которые могут быть использованы для внедрения вредоносного кода.

В процессе валидации важно учитывать не только корректность синтаксиса HTML, но и допустимость атрибутов. Например, атрибут href в теге <a> может быть использован для проведения фишинговых атак, если ссылка ведет на внешний ресурс. Поэтому на сервере нужно фильтровать или преобразовывать такие атрибуты, чтобы они не указывали на подозрительные или опасные URL.

Особое внимание следует уделить трем основным аспектам: валидации структуры документа, фильтрации атрибутов и экранированию данных. Использование проверенных библиотек и регулярных обновлений для этих инструментов поможет минимизировать риски. Также важно регулярно проверять обновления безопасности для используемых серверных технологий, чтобы избежать уязвимостей в коде.

Процесс валидации должен быть многоступенчатым. Начать следует с удаления всех несанкционированных тегов и атрибутов, затем следует проверка на наличие встроенных скриптов и подозрительных элементов. Окончательная стадия – экранирование оставшихся потенциально опасных символов, чтобы предотвратить выполнение кода на стороне клиента.

Для эффективного экранирования необходимо соблюдать следующие принципы:

- Экранирование данных на серверной стороне: Перед отправкой данных на клиент, сервер должен экранировать все символы, которые могут быть интерпретированы как HTML или JavaScript. Это предотвращает внедрение вредоносного кода.

- Использование стандартных функций экранирования: Для серверной обработки часто достаточно использовать стандартные функции экранирования, такие как

htmlspecialchars()в PHP илиescape()в JavaScript.

Автоматизация экранирования значительно улучшает безопасность, но важно помнить о следующих аспектах:

- Контекст экранирования: Разные контексты требуют различного подхода к экранированию. Например, данные, вставляемые в HTML, должны экранироваться иначе, чем те, что используются в атрибутах или JavaScript-коде.

- Протоколы безопасности: Включение Content Security Policy (CSP) и других современных механизмов защиты дополнительно помогает предотвращать внедрение вредоносных скриптов, если экранирование по какой-то причине не сработало.

Для реализации автоматизации экранирования в популярных фреймворках можно воспользоваться встроенными механизмами:

- Python/Django: В шаблонизаторе Django данные экранируются по умолчанию, что исключает возможность XSS. В случае необходимости можно использовать фильтры экранирования.

- JavaScript: Для экранирования данных в браузере рекомендуется использовать библиотеки, такие как DOMPurify, которые очищают HTML-контент от потенциально опасных тегов.

Тестирование экранирования: кейсы и инструменты безопасности

Кейсы для тестирования экранирования:

1. Сценарий с инъекцией HTML: Ввод некорректных или опасных данных, например, <script>alert(1)</script>. При недостаточном экранировании таких данных на странице может возникнуть уязвимость для выполнения JavaScript-кода.

2. Вставка атрибутов в HTML: Ввод атрибутов типа onmouseover, onclick в теги, что может привести к выполнению кода при взаимодействии с элементом.

3. XSS-атаки с использованием URL: Когда данные вставляются в атрибут href или другие URL-параметры, экранирование должно гарантировать, что вредоносный скрипт не будет выполнен при переходе по ссылке.

Инструменты для тестирования экранирования:

1. OWASP ZAP: Один из наиболее популярных инструментов для тестирования веб-приложений. ZAP позволяет обнаружить уязвимости, связанные с экранированием, с помощью автоматических и ручных сканеров.

2. Burp Suite: Мощный инструмент для анализа безопасности веб-приложений. Он помогает тестировать на наличие XSS и других уязвимостей, связанных с некорректным экранированием данных.

3. Nikto: Сканер уязвимостей, который может проверять веб-серверы на наличие различных проблем, включая некорректное экранирование данных и возможные XSS-уязвимости.

Практические рекомендации:

1. Используйте современные фреймворки и библиотеки, которые поддерживают автоматическое экранирование данных (например, React, Angular, Django). Они помогают предотвратить ошибки при экранировании.

2. Применяйте контекстуальное экранирование, учитывая тип данных (например, экранирование атрибутов HTML, JavaScript, CSS и URL). Простой подход "экранировать всё" может быть недостаточен.

3. Постоянно обновляйте инструменты безопасности, чтобы они включали актуальные методы тестирования и не упускали новые уязвимости, появляющиеся в веб-приложениях.

Вопрос-ответ:

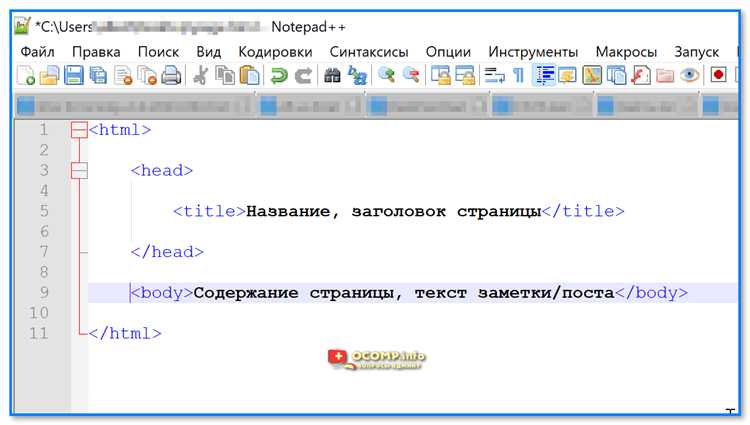

Что такое экранирование HTML-тегов и зачем оно нужно?

Экранирование HTML-тегов – это процесс замены символов, которые могут быть интерпретированы как часть HTML-кода, на безопасные эквиваленты, например, заменяя символы ">" и "<" на их HTML-сущности ">" и "<". Это необходимо для того, чтобы предотвратить возможность выполнения вредоносного кода (например, XSS-атак), если пользователь вводит данные, которые выводятся на веб-странице.

Как экранировать HTML-теги вручную в коде?

Для экранирования HTML-тегов вручную можно использовать функции или библиотеки, которые заменяют специальные символы на их эквиваленты. Например, в языке программирования Python можно использовать библиотеку `html`, функцию `escape`, которая автоматически заменяет такие символы, как "<", ">", "&" на безопасные сущности. Это важно делать для любого вывода данных, который поступает от пользователей, чтобы избежать внедрения вредоносных скриптов в страницу.

Какие символы нужно экранировать в HTML и почему?

В HTML важно экранировать несколько ключевых символов: <, >, &, ", ' и /. Эти символы имеют специальное значение в HTML. Например, символ "<" используется для начала тега, а ">" – для его закрытия. Если их не экранировать, браузер может интерпретировать введенный текст как часть HTML-кода, что может привести к неправильному отображению страницы или, в худшем случае, к выполнению вредоносного JavaScript-кода (например, XSS-атакам).

Можно ли использовать библиотеки для автоматического экранирования HTML в веб-приложениях?

Да, существует множество библиотек, которые автоматически экранируют HTML-теги и помогают избежать ошибок безопасности. Например, для JavaScript можно использовать библиотеку `DOMPurify`, а для Python – `html` или `bleach`. Эти библиотеки не только заменяют опасные символы, но и проверяют контент на наличие вредоносных скриптов, предоставляя дополнительную защиту для веб-приложений.

Как экранирование HTML-тегов помогает защитить веб-сайт от XSS-атак?

Экранирование HTML-тегов предотвращает внедрение вредоносных скриптов на веб-страницы. Когда пользователь вводит данные (например, через формы или комментарии), эти данные могут содержать JavaScript-код, который будет выполнен в браузере других пользователей. Если данные не экранированы, браузер может интерпретировать их как HTML-код, что создаст уязвимость. Экранирование заменяет специальные символы на безопасные сущности, предотвращая исполнение JavaScript и таким образом защищая пользователей от XSS-атак.

Почему важно экранировать HTML-теги при выводе данных?

Экранирование HTML-тегов необходимо для предотвращения атак на безопасность веб-сайта, таких как XSS (межсайтовые скриптовые атаки). Когда данные, введенные пользователями, выводятся на странице без предварительного экранирования, злоумышленники могут вставить вредоносный код (например, JavaScript), который будет выполнен в браузере других пользователей. Это может привести к утечке личной информации, изменению содержимого сайта или даже захвату сессий пользователей. Экранирование позволяет преобразовать специальные символы в HTML-эквиваленты, например, символ ">" преобразуется в ">", что делает невозможным выполнение внедренного кода.

Как правильно экранировать HTML-теги и какие символы нужно заменять?

Правильное экранирование HTML-тегов включает замену некоторых символов, которые могут быть интерпретированы как HTML-теги. Например, символы <, >, &, ", и ' должны быть заменены на их HTML-сущности: < → <, > → >, & → &, " → ", ' → '. Эти замены гарантируют, что текст будет отображаться как обычный текст, а не как элемент разметки. Важно помнить, что экранировать нужно не только пользовательские данные, но и любые входные данные, которые могут быть вставлены на страницу, чтобы предотвратить возможность выполнения нежелательных сценариев или атак.