Работа с базами данных – важнейшая часть разработки на Laravel, однако она также сопряжена с рисками безопасности, если не соблюдать осторожность при написании SQL-запросов. Одним из наиболее распространённых методов атаки на веб-приложения является SQL-инъекция. Для защиты от этого типа уязвимости, необходимо правильно экранировать пользовательские данные, особенно если они участвуют в составлении SQL-запросов.

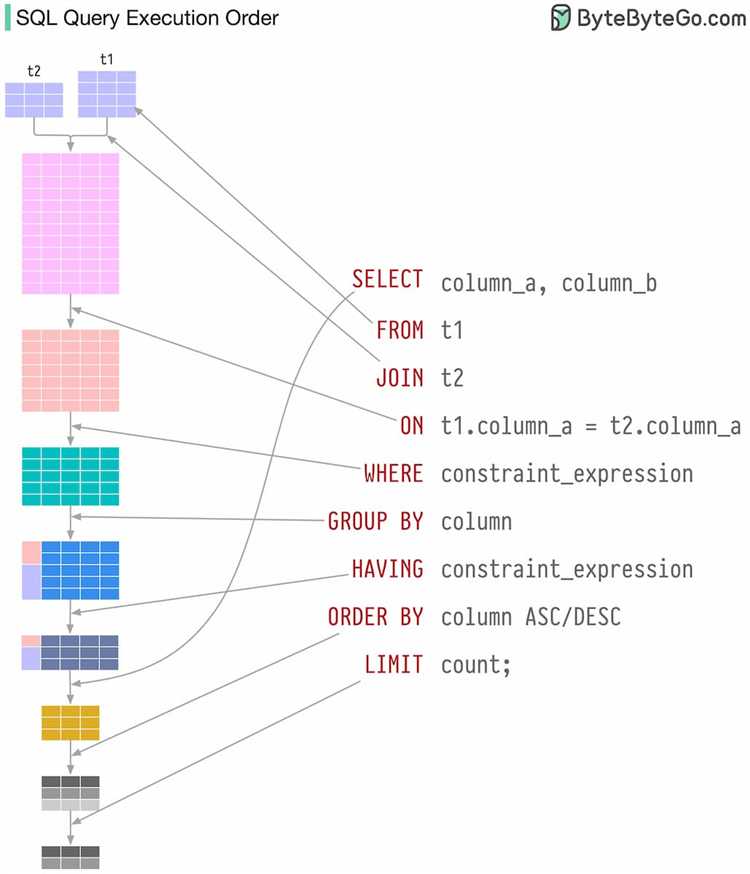

Laravel предоставляет мощные средства для защиты от SQL-инъекций, минимизируя риски при работе с базой данных. Для начала, использование параметризированных запросов – это один из самых надёжных способов обезопасить запросы. Например, метод DB::table() и активная запись запросов с использованием плейсхолдеров автоматически экранируют параметры, что делает запросы безопасными. Это исключает возможность исполнения вредоносного кода, так как Laravel сам позаботится о правильном экранировании значений перед их вставкой в запрос.

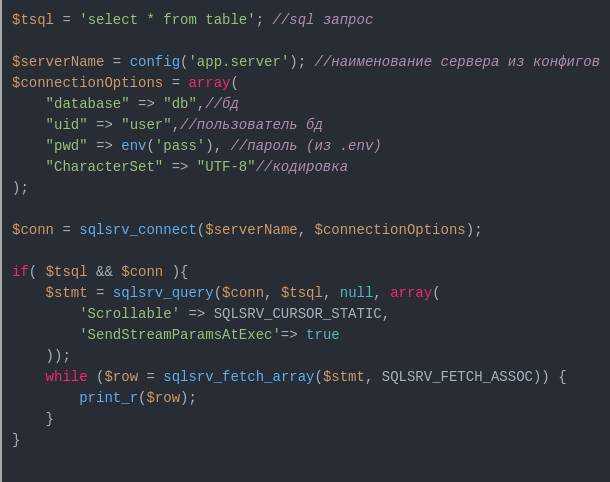

Также важным инструментом является использование Query Builder, который полностью абстрагирует вас от непосредственного написания SQL-запросов. Когда вы используете DB::select(), DB::insert() и другие методы, встроенная защита автоматически применяет нужные экранирования, предотвращая риски SQL-инъекций. Если же необходимо использовать чистый SQL, всегда применяйте подготовленные выражения или передавайте параметры через массивы, а не напрямую вставляйте их в строку запроса.

Не забывайте, что даже при использовании безопасных методов, важно следить за тем, чтобы в запросах не оказывались несанкционированные данные, особенно при работе с внешними источниками, такими как формы, API или любые другие места, где пользователь может вводить данные. Любая утечка данных в запрос может стать уязвимостью.

Использование Eloquent для предотвращения SQL инъекций

Eloquent использует подготовленные выражения, что исключает возможность инъекций. Это означает, что любые параметры, передаваемые в запрос, автоматически экранируются, предотвращая их интерпретацию как часть SQL-кода. Например, если вы хотите получить записи, где имя пользователя совпадает с введённым значением, то запрос будет выглядеть так:

$user = User::where('name', '=', $name)->first();

В этом случае, даже если переменная $name содержит вредоносный код, Eloquent позаботится о правильном экранировании значений.

Особое внимание стоит уделить методам, таким как where, orWhere, join, которые автоматически используют подготовленные выражения, исключая любые риски инъекций. Даже при работе с пользовательским вводом в таких запросах Laravel гарантирует безопасное выполнение кода.

Однако, при необходимости писать сырые SQL-запросы через метод DB::select или аналогичные, важно всегда использовать параметризованные запросы:

$results = DB::select('SELECT * FROM users WHERE email = ?', [$email]);

Такой подход также предотвращает инъекции, поскольку переменная $email не будет вставлена напрямую в запрос, а передастся как параметр подготовленного выражения.

Важно избегать прямого использования метода DB::raw с непроверенными данными, так как это может привести к уязвимостям. Вместо этого всегда предпочтительнее использовать стандартные методы Eloquent, которые безопасно обрабатывают входные данные.

Использование Eloquent предоставляет дополнительные преимущества, такие как автоматическое экранирование данных в массивах, безопасную работу с отношениями между моделями и поддержку множества запросов через ленивую загрузку. В случае работы с большими объёмами данных или сложных запросах, рекомендуется тщательно планировать архитектуру запросов и минимизировать использование сырых SQL-запросов, отдавая предпочтение методам Eloquent.

Роль параметризированных запросов в Laravel

Laravel использует параметризированные запросы через свой ORM Eloquent и Query Builder. При таком подходе данные передаются в запрос в виде параметров, и база данных автоматически их экранирует, предотвращая выполнение вредоносного кода.

Пример использования параметризированного запроса через Query Builder:

DB::table('users')->where('email', '=', $email)->get();

В этом примере значение переменной $email не вставляется напрямую в SQL-запрос. Вместо этого оно передается как параметр, что автоматически защищает от инъекций.

Эloquent, в свою очередь, также поддерживает параметризированные запросы, обеспечивая такую же степень безопасности. Например:

User::where('email', $email)->get();

С помощью Eloquent, Laravel за кулисами автоматически экранирует все переменные и подставляет их в запрос безопасным способом.

Важно помнить, что даже если запросы создаются с использованием параметризированных методов, нужно избегать динамической генерации SQL-запросов через конкатенацию строк, так как это открывает возможность для инъекций. Параметризированные запросы обеспечивают гибкость и безопасность без необходимости вручную заботиться об экранировании данных.

Рекомендуется использовать методы Eloquent или Query Builder для всех SQL-запросов, которые включают данные от пользователей, чтобы минимизировать риски безопасности. Для более сложных запросов, таких как объединения или подзапросы, Laravel также предоставляет удобные способы безопасной работы с параметрами, например, через метод DB::select() с подготовленными запросами.

Таким образом, роль параметризированных запросов в Laravel заключается в минимизации рисков безопасности, обеспечивая надежную защиту от SQL-инъекций и облегчая разработку приложений без необходимости вручную управлять экранированием данных.

Как безопасно использовать DB фасад для написания SQL запросов

Когда в Laravel используется фасад DB для выполнения SQL запросов, важно правильно экранировать данные, чтобы избежать уязвимостей, таких как SQL-инъекции. Laravel предоставляет встроенные механизмы для безопасной работы с запросами, которые минимизируют риски и упрощают создание защищённых запросов.

Для предотвращения SQL-инъекций всегда используйте методы, которые позволяют подставлять данные в запросы безопасным способом. Один из таких методов – это привязка параметров, которая позволяет избежать ручного экранирования значений. Например, в методе DB::select() или DB::insert() можно использовать подготовленные выражения, которые автоматически экранируют входные данные.

Пример безопасного запроса с использованием привязки параметров:

DB::select('SELECT * FROM users WHERE email = :email', ['email' => $email]);

Здесь :email является плейсхолдером, а значение будет подставлено в запрос с экранированием, предотвращая возможность SQL-инъекции.

Для выполнения более сложных запросов, например, с использованием DB::statement(), также рекомендуется использовать привязку параметров. В таких случаях важно избегать прямого внедрения переменных в запросы. Вместо этого используйте методы, поддерживающие привязку данных:

DB::statement('UPDATE users SET active = :active WHERE id = :id', ['active' => 1, 'id' => $userId]);

Если требуется выполнить запрос без использования привязки, то необходимо явно экранировать строки с помощью DB::raw(). Однако этот метод требует внимательности, чтобы не вводить данные напрямую, что может привести к уязвимостям.

Дополнительно, при написании запросов важно учитывать, что использование методов фасада, таких как DB::table(), позволяет Laravel автоматически защищать запросы от SQL-инъекций. Например:

DB::table('users')->where('email', $email)->get();

Этот подход безопасен, так как Laravel экранирует значения, подставляемые в запрос. Использование таких методов предпочтительнее, чем ручное написание SQL-кода.

Важный момент – это всегда использовать подготовленные выражения, а не вставлять данные непосредственно в запросы. Так можно предотвратить большинство атак, связанных с SQL-инъекциями. Laravel предоставляет удобные и безопасные инструменты для работы с запросами, соблюдение которых существенно повышает безопасность приложения.

Методы экранирования данных с помощью Query Builder

В Laravel Query Builder предоставляет удобные инструменты для работы с базой данных, минимизируя риски SQL-инъекций. Все методы Query Builder автоматически экранируют данные, что значительно повышает безопасность запросов. Рассмотрим несколько методов, которые обеспечивают экранирование данных и предотвращают манипуляции с SQL-запросами.

Основной метод экранирования – это использование параметризованных запросов через методы типа `where`, `insert`, `update` и другие. Например, при добавлении условий в запрос с помощью метода `where`, данные автоматически подставляются в запрос с экранированием. Это предотвращает возможность выполнения произвольного SQL-кода, даже если входные данные содержат потенциально опасные символы.

Пример использования метода `where` с экранированием:

DB::table('users')

->where('email', '=', $email)

->get();

Здесь переменная `$email` будет безопасно экранирована, и SQL-инъекция невозможна. Метод `where` автоматически обработает все специальные символы, такие как одинарные кавычки и другие, которые могут привести к ошибкам или атакам.

Для вставки данных также используется параметризованный запрос через методы `insert` и `update`. Например, при добавлении нового пользователя в базу данных:

DB::table('users')->insert([

'name' => $name,

'email' => $email

]);

Как и в случае с выборкой, Laravel автоматически экранирует значения, предотвращая риски для безопасности.

Кроме того, для выполнения более сложных операций с несколькими параметрами, можно использовать метод `whereRaw`. Однако, несмотря на его гибкость, необходимо всегда быть внимательным к входным данным, передаваемым в запрос, и использовать экранирование вручную:

DB::table('users')

->whereRaw('email = ?', [$email])

->get();

При использовании метода `whereRaw` вопрос экранирования остаётся актуальным, и для предотвращения SQL-инъекций необходимо использовать placeholder-ы, заменяя переменные безопасными значениями.

Запросы с подстановкой значений через `insertGetId` или `update` работают аналогично, и все данные автоматически экранируются:

$id = DB::table('users')

->insertGetId([

'name' => $name,

'email' => $email

]);

Таким образом, основные принципы экранирования в Query Builder сводятся к использованию методов, которые обеспечивают безопасную подстановку значений в SQL-запросы. Важно помнить, что любые дополнительные кастомные запросы должны быть тщательно проверены и экранированы вручную, чтобы избежать уязвимостей.

Риски использования необработанных пользовательских данных в запросах

Необработанные пользовательские данные, передаваемые напрямую в SQL-запросы, создают серьёзные угрозы для безопасности приложения. Эти данные могут быть использованы для различных видов атак, если не выполняется должной фильтрации или экранирования. Риски, связанные с этим, варьируются от SQL-инъекций до утечек конфиденциальной информации.

- SQL-инъекции – одна из самых распространённых угроз. Когда данные пользователя не экранируются, злоумышленник может вставить в запрос свой код, который будет исполнен сервером базы данных. Это позволяет получить доступ к данным, изменить их или удалить. Например, в случае неправильной обработки данных из поля формы логина, атакующий может ввести:

' OR 1=1 --, что приведёт к изменению логики запроса. - Неавторизованный доступ – использование необработанных данных может позволить атакующим обойти авторизацию и получить доступ к защищённым данным. Даже если запрос не связан с инъекцией, уязвимости, возникающие из-за ошибок в обработке данных, могут позволить получить информацию, которую пользователь не должен видеть.

- Манипуляция с данными – без должной проверки входных данных, пользователь может изменить запросы для манипуляции с данными. Например, злоумышленник может внедрить команду для удаления записей или обновления данных, что приведёт к повреждению базы данных.

- Разглашение конфиденциальной информации – если в запросе используется неконтролируемая строка, содержащая чувствительную информацию, атакующий может получить доступ к этим данным. Например, использование ввода пользователя в запросах, связанных с логином, может раскрыть хэшированные пароли или другие личные данные.

Для минимизации рисков рекомендуется использовать подготовленные выражения (prepared statements) или ORM-методы, которые автоматически экранируют данные. Важно также проверять данные на соответствие ожидаемому формату и применять принципы принципа наименьших привилегий при доступе к базе данных. Только так можно предотвратить использование уязвимостей для атак.

Инструменты для тестирования безопасности SQL запросов в Laravel

В Laravel существует несколько методов и инструментов для тестирования безопасности SQL-запросов, что позволяет разработчикам выявлять уязвимости и минимизировать риски SQL-инъекций. Рассмотрим ключевые инструменты и подходы для эффективного тестирования запросов на безопасность.

Для выявления уязвимостей и тестирования SQL-инъекций можно использовать инструмент OWASP ZAP (Zed Attack Proxy). ZAP автоматически сканирует приложение на наличие уязвимостей, включая инъекции SQL. Он позволяет обнаружить слабые места в приложении и дает рекомендации по их исправлению. ZAP имеет интеграцию с Laravel, что позволяет автоматизировать процесс тестирования на уровне HTTP-запросов, включая те, которые генерируют SQL-запросы в базе данных.

Также стоит обратить внимание на использование PHPUnit с дополнительными модулями для тестирования безопасности. В рамках юнит-тестов можно эмулировать запросы к базе данных, проверяя, экранируются ли все параметры и правильно ли обрабатываются данные, поступающие от пользователя. PHPUnit позволяет протестировать не только бизнес-логику, но и безопасность запросов на уровне тестов.