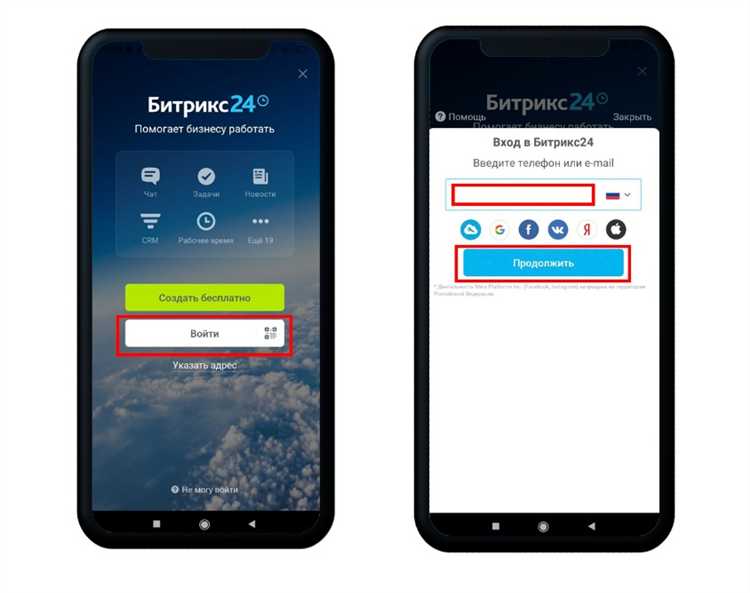

Авторизация через социальные сети в Битрикс по умолчанию реализована устаревшими методами. Проблемы начинаются с устаревших OAuth-версий, продолжаются неактуальными API-эндпоинтами и заканчиваются ограниченной гибкостью настройки. В результате – частые ошибки при авторизации, сложности при интеграции новых социальных платформ и отсутствие возможности тонкой кастомизации поведения после входа.

Для модернизации механизма потребуется отключение стандартных компонентов socialservices и реализация собственной логики авторизации на основе актуальных OAuth 2.0 библиотек. Это позволит не только подключать новые соцсети, такие как Telegram или Discord, но и централизованно управлять токенами, сроками действия и политиками безопасности.

В процессе переделки особое внимание стоит уделить обработке callback-запросов, валидации JWT и хранению access/refresh токенов. Рекомендуется отказаться от хранения токенов в открытом виде в пользовательских полях – вместо этого использовать защищённые хранилища или шифрование. Это особенно критично для соответствия требованиям GDPR и других стандартов безопасности.

Дополнительно стоит внедрить механизм логирования и отладки OAuth-процессов с сохранением подробной информации о каждом этапе: запросах к API, кодах ответа, параметрах токенов. Это упростит поддержку и ускорит решение возникающих проблем.

Настройка кастомных обработчиков для провайдеров OAuth

Для интеграции нестандартных OAuth-провайдеров в Битрикс необходимо создать собственный обработчик, расширяющий класс Bitrix\Main\Engine\CurrentUser и реализующий интерфейс Bitrix\Main\Authentication\ApplicationInterface.

Создайте новый класс в local/php_interface/oauth/, например CustomOAuthHandler.php. В конструкторе укажите параметры клиента: client_id, client_secret, redirect_uri, а также endpoint’ы: auth_url, token_url, user_info_url.

Пример получения access_token:

$response = HttpClient::post($this->tokenUrl, [

'grant_type' => 'authorization_code',

'client_id' => $this->clientId,

'client_secret' => $this->clientSecret,

'redirect_uri' => $this->redirectUri,

'code' => $authCode

]);

$tokenData = json_decode($response, true);

После получения токена выполните запрос к API пользователя:

$userResponse = HttpClient::get($this->userInfoUrl, [

'Authorization: Bearer ' . $tokenData['access_token']

]);

$userData = json_decode($userResponse, true);

Создайте событие OnAfterUserAuthorize и свяжите полученные данные с пользователем в Битрикс. При необходимости создавайте нового пользователя с помощью CUser::Add.

Добавьте обработчик в список провайдеров через Bitrix\Main\EventManager::getInstance()->addEventHandler(). Убедитесь, что URL перенаправления соответствует зарегистрированному в настройках OAuth-платформы провайдера.

Для корректной работы сохраните токен и связанные данные в пользовательских полях или в отдельной таблице через ORM. Это позволит обновлять токены и выполнять авторизацию без повторного ввода данных.

Для кастомизации формы входа в Битрикс необходимо переопределить компонент system.auth.form. Создайте копию компонента в папке /local/components/bitrix/system.auth.form/ и укажите путь к новой форме в вызове компонента через параметр «TEMPLATE».

Удалите стандартный вызов шаблона социальных сервисов $APPLICATION->IncludeComponent("bitrix:socserv.auth.form", ...), если планируется полный редизайн. Вместо него подключите только необходимые элементы, вызывая метод CSocServAuthManager::GetFormHtml() с параметром «split» для получения массива HTML-иконок: CSocServAuthManager::GetFormHtml('split').

Иконки по умолчанию находятся в папке компонента /bitrix/components/bitrix/socialservices.auth.form/templates/.default/images/. Для замены используйте кастомные SVG или PNG, положив их в директорию шаблона сайта и подключив напрямую, минуя стандартный шаблон.

Обязательно проверьте, чтобы в настройках модуля «Социальные сервисы» были активированы нужные провайдеры и корректно заданы ключи и секреты. Без этого кастомная форма будет отображать пустой список.

Для предотвращения конфликтов с кешем, установите параметр COMPOSITE_FRAME_MODE = "N" в шаблоне формы или принудительно отключите кеширование для компонента.

Работа с пользовательскими данными при первом входе через соцсети

При первом входе пользователя через соцсети в Битрикс важно корректно обработать полученные данные от провайдера. OAuth-авторизация возвращает ограниченный набор информации, зависящий от политики конкретной соцсети. На этом этапе необходимо валидировать и сохранять данные с учётом требований к локальной учетной записи.

Битрикс использует модуль socialservices, который при успешной авторизации возвращает массив с данными пользователя. Наиболее ценные поля для начальной регистрации:

| Ключ | Описание |

|---|---|

| first_name / last_name | Имя и фамилия пользователя, используются для заполнения профиля |

| Может отсутствовать. Требуется валидация. При отсутствии – запрос через форму | |

| uid / id | Уникальный идентификатор в социальной сети. Используется для связи с профилем |

| photo | Ссылка на аватар. Может быть использована для создания персонализированного интерфейса |

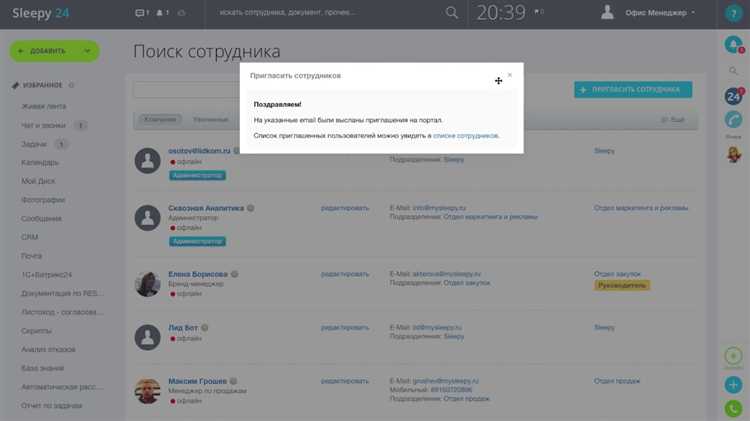

Перед созданием нового пользователя важно проверить наличие активной учетной записи с таким email. Если найдено совпадение – связывать социальный профиль с существующим пользователем через метод CSocServAuthManager::Authorize, избегая дублирования аккаунтов.

При отсутствии email необходимо временно сохранить сессию авторизации и запросить ввод адреса через форму. После подтверждения – завершить регистрацию и связать email с соцпрофилем.

Для повышения надежности рекомендуется сохранять оригинальные данные соцсети в отдельное пользовательское поле, например UF_SOCIAL_RAW, в формате JSON. Это позволит повторно использовать данные без необходимости нового запроса к API провайдера.

Аватар лучше сохранять локально через CFile::SaveFile, чтобы избежать зависимости от стороннего хоста и обеспечить стабильность отображения.

После создания пользователя необходимо авторизовать его через CUser::Authorize и записать флаг первого входа, например в пользовательское поле UF_FIRST_LOGIN, для последующих действий (например, onboard-инструкций или сбора дополнительной информации).

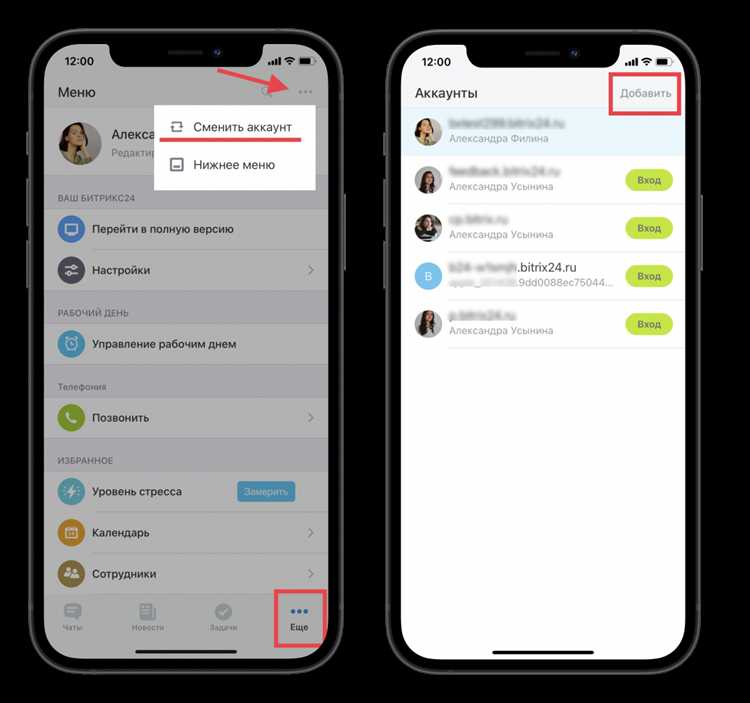

Сохранение связки аккаунта соцсети с существующим пользователем

При интеграции авторизации через соцсети в Битрикс важно правильно реализовать механизм привязки внешнего аккаунта к уже существующему пользователю. Это исключает дублирование учетных записей и сохраняет целостность пользовательских данных.

После успешной авторизации через соцсеть необходимо проверить, существует ли в системе пользователь с таким email. Для этого используется метод CUser::GetList с фильтром по полю EMAIL. Если найден пользователь, не связанный с соцсетью, необходимо запросить подтверждение у пользователя и только затем выполнить привязку.

Для создания связки используется метод CSocServAuthManager::Authorize, перед которым необходимо записать идентификатор пользователя в $_SESSION["SESS_AUTH"]["USER_ID"]. Это позволяет системе ассоциировать внешний аккаунт с внутренним без создания нового пользователя.

Чтобы избежать привязки к чужому аккаунту по совпадающему email, необходимо внедрить проверку авторизованного состояния: если пользователь уже вошел в систему, привязка должна выполняться только к его аккаунту. При этом USER_ID текущей сессии становится обязательным параметром.

Для хранения связки используется таблица b_user_external_auth. Поля XML_ID и EXTERNAL_AUTH_ID должны уникально идентифицировать внешний аккаунт. Рекомендуется сохранять токены в зашифрованном виде, используя Bitrix\Main\Security\Crypto.

Для избежания автоматической авторизации под другим пользователем, необходимо отключить настройку «автоматически авторизовывать пользователей» в параметрах соответствующего провайдера соцсети в модуле «Социальные сервисы».

Привязку следует выполнять только по запросу пользователя и сопровождать её информативным уведомлением. После привязки требуется обновить сессию через CUser::Authorize, чтобы избежать конфликтов данных при следующем входе.

Обработка ошибок авторизации и логирование действий

При переделке авторизации через соцсети в Битрикс важно реализовать детальную обработку ошибок на всех этапах: от получения токена до создания пользователя. Игнорирование даже незначительных сбоев OAuth может привести к критическим багам.

На стороне клиента фиксируйте все отклонения от ожидаемого поведения: отсутствие ответа от провайдера, неправильный формат токена, отказ в доступе. Используйте `console.error` и отправку ошибок на сервер для последующего анализа.

На сервере в `OnAfterUserAuthorize` внедрите логирование действий через `AddMessage2Log`, включая: ID пользователя, тип провайдера, статус ответа от API соцсети, IP-адрес и user agent. Не пишите в лог токены или пароли, даже в зашифрованном виде.

Для анализа отказов авторизации создайте отдельный лог-файл, указав его в параметре второго аргумента `AddMessage2Log`, например: `AddMessage2Log($data, ‘social_auth_errors’)`. Исключите дублирование записей, добавляя уникальные идентификаторы событий (hash по времени и IP).

Отдельно логируйте попытки входа без привязанных аккаунтов: если `GetUserBySocserv` возвращает `false`, зафиксируйте ID соцсети, временную метку и ID посетителя (через сессию или cookie).

Используйте модуль «Журнал событий» (`Event Log`) Битрикса с фильтрацией по типу события `SECURITY`, чтобы отслеживать аномальную активность и частые ошибки авторизации. Включите сбор таких событий через `CEventLog::Add` с уровнем `WARNING` или `ERROR`.

Отключение стандартных провайдеров и замена на собственные

Для замены стандартных провайдеров авторизации в Битрикс на собственные необходимо последовательно выполнить несколько ключевых шагов:

-

Отключение встроенных провайдеров:

- В административной панели Битрикс перейти в раздел «Настройки» → «Модули» → «Социальные сервисы».

- Деактивировать галочки напротив стандартных провайдеров, таких как Facebook, VK, Google и других.

- Если используется компонент bitrix:system.auth.form, проверить, что параметры компонента не указывают на стандартные провайдеры.

-

Создание собственного провайдера авторизации:

- Реализовать класс, наследующийся от \Bitrix\Main\Engine\Controller или соответствующего интерфейса провайдера соцсетей.

- Обработать OAuth2-авторизацию согласно API нужного соцсервиса, используя официальную документацию.

- Добавить логику получения и валидации токенов, а также загрузки пользовательских данных.

-

Интеграция собственного провайдера в систему Битрикс:

- Зарегистрировать новый провайдер через событие

OnBeforeSocServAuthили аналогичное для обработки входа. - Настроить маршруты и обработчики для корректного перехода на страницу авторизации и callback.

- Обеспечить сохранение или обновление пользователя в базе Битрикс по результатам авторизации.

- Зарегистрировать новый провайдер через событие

-

Тестирование и отладка:

- Проверить корректность работы всех сценариев входа – регистрация, повторный вход, отказ в авторизации.

- Убедиться, что отсутствует конфликт с другими модулями и провайдерами.

- Обработать ошибки и исключения, чтобы не допустить сбоев на пользовательском интерфейсе.

В итоге стандартные провайдеры полностью отключаются, а вход через соцсети реализуется через специализированный код, адаптированный под конкретные требования проекта и API сторонних сервисов.

Вопрос-ответ:

Как изменить стандартную авторизацию через социальные сети в Битрикс на кастомизированную?

Для замены стандартной авторизации необходимо отключить встроенные обработчики и создать собственные события или обработчики, которые будут работать с OAuth или OpenID провайдерами. Важно настроить правильную обработку токенов и интеграцию с базой пользователей, чтобы не создавать дубликатов и корректно обрабатывать регистрацию новых пользователей.

Какие основные сложности могут возникнуть при переделке авторизации через соцсети в Битрикс?

Одной из главных сложностей является правильное сопоставление данных пользователя из соцсети с существующими учетными записями. Кроме того, необходимо учитывать особенности работы разных соцсетей, их API и методы аутентификации. Часто требуется доработка интерфейса, чтобы пользователь мог выбрать нужный способ входа, и обеспечить защиту от возможных уязвимостей, связанных с OAuth.

Можно ли добавить новые соцсети для авторизации, которых нет в стандартном наборе Битрикс?

Да, добавление новых соцсетей возможно, но требует реализации собственного модуля или расширения для интеграции с API выбранной соцсети. Нужно будет настроить процесс получения токенов, запросов к API, а также хранение и обновление данных пользователей. Это позволяет расширить возможности авторизации и привлечь пользователей с разных платформ.

Как обеспечить безопасность данных при переделке авторизации через соцсети?

Для защиты информации важно использовать защищённые протоколы передачи данных (HTTPS), корректно обрабатывать и хранить токены доступа, а также реализовать проверку подлинности ответа от соцсети. Желательно дополнительно предусмотреть ограничения по времени жизни сессий и защиту от CSRF-атак. Также следует регулярно обновлять используемые библиотеки и следить за изменениями в API соцсетей.

Какие рекомендации по тестированию новой авторизации после переделки в Битрикс?

Тестирование должно включать проверку корректности входа и регистрации через все поддерживаемые соцсети, обработку ошибок и отказов в аутентификации, а также проверку сценариев с уже существующими пользователями. Необходимо проверить, что при повторных попытках авторизации не создаются лишние аккаунты, а также удостовериться в корректной работе сессий и безопасности передачи данных. Хорошей практикой будет использование тестовых аккаунтов и автоматизированных скриптов для повторного тестирования после обновлений.

Какие основные шаги нужно выполнить для переделки авторизации через соцсети в Битрикс?

Для начала необходимо определиться с используемыми соцсетями и убедиться, что у них есть доступные API для интеграции. Затем в административной панели Битрикс нужно настроить соответствующие модули, подключить ключи и секреты приложений соцсетей. Далее потребуется изменить или дополнить логику авторизации на сайте, чтобы корректно обрабатывать полученные данные пользователей и создавать или обновлять их учетные записи. В некоторых случаях стоит доработать шаблоны компонентов, чтобы пользовательский интерфейс соответствовал новым требованиям. После внесения изменений рекомендуется провести тестирование, чтобы убедиться, что авторизация работает стабильно и безопасно.

Как избежать проблем с безопасностью при переделке авторизации через соцсети в Битрикс?

При работе с авторизацией через соцсети важно внимательно обработать передачу и хранение токенов доступа. Необходимо использовать защищённые соединения (HTTPS) и не сохранять чувствительные данные в открытом виде. Также нужно проверять подлинность данных, поступающих от соцсетей, например, с помощью верификации токенов через официальные API. В коде стоит предусмотреть обработку ошибок и исключительных ситуаций, чтобы избежать уязвимостей. Кроме того, рекомендуется регулярно обновлять компоненты и библиотеки, используемые для интеграции, чтобы учитывать исправления и обновления безопасности от разработчиков соцсетей и самой платформы Битрикс.