WordPress используется на более чем 40% всех сайтов в интернете, что делает его приоритетной целью для злоумышленников. Уязвимости могут возникать из-за устаревших плагинов, слабых паролей, неправильных прав доступа и отсутствия базовой защиты. Игнорирование этих факторов часто приводит к полной компрометации ресурса – от встраивания вредоносного кода до кражи пользовательских данных.

Первое, что необходимо реализовать – это двухфакторная аутентификация (2FA) для панели администратора. Даже если пароль будет скомпрометирован, злоумышленник не получит доступ без дополнительного кода. Для этого можно использовать плагины, такие как Wordfence Login Security или Google Authenticator.

Следующий шаг – ограничение количества попыток входа. Брутфорс-атаки по-прежнему остаются одним из популярных способов взлома. Плагин Limit Login Attempts Reloaded позволяет задать лимит неудачных попыток и временно блокировать IP-адрес нарушителя.

Необходимо изменить стандартный URL входа в админку (/wp-admin или /wp-login.php), так как его знают все боты. Плагин WPS Hide Login помогает легко задать нестандартный путь, тем самым скрывая точку входа от автоматических атак.

Регулярное обновление ядра WordPress, тем и плагинов – обязательное условие безопасности. Устаревший код часто содержит исправленные уязвимости, которые известны и активно эксплуатируются. Автоматические обновления для ядра и плагинов можно включить в файле wp-config.php.

Не менее важно ограничить права пользователей. Администратором должен быть только один человек, а редакторы и авторы не должны иметь доступа к настройкам и установке плагинов. Проверка ролей и прав производится через раздел «Пользователи» или специализированные плагины, например, User Role Editor.

Последний критически важный пункт – резервное копирование. Даже при высоком уровне защиты риск взлома не исключён. Регулярные бэкапы позволяют быстро восстановить сайт без потери данных. Рекомендуется использовать UpdraftPlus или Duplicator с хранением копий вне сервера (например, в облаке).

Ограничение числа попыток входа в админку

По умолчанию WordPress не ограничивает число неудачных попыток авторизации, что делает возможным перебор паролей. Чтобы заблокировать такие действия, необходимо установить специализированные плагины.

Рекомендуемый плагин – Limit Login Attempts Reloaded. Он автоматически блокирует IP-адрес после заданного числа неудачных попыток. Настройка позволяет определить количество попыток (например, 3) и продолжительность блокировки (например, 20 минут при первой блокировке, 24 часа при повторной).

Дополнительно рекомендуется активировать оповещения по email – так вы мгновенно узнаете о подозрительной активности. Включите также белый список IP-адресов для исключения блокировки сотрудников или администратора.

Для усиления защиты используйте Cloudflare или другие WAF-сервисы, которые ограничивают доступ к wp-login.php по геолокации или фильтруют трафик от ботов.

Ограничение числа попыток – обязательный шаг в защите WordPress-сайта. Его внедрение снижает риск автоматизированного взлома и повышает устойчивость ресурса к атакам перебора паролей.

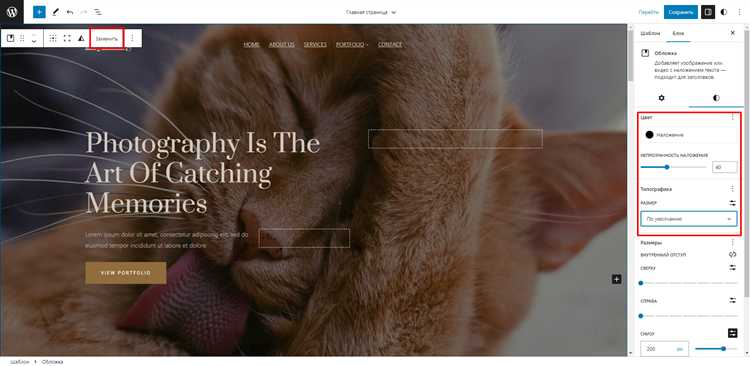

Отключение редактирования файлов через админ-панель

Редактирование файлов темы и плагинов через административную панель WordPress представляет серьёзную уязвимость. Если злоумышленник получит доступ к панели управления, он сможет внедрить вредоносный код напрямую в functions.php, плагины или другие файлы. Чтобы исключить такую возможность, необходимо отключить встроенный редактор файлов.

Для этого откройте файл wp-config.php, расположенный в корневой директории сайта, и добавьте следующую строку перед комментарием /* That's all, stop editing! Happy publishing. */:

define('DISALLOW_FILE_EDIT', true);После активации этой директивы ссылки на редакторы файлов исчезнут из меню «Внешний вид» и «Плагины». Это не повлияет на обновления, установку тем и плагинов, но полностью заблокирует возможность редактирования PHP-файлов через браузер.

Дополнительно рекомендуется установить права доступа к файлам .php только для чтения, если они не требуют модификации, а также ограничить доступ к административной панели по IP или с помощью двухфакторной аутентификации.

Установка двухфакторной аутентификации для пользователей

Двухфакторная аутентификация (2FA) значительно снижает риск несанкционированного доступа к административной панели WordPress. Для реализации рекомендуется использовать проверенные плагины, такие как WP 2FA, Two Factor или Google Authenticator. Установка занимает несколько минут и не требует глубоких технических знаний.

После активации плагина необходимо включить обязательную 2FA для всех пользователей с правами администратора и редактора. Это исключает возможность входа по одному только паролю, даже если он был скомпрометирован. Настройка может включать использование временного кода из приложения Google Authenticator, Authy или одноразовой ссылки, отправляемой по электронной почте.

Для повышения безопасности отключите резервные методы входа, такие как SMS, если они доступны в плагине, поскольку они уязвимы к перехвату. Убедитесь, что пользователи завершили настройку 2FA при следующем входе – большинство плагинов позволяют включить обязательное прохождение процесса аутентификации при первой авторизации после активации.

Периодически проверяйте журналы попыток входа и убедитесь, что 2FA работает корректно для всех нужных ролей. Это особенно актуально в случае добавления новых пользователей или изменений их прав. Также рекомендуется настроить резервные коды и безопасно их сохранить для восстановления доступа в случае утери основного устройства.

Скрытие страницы авторизации wp-login.php

По умолчанию страница входа в WordPress доступна по адресу /wp-login.php или /wp-admin. Это делает сайт уязвимым для автоматизированных атак перебора пароля. Чтобы исключить доступ к этой точке входа, необходимо изменить путь к странице авторизации.

1. Использование плагинов для смены URL: Установите плагин WPS Hide Login или Hide My WP. После активации настройте нестандартный путь, например /private-login. Это не удаляет оригинальный файл, но перенаправляет попытки доступа к нему, вызывая ошибку 404.

2. Ограничение доступа к wp-login.php через .htaccess: Добавьте в корневой файл .htaccess следующий код, чтобы разрешить вход только с определённых IP-адресов:

<Files wp-login.php>

Order Deny,Allow

Deny from all

Allow from 192.168.0.1

</Files>

Замените 192.168.0.1 на свой реальный IP. Это полностью блокирует несанкционированный доступ к стандартной странице входа.

3. Настройка nginx для блокировки: При использовании nginx добавьте в конфигурацию:

location = /wp-login.php {

allow 192.168.0.1;

deny all;

}

Это обеспечит отказ в подключении ко всем, кроме разрешённых IP.

4. Обработка попыток обхода: Установите плагин Limit Login Attempts Reloaded или включите функции защиты через Fail2ban, чтобы фиксировать и блокировать IP после определённого количества неудачных попыток входа.

Скрытие страницы входа не является самостоятельной защитой, но существенно снижает вероятность атаки за счёт устранения открытого входа по умолчанию.

Настройка прав доступа к файлам и папкам

Неправильные права доступа открывают злоумышленникам возможность загрузки вредоносного кода, подмены файлов и чтения конфиденциальных данных. Для WordPress важно задать минимально необходимые права на чтение, запись и выполнение.

- wp-config.php – 400 или 440. Этот файл содержит данные подключения к базе данных и ключи безопасности. Исключите любые права на запись.

- .htaccess – 444. После настройки заблокируйте запись, чтобы предотвратить изменения со стороны плагинов или скриптов.

- Файлы ядра WordPress (например, index.php, wp-login.php) – 444. Доступ только на чтение, чтобы исключить модификации.

- Папка wp-content – 755. Содержит темы, плагины и загруженные файлы. Права на выполнение и чтение обязательны, но не давайте 777 даже временно.

- Все вложенные файлы в wp-content – 644. Исключите выполнение файлов, где это не требуется.

Чтобы массово изменить права, используйте команду:

find . -type d -exec chmod 755 {} \; && find . -type f -exec chmod 644 {} \;

Проверяйте владельца файлов. Веб-сервер (обычно www-data) должен быть владельцем только кэшей и временных директорий. Для остальных – пользователь, управляющий сайтом. Изменение владельца:

chown -R user:user /var/www/html

Запретите выполнение PHP в директориях uploads, wp-content/cache и других, где не предполагается выполнение кода:

# .htaccess в uploadsDeny from all

Регулярно проводите аудит прав. После обновлений или установки новых плагинов они могут быть изменены.

Регулярное обновление плагинов и темы вручную

Автоматические обновления удобны, но не всегда гарантируют безопасность. Ручное обновление позволяет контролировать процесс и избегать конфликтов, которые могут привести к уязвимостям.

Рекомендуется обновлять плагины и темы не реже одного раза в неделю, особенно после выхода важных патчей безопасности.

- Перед обновлением создайте полную резервную копию сайта, включая базу данных.

- Проверьте совместимость новой версии плагина или темы с текущей версией WordPress.

- Обновляйте сначала тестовый или staging-сайт, чтобы обнаружить возможные ошибки.

- Обновляйте плагины и темы по одному, чтобы быстро выявить источник проблем.

- Удаляйте неиспользуемые плагины и темы, чтобы уменьшить поверхность атаки.

Используйте официальные репозитории WordPress и проверенные разработчики. Избегайте сторонних плагинов с сомнительной репутацией.

Регулярный мониторинг уведомлений об обновлениях и своевременное их применение значительно сокращают риск эксплуатации известных уязвимостей.

Вопрос-ответ:

Какие базовые шаги нужно сделать для защиты сайта на WordPress от взлома?

Для начала важно обновлять ядро WordPress, темы и плагины до последних версий, так как обновления закрывают уязвимости. Также стоит использовать сложные пароли и настроить двухфакторную аутентификацию для админ-панели. Рекомендуется ограничить количество попыток входа и установить брандмауэр на уровне сервера или через плагин.

Как влияет выбор хостинга на безопасность сайта на WordPress?

Выбор надежного хостинга играет большую роль в защите сайта. Хорошие провайдеры предоставляют встроенные системы защиты от DDoS-атак, регулярные бэкапы и обновления серверного ПО. Они также обычно предлагают возможность использования SSL-сертификатов и изолируют сайты клиентов друг от друга, что снижает риск заражения при взломе соседних ресурсов.

Стоит ли использовать плагины безопасности, и какие из них действительно помогают?

Да, плагины безопасности могут значительно повысить уровень защиты. Они помогают контролировать входы, блокировать подозрительные IP-адреса, проверять целостность файлов и создавать резервные копии. Популярные решения, которые показывают хорошие результаты, включают Wordfence, iThemes Security и Sucuri Security. Однако важно не перегружать сайт слишком большим количеством плагинов.

Как защитить файл wp-config.php и другие важные системные файлы WordPress?

Для защиты wp-config.php можно переместить этот файл на уровень выше корневой директории сайта, чтобы он был недоступен напрямую через веб. Также помогает добавление правил в .htaccess, запрещающих доступ к этому файлу и другим критичным элементам. Важно ограничить права доступа на файлы и папки, чтобы минимизировать возможность изменения злоумышленниками.

Какие меры помогут быстро восстановить сайт после взлома?

Главное — регулярно создавать резервные копии сайта и базы данных. При обнаружении взлома необходимо сразу изолировать сервер, проверить журналы событий, удалить вредоносный код и восстановить файлы из бэкапа. После восстановления следует обновить все пароли и проверить, что уязвимости, позволившие взлом, устранены. Рекомендуется провести аудит безопасности, чтобы избежать повторного взлома.

Какие основные меры можно принять для защиты сайта на WordPress от взлома?

Для защиты сайта на WordPress рекомендуется обновлять движок, темы и плагины до последних версий, так как в них часто исправляют уязвимости. Важно использовать сложные пароли для административной панели и базы данных. Также стоит ограничить количество попыток входа, чтобы предотвратить автоматические подборы. Рекомендуется установить надёжные плагины безопасности, которые сканируют сайт на наличие вредоносного кода и блокируют подозрительные IP-адреса. Не менее важно регулярно создавать резервные копии сайта, чтобы быстро восстановить его в случае проблемы.

Можно ли обезопасить сайт, если использовать бесплатные темы и плагины? Какие риски есть и как с ними справиться?

Бесплатные темы и плагины часто используются на многих сайтах, но иногда они могут содержать уязвимости или даже вредоносный код. Риски связаны с тем, что такие расширения не всегда проходят тщательную проверку или обновляются регулярно. Чтобы снизить вероятность проблем, следует скачивать их только с официальных репозиториев WordPress или проверенных источников. Желательно изучить отзывы и рейтинг перед установкой. После установки полезно сканировать сайт специализированными инструментами и ограничить права доступа к важным файлам. Если есть возможность, лучше отдавать предпочтение платным и регулярно обновляемым решениям.